Fail2ban 使用Fail2ban监禁SSH服务的恶意IP

Fail2ban自带了很多服务的过滤器(filter)和动作(action),它已经帮你做好了,所以一般情况下我们无需定义,直接引用即可。

这边只是一个示例。

系统版本:Ubuntu 16.04.5 LTS

软件版本:无

硬件要求:无

1、创建过滤器

可以先使用"fail2ban-regex"命令测试正则表达式是否可以匹配到日志行,"fail2ban-regex"会自动匹配到日志的时间部分,若能自动匹配到则无需在正则表达式中添加时间部分的匹配,若不能自动匹配到则需要自己手动匹配。

root@ubuntu:~# vim /etc/fail2ban/filter.d/sshd.conf

[INCLUDES]

###

# 定义过滤器

###

[Definition]

failregex = [a-zA-Z-_]+ sshd\[[0-9]+\]: Failed password for root from <HOST> port [0-9]+ ssh2

# 定义要禁止的IP,使用正则表达式匹配日志行,使用关键字"<HOST>"表示要禁止的IP。

ignoreregex =

# 定义要忽略禁止的IP,使用正则表达式匹配日志行,使用关键字"<HOST>"表示要忽略的IP。

###

# 初始化过滤器

###

[Init]

maxlines = 10

# 设置过滤器每次读取日志的行数,每次读取10行做匹配。

# 过滤器每次从日志中缓冲多少行,进行匹配处理,如果一次读取大量的行,程序会崩溃,系统内存将会不够用

journalmatch =

2、创建动作

"<关键字>"表示在监禁引用动作要传入的参数。

""关键字等于过滤器中的""关键字。

root@ubuntu:~# vim /etc/fail2ban/action.d/iptables.conf

[INCLUDES]

###

# 定义动作

# 使用"<关键字>"声明变化的值

# "<ip>"关键字等于过滤器正则表达式中的"<HOST>"

###

[Definition]

actionstart = <iptables> -N f2b-<name>

<iptables> -A f2b-<name> -j <returntype>

<iptables> -I <chain> -p <protocol> -m multiport --dports <port> -j f2b-<name>

actionstop = <iptables> -D <chain> -p <protocol> -m multiport --dports <port> -j f2b-<name>

<iptables> -F f2b-<name>

<iptables> -X f2b-<name>

actioncheck = <iptables> -n -L <chain> | grep -q 'f2b-<name>[ \t]'

actionban = <iptables> -I f2b-<name> 1 -s <ip> -j <blocktype>

actionunban = <iptables> -D f2b-<name> -s <ip> -j <blocktype>

###

# 初始化动作

# 声明在监禁中关联动作允许传入的参数等于上面的"<关键字>",若未传入则使用默认值

###

[Init]

chain = INPUT

name = default

port = ssh

protocol = tcp

blocktype = REJECT --reject-with icmp-port-unreachable

returntype = RETURN

lockingopt = -w

iptables = iptables <lockingopt>

3、创建监禁

root@ubuntu:~# vim /etc/fail2ban/jail.d/sshd.conf

###

# 创建名叫sshd的监禁(jail)

###

[sshd]

ignoreip = 127.0.0.1/8

# 要忽略的IP。

bantime = 600

# 设置IP被禁止的持续时间,单位为秒。

findtime = 600

# 设置匹配时间间隔,单位为秒,即从日志中匹配条目,若指定时间内匹配到"maxretry"项设置的条目数量时,将会

# 执行封禁IP动作。

maxretry = 3

# 设置从日志中匹配到IP的最大数量,即尝试次数。

# 我这边设置失败三次就被禁止600秒。

logpath = /var/log/auth.log

# 设置提供给过滤器所使用的日志文件路径。

enabled = true

# 启动该监禁项

filter = sshd

# 关联过滤器,等于"filter.d"目录下过滤器配置文件的名字。

action = iptables-multiport[name="sshd", bantime="%(bantime)s", port="0:65535", protocol="tcp", chain="INPUT"]

# 关联动作,"iptables"等于"action.d"目录下动作配置文件的名字,"[]"中表示要传入的参数。

4、重启fail2ban服务

该操作会自动加载读取配置创建监禁项。

root@ubuntu:~# systemctl restart fail2ban.service

root@ubuntu:~# systemctl status fail2ban.service

● fail2ban.service - Fail2Ban Service

Loaded: loaded (/lib/systemd/system/fail2ban.service; enabled; vendor preset: enabled)

Active: active (running) since Mon 2020-10-19 19:57:51 PDT; 18s ago

Docs: man:fail2ban(1)

Process: 80997 ExecStop=/usr/bin/fail2ban-client stop (code=exited, status=0/SUCCESS)

Process: 81005 ExecStart=/usr/bin/fail2ban-client -x start (code=exited, status=0/SUCCESS)

Main PID: 81013 (fail2ban-server)

CGroup: /system.slice/fail2ban.service

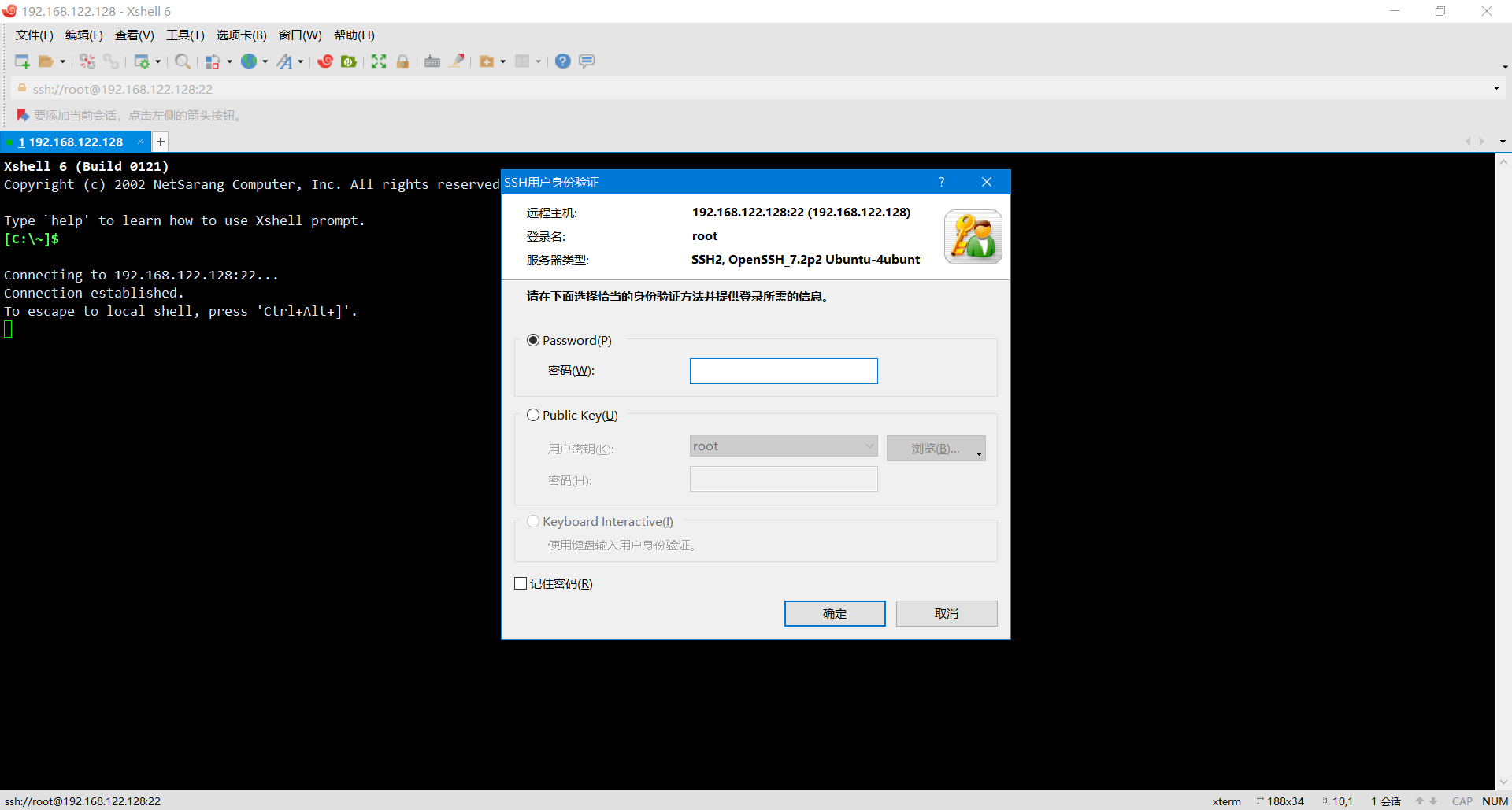

6、测试一下

输入密码错误三次!可以看到已经无法连接到服务器了!

等待过600秒又可以登录了!

Fail2ban 使用Fail2ban监禁SSH服务的恶意IP的更多相关文章

- iptables+ipset自动封闭和解封频繁访问web服务的恶意IP

转载于互联网 iptables直接针对ip进行封禁,在ip数量不大的时候是没什么问题的,但当有大量ip的时候性能会严重下降,iptables是O(N)的性能.而ipset就像一个集合,把需要封 ...

- linux开启ssh服务

本文概略:1)ubuntu发行版开启ssh.2)centos发行版开启ssh 1.ubuntu发行版安装/开启ssh服务 1.1 安装ssh服务端 sudo apt-get install opens ...

- SSH服务连接

SSH基本概述 SSH是一个安全协议,在进行数据传输时,会对数据包进行加密处理,加密后在进行数据传输.确保了数据传输安全. SSH服务 ssh: secure shell, protocol, 22/ ...

- 服务器如何防ssh服务暴力破解??

如图: 当我们遭到暴力破解ssh服务该怎么办 内行看门道 外行看热闹 下面教大家几招办法: 1 密码足够的复杂,密码的长度要大于8位最好大于20位.密码的复杂度是密码要尽可能有数字.大小写字母和特 ...

- Ubuntu 开启SSH服务以及有关设置:安装,指定端口号、免密登录、远程拷贝

本文所用系统为 Ubuntu 18.04 什么是SSH? 简单说,SSH是一种网络协议,用于计算机之间的加密登录.全名为:安全外壳协议.为Secure Shell的缩写.SSH为建立在应用 ...

- SSH服务端配置、优化加速、安全防护

CentOS7自带的SSH服务是OpenSSH中的一个独立守护进程SSHD.由于使用telnet在网络中是明文传输所以用其管理服务器是非常不安全的不安全,SSH协议族可以用来对服务器的管理以及在计算机 ...

- Fail2ban 安装Fail2ban到Ubuntu

系统版本:Ubuntu 16.04.5 LTS 软件版本:fail2ban-0.9.3 硬件要求:无 1.安装Fail2ban root@local:~# apt-get update root@lo ...

- 2016-11-05实战-定义ssh服务的日志

1.编辑/etc/rsyslog.conf 输入 local 0 .* /var/log/sshd.log #日志的保存路径 2.定义ssh服务的日志级别 编辑sshd服务的主配置文件:/ ...

- Ubuntu ssh服务安装

在使用xshell连接ubuntu虚拟机时,提示 Could not connect to '192.168.0.106' (port 22): Connection failed. 在主机使用pin ...

随机推荐

- IT架构和架构类型

What is IT Architecture & Types of Architectures | ITARCH.INFO What is IT Architecture & Typ ...

- ES6-11学习笔记--数组遍历

ES5中数组遍历方式: for循环 forEach():没有返回值,只是针对每个元素调用func map():返回新的Array,每个元素为调用func的结果 filter():返回符合func条件的 ...

- 【vue 开发】Vue中splice的使用

splice(index,len,[item])它也可以用来替换/删除/添加数组内某一个或者几个值(该方法会改变原始数组) index:数组开始下标 len: 替换/删除的长度 item:替换的值,删 ...

- java中Number Type Casting(数字类型强转)的用法

4.5 Number Type Casting(数字类型强转)隐式 casting(from small to big) byte a = 111; int b = a;显式 casting(from ...

- 将百度地图Demo抽取出来安到自己的程序中

今日所学: 使用百度地图ADK实现手机定位 [Android]使用百度.高德.腾讯地图SDK获取定位数据与屏幕截图分享到QQ_哔哩哔哩 (゜-゜)つロ 干杯~-bilibili 代码获取SHA1 (2 ...

- node安装和环境配置

参考链接: https://www.cnblogs.com/zwjphp/p/14123746.html 一.安装环境 1.本机:Windows 10 (64位) 2.Node.js:v12.13.0 ...

- LC-141andLC-142

142. 环形链表 II 思路: 设链表共有 a+b 个节点,其中 链表头部到链表入口 有 a 个节点(不计链表入口节点), 链表环 有 b 个节点. 再设两指针分别走了 f,s 步,则有: f = ...

- NodeJs学习日报day8——接口编写

今天看了黑马NodeJs中关于接口编写以及跨域问题的视频

- Centos7 搭建 Socks 服务

Centos7 搭建 Socks 服务 一丶拿到一个动态拨号的服务器还不能使用网络得先打开: pppoe-start 二丶安装命令汇总: 通过yum安装ss5 依赖包: yum install gcc ...

- 关于visualvm无法监控本地java进程

https://blog.csdn.net/weixin_43827693/article/details/105990675?spm=1001.2101.3001.6661.1&utm_me ...