WEB入门——信息搜集1-20

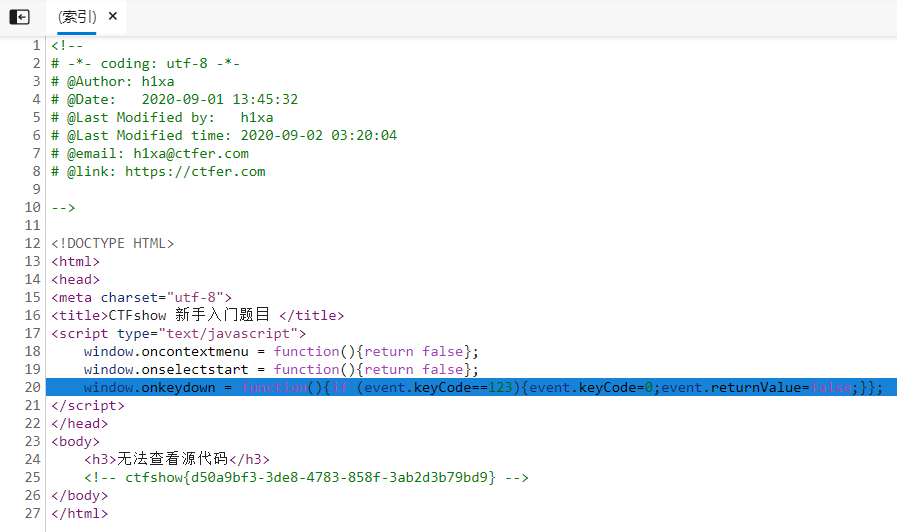

WEB1——查看源码

查看源码即可得flag。

WEB2——JS前端禁用

查看源码即可得flag。

JavaScript实现禁用的方法简单来说就是当用户使用键盘执行某一命令是返回的一种状态,而这种状态对应的则是keyCode(键码值)

法一:可以直接Ctrl+U查看源码得到flag;

法二:可以在工具栏中找到开发者工具得到flag;

此时可以看到,本页面是由词条语句实现的查看源代码F12禁用。

通过在控制台将false改为true即可接触禁用。

法三:通过修改协议头为:view-source://+URL可以实现查看源代码。

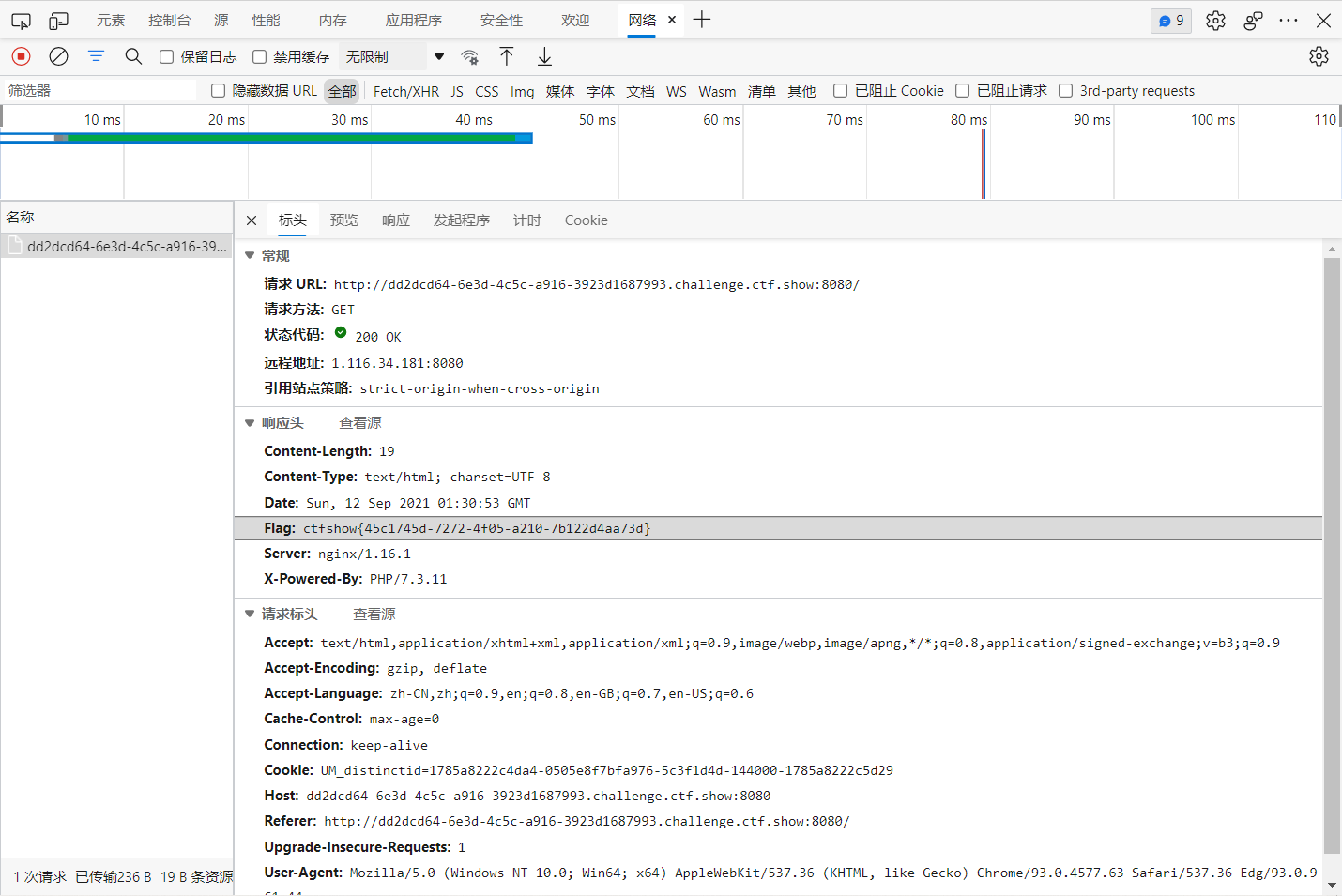

WEB3——BurpSuite抓包

F12在网络中即可看到,或使用burpSuite抓包也可以在响应头中看到

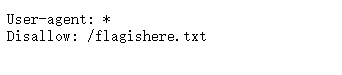

WEB4——robots协议

robots协议: 如果将网站视为酒店里的一个房间,robots.txt就是主人在房间门口悬挂的“请勿打扰”或“欢迎打扫”的提示牌。这个文件告诉来访的搜索引擎哪些房间可以进入和参观,哪些房间因为存放贵重物品,或可能涉及住户及访客的隐私而不对搜索引擎开放。但robots.txt不是命令,也不是防火墙,如同守门人无法阻止窃贼等恶意闯入者。

依次访问robots.txt flagishere.txt即可得到flag。

WEB5——源码泄露

按照题意访问index.phps页面,下载下来即可查看到源码;

(index.phps可以扫一下,笑

WEB6——代码泄露

按照题意访问常见的源码包地址 www.zip 即可下载得到源码包文件,而解压后的文件fl000g.txt中的flag提交上去并不是正确答案

这是由于,系统的源码包开放下载,其中的内容是可供修改的(按照我的理解就是比如说一个网站的源码开放下载给你,但他给出的是一个此网站的构造躯壳,如果下载人需要加以使用,是需要对其中的内容加以修改到自己的特色maybe

故,我们仍需访问此网站的/fl000g.txt以获得flag。

WEB7——git代码泄露

开发人员会使用git进行版本控制,以防止代码覆盖对站点进行部署。但如果配置不当,可能会将.git文件夹直接部署到线上环境,这就引起了泄露漏洞,我们可以利用这个漏洞直接获得网页源码。

故直接访问 /.git/ 即可得到flag。

WEB8——svm代码泄露

与上一题同理,直接访问 /.svm/ 即可得到flag。

WEB9——vim

在vim非正常退出的情况下,它会产生一个交换文件,其中保存着异常退出时文件中的内容,二次交换文件不能够浏览器正常编码,骨故会通过下载为二进制文件的形式得到。

故直接访问 /index.php.swp 即可得到flag。

WEB10——cookie

cookie只是一块小饼干,其中不能存放任何隐私值

F12查看network,在其中找到cookie值解码即可得到flag。

WEB11——域名隐藏信息

通过 dbcha.com 查看域名解析信息即可得到flag。

WEB12——管理员密码泄露

首先访问管理员登陆界面 /admin/ 提示需要输入账号密码,

根据在主界面中收集到的信息可以尝试 username:admin password:372619038 即可登陆进后台chakanflag。

WEB13——技术文档泄露

在主界面中发现异常文件,访问后可以得到一个pdf文件

在pdf文件中提供里默认登陆的账号与密码,在靶场环境中登陆后台即可得到flag。

WEB14——编译器漏洞

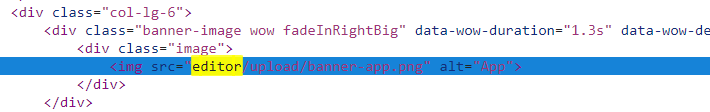

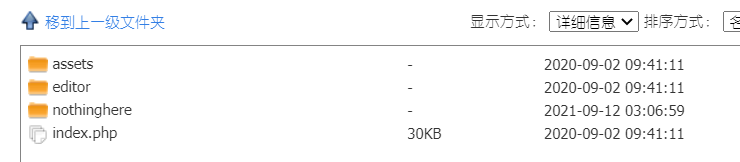

在古早编译器中存在大量漏洞,如文件上传等,我们可以通过源码找到编辑器的后台地址

通过对其文件中的目录进行筛找,及可以得到此文件目录

访问相对路径即可得到flag。

WEB15——信息泄露

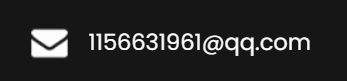

在主页面中通过题意发现邮箱

访问后台登陆页面 /admin/ 发现有忘记密码操作,密保问题为所在地

通过qq资料发现为西安

则重置密码,重新登陆后即可进入后台得到flag。

WEB16——探针信息泄露

根据题意访问默认探针地址 tz.php ,进入PHP info,全局搜索ctfshow即可得到flag。

WEB17——查找IP

直接ping www.ctfshow.com 获得flag。

WEB18

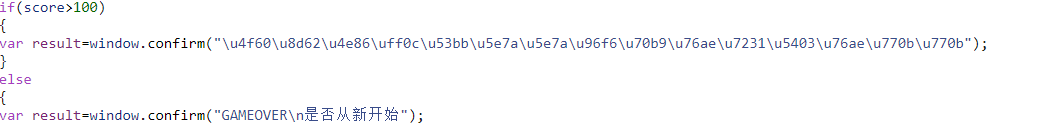

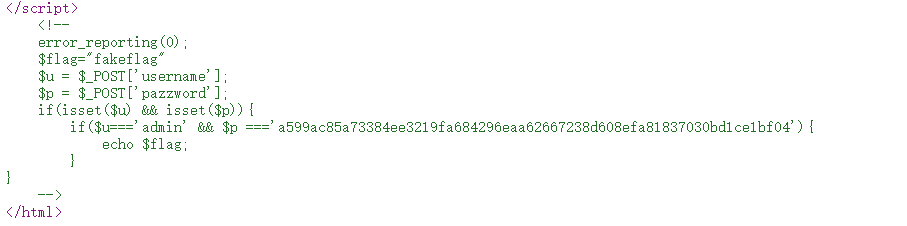

查看js源码,得到此步逻辑

将unicode对应解码一下可以得到:

访问 /110.php 即可得到flag。

WEB19

查看源代码得到:

直接POST提交对应值就可以得到flag。

或通过AES解密进行直接的登录。

WEB20

mdb文件是早期asp+access构架的数据库文件 直接查看url路径添加/db/db.mdb 下载文件通过txt打开或者通过EasyAccess.exe打开搜索flag flag{ctfshow_old_database}

WEB入门——信息搜集1-20的更多相关文章

- 针对Web的信息搜集

信息收集(Information Gathering),信息收集是指通过各种方式获取所需要的信息,在整个渗透测试环节中,信息搜集是整个渗透过程中最为重要的一环,信息搜集可占据整个渗透测试80%左右的工 ...

- ctfshow WEB入门 信息收集 1-20

web1 题目:开发注释未及时删除 查看页面源代码即可 web2 题目:js把鼠标右键和f12屏蔽了 方法一: 禁用JavaScript 方法二: url前面加上view-source: web3 题 ...

- web安全入门课程笔记——网站基础与信息搜集

2-1 网站的基本概念 URL统一资源定位符 这是一个动态页面 ?ID 查询条件 后台数据库最有可能:ACCESS Web容器(web容器是一种服务程序,在服务器一个端口就有一个提供相应服务的程序,而 ...

- Exp6 信息搜集与漏洞扫描 20165110

Exp6 信息搜集与漏洞扫描 20165110 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描 ...

- 2017-2018-2 《网络对抗技术》20155322 Exp6 信息搜集与漏洞扫描

[-= 博客目录 =-] 1-实践目标 1.1-实践介绍 1.2-实践内容 1.3-实践要求 2-实践过程 2.1-Google hacking & ZoomEye 2.2-DNS.IP信息收 ...

- 8、web入门回顾/ Http

1 web入门回顾 web入门 1)web服务软件作用: 把本地资源共享给外部访问 2)tomcat服务器基本操作 : 启动: %tomcat%/bin/startup.bat 关闭: % ...

- python web入门程序

python2.x web入门程序 #!/usr/bin/python # -*- coding: UTF-8 -*- # 只在python2.x 有效 import os #Python的标准库中的 ...

- Java web 入门知识 及HTTP协议详解

Java web 入门知识 及HTTP协议详解 WEB入门 WEB,在英语中web即表示网页的意思,它用于表示Internet主机上供外界访问的资源. Internet上供外界访问的Web资 ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 网络对抗技术 20165305 Exp6 信息搜集与漏洞扫描

1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具 ...

随机推荐

- Web 开发相关概念

Web 开发相关概念 前端 后端 全栈 前端 Front-end:网站中用户看到的部分 HTML CSS JavaScript 库和框架 设计工具 后端 Back-end:网站中用户看不到的部分 编程 ...

- Django 简介和版本介绍

一.简介 官方地址:https://www.djangoproject.com Django 是一个由Python 编写的具有完整架站能力的开源Web框架.使用 Django,只要很少的代码,开发人员 ...

- fastapi快速入门

fastapi是高性能的web框架.他的主要特点是: 快速编码 减少人为bug 直观 简易 具有交互式文档 基于API的开放标准(并与之完全兼容):OpenAPI(以前称为Swagger)和JSON ...

- shell分割字符串并赋值给变量

假如变量var的值为:num=12,也即var="num=12",现在想把 12赋值给变量id awk 的-F 后跟上要分割字符串时的指定分隔符 awk中$0是要分割的字符串,$1 ...

- Docker目录/var/lib/docker/containers文件太大

Docker在不重建容器的情况下,日志文件默认会一直追加,时间一长会逐渐占满服务器的硬盘的空间,内存消耗也会一直增加,本篇来了解一些控制日志文件的方法. 查出占用磁盘较大的文件 Docker 的日志文 ...

- 解决inode满

登陆服务器运行df -i 然后运行 for i in /*; do echo $i; find $i |wc -l|sort -nr; done 看看每个文件夹下面的数量 最后发现是/var/spoo ...

- Git 便捷操作

虽然现在有很多图形化的 Git 工具,但是命令行依然 yyds.本文记录了工作中很有用的一些 Git 操作. 1.Fork出来的Git仓库同步代码 背景:有的时候从原仓库fork出了一个新仓库,这个新 ...

- 微信小程序开发优化

一.开发优化一 1.使用Vant Weapp 1.1 什么是Vant Weapp Vant Weapp官网链接 Vant Weapp是有赞前端团队开源的一套小程序UI组件库,助力开发者快速搭建小程序应 ...

- POJ3311 Hie with the Pie(状压DP,Tsp)

本题是经典的Tsp问题的变形,Tsp问题就是要求从起点出发经过每个节点一次再回到起点的距离最小值,本题的区别就是可以经过一个节点不止一次,那么先预处理出任意两点之间的最短距离就行了,因为再多走只会浪费 ...

- ASP.NET Core :缓存系列(四):内存缓存 MemoryCache

System.Runtime.Caching/MemoryCache ICacheEntry 接口中的属性:具体设置过期时间 可以参考:微软文档ICacheEntry 接口 缓存基本使用 (一) 绝对 ...