HGAME 2020 misc

week1

每日推荐

拿到Wireshark capture file后,按常规思路,用foremost命令拿到一个加密的压缩包,之后文件->导出对象->http,看到最大的一个文件里面最后提示密码是6位数字,修复了加密压缩包,爆破,暴不出来,菜就完了。

赛后看了大佬wp

1、用HxD打开最大的文件,注意到有PK,将前面多余的数据删除,爆破

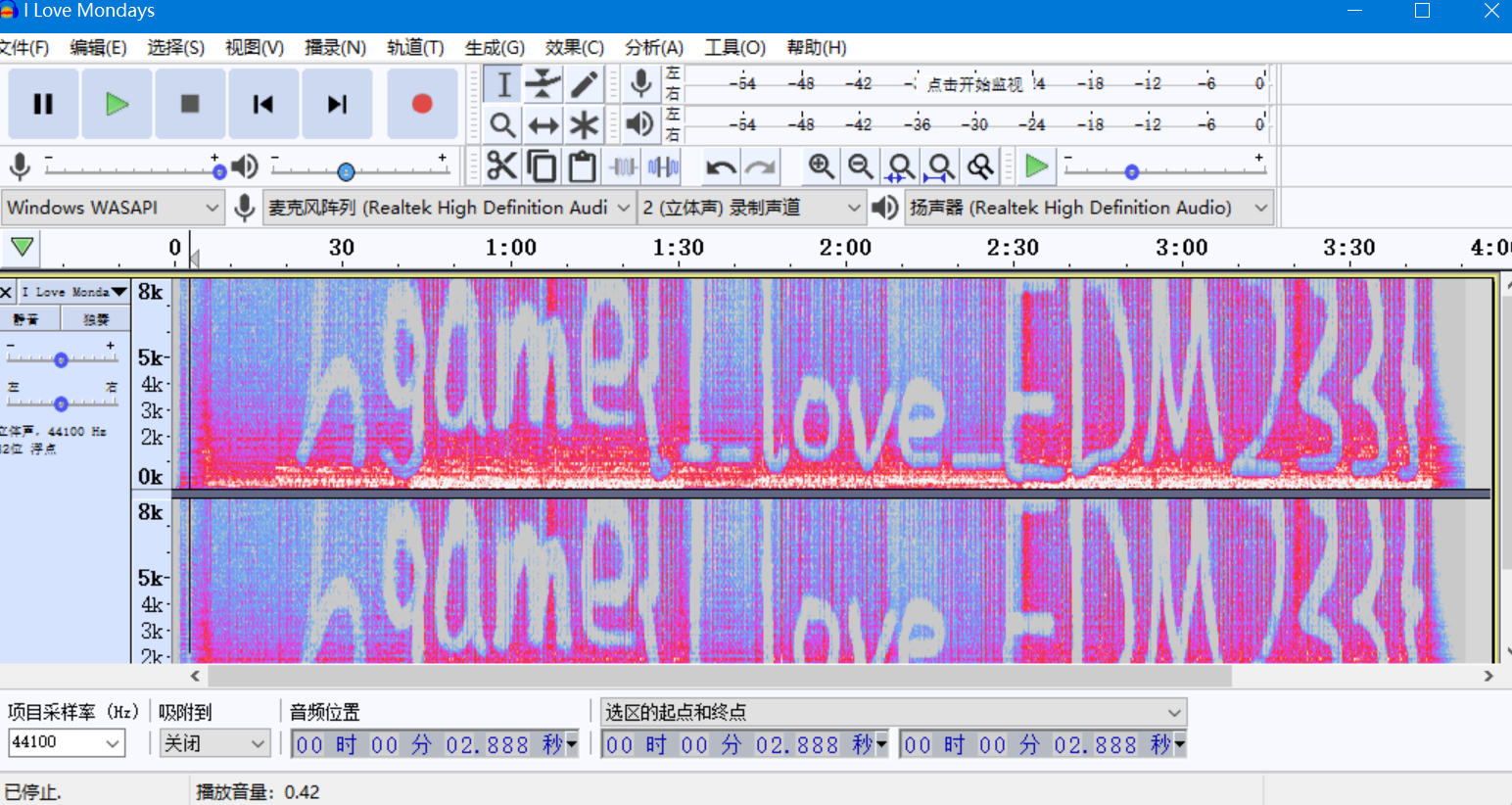

2、用audacity打开mp3,查看频谱图

week2

只做出1道(所见即为假),呜呜

地球上最后的夜晚

1、No password.pdf

下载工具:wbStego,pdf(http://wbstego.wbailer.com),放进工具,得到:Zip Password: OmR#O12#b3b%s*IW

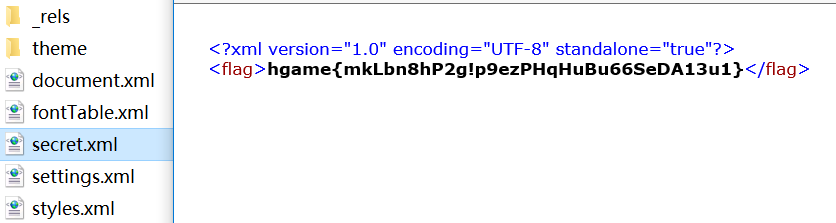

2、Last Evenings on Earth.docx

用HxD打开,发现文件头是PK(504B),果断改为zip

考点:pdf隐写 文件头

Cosmos的午餐

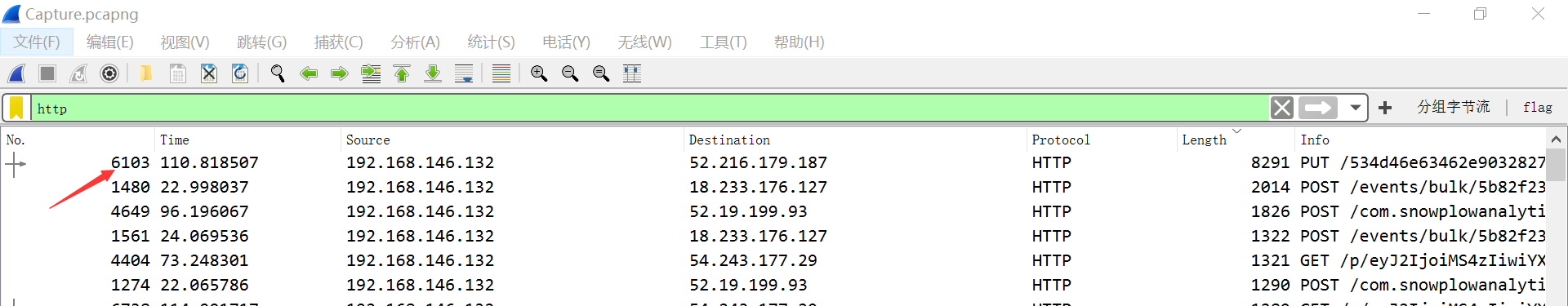

1、参考https://blog.csdn.net/nimasike/article/details/80887436配置好SSL

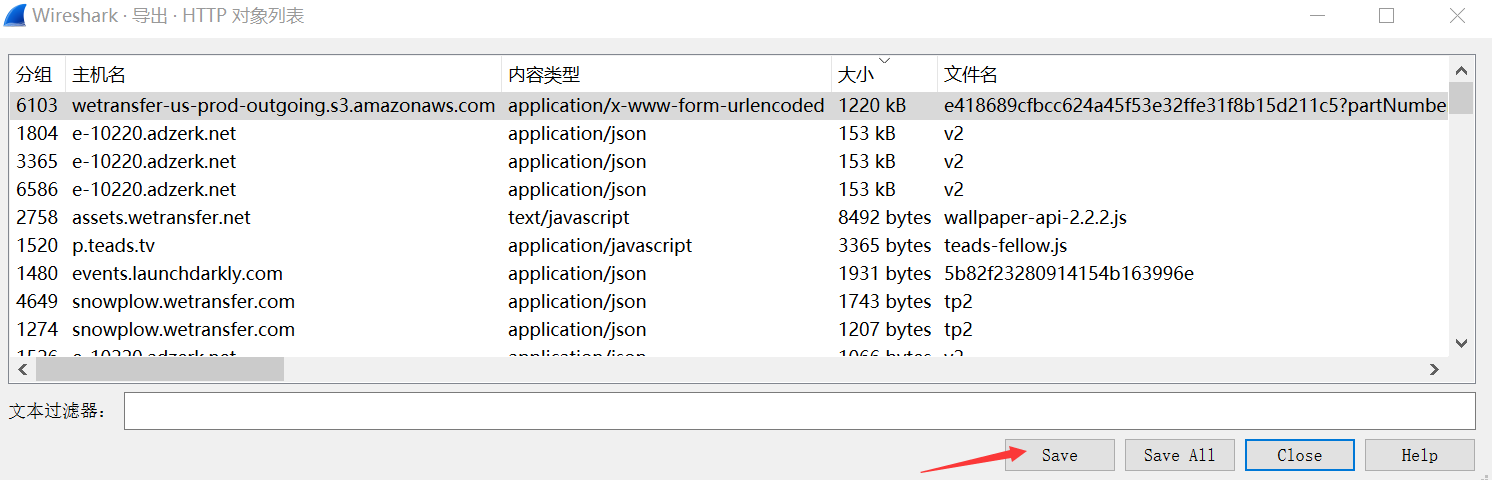

2、文件->导出对象->http,找到最大的文件是6103分组(或者过滤http)

发现PK

直接save最大的一条

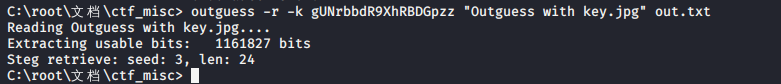

3、解压出来的图片名就提示是outguess隐写(password提示在图片注释)

得到: https://dwz.cn/69rOREdu

4、QR Research扫描二维码.

学到的知识点:http流量解密

week3

只做出三重隐写

三重隐写

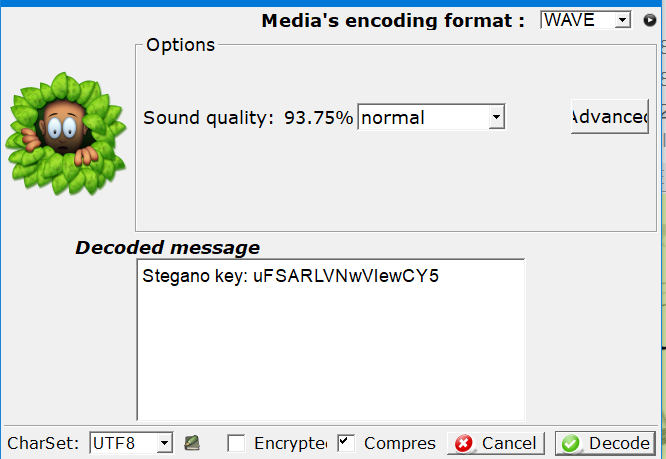

1、You know LSB.wav是音频中的lsb隐写

Stegano key: uFSARLVNwVIewCY5

2、上裏与手抄卷.mp3,用MP3Stego工具

在txt中得到:Zip Password: VvLvmGjpJ75GdJDP

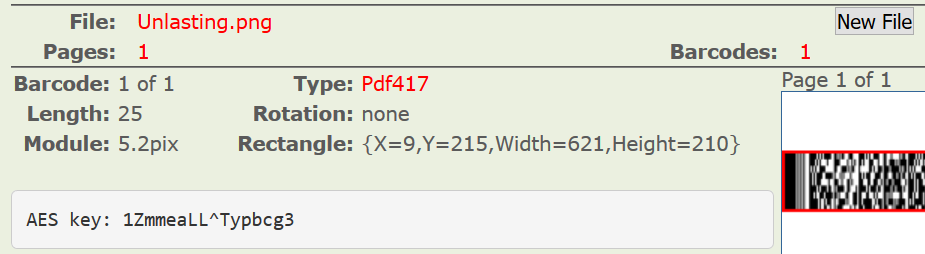

3、Unlasting.mp3,用HxD打开,发现PNG,把前面多余的数据删掉,得到一张条形码(或者分离也可)

扫描条形码,得到:AES key: 1ZmmeaLL^Typbcg3,就是flag.crypto的password。

日常

1、用github上找的盲水印脚本,在图片右下角放大,得到:

VeraCrypt Password is

X0YAlGDuZF\(echCy

X0YAlGDuZF\)echCy就是VeraCrypt加密容器的加密密码

2、对ogg 文件foremost得到一个名为“Container”的文件,用CeraCrypt工具加载得到3个文件:

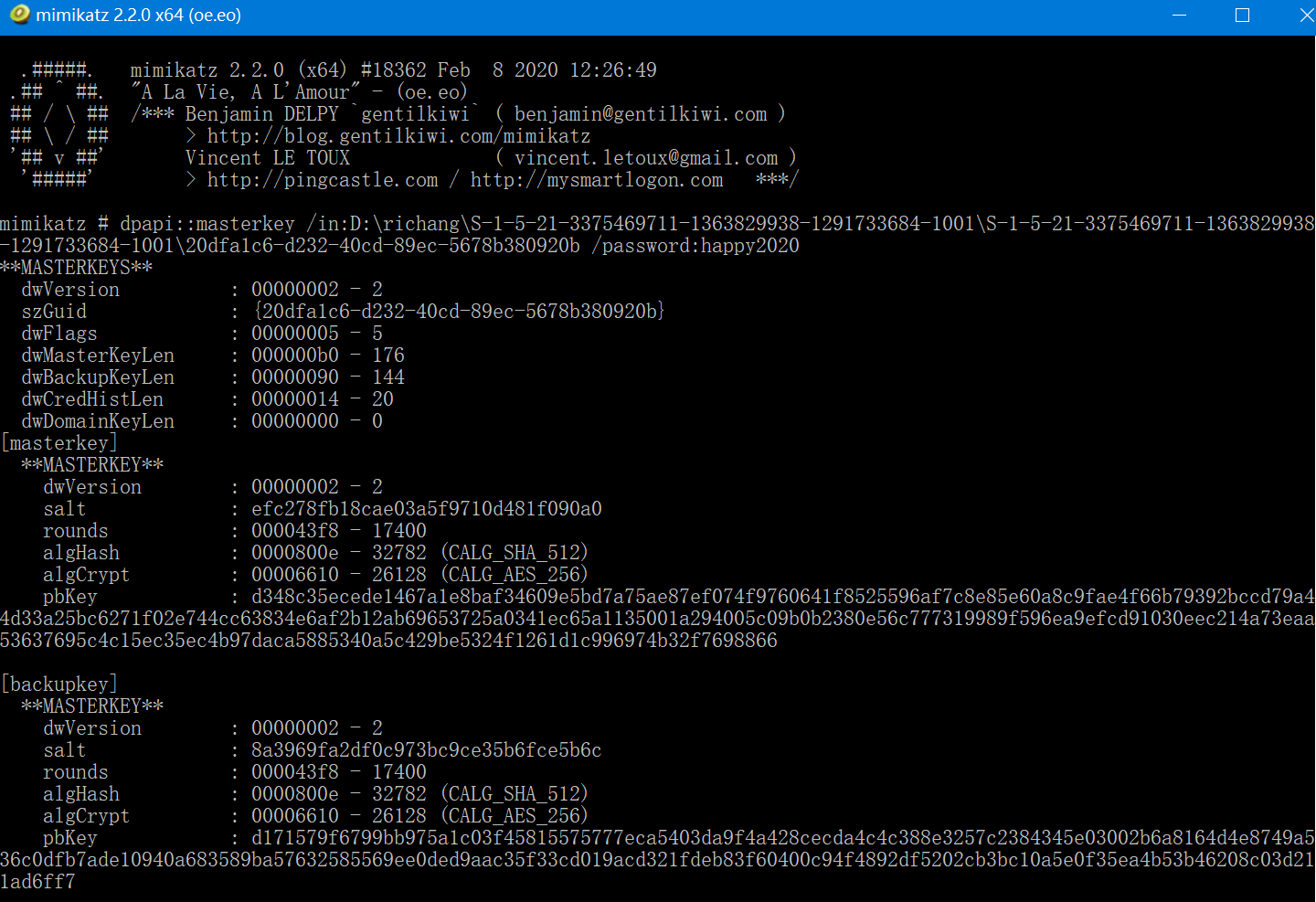

①txt文本中有段md5,得到:happy2020

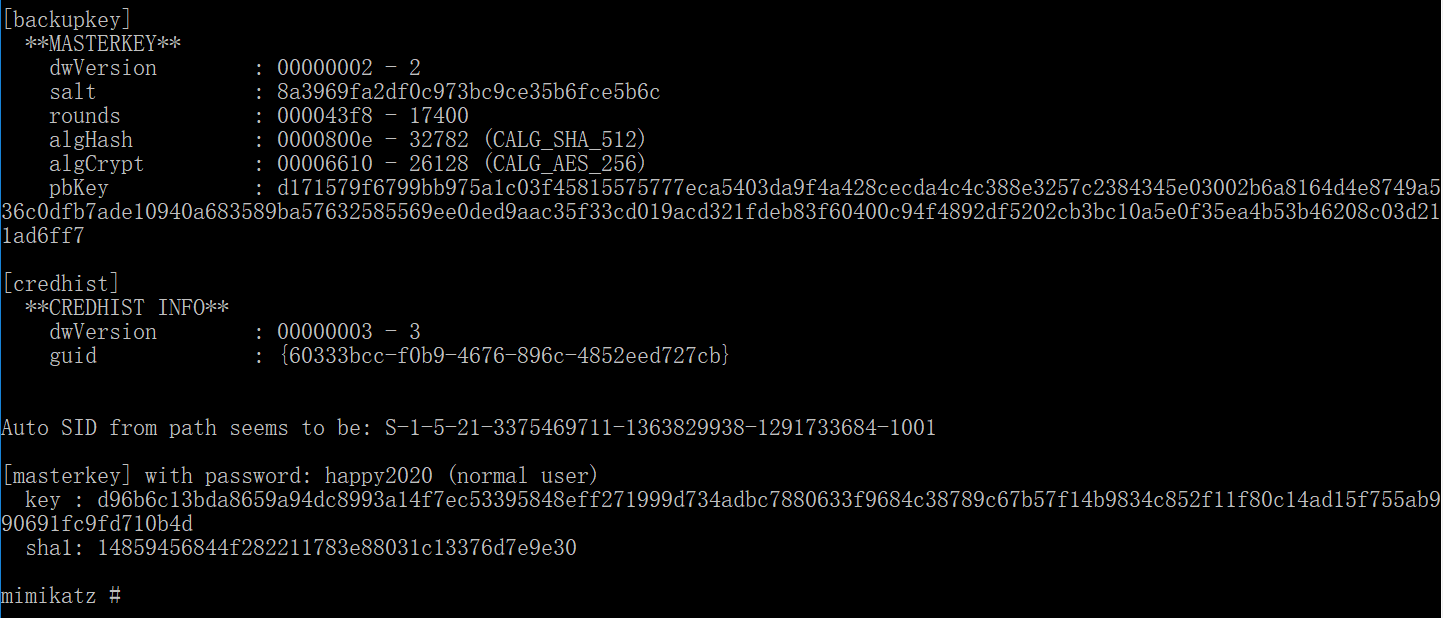

②用mimikatz读取cookie,命令:

dpapi::masterkey /in:D:\richang\S-1-5-21-3375469711-1363829938-1291733684-1001\S-1-5-21-3375469711-1363829938-1291733684-1001\20dfa1c6-d232-40cd-89ec-5678b380920b /password:happy2020

dpapi::chrome /in:B:\Cookies /masterkey:d96b6c13bda8659a94dc8993a14f7ec53395848eff271999d734adbc7880633f9684 c38789c67b57f14b9834c852f11f80c14ad15f755ab990691fc9fd710b4d

学到的点:用CeraCtypt提取加密Container、利用mimikatz读取Cookie

美人鲸

1、先下载镜像

docker pull zhouweitong/hgame2020-misc:week3

HGAME 2020 misc的更多相关文章

- HGAME 2020 week1 web

1.Cosmos 的博客 知识点:git source code leak 2.接 头 霸 王 Description HGAME Re:Dive 开服啦~ 打开题目,提示了"头" ...

- 2020 i春秋新春战疫公益赛 misc

0x01 code_in_morse morse decode后得到: RFIE4RYNBINAUAAAAAGUSSCEKIAAAAEUAAAAA7AIAYAAAAEPFOMTWAAABANUSRCB ...

- 2020 安恒2月月赛 misc

题目链接:https://pan.baidu.com/s/19l54Nukt6evOr4UgbHMXIQ 提取码:1qbs 0x01 lemonEssence 咦?在kali打开是出错,改宽后图片变了 ...

- buuctf misc 刷题记录

1.金三胖 将gif分离出来. 2.N种方法解决 一个exe文件,果然打不开,在kali里分析一下:file KEY.exe,ascii text,先txt再说,base64 图片. 3.大白 crc ...

- [V&N2020 公开赛] Web misc部分题解

0x00 前言 写了一天题目,学到了好多东西, 简单记录一下 0x01 Web HappyCTFd 直接使用网上公开的cve打: 解题思路:先注册一个admin空格账号,注意这里的靶机无法访问外网,邮 ...

- MRCTF 2020 WP

MRCTF 2020 WP 引言 周末趁上课之余,做了一下北邮的CTF,这里记录一下做出来的几题的WP ez_bypass 知识点:MD5强类型比较,is_numeric()函数绕过 题目源码: I ...

- CUMTCTF'2020 未完成 wp

Web babysqli burp抓包,发现有 的过滤,用/**/过滤空格. 报错注入 payload username=admin&password='/**/or/**/extractva ...

- 三叶草极客大挑战2020 部分题目Writeup

三叶草极客大挑战2020 部分题目Writeup Web Welcome 打开后状态码405,555555,然后看了一下报头存在请求错误,换成POST请求后,查看到源码 <?php error_ ...

- sun.misc.BASE64Encoder找不到jar包的解决方法

1.右键项目->属性->java bulid path->jre System Library->access rules->resolution选择accessible ...

随机推荐

- 本地连接服务器的redis,jedisCluster创建问题

1.redis.clients.jedis.exceptions.JedisConnectionException: Could not get a resource from the pool 查看 ...

- Echat 地图样式格式

1.白色 mapStyle: { styleJson: [{ 'featureType': 'water', 'elementType': 'all', 'stylers': { 'color': ' ...

- DTU DeepLearning: exercise 6

Does batch_size have any affects in results quality? how to set the optimal batch size and number ...

- util之Stack

定义 Stack<Integer>s = new Stack<>(); boolean isEmpty() 测试堆栈是否为空. Object peek( ) 查看堆栈顶部的对 ...

- 结构struct 联合Union和枚举Enum的细节讨论

联合(Union)是一种构造数据类型,它提供了一种使不同类型数据类型成员之间共享存储空间的方法,同时可以实现不同类型数据成员之间的自动类型转换.联合体对象在同一时间只能存储一个成员的值.联合的内存大小 ...

- 命令行(一):Git

1,使用gitbash进行操作 2,初始化一个Git仓库,使用git init命令. 3,添加文件到Git仓库,分两步:使用命令git add <filename>可反复多次使用,添加多个 ...

- JAVA变量声明在循环体内还是循环体外

(1) for (int i = 0; i < 10000; ++i) { Object obj = new Object(); System.out.println("obj= &q ...

- OPGL+VS2017+GLFW+GLEW配置详细步骤

OPGL+VS2017+GLFW+GLEW配置详细步骤: https://blog.csdn.net/weixin_40921421/article/details/80211813 原博客地址:ht ...

- Atcoder Beginner Contest 155E(DP)

#definde HAVE_STRUCT_TIMESPEC #include<bits/stdc++.h> using namespace std; ]; int main(){ ios: ...

- Django_后台管理

1. 站点管理 2. 创建超级管理员 3. 添加自己的数据模型 默认是打印字符串的 4. 个性化站点管理的定制 4.1 个性化规则 admin.py 4.2 布尔值定制显示 4.3 插入班级的时候同时 ...