icmp介绍以及arp攻击

一、ip数据包格式

网络层的功能:

定义了基于ip协议的逻辑地址

连接不同的媒介类型

选择是数据通过网络的最佳途径

网络层协议字段:

二、ICMP协议介绍

ICMP协议

ICMP是一个“错误侦测与回馈机制”

通过IP数据包封装的

用来发送错误和控制消息

ICMP协议的封装

ICMP协议属于网络层协议

ICMP数据的封装过程

三、ARP协议介绍

ARP协议概述

局域网中主机的通信

IP地址和MAC地址

什么是ARP协议

Address Resolution Protocol,地址解析协议

将一个已知的IP地址解析成MAC地址

ARP协议

IP地址解析为MAC地址

PC1发送数据给PC2,查看缓存有没有PC2的MAC地址

PC1发送ARP请求消息(广播)

所有主机收到ARP请求消息

PC2回复ARP应答(单播)

其他主机丢弃

PC1将PC2的MAC地址保存在缓存中,发送数据

Windows系统中的ARP命令

arp -a:查看arp缓存表

arp -d:清除arp缓存

ARP绑定

四、ARP攻击原理

需求分析

对等网的环境

PC1和PC2的第一次通信

实现步骤

1.使用ipconfig/all查看PC1和PC2的MAC地址

2.用“arp -a”查看arp缓存

3.在PC1上ping PC2后,再用‘arp -a’查看arp缓存表

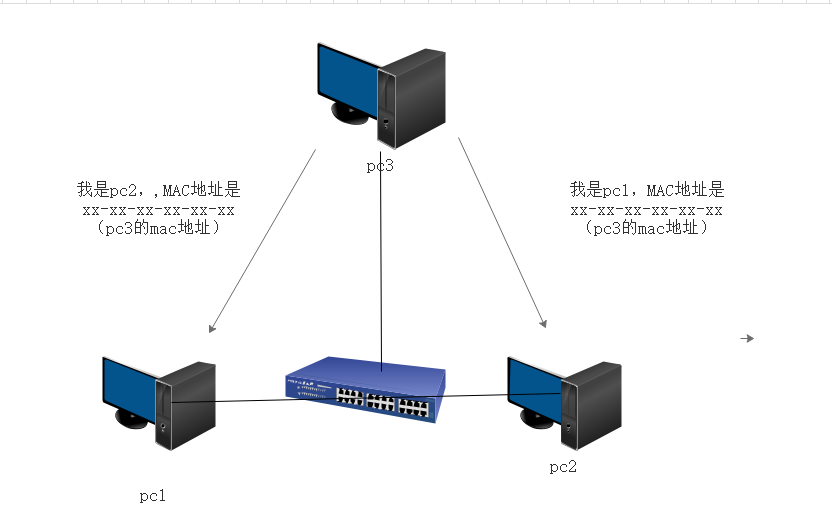

ARP攻击原理

欺骗其他所有计算机

欺骗被攻击的计算机

利用ARP欺骗管理网络

通过长角牛网络监控机软件管理网络

设置监控范围

进行网络管理

验证效果

使用ARP防火墙,自动抵御ARP欺骗和攻击

在主机B上开启ARP防火墙

在主机A上开启长角牛网络监控机,模拟ARP病毒发作

查看ARP防火墙统计数据的变化

在主机B上测试与网关的连通性

如何查找ARP攻击的计算机

MAC地址为真实计算机地址

查看网络信息记录表迅速定位计算机

MAC地址为虚假地址

查看交换机MAc表,确定此MAC所属的端口

总结:在被进行ARP攻击时,将网关的MAC地址绑定能够解决很多麻烦

icmp介绍以及arp攻击的更多相关文章

- 浅谈局域网ARP攻击的危害及防范方法(图)

浅谈局域网ARP攻击的危害及防范方法(图) 作者:冰盾防火墙 网站:www.bingdun.com 日期:2015-03-03 自 去年5月份开始出现的校内局域网频繁掉线等问题,对正常的教育教 ...

- ARP防火墙绑定网关MAC地址预防ARP攻击和P2P终结者

[故障原理] 要了解故障原理,我们先来了解一下ARP协议. 在局域网中,通过ARP协议来完成IP地址转换为第二层物理地址(即MAC地址)的.ARP协议对网络安全具有重要的意义.通过伪造IP地址和M ...

- 网络层协议及ARP攻击

一:网络层介绍及ICMP协议 1,网络层 网络层位于OSI参考模型的第三层,位于传输层和数据链路层之间.向传输层提供最基本的端到端的数据传送服务.定义了基于IP协议的逻辑地址,连接不同媒介类型,选择数 ...

- 网络层协议、ARP攻击

一.IP数据包格式 二.ICMP协议介绍 PING命令 三.ARP协议介绍 四.ARP攻击原理 一.IP数据包格式 网络层的功能 定义了基于IP协议的逻辑地址 连接不同的媒介类型 选择数据通过网络的最 ...

- Arp攻击实战

hyddd原创,转载请说明出处. 现在网上很多关于ARP攻击的文章,但多数是描述其原理,少数会以某个工具作为例子展开说明,但感觉说的还是不够详细,今天写个文章以实战介绍一个叫"WinArpA ...

- ARP攻击之Kali Linux局域网断网攻击

特别声明: 我们学习研究网络安全技术的目的应是为了维护网络世界的安全,保护自己和他人的私有信息不被非法窃取和传播.请您遵守您所在地的法律,请勿利用本文所介绍的相关技术做背离道德或者违反法律的事情. S ...

- 网络转载:局域网安全:解决ARP攻击的方法和原理

局域网安全:解决ARP攻击的方法和原理 IT世界网2006-01-26 10:17 [故障原因] 局域网内有人使用ARP欺骗的木马程序(比如:传奇盗号的软件,某些传奇外挂中也被恶意加载了此程序). ...

- ARP攻击 winpcap

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗.解决办法详见百科 #define ETHER_ADDR_LEN 6 typedef struct { u_char DestMAC[ETHER ...

- 攻击科普:ARP攻击

目录 一.介绍 二.解决办法 一.介绍 ARP攻击的局限性 ARP攻击仅能在以太网(局域网如:机房.内网.公司网络等)进行. 无法对外网(互联网.非本区域内的局域网)进行攻击. ARP攻击就是通过伪造 ...

随机推荐

- 【LeetCode每日一题 Day 1】1. 两数之和

大家好,我是编程熊,今天是LeetCode每日一题的第一天,今天的你比昨天更加优秀啦! 题意 给定一个整数数组 nums 和一个整数目标值 target,请你在该数组中找出 和为目标值 target ...

- 使用docker搭建最新版本的gitea,并配置HTTPS访问

使用docker搭建最新版本的gitea,并配置HTTPS访问 博客说明 文章所涉及的资料来自互联网整理和个人总结,意在于个人学习和经验汇总,如有什么地方侵权,请联系本人删除,谢谢! 简介 之前有搭建 ...

- 20 批量ping主机

#!/bin/bash IP_LIST="`cat /root/ip.txt`" ip_dir="/root/ip_dir" [ ! -d ${ip_dir} ...

- (C++)戳西瓜

写在前面的话: 请不要吝啬你的点赞!!! 题目描述 有 n 个西瓜,编号为0 到 n-1,每个西瓜上都标有一个数字,这些数字存在数组 nums 中. 现在要求你戳破所有的西瓜.每当你戳破一个西瓜 i ...

- POJ 2065 SETI 高斯消元解线性同余方程

题意: 给出mod的大小,以及一个不大于70长度的字符串.每个字符代表一个数字,且为矩阵的增广列.系数矩阵如下 1^0 * a0 + 1^1 * a1 + ... + 1^(n-1) * an-1 = ...

- Algorithm:Java加密解密之MAC(消息认证码)

MD5 消息摘要(数字摘要) 它是把一个文本/文件 通过摘要函数(hash函数)计算出一个结果.然后把文本/文件和摘要结果一同发给接受者接受者接收到文件之后,也进行摘要,把两个摘要结果进行对比.如果一 ...

- Hibernate框架(一)总结介绍

作为SSH三大框架之一的Hibernate,是用来把程序的Dao层和数据库打交道用的,它封装了JDBC的步骤,是我们对数据库的操作更加简单,更加快捷.利用Hibernate框架我们就可以不再编写重复的 ...

- Centos7 yum安装 MySQL5.7.25

扩展:在CentOS中默认安装有MariaDB,这个是MySQL的分支,但为了需要,还是要在系统中安装MySQL,而且安装完成之后可以直接覆盖掉MariaDB. 1 下载并安装MySQL官方的 Yum ...

- XSS challenges 1-10

学长发的xss靶场,刚好js学完了,上手整活. 这个提示说非常简单,直接插入就完事了 <script>alert(document.domain)</script> 第二关. ...

- Codeforces Round #707 Editorial Div2 题解

CF1501 Div2 题解 CF1501A 这道题其实是一道英语阅读题,然后样例解释又不清晰,所以我看了好久,首先它告诉了你每个站点的预期到达时间 \(a_i\) ,以及每个站点的预期出发时间 \( ...