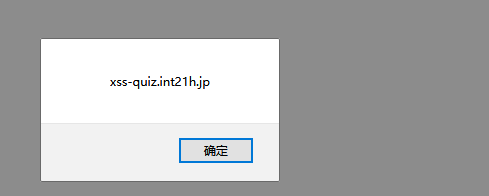

XSS challenges 1-10

学长发的xss靶场,刚好js学完了,上手整活.

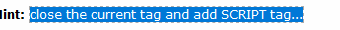

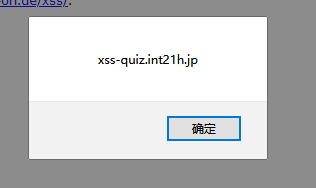

这个提示说非常简单,直接插入就完事了

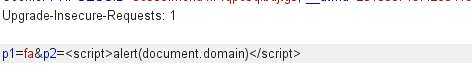

<script>alert(document.domain)</script>

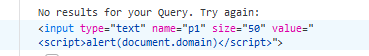

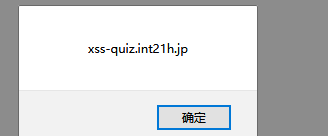

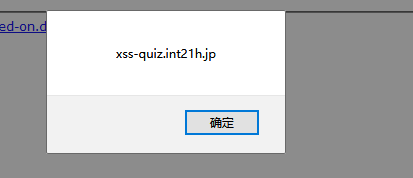

第二关。

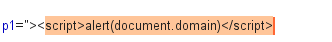

这提示当时没看懂,淦,建议直接看源码,看完之后再结合提示更佳

说明要输出点,在属性中,结合提示,是将标签闭合,再添加。

"><script>alert(document.domain)</script><

输入,答案就出来来了

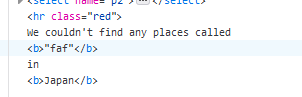

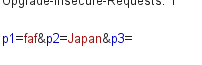

第三关

开始搞了半天,以为只有一个输出点,发现老是双引号。结果百度,反倒把cookie劫持学会了。。。教务在线给我等着

看了大佬博客才发现有两个输出点,说明要抓包,修改一下就ok了,请出bp兄弟,或者用fiddler,都是抓包神器

出来了

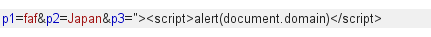

第四关

和上关是很像的了,只是有个隐藏字段。bp上线抓包一波

发现了居然有个隐藏p3字段,同时观看源码,发现是在value属性上输出,果断修改

答案出来了

第5关

发现那个输入框是长度是限制的,但是发送到我的代理服务器,就可以随便改了,浏览器的限制脱离了浏览器就是 白给。

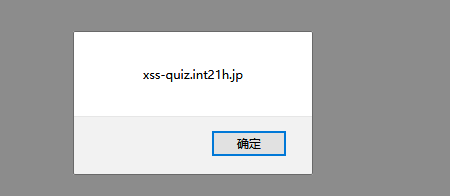

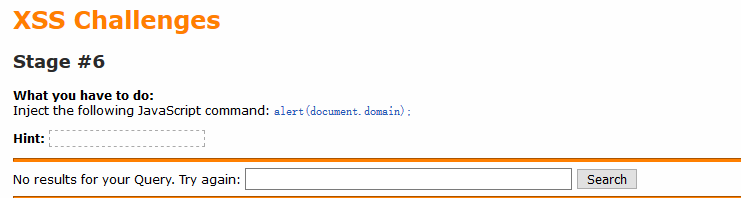

第6关

"><script>alert(document.domain)</script>

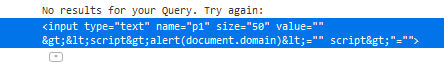

老规矩先输入这个,查看下源码

发现这玩意把<,>,还要加入了其他的字符进去。百度了好多编码,

一直以为是html编码,顺便捋了一下浏览器是如何进行编码的

1.发送请求时,url将特殊字符进行编码,发送到服务器

2.服务器接收到url,进行解码,解码之后再发送给服务器

3.浏览器接收到html时,当只有html时,先生成dom树,此时浏览器还无法知道去解码

4.建立完树之后,如果有html编码的话,再对其进行解码

5.当没有js Dom API时,那解码的顺序应为html解码css解码js解码

6.当处理诸如标签,js的解释器会自动切换到特殊解析模式,js会先对js编码进行解码,然后执行js语句.

难受的是我将<>都html编码后,还是被过滤,难顶。

看了看提示,事件处理,onclick石锤

" οnclick=alert(document.domain) "

输入上面这个,再点击触发,答案出来

第7关

这题讲道理我也挺懵,莫名就过了,233333

" onclick = alert(document.domain)

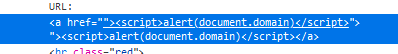

第八关

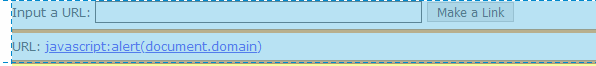

提示:

"><script>alert(document.domain)</script>

老规矩先输入这个,再看源码

href和src中的xss,可以利用伪协议javascript:javascript代码;

点击这个超链接,触发js代码

第9关

提示:UTF-7

这种编码可以使其绕过很多过滤规则,挺赖的,目前浏览器只有IE支持UTF-7编码了

F12发现charset没有设置字符集

但是没有IE浏览器,这有点尴尬,讲道理这编码我真的大,看了一下午,还是有些疑问,估计得问下老师了。

+/v8 +ADw-script+AD4-alert(123)+ADw-/script+AD4-

这里没办法复现了,耍赖一波

第十关

输入">

查看源代码发现domain被过滤,替换成空

发现我真菜,居然可以双写,我真是个弟弟

"><script>alert(document.ddomainomain)</script>

答案出来了。。。。不写了,明天干后十道题,再研究下编码,我吐了

XSS challenges 1-10的更多相关文章

- XSS Challenges(1-12关)

XSS Challenges解析: 1. 什么过滤也没有,而且是直接输出.<scrip>alert(document.domain);</script>即可通过 2. 直接输入 ...

- XSS练习平台-XSS Challenges

XSS Challenges http://xss-quiz.int21h.jp/ XSS基础不好的建议优先查看 关于XSS中使用到的html编码 js编码各种场景用法 http://su.xmd ...

- XSS Challenges学习笔记 Stage#1~ Stage#19

开门见山 Stage #1 http://xss-quiz.int21h.jp/?sid=2a75ff06e0147586b7ceb0fe68ee443b86a6e7b9 这一道题发现我们写入的内容直 ...

- XSS Challenges 练习(1-10)

这几天对XSS Challenges平台进行了练习,网上也有一些相应的解答博客,但是写得都差不多,我觉得可以试一下从怎么做这种题的角度出发去思考问题. 第一题:http://xss-quiz.int2 ...

- XSS Challenges闯关笔记

前言 做xss做疯了再来一个. 地址:https://xss-quiz.int21h.jp/ ,这个貌似是日本的一个安全研究员yamagata21做的. 做到第九关就跪了,而总共有二十关.一半都还没有 ...

- XSS Challenges xss-quiz.int21h.jp

概述: https://xss-quiz.int21h.jp/ Stage #1 payload: <script>alert(document.domain);</script&g ...

- XSS Challenges

平台: http://www.zixem.altervista.org/XSS/ level1: Payload: http://www.zixem.altervista.org/XSS/1.php? ...

- XSS Challenges练习及解答

一个偶然的机会在知道创宇的技能表里看到了一个练习XSS的网站http://xss-quiz.int21h.jp,正好想研究这个,于是试着做了一下. 第一.二题是最简单的,直接在搜索框中输入以下代码就成 ...

- xss challenges平台学习

虽然在很早之前就接触过xss,有一段时间还就着一本书研究过,但是始终没有实感,掌握的也不够系统,所以现在借着这几个平台再学习一遍 首先来玩一玩xss challenge平台 第一关:http://xs ...

随机推荐

- F5 api接口开发实战手册(二)

F5 rest api 各对象使用方式详解 本篇文章介绍rest api接口下Collection.Resource.Subcollections.SubResource的各种使用方法.如果您不了解这 ...

- bat使用方法汇总

前言 由于日常科研工作中使用C/C++比较多,在进行大规模运行时涉及到的批量处理操作较多,遂将目前遇到的情况记录如下,以便查看: 1.for循环 最基本的for循环操作为在一些数中遍历,如下例子.se ...

- GEMM与AutoKernel算子优化

GEMM与AutoKernel算子优化 随着AI技术的快速发展,深度学习在各个领域得到了广泛应用.深度学习模型能否成功在终端落地应用,满足产品需求,一个关键的指标就是神经网络模型的推理性能.一大波算法 ...

- Java面试题:==运算符与equals方法的区别

据说这个面试题目,80%的程序员都会理直气壮的回答错误!! 一: ==运算符 如果比较的是基本数据类型,则直接比较数值是否相等,返回值为"true or false" 如果比较的是 ...

- Linux学习笔记:用户与用户组

基本概念 Linux系统是一个多用户多任务的分时操作系统,任何一个要使用系统资源的用户,都必须首先向系统管理员申请一个账号,然后以这个账号的身份进入系统. 用户 也就是说任何需要使用操作系统的用户,都 ...

- JDBCTemplate基本使用

用了jdbc连接池之后,我们会发现连接对象的复用性更高了,程序整体运行的性能也更高了.但是我们在做JDBC操作的时候还是比较麻烦,要定义sql,执行sql,设置参数,处理结果. 特别是当我们要做查询操 ...

- ES6中的新特性:Iterables和iterators

目录 简介 什么是iteration Iterable对象 普通对象不是可遍历的 自定义iterables 关闭iterators 总结 简介 为了方便集合数据的遍历,在ES6中引入了一个iterat ...

- 【NX二次开发】NX对象类型及基本操作

说明:NX中的所有对象都是通过唯一的tag_t值进行标识的,这些对象大致可以分为部件对象.UF对象.表达式.链表对象和属性对象等. 部件对象的操作: 基本操作函数: 1. UF_PART_new() ...

- mapboxgl 互联网地图纠偏插件(一)

之前写过一个 leaflet 互联网地图纠偏插件,引用插件后一行代码都不用写,就能解决国内互联网地图瓦片的偏移问题. 最近想对 mapboxgl 也写一个这样的插件. 原因是自己发布的OSM矢量瓦片地 ...

- 「模拟8.13」任(liu_runda的神题,性质分析)

考场时没有发现性质,用了个前缀和优化暴力,结果写WA了 我们发现其实联通块的个数就是点的个数-边的个数 然后我们需要维护横向上和纵向上的边的前缀和 前缀和的查询形式稍改一下 暴力 1 #include ...