[BUUCTF]REVERSE——crackMe

crackMe

步骤:

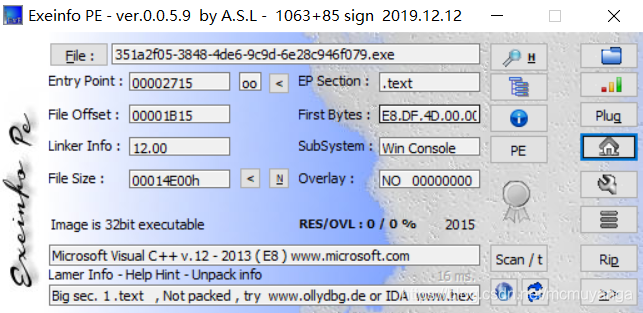

例行检查,32位程序,无壳

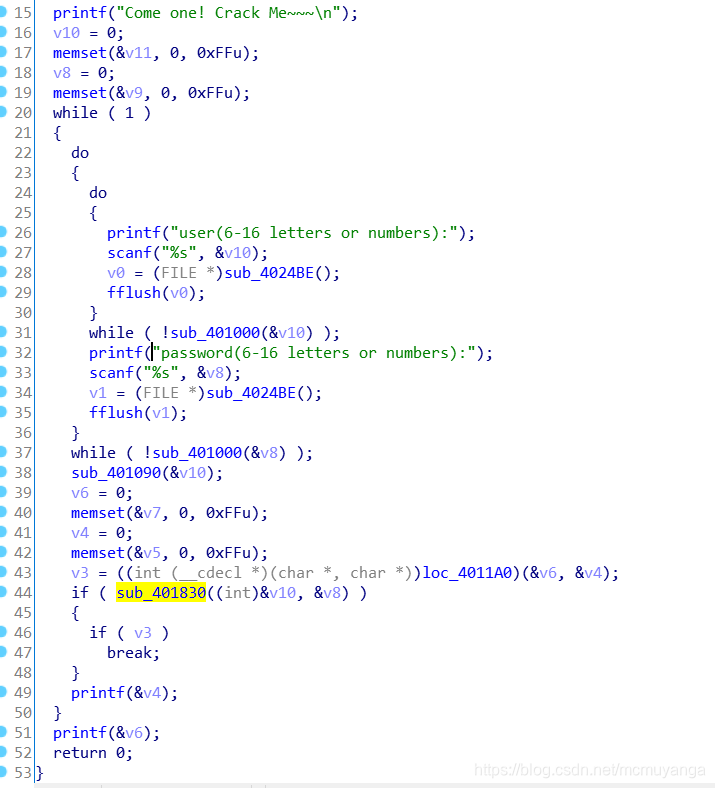

32位ida载入,已知用户名welcomebeijing,解密码,直接看main函数

可以看到程序是个死循环,只有满足sub_404830函数的条件,才能跳出循环sub_404830函数里要让sub_404830函数返回1,必须要让v13=43924,v13经过了sub_401470的变换,先看sub_401470函数

_DWORD *__usercall sub_401470@<eax>(int a1@<ebx>, _BYTE *a2, _DWORD *a3)

{

int v3; // ST28_4

int v4; // ecx

_DWORD *_EAX; // eax

int v6; // edx

int v8; // ST20_4

int v9; // eax

int v10; // edi

int v11; // ST1C_4

int v12; // edx

char v13; // di

int v14; // ST18_4

int v15; // eax

int v16; // ST14_4

int v17; // edx

char v18; // al

int v19; // ST10_4

int v20; // ecx

char _AL; // al

int v23; // ST0C_4

int v24; // eax

_DWORD *result; // eax

int v26; // edx

if ( *a2 == 'd' )

{

*a3 |= 4u;

v4 = *a3;

}

else

{

*a3 ^= 3u;

}

v3 = *a3;

if ( a2[1] == 'b' )

{

_EAX = a3;

*a3 |= 20u;

v6 = *a3;

}

else

{

*a3 &= 97u;

_EAX = (_DWORD *)*a3;

}

__asm { aam }

if ( a2[2] == 'a' )

{

*a3 |= 132u;

v9 = *a3;

}

else

{

*a3 &= 0xAu;

}

v8 = *a3;

v10 = ~(a1 >> -91);

if ( a2[3] == 'p' )

{

*a3 |= 276u;

v12 = *a3;

}

else

{

*a3 >>= 7;

}

v11 = *a3;

v13 = v10 - 1;

if ( a2[4] == 'p' )

{

*a3 |= 896u;

v15 = *a3;

}

else

{

*a3 *= 2;

}

v14 = *a3;

if ( *(_DWORD *)(*(_DWORD *)(__readfsdword(0x30u) + 24) + 12) != 2 )

{

if ( a2[5] == 'f' )

{

*a3 |= 732u;

v17 = *a3;

}

else

{

*a3 |= 0x21u;

}

v16 = *a3;

}

if ( a2[5] == 's' )

{

*a3 |= 2564u;

v18 = (char)a3;

v20 = *a3;

}

else

{

v18 = (char)a3;

*a3 ^= 0x1ADu;

}

v19 = *a3;

_AL = v18 - v13;

__asm { daa }

if ( a2[6] == 'e' )

{

*a3 |= 8976u;

v24 = *a3;

}

else

{

*a3 |= 0x4Au;

}

v23 = *a3;

if ( a2[7] == 'c' )

{

result = a3;

*a3 |= 35344u;

v26 = *a3;

}

else

{

*a3 &= 931u;

result = (_DWORD *)*a3;

}

return result;

}

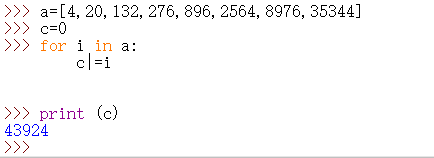

经过计算得知,a2必须要满足所有条件才会返回43924

此时a2数组里的值是[100, 98, 97, 112, 112, 115, 101, 99] -->(dbappsec)

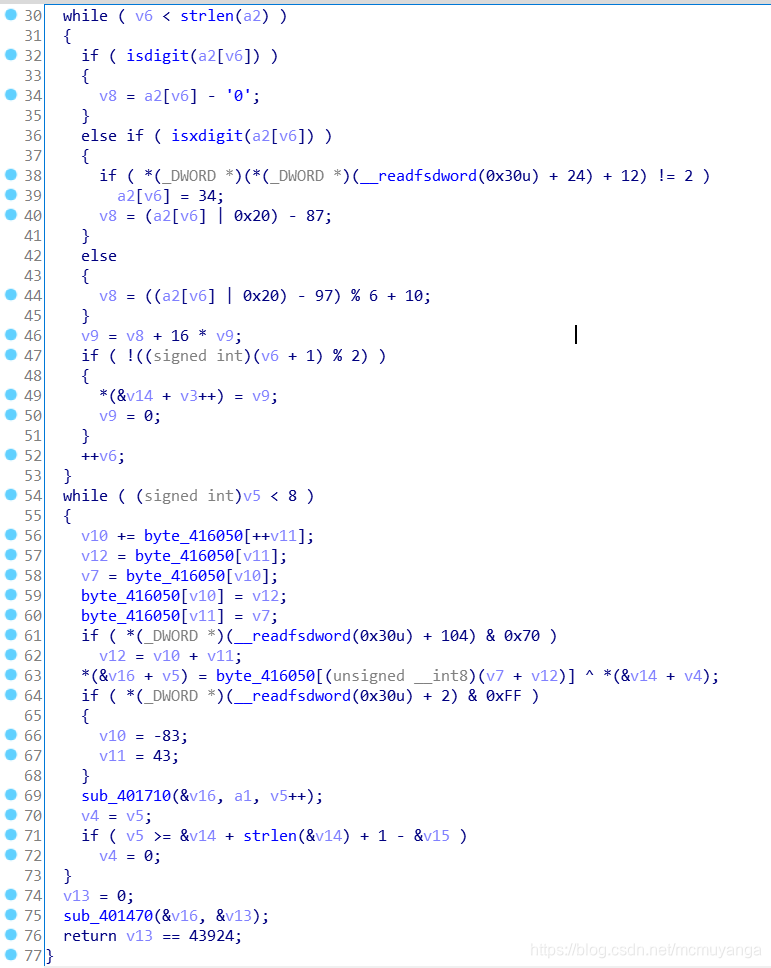

- sub_401470函数分析结束,返回到sub_401830函数

v16就是我们刚刚在sub_401470函数里得到的a2=[100, 98, 97, 112, 112, 115, 101, 99]

可以看到v16的值主要是在第63行赋予的,byte_416050是通过与变换后的密码异或得到v16,我们得要知道byte_416050里的值,静态分析点进去全是问号,动调看一下里面的值

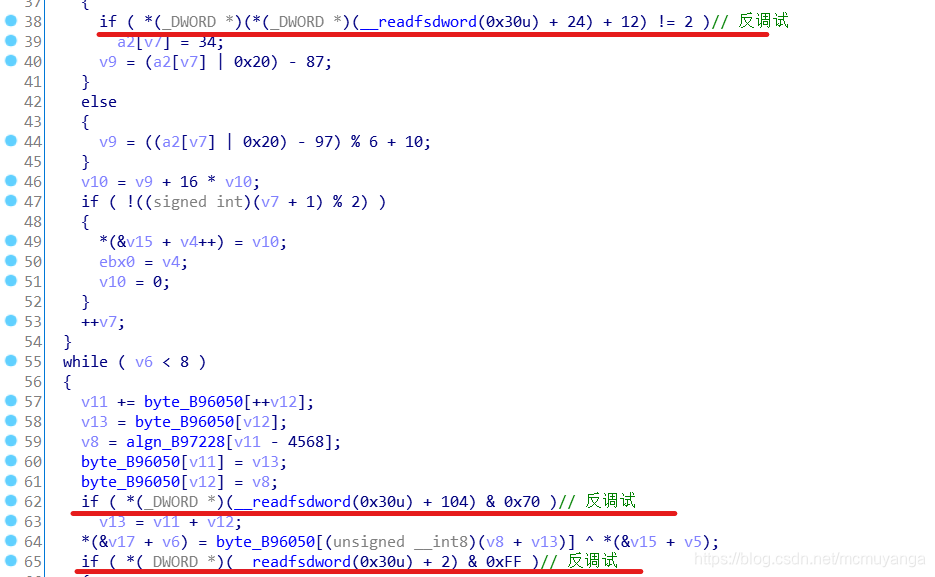

调了半天没找到里面的值,原来这里有反调试语句,关于反调试具体的看下面给的文章链接

https://www.cnblogs.com/Crisczy/p/7575521.html

https://www.cnblogs.com/15157737693zsp/p/4663339.html

https://blog.csdn.net/a709046532/article/details/108323936

这边有3条反调试语句

其实就是寻找PEB结构体中的特定字段来判断是否处于被调试的状态

if ( *(_DWORD *)(*(_DWORD *)(__readfsdword(0x30u) + 24) + 12) != 2 )-->Flags字段

if ( *(_DWORD *)(__readfsdword(0x30u) + 104) & 0x70 ) --------------->NtGlobalFlag字段

if ( *(_DWORD *)(__readfsdword(0x30u) + 2) & 0xFF ) ------------------>BeingDebugged字段

为了能够成功动调程序,我们需要进行反反调试,绕过反调试代码执行函数的正常逻辑。

上述的链接3中给出几个比较常见的手段:

- 动调时手动修改代码,比如汇编下把jz改成jmp/jnz,我改成了jnz,机器码是74改成75

- 使用插件ScyllaHide了(https://github.com/x64dbg/ScyllaHide/)

绕过反动调后能够得到byte_416050 = [0x2a,0xd7,0x92,0xe9,0x53,0xe2,0xc4,0xcd],具体的绕过过程看上述的链接3

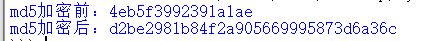

exp

import hashlib

box = [0x2a,0xd7,0x92,0xe9,0x53,0xe2,0xc4,0xcd]

a =[100,98,97,112,112,115,101,99]

flag=""

for i in range(8):

flag+=(hex(a[i]^box[i])[2:])

print ('md5加密前:'+flag)

m = hashlib.md5()

b = flag.encode(encoding='utf-8')

m.update(b)

flag = m.hexdigest()

print ('md5加密后:'+flag)

flag{d2be2981b84f2a905669995873d6a36c}

[BUUCTF]REVERSE——crackMe的更多相关文章

- [BUUCTF]REVERSE——[ACTF新生赛2020]Oruga

[ACTF新生赛2020]Oruga 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索字符串,根据提示来到关键函数 14行~18行就是让字符串的前5位是 actf{ ,sub_78A( ...

- [BUUCTF]REVERSE——firmware

firmware 附件 步骤: 检查文件没有看出什么,ida载入一堆乱码,看了其他师傅的wp才知道要先binwalk对文件进行提取 120200.squashfs这是一个linux的压缩文件 我们需要 ...

- [BUUCTF]REVERSE——[WUSTCTF2020]Cr0ssfun

[WUSTCTF2020]Cr0ssfun 附件 步骤: 例行检查,无壳儿,64位程序,直接ida载入,检索程序里的字符串,根据提示跳转 看一下check()函数 内嵌了几个检查的函数,简单粗暴,整理 ...

- [BUUCTF]REVERSE——[FlareOn6]Overlong

[FlareOn6]Overlong 附件 步骤: 例行检查,32位程序,不懂是个啥 32位ida载入,main函数很简单 处理函数 sub_401000 程序只对unk_402008的28位进行了处 ...

- [BUUCTF]REVERSE——[WUSTCTF2020]level3

[WUSTCTF2020]level3 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,找到关键函数 看样子是个base64加密,但又感觉没那么简单,再翻翻左边的函数,找到了base64加 ...

- [BUUCTF]REVERSE——[MRCTF2020]hello_world_go

[MRCTF2020]hello_world_go 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索程序里的字符串,有很多,直接检索flag 一个一个点过去,找到了flag 按a,提取 ...

- [BUUCTF]REVERSE——[GKCTF2020]BabyDriver

[GKCTF2020]BabyDriver 附件 步骤: 例行检查,64位程序,无壳 64位ida载入,检索程序里的字符串,看到提示flag是md5(input),下方还看到了类似迷宫的字符串 找到关 ...

- [BUUCTF]REVERSE——[MRCTF2020]Xor

[MRCTF2020]Xor 附件 步骤: 例行检查,32位程序,无壳 32位ida载入,首先检索程序里的字符串,根据字符串的提示,跳转到程序的关键函数 根据flag,跳转到sub_401090函数 ...

- [BUUCTF]REVERSE——[FlareOn4]IgniteMe

[FlareOn4]IgniteMe 附件 步骤: 例行检查,32位程序,无壳 32位ida载入 当满足第10行的if条件时,输出G00d j0b!提示我们成功,看一下sub_401050函数 3.s ...

随机推荐

- 痞子衡嵌入式:嵌入式Cortex-M系统中断延迟及其测量方法简介

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家分享的是Cortex-M系统中断延迟及其测量方法. 在嵌入式领域里,实时性是个经常被我们挂在嘴边的概念,这里的实时性主要强调得是当外界事件发生时 ...

- springboot配置自动提示插件-IDEA

社区版的IDEA编辑spring boot项目的properties或者yml文件不会自动提醒.可手动安装IDEA的插件解决. Setting >> Plugins >> 搜索 ...

- spring rest小马哥

幂等 PUT 初始状态:0 修改状态:1 * N 最终状态:1 DELETE 初始状态:1 修改状态:0 * N 最终状态:0 非幂等 POST 初始状态:1 修改状态:1 + 1 =2 N次修改: ...

- Kubernetes Deployment 最佳实践

零.示例 首先给出一个 Deployment+HPA+ PodDisruptionBudget 的完整 demo,后面再详细介绍其中的每一个部分: apiVersion: apps/v1 kind: ...

- Java设计模式之(十一)——享元模式

1.什么是享元模式? Use sharing to support large numbers of fine-grained objects efficiently. 享元模式(Flyweight ...

- HDU 5322 Hope

HDU 5322 Hope 考虑 $ dp[n] $ 表示 长度为 $ n $ 的所有排列的答案. 首先,对于一个排列来说,如果最大值在 $ i $ 位置,那么前 $ i - 1 $ 个数必然与 $ ...

- Linux下脚本文件第一行的作用

Linux下脚本文件第一行的作用 在Linux/Unix系统中,你可以在脚本hello.py顶部添加以下命令让Python脚本可以像SHELL脚本一样可直接执行: #! /usr/bin/env py ...

- Docker实用命令介绍

Docker实用命令介绍 1. docker启动.关闭.停止 ╭─wil-xz in ~ 12:15:44 ╰─٩(ŏ﹏ŏ.)۶ service docker restart Redirecting ...

- 谈谈AI

由AI大作业想到的 近几年<人工智能导论>的大作业是编写一个博弈程序,这类程序的典型框架就是α-β剪枝算法,像著名的打败了国际象棋大师卡斯帕罗的深蓝,就是这么干的,一些中国象棋程序也是这样 ...

- nordic 51822 sdk. timer 的使用

它的源代码和头文件分别为app_timer.c/app_timer.h.这是Nordic为我们提供的虚拟定时器,这个定时器不同于硬件上的TIMER,而是基于RTC1实现的一种虚拟定时器,其将定时功能作 ...