密码学系列之:NIST和SHA算法

简介

SHA算法大家应该都很熟悉了,它是一个用来计算hash的算法,目前的SHA算法有SHA1,SHA2和SHA3种。这三种算法都是由美国NIST制定的。

NIST的全称是美国国家标准与技术研究所,主要来制定各种标准。

本文将会讲解下NIST和SHA各种算法的关系。

SHA1

在密码学中,SHA-1(Secure Hash Algorithm 1)是一种加密哈希函数,它接受一个输入,并产生一个160位(20字节)的哈希值,称为信息摘要。

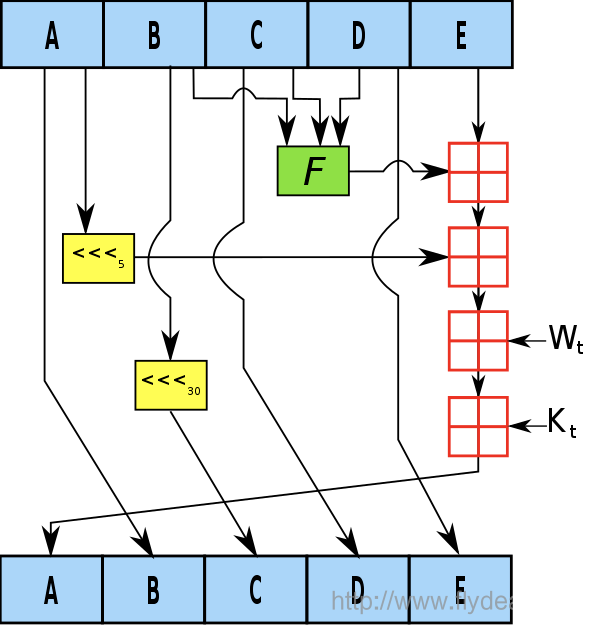

我们先看下SHA1的加密流程图:

上面的A,B,C,D,E都是32bits的state。

F是一个非线性函数。

<<< 表示额是左移操作,红色的加号表示的是加法然后对232取模。

SHA1算法很简单,在2005年之后,SHA1被认为是不安全的,截至2010年,许多组织都建议更换SHA-1。

NIST在2011年正式废止了SHA-1的使用,并在2013年不允许将其用于数字签名。

所有主要的网络浏览器厂商在2017年都停止接受SHA-1 SSL证书。

SHA2

SHA-2(Secure Hash Algorithm 2)也是由美国国家安全局(NSA)设计的一组加密哈希函数,于2001年首次公布,它们采用Merkle-Damgård结构。

SHA-2和SHA-1相比,包括了重大的变化。SHA-2系列包含六个哈希函数,分别是SHA-224、SHA-256、SHA-384、SHA-512、SHA-512/224、SHA-512/256。

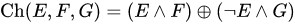

我们看下SHA2的算法流程:

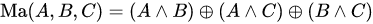

我们看下这几个函数表示什么意思:

SHA3

2006年,NIST组织了NIST哈希函数竞赛,以创建一个新的哈希标准SHA-3。SHA-3并不是要取代SHA-2,因为目前还没有证明对SHA-2的重大攻击。但是由于MD5、SHA-0和SHA-1的成功攻击,NIST认为需要一种可替代的、不同的加密哈希,这就是SHA-3。

在这个比赛中,最终Keccak算法胜出,被选为SHA3的标准。

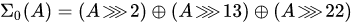

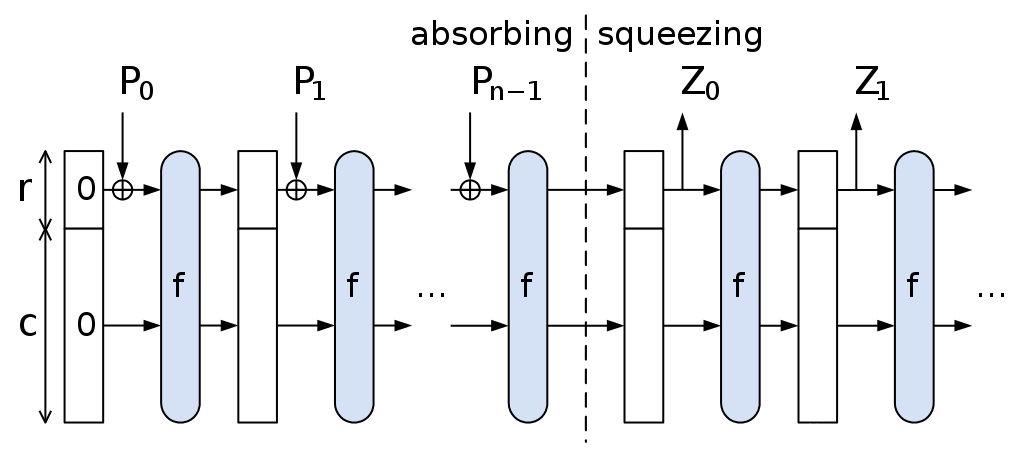

SHA3算法是基于海绵结构的,我们看下海绵结构的工作原理:

这个函数被分成了两部分,左边部分叫做吸收部分,右边部分叫做输出部分,一吸一出,像是海绵一样,所以叫做海绵函数。

P表示的是输入的字符串,Z表示的时候输出字符串。

一个海绵函数由三部分组成,分别是state, 函数f和填充函数pad。

state就是上图的r+c部分,r被称为Bitrate, c被称为Capacity。

P被分成n份,每一份都会跟Bitrate进行异或操作,如果P的长度不是Bitrate的整数倍,那么需要使用Pad函数进行填充。

每一轮,Bitrate跟P进行异或操作的结果作为最新的Bitrate, 然后生成新的state,然后这个state又被f(state)来替换。

其中函数 f 是 从n个{0,1} 到n个{0,1}的映射。

就这样一轮一轮进行下去,直到所有的P都参与了运算。

输出部分是将最终生成的state进行f运算,每次运算都取Bitrate部分作为输出,从而得到最终的输出。

> 最通俗的解读,最深刻的干货,最简洁的教程,众多你不知道的小技巧等你来发现!

> 欢迎关注我的公众号:「程序那些事」,懂技术,更懂你!

密码学系列之:NIST和SHA算法的更多相关文章

- 密码学系列之:memory-hard函数

密码学系列之:memory-hard函数 目录 简介 为什么需要MHF Memory hard的评估方法 MHF的种类 MHF的密码学意义 memory-hard在MHF中的应用 简介 Memory ...

- 密码学系列之:碰撞抵御和碰撞攻击collision attack

密码学系列之:碰撞抵御和碰撞攻击collision attack 简介 hash是密码学和平时的程序中经常会用到的一个功能,如果hash算法设计的不好,会产生hash碰撞,甚至产生碰撞攻击. 今天和大 ...

- 密码学系列之:feistel cipher

密码学系列之:feistel cipher 简介 feistel cipher也叫做Luby–Rackoff分组密码,是用来构建分组加密算法的对称结构.它是由德籍密码学家Horst Feistel在I ...

- 密码学系列之:memory-bound函数

密码学系列之:memory-bound函数 目录 简介 内存函数 内存受限函数 内存受限函数的使用 简介 memory-bound函数可以称为内存受限函数,它是指完成给定计算问题的时间主要取决于保存工 ...

- 密码学系列之:Merkle–Damgård结构和长度延展攻击

密码学系列之:Merkle–Damgård结构和长度延展攻击 简介 Merkle–Damgård结构简称为MD结构,主要用在hash算法中抵御碰撞攻击.这个结构是一些优秀的hash算法,比如MD5,S ...

- 密码学系列之:Argon2加密算法详解

目录 简介 密钥推导函数key derivation function Password Hashing Competition Argon2算法 Argon2的输入参数 处理流程 简介 Argon2 ...

- 分布式理论系列(二)一致性算法:2PC 到 3PC 到 Paxos 到 Raft 到 Zab

分布式理论系列(二)一致性算法:2PC 到 3PC 到 Paxos 到 Raft 到 Zab 本文介绍一致性算法: 2PC 到 3PC 到 Paxos 到 Raft 到 Zab 两类一致性算法(操作原 ...

- SHA算法摘要处理

byte[] input="sha".getBytes();//待做消息摘要算法的原始信息,可以是任意字符串 MessageDigest sha=MessageDigest.get ...

- 密码学系列之:blowfish对称密钥分组算法

目录 简介 blowfish详解 密钥数组和S-box 密钥数组 S-box 生成最终的K数组 blowfish blowfish的应用 blowfish的缺点 简介 Blowfish是由Bruce ...

随机推荐

- [MongoDB知识体系] 一文全面总结MongoDB知识体系

MongoDB教程 - Mongo知识体系详解 本系列将给大家构建MongoDB全局知识体系.@pdai MongoDB教程 - Mongo知识体系详解 知识体系 学习要点 学习资料 官网资料 入门系 ...

- Shell:如何写一个多选菜单的脚本

Blog:博客园 个人 翻译自How to Create a Multiple Choice Menu in Bash Scripts 目录 多选菜单脚本介绍 配置输入提示 创建预定选项列表 创建预选 ...

- 多线程之volative关键字

目录 轻量级同步机制:volative关键字 volative的作用 volatile非原子特性 volatile与synchronized比较 常用原子类进行自增自减操作 CAS 使用CAS原理实现 ...

- 2018ICPC南京D. Country Meow

题目: 题意:三维里有n个点,找一个最小的球将所有点覆盖. 题解:退火法模拟的一道板子题. 1 #include <stdio.h> 2 #include <iostream> ...

- Mybatis中由于${}直接注入引发的问题

一.问题引入 我们先来看这段代码,我想从取值为${category}的表中查询全部信息. @Mapper public interface CategoryMapper { @Select(" ...

- 使用C# (.NET Core) 实现观察者模式 (Observer Pattern) 并介绍 delegate 和 event

观察者模式 这里面综合了几本书的资料. 需求 有这么个项目: 需求是这样的: 一个气象站, 有三个传感器(温度, 湿度, 气压), 有一个WeatherData对象, 它能从气象站获得这三个数据. 还 ...

- Vue组件(35)动态组件 component 的 is 到底可以是啥?

component 动态组件 Vue官网上提供了一个动态组件 <component :is="currentTabComponent"> ,那么这里的 is 到底是什么 ...

- dll远线程注入

原理 核心函数 CreateRemoteThread:让在其他进程中创建一个线程变成可能 核心思想 HANDLE WINAPI CreateRemoteThread( __in HANDLE hPro ...

- 18. vue-router案例-tabBar导航

目标: 做一个导航tabbar 一. 分析 我们的目标是做一个导航tabbar, 要求 这个导航不仅可以在一个页面使用, 可以在多个页面通用 每个页面的样式可能不一样 每个页面的图标, 文字可能不一样 ...

- Spring Boot demo系列(六):HTTPS

2021.2.24 更新 1 概述 本文演示了如何给Spring Boot应用加上HTTPS的过程. 2 证书 虽然证书能自己生成,使用JDK自带的keytool即可,但是生产环境是不可能使用自己生成 ...