信息安全铁人三项赛--资质赛writeup

[博客目录]

1- 工具:

1.1- Burp Suite

一款可以进行再WEB应用程序的集成攻击测试平台。

常用的功能:抓包、重放、爆破

需求:(建议)Burp Suite + Firefox

介绍:Burp Suite使用介绍

代理设置+证书导入:Firefox+Burpsuite抓包配置(可抓取https)

使用方法:

1.2- stegsolve.jar

1.3- 十六进制编辑器

自己上网找吧!

2- 赛题

2.1 第一题:你是管理员吗?

题目链接:http://ctf4.shiyanbar.com/web/root/index.php

解题步骤:

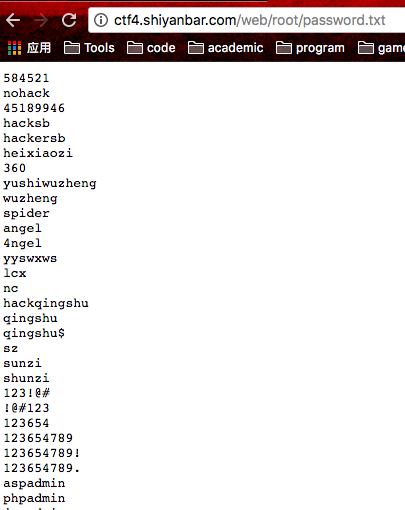

- 首先查看源代码,主页面的标题是password.txt,尝试访问password.txt:

http://ctf4.shiyanbar.com/web/root/password.txt

出现字典:

- 使用Burp Suite爆破:

首先记录字典,随便拿个记事本就行,甚至直接放在剪贴板;

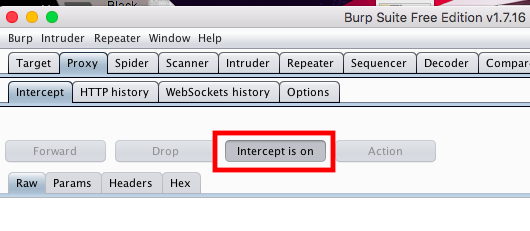

打开Burp Suite,新建项目,点击Proxy--Intercept下面的Intercept is off按钮,让它变成Intercept is on:

再次访问index.php,页面会一直保持载入,说明已经被Burp Suite抓包,点击forward,让页面加载出来,随便输入几个数,试图登录,页面卡住(被抓包),这时回到Burp Suite,在抓包界面(注意raw里面会出现彩色变量username=admin&password=123)点击action按钮,选择Send to Intruder:

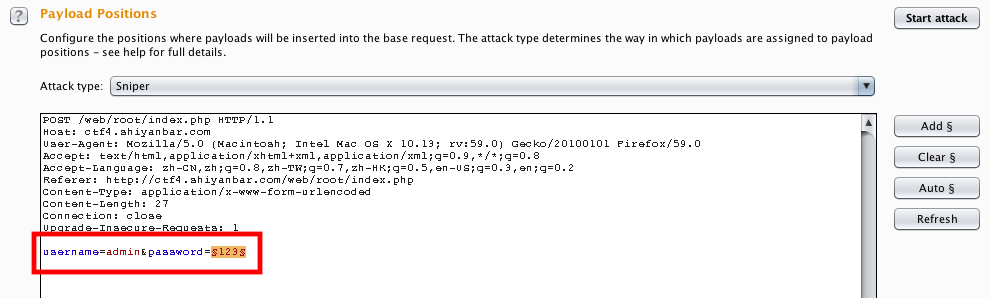

点击最上面菜单栏的Intruder选项(变成橘黄色的),点击该页面下的position选项,先点clear清除变量(因为BP默认会选中用户名username和密码password双变量,双变量爆破会很慢,因为index中的用户名是固定的admin,我们只用爆破密码就好了)再选中password的变量(也就是图中的123)点击add,这时会发现123变成$123$,说明爆破变量已经确定:

然后点击payload按钮(设置字典),在payload options这一块中,将原本的字典复制进剪贴板,然后点paste,或者直接导入文件也行:

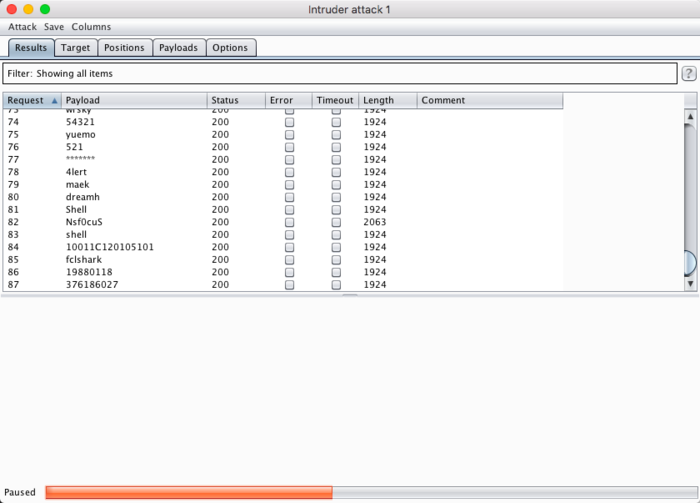

导入后直接点击右上角start attack按钮,等待……

结果是发现密码:Nsf0cuS(一长串的1924都是错误回应,那么一个2063应该很明显了……)

- 找到密码后,我们关掉抓包:Intercept is off或者直接点Forward,

我们将结果输入password.txt页面,发现只能输入五位数!?看来不行,我们得用Burp Suite来登录了,再次开始抓包

Intercept is on(如果之前点forward就不用了,Intercept会一直保持),我们随便输入一些数进去,然后登录,页面再次加载,我们抓到包后看到raw中的可修改的彩色部分:

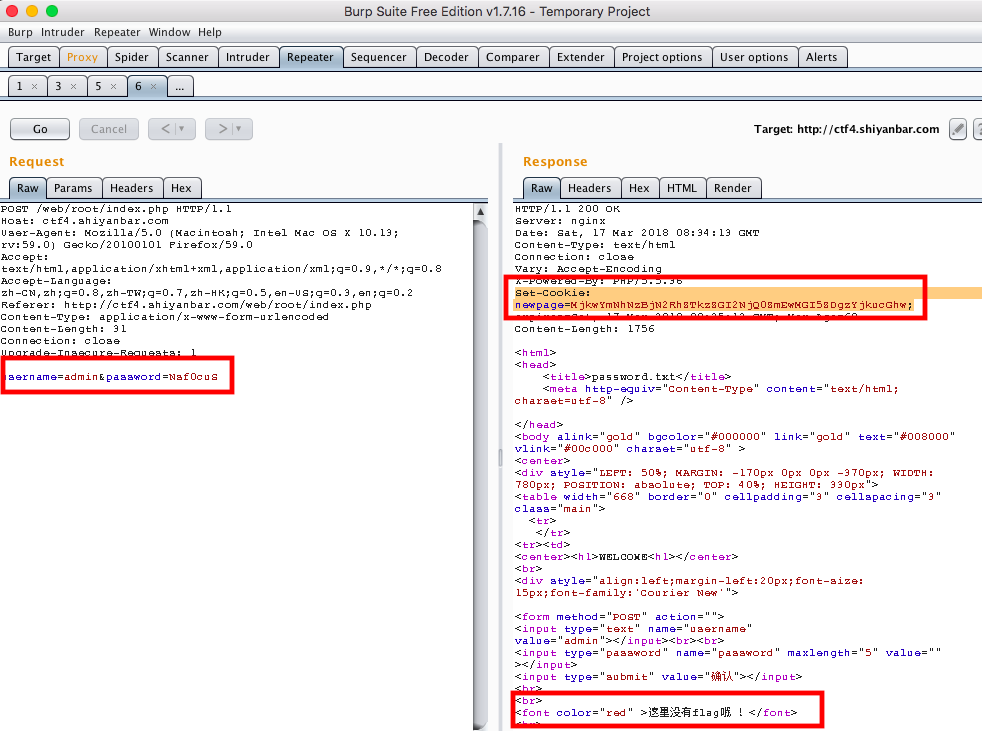

我们再次点击action按钮,选择Send to Repeater按钮(重放功能),在Request栏中将password改为Nsf0cuS,点击go按钮,Response中出现信息,发现Set-Cookie:newpage=MjkwYmNhNzBjN2RhZTkzZGI2NjQ0ZmEwMGI5ZDgzYjkucGhw;

bingo!但是还是没有找到flag!

- 我们对

MjkwYmNhNzBjN2RhZTkzZGI2NjQ0ZmEwMGI5ZDgzYjkucGhw;进行base64解码,

结果为:290bca70c7dae93db6644fa00b9d83b9.php

关掉抓包:Intercept is off

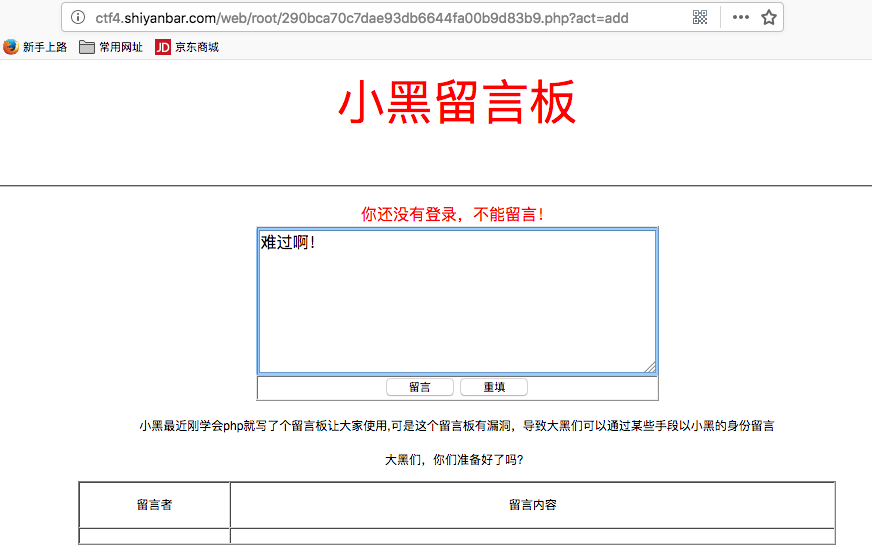

赶紧访问试试:http://ctf4.shiyanbar.com/web/root/290bca70c7dae93db6644fa00b9d83b9.php

发现又是一个新界面,还没结束!打开抓包,随便输入点东西:

抓到包发现了可修改部分!赶紧Send to Repeater,修改Cookie: IsLogin=1和userlevel=root,gogogo~

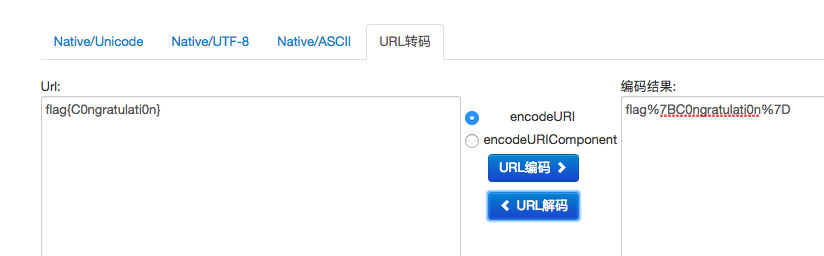

- flag终于出现!但是!注意这个格式!千万不要以为直接输入上面的数就可以了!错!

因为%7B和%7D是{和},所以答案应该再进行url解码!

2.2 第二题:iOS

解题链接:http://ctf4.shiyanbar.com/web/IOS/index.php

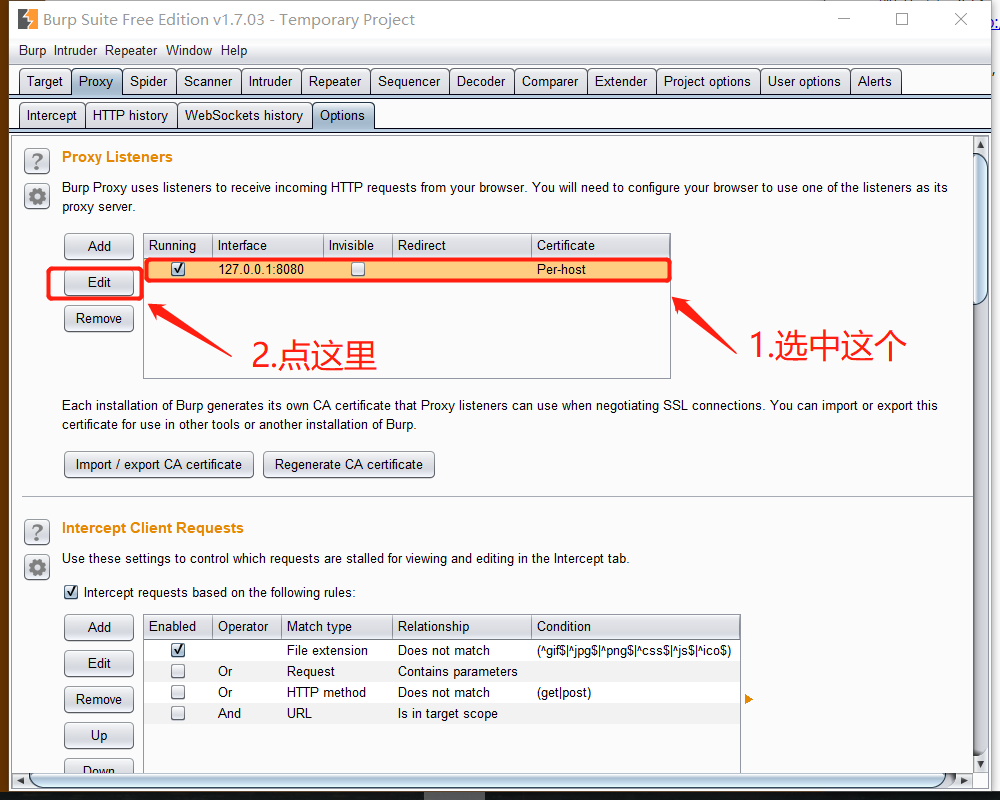

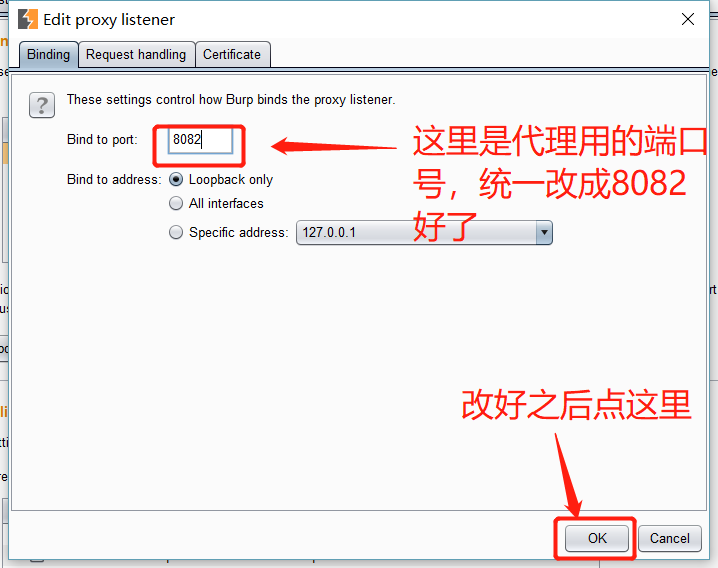

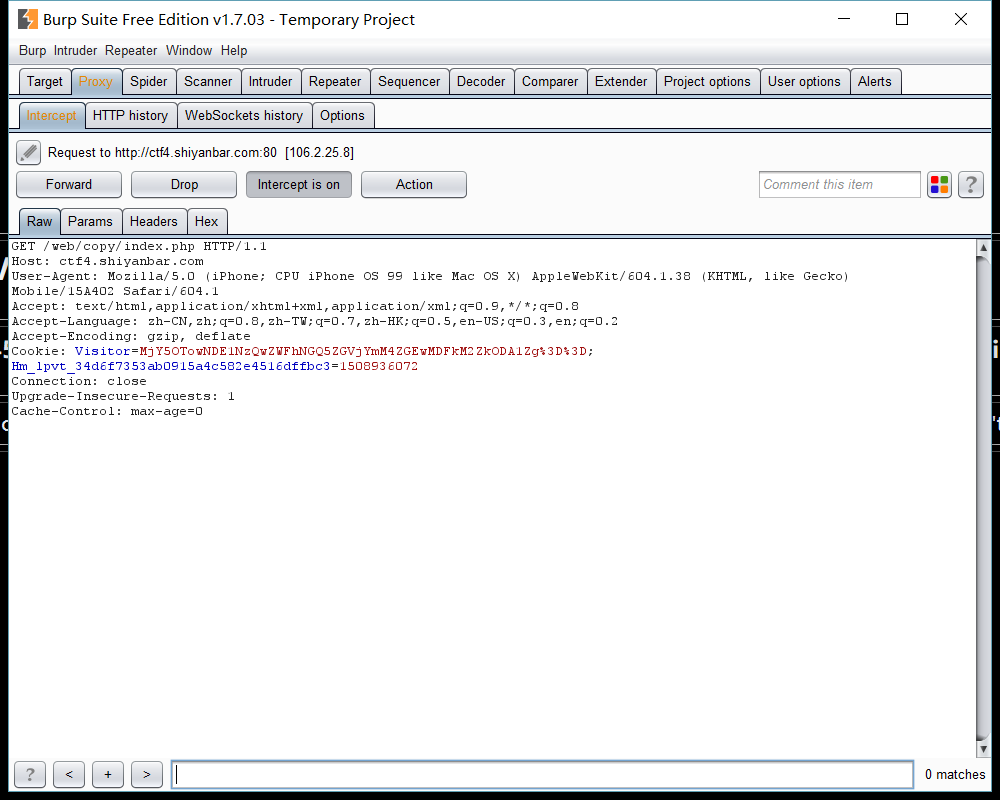

- 打开解题界面后,出现系统升级至iOS99字样,由此可以推出,需要修改User-Agent,打开burpsuite,进入下图选项卡

- 然后是修改浏览器的代理设置,将ip地址和端口号设置成和上图一样的即可。

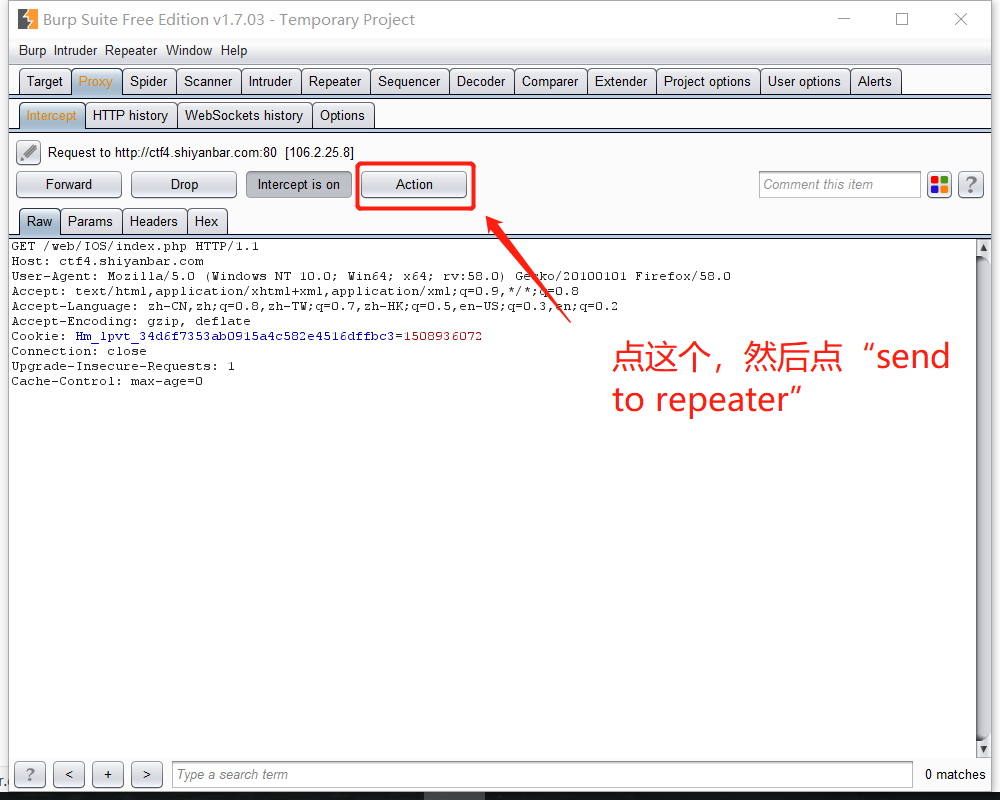

- 开启浏览器的代理,刷新界面,可以看见出现下图的情况:

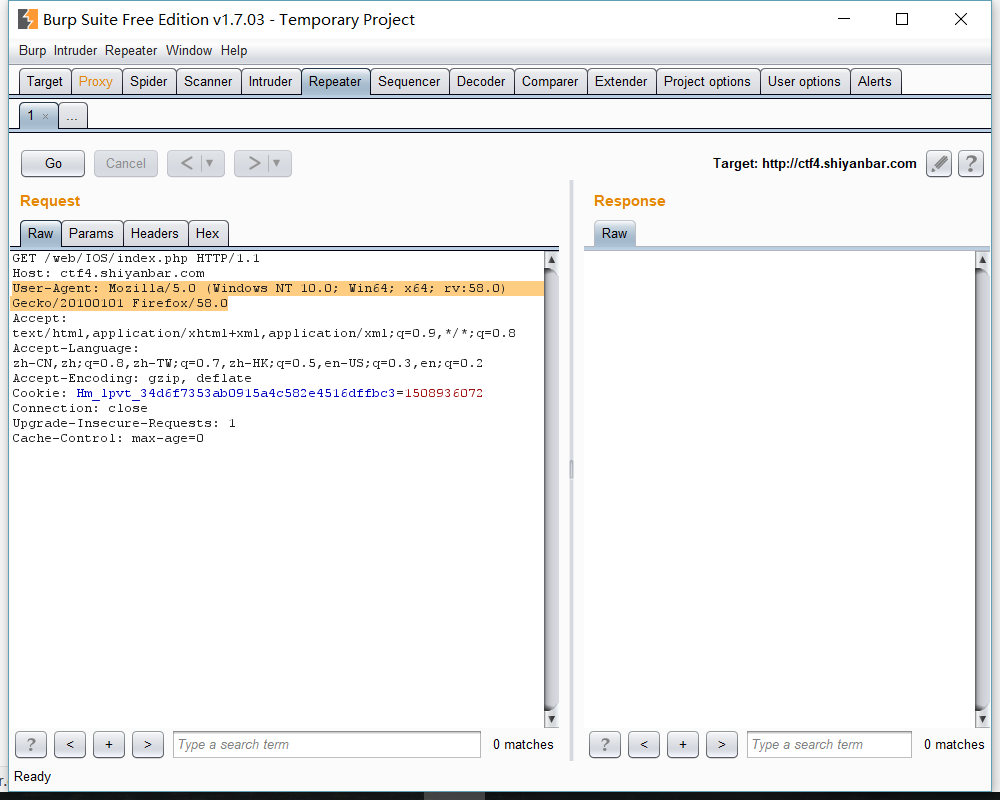

- 切换至repeater选项卡,将下图中user-agent部分进行修改

- 修改成下图对应位置的样子之后,点go,右半部分反馈得到flag:

2.3 第三题:照猫画虎

解题链接:http://ctf4.shiyanbar.com/web/copy/index.php

- 打开链接出现如下界面

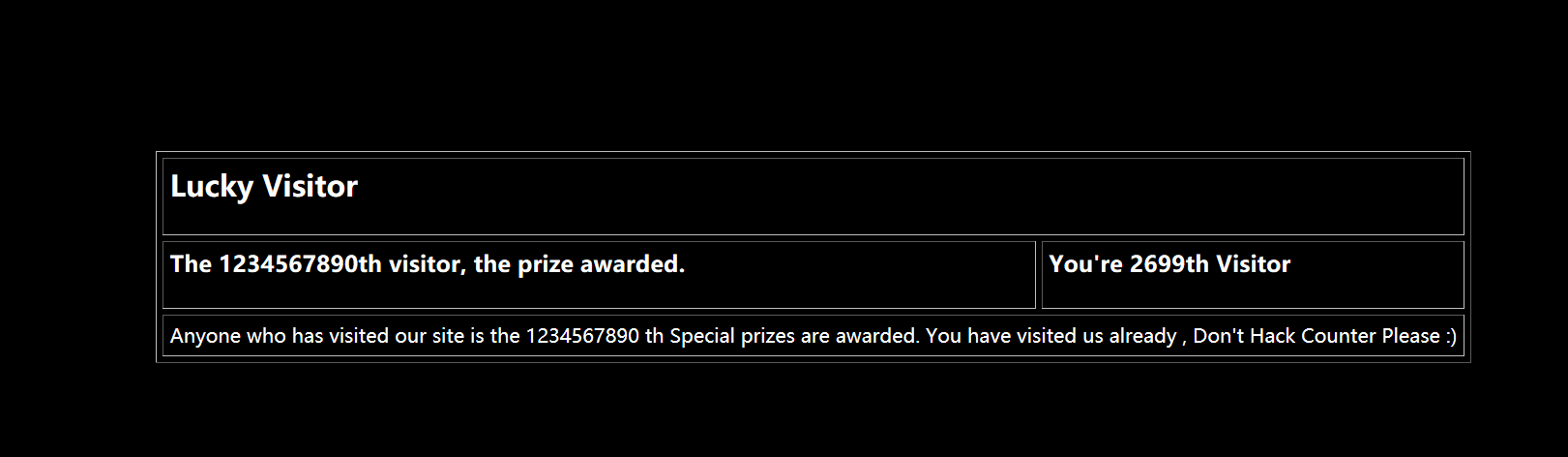

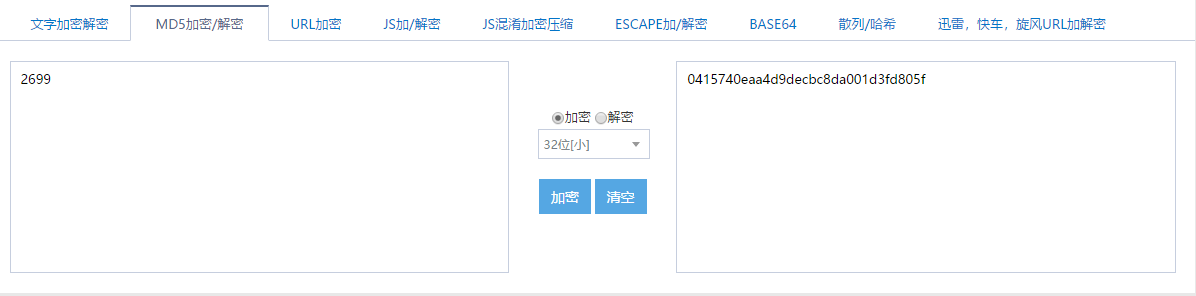

- 根据最下面一排的提示,可以得知,要为第1234567890位用户才可以访问,尝试用burpsuite抓包

- 可以发现在Cookie那一栏出现:

Visitor=MjY5OTowNDE1NzQwZWFhNGQ5ZGVjYmM4ZGEwMDFkM2ZkODA1Zg%3D%3D;

因为%3D%3D转换之后是==,则可以猜测Visitor=后面所跟的是经过base64加密的字符串,对字符串进行解码,得到

2699:0415740eaa4d9decbc8da001d3fd805f

其长度为32,刚好是2699的32位小写md5编码:

- 根据页面中出现的

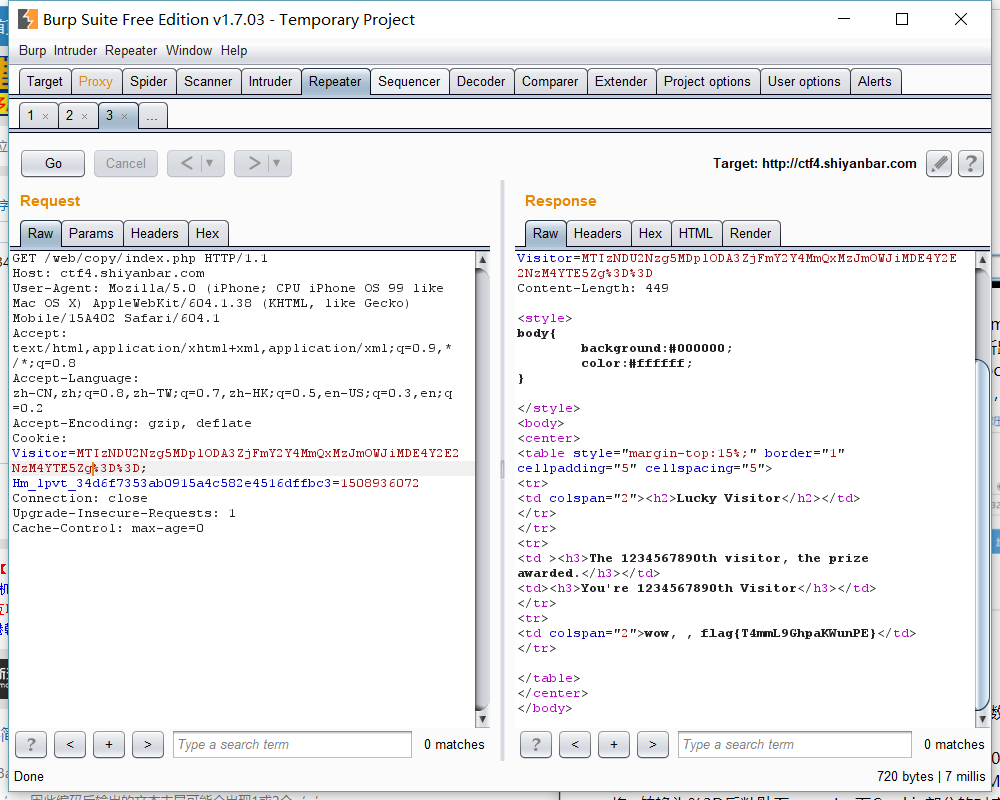

You're 2699th Visitor可得cookie中Visitor后的字符串格式为“ base64(人数:md5(人数))”,将1234567890进行32位小写的md5加密,得到:

e807f1fcf82d132f9bb018ca6738a19f

在该字符串前面加上1234567890:构成

1234567890: e807f1fcf82d132f9bb018ca6738a19f

进行base64编码,得到:

MTIzNDU2Nzg5MDplODA3ZjFmY2Y4MmQxMzJmOWJiMDE4Y2E2NzM4YTE5Zg==

将=转换为%3D后粘贴至repeater下Cookie部分的对应位置。点go,得到flag:

2.4 第四题:问题就在这

题目描述:找答案 GPG key: GhairfAvvewvukDetolicDer-OcNayd#

解题链接:http://ctf4.shiyanbar.com/ste/gpg/john.tar.gz.gpg

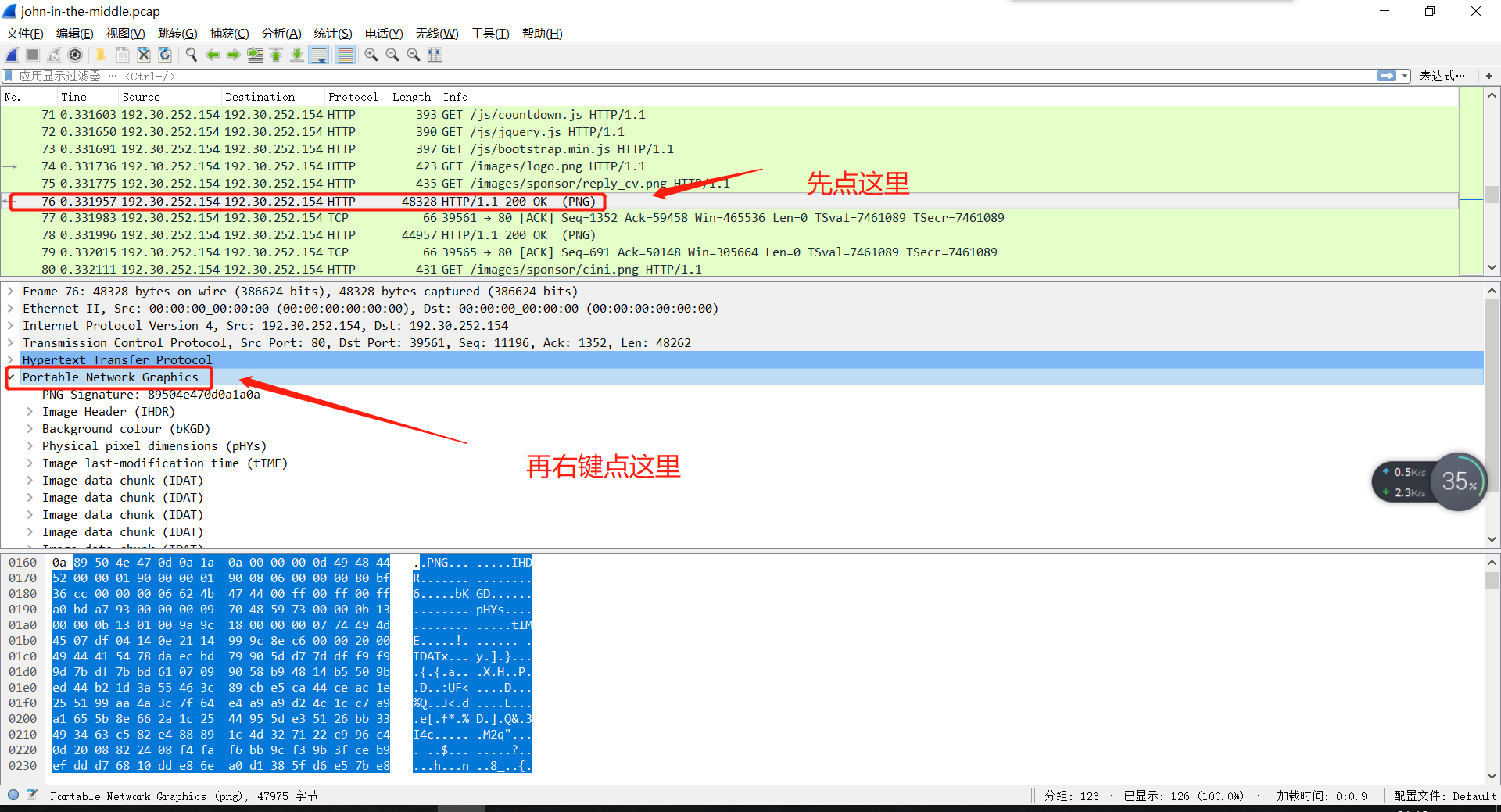

- 点击链接后会下载一个文件,文件后缀名是gpg,使用工具https://gpg4win.org/download.html直接输入key解密出文件,解压后发现是一个后缀名为pcap的数据包文件。

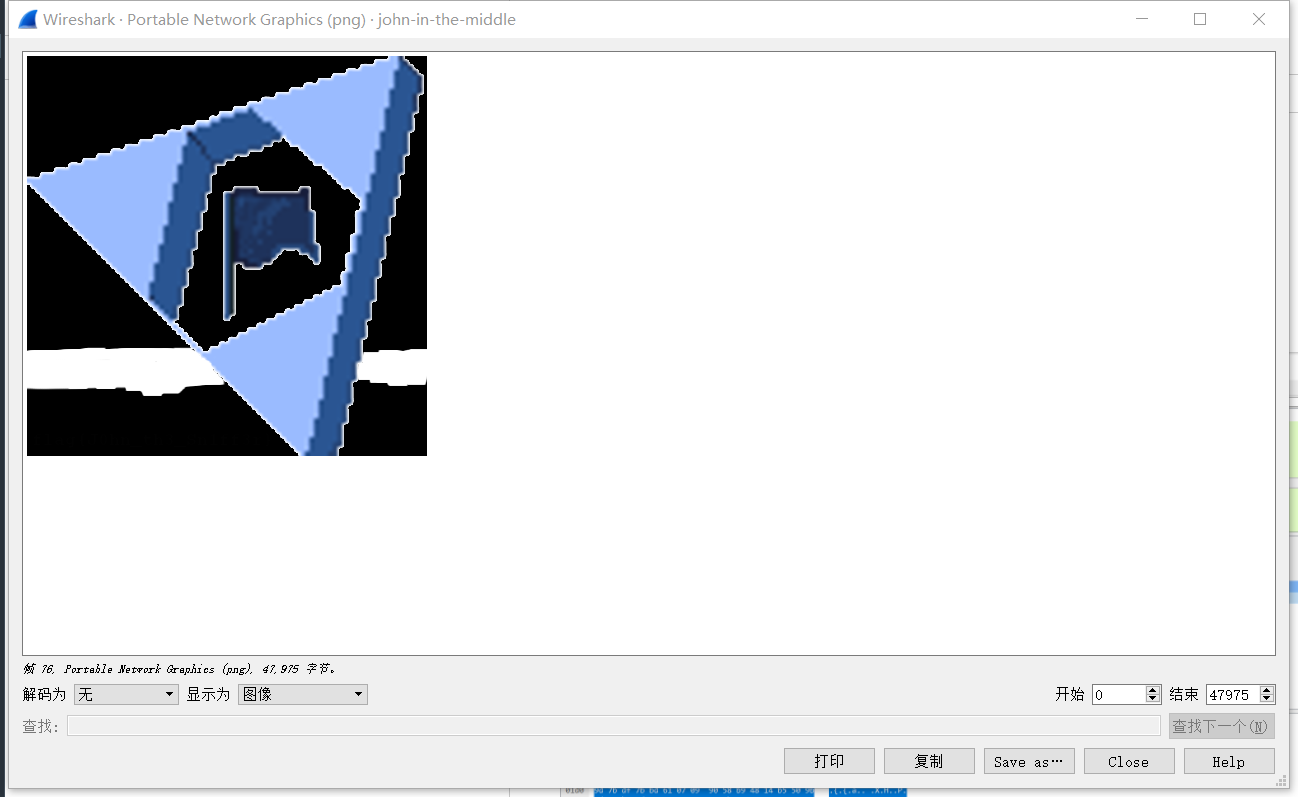

- 利用 wireshark打开后,

右键选择“显示分组字节”

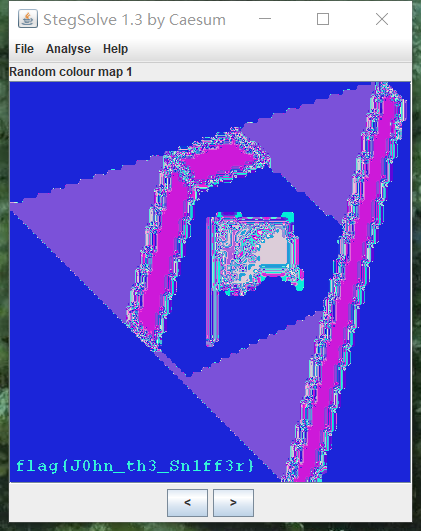

- 保存为png图片,用stegsolve打开,一个一个试就能得到flag了:

2.5 第五题:你最美~

题目链接:http://ctf4.shiyanbar.com/web/root/index.php

解题步骤:

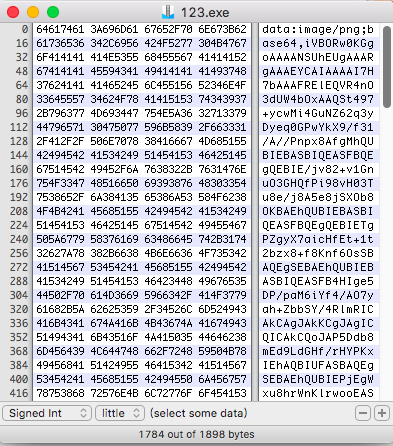

- 点击之后是一个123.exe用16进制的编辑器(网上随便找一个)打开:

- 药~是个base64的图片,上base64图片解码

- 药~打开手机微信扫一下:

you're beautiful~

2.6 第六题:shellcode

解题链接:http://ctf4.shiyanbar.com/re/shellcode/shellcode.txt

- 新弹出的界面只包含以下信息,熟悉注入的同学一看就很像shellcode:

\x6a\x0b\x58\x99\x52\x66\x68\x2d\x63\x89\xe7\x68\x2f\x73\x68\x00\x68\x2f\x62\x69\x6e\x89\xe3\x52\xe8\x34\x00\x00\x00\x65\x63\x68\x6f\x20\x5a\x6d\x78\x68\x5a\x33\x74\x54\x53\x45\x56\x73\x62\x47\x4e\x76\x5a\x47\x56\x66\x53\x56\x4e\x66\x63\x32\x39\x66\x51\x32\x39\x76\x62\x48\x30\x4b\x7c\x62\x61\x73\x65\x36\x34\x20\x2d\x64\x00\x57\x53\x89\xe1\xcd\x80

- 药~丢进十六进制编辑器里面看看:

嗯,提取出内容:

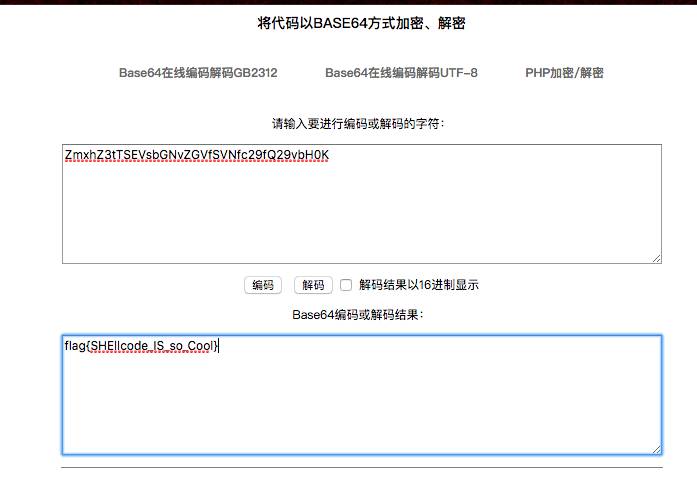

ZmxhZ3tTSEVsbGNvZGVfSVNfc29fQ29vbH0K

真熟悉~ - 药~base64解码:

- so~cool !

信息安全铁人三项赛--资质赛writeup的更多相关文章

- 2019第十二届全国大学生信息安全实践创新赛线上赛Writeup

本文章来自https://www.cnblogs.com/iAmSoScArEd/p/10780242.html 未经允许不得转载! 1.MISC-签到 下载附件后,看到readme.txt打开后提 ...

- 20190815网络与信息安全领域专项赛线上赛misc WriteUp

目录 签到题 题目内容 使用工具 解题步骤 七代目 题目下载地址 使用工具 解题步骤 亚萨西 题目下载链接 使用工具 解题步骤 24word 题目下载链接 使用工具 解题步骤 感想 几星期前报了名却完 ...

- 2019年领航杯 江苏省网络信息安全竞赛 初赛部分writeup

赛题已上传,下载连接:https://github.com/raddyfiy/2019linghangcup 做出了全部的misc和前三道逆向题,排名第10,暂且贴一下writeup. 关卡一 编码解 ...

- 2018国赛 - Writeup(待补充)

10.0.0.55 Writeup Web 0x01 easyweb 解题思路 题目很脑洞 用户名admin 密码123456进去可得到flag(密码现在换了) 解题脚本 无 Reverse 0x02 ...

- 2017 百度杯丶春秋欢乐赛 writeup

1. 内涵图(Misc) 题目: 我不是一个简单的图片 我是一个有内涵的图片 解:保存到桌面,右键属性->详细信息,即可获得flag. 2. 小电影(Misc) 题目: 我说过 这次比赛是让大家 ...

- 10.0.0.55训练赛 Writeup

From LB@10.0.0.55 Misc 0x01 misc100(图片隐写) 首先用binwalk扫了一下,发现没毛病. 然后就搜了一下jpg的文件尾FFD9,如下图,看到了png格式的标志IH ...

- DDCTF 2018线上赛writeup

第一题: d4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9b2b2e1e2b9b9b7b4e1b4b7e3e ...

- RCTF 2018线上赛 writeup

苦逼的RCTF,只进行了两天,刚好第二天是5.20,出去xxx了,没法打比赛,难受.比赛结束了,还不准继续提交flag进行正确校验了,更难受. 下面是本次ctf解题思路流程 后面我解出的题会陆续更新上 ...

- 2019全国大学生信息安全竞赛部分Web writeup

JustSoso 0x01 审查元素发现了提示,伪协议拿源码 /index.php?file=php://filter/read=convert.base64-encode/resource=inde ...

随机推荐

- 搜索关键字自动更正 - Oracle Endeca Server

做了几个Oracle Endeca 电商项目.每个项目都会有搜过关键字拼写错误更正(Spelling Correction)的需求.淘宝也有类似功能. Oracle Endeca Sever提供了关键 ...

- 如何在前端项目中引用bootstrap less?

在基于bootstrap css框架的前端项目开发中,如果有grunt build系统,那么工作流是:客制化less,在less中定义自己的 CSS,同时可以随意引用bootstrap中预定义好的cs ...

- etcd 分布式数据库概念初探

Lease(租约): 其实就是一个定时器.首先申请一个TTL=N的lease(定时器),然后创建key的时候传入该lease,那么就实现了一个定时的key. 在程序中可以定时为该lease续约,也就是 ...

- SQL Server ->> 条件筛选做法之 -- IN(VALUE1,VALUE2,...)与INNER JOIN STRING_SPLIT()性能对比

在以逗号拼接而成的字符串,传入给IN字句的元素字符串中包涵了1400多个元素 两种做法分别为 AND e.ssPfCityId IN ( SELECT CAST(value AS INT) FROM ...

- C#自定义控件的创建

1.创建自定义控件 选择[经典桌面]——[窗体控件库] 2.添加控件,组合成一个新的控件 自定义控件功能:打开一张图片,将图片展示在pictureBox控件中,并将图片的名称.大小.尺寸显示出来 控件 ...

- vmware查看HBA卡、网卡驱动、firmware版本信息

在 ESXi 5.x 中,swfw.sh 命令随 vm-support 支持包收集工具一起提供.swfw.sh 命令可用来识别连接到主机的硬件的固件和驱动程序版本.要运行此命令,请使用该路径: # / ...

- win10WLAN没有有效的ip配置

方案一:将路由器和猫重启一下,一般都可以解决了!方案二:1.在开始菜单上单击鼠标右键,选择“命令提示符(管理员)”,如果没有找到这个选项,通过cortana搜索cmd,右键以管理员身份运行,还可以进入 ...

- November 5th Week 45th Saturday 2016

The longest day has an end. 最难过的日子也会有尽头. No, no, no, I can't see the end of such days, of course, if ...

- APUE4.4设置用户ID和设置组ID && 4.5文件访问权限

- 【转】【Flex】FLEX 学习网站分享

[转:http://hi.baidu.com/tanghecaiyu/item/d662fbd7f5fbe02c38f6f764 ] FLEX 学习网站分享 http://blog.minidx.co ...