自学Aruba5.1-Aruba 基于角色(role)的策略管理(重点)

自学Aruba5.1-Aruba 基于角色(role)的策略管理(重点)

1. 角色Role介绍

在ArubaOS中,用户(User)指的是已经完成连接,并获取到IP地址的终端。

Aruba控制器中的每一个用户(User)都会被派生一个角色(Role),不管是无线用户或者是有线用户。

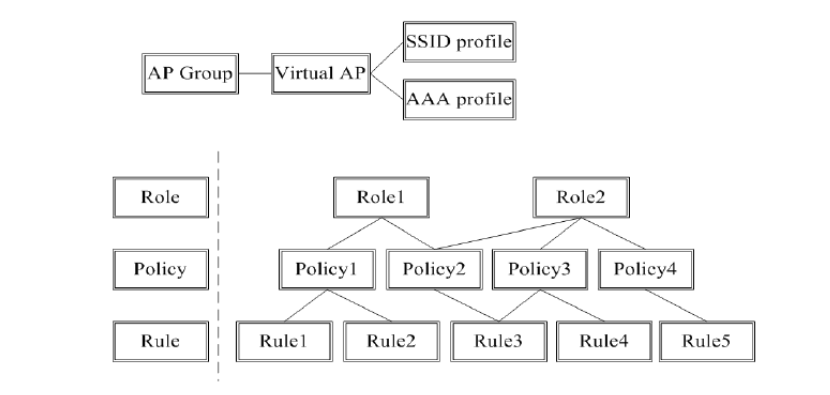

SSID profile: 配置用户可见的ESSID,及其加密方式,如open、wep、wpa-tkip、wpa2-aes,以及使用pre-share key静态密钥还是802.1x。

AAA profile: 配置用户认证方式(mac、802.1x、captive-portal、VPN),关联相应AAA认证服务器(Radius、TACACS+、LDAP及Internal DB)。

Virtual-AP profile: 关联上述SSID profile和AAA profile以构成一组WLAN服务模版,并为其分配vlan。

AP Group:可以将不同的Virtual-AP profile放置在一个组内。

如果控制器添加了PEFNG License,可以通过角色(Role)控制每个用户的网络访问权限及带宽策略。

- 每一个role都必须与一个或多个防火墙策略绑定

- 防火墙策略按次序从上往下匹配执行

- 如果匹配到一个策略,就会停止匹配

- 最后一个隐含的缺省策略(Policy)是“deny all” (需要PEFNG License)

- 可以设定role的带宽限制和会话数限制

- 可以设定role绑定固定vlan

- 策略(Policy)里面没有隐含缺省“deny all”的rule

2 role应用分配方式

2.1 角色分配方式介绍

ARUBA控制器中的每一个用户都会被分配一个角色(Role)。如果控制器添加了PEF License,可以通过用户角色(Role)控制每个用户的网络访问权限及带宽策略

- 每一个role都必须与一个或多个防火墙策略绑定

- 防火墙策略按次序执行

- 最后一个隐含的缺省策略是“deny all”

- 可以设定role的带宽限制和会话数限制

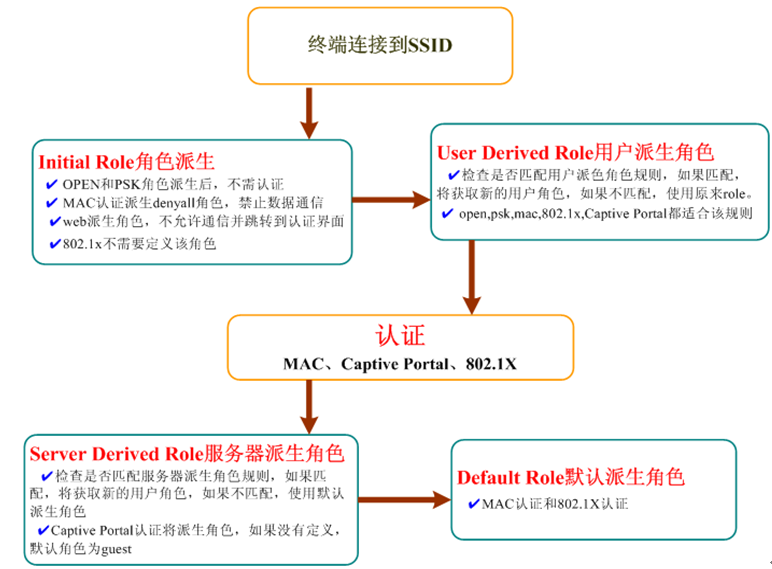

用户角色(Role)的派生可以通过多种方式实现 ,按照优先级从低到高分别是:

- initial user role初始化派生角色和Virtual AP的VLAN;

- user-derived role用户派生角色

- Default role默认派生角色

- 认证服务器返回的属性,如内置服务器或者LDAP,

- Radius服务器返回的Aruba Vendor-Spectiifc Attributes(VSA)属性。

2.2 角色派生方式顺序和流程图

3. 角色派生方式详细介绍

3.1 Initial Role 初始化派生角色

- 在认证前派生的角色,属于临时的角色,在认证后系统会重新做角色派生;

- MAC认证、Captive Portal认证需要定义认证前的初始化派生角色;

- OPEN和PSK由于不需要认证,因此连接成功后的用户角色也是属于Initial Role。

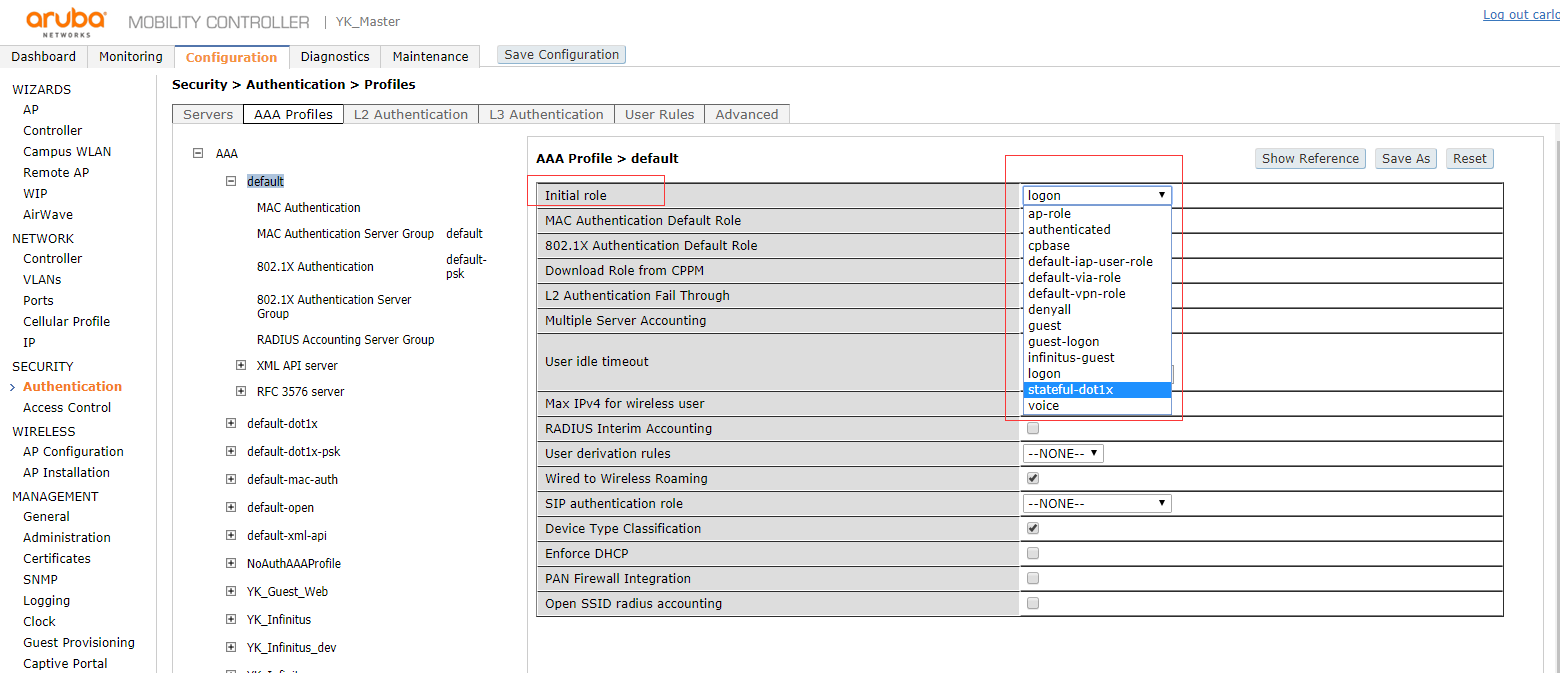

3.1.1 Initial Role是在aaa-profile中定义,具体配置如下:

①采用命令行配置:

(YK_Master) (config) #aaa profile open-profile

(YK_Master) (AAA Profile "open-profile") #initial-role authenticated

② WEB管理配置:

在Security > Authentication >AAA Profiles中

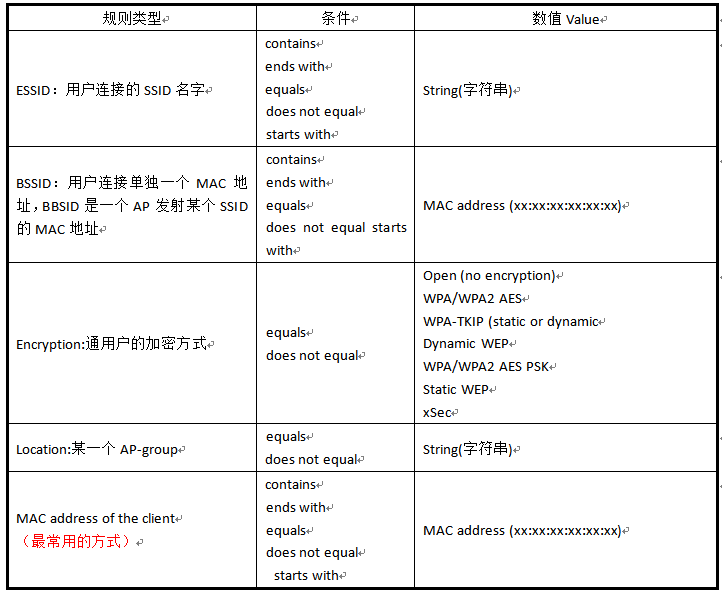

3.1.2 User-Derived Role用户派生角色

- 在认证前派生的角色;

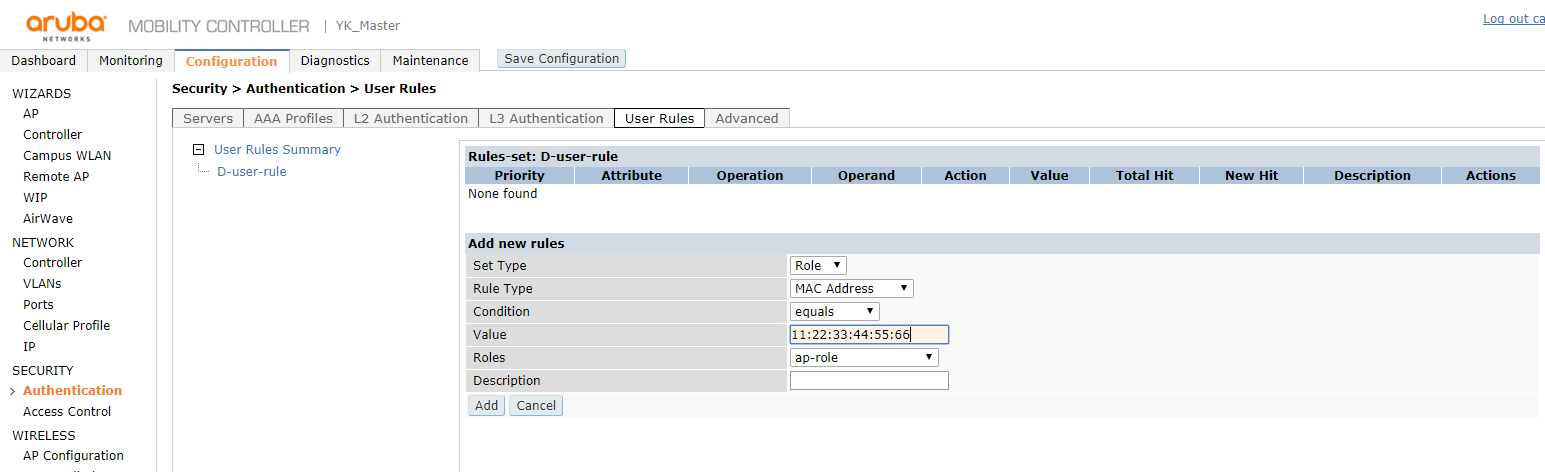

- OPEN、PSK、MAC、captive-portal、802.1X认证前都可以做用户角色派生;

- 用户派生角色,可以为用户定义role和VLAN属性;

- 可以根据根据用户的各种参数派生角色,比如MAC地址、加密方式等。

常用的参数如下:

Initial Role是在aaa-profile中定义,具体配置如下:

①采用命令行进行配置:

定义用户派生规则:

(Aruba650) (config) #aaa derivation-rules user deri-role-mac

(Aruba650) (user-rule) #set vlan condition macaddr equals 60:d8:19:c4:fa:fd set-value 200

(Aruba650) (user-rule) #set role condition macaddr equals 60:d8:19:c4:fa:fd set-value vlan200-role

(Aruba650) (user-rule) #exit

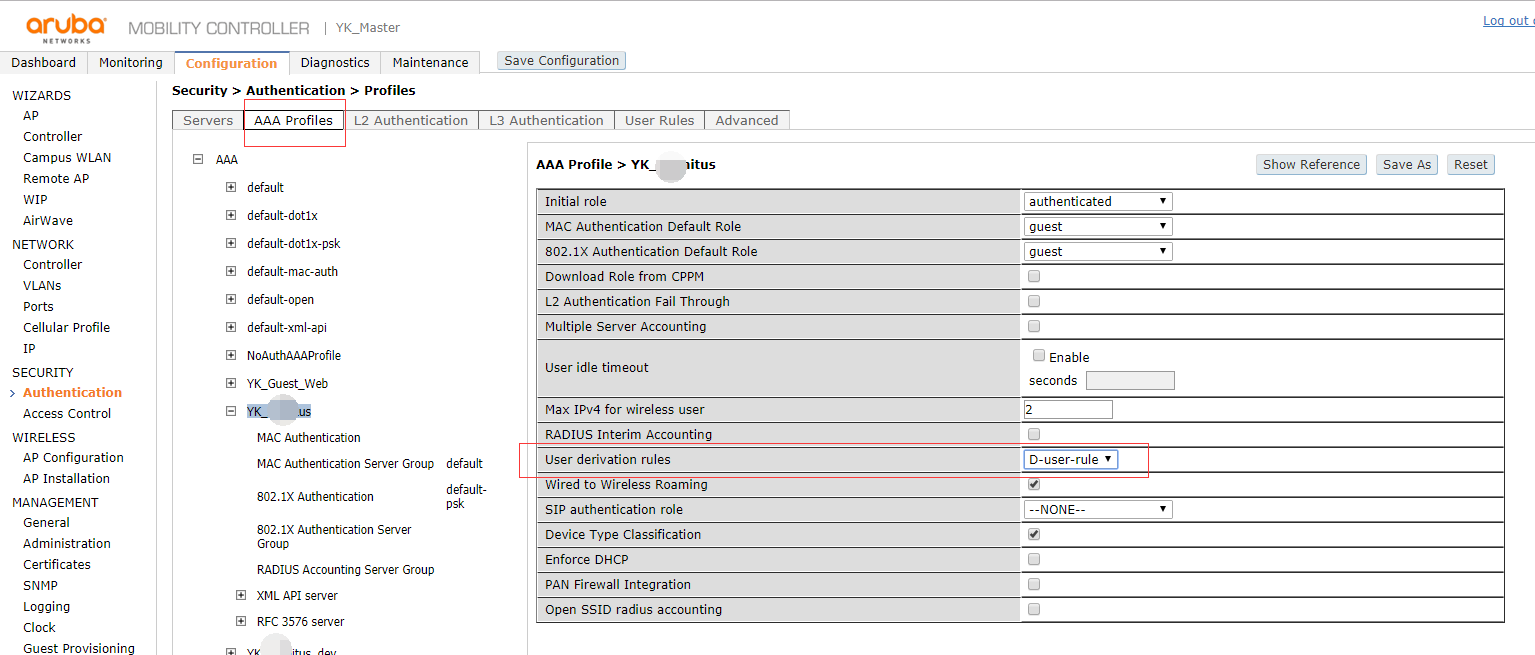

作用到aaa-profile:

(Aruba650) (config-role) # aaa profile web-mac-profile

(Aruba650) (AAA Profile "web-mac-profile") #user-derivation-rules deri-role-mac

(Aruba650) (AAA Profile "web-mac-profile") #enforce-dhcp ##强制DHCP获取IP地址

(Aruba650) (AAA Profile "web-mac-profile") #exit

②采用WEB管理进行配置:

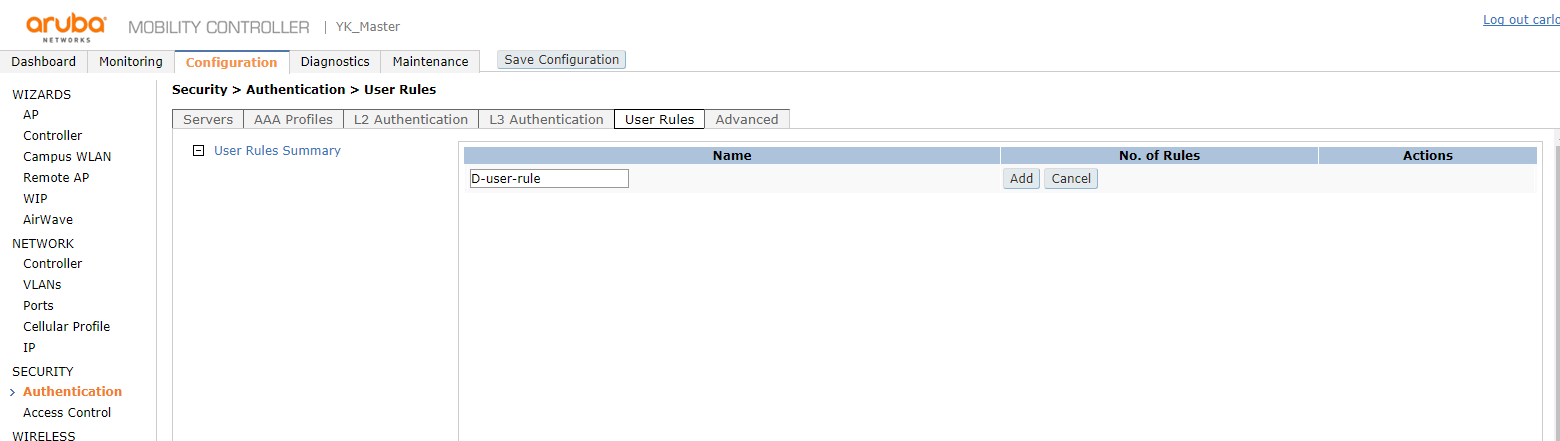

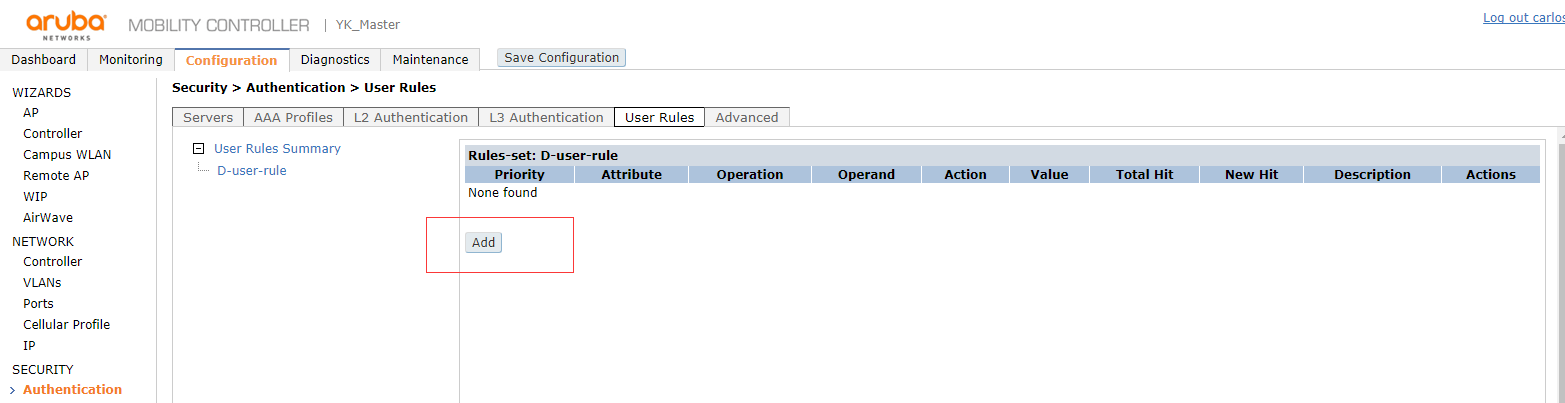

在Security > Authentication >User Rules中定义规则:

把规则作用到aaa profile:

3.1.3 Server Derived Roles服务器派生角色

- 在认证后派生的角色;

- 根据认证服务器返回的属性值进行角色派生;

- 可以是ArubaOS内置服务器指定role属性,也可以用LDAP服务器、Radius服务器返回的属性值。

3.1.3.1 内置服务器

①采用命令行进行配置:

如果采用内置服务器进行认证,配置如下:

定义服务器:

(Aruba650) (config) #aaa server-group web-server

(Aruba650) (Server Group "web-server") #auth-server Internal

(Aruba650) (Server Group "web-server") #set role condition role value-of ##定义根据服务器返回的role值进行角色派生

(Aruba650) (Server Group "web-server") #exit

在InterBD建立用户并定义角色:

(Aruba650) #local-userdb add username test2 password 123456 role web-2

注:为内置数据库用户定义role需要PEFNG许可证,如果没有PEFNG许可证的话,默认是guest。

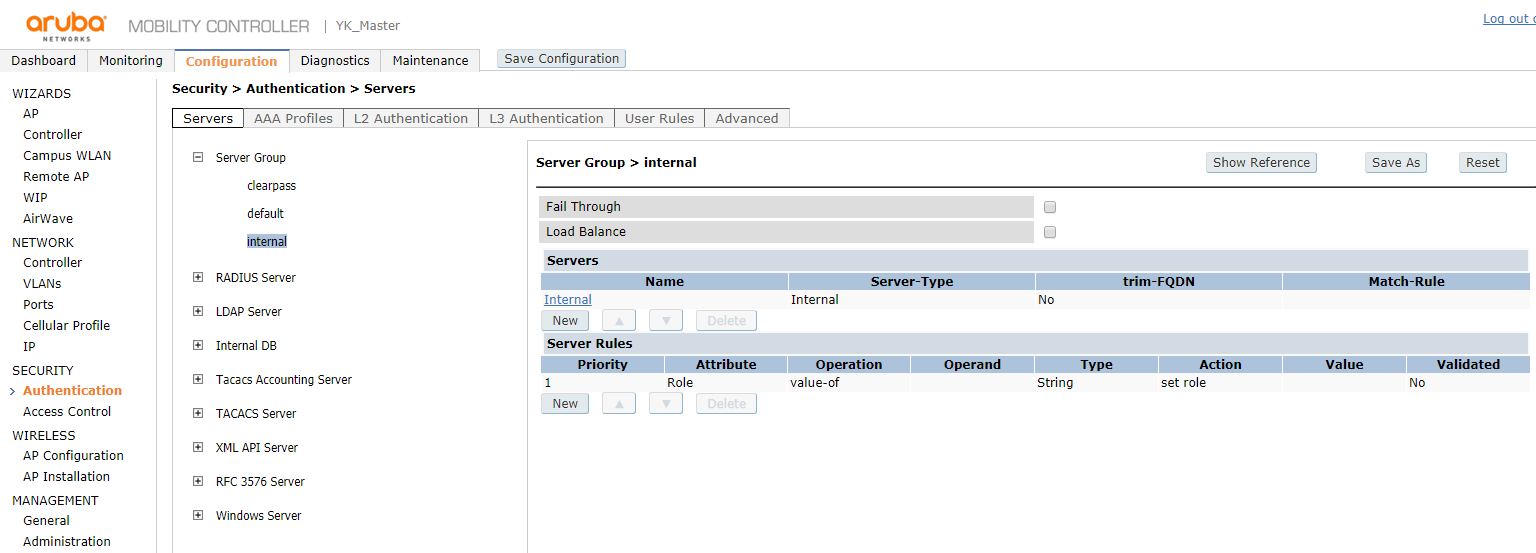

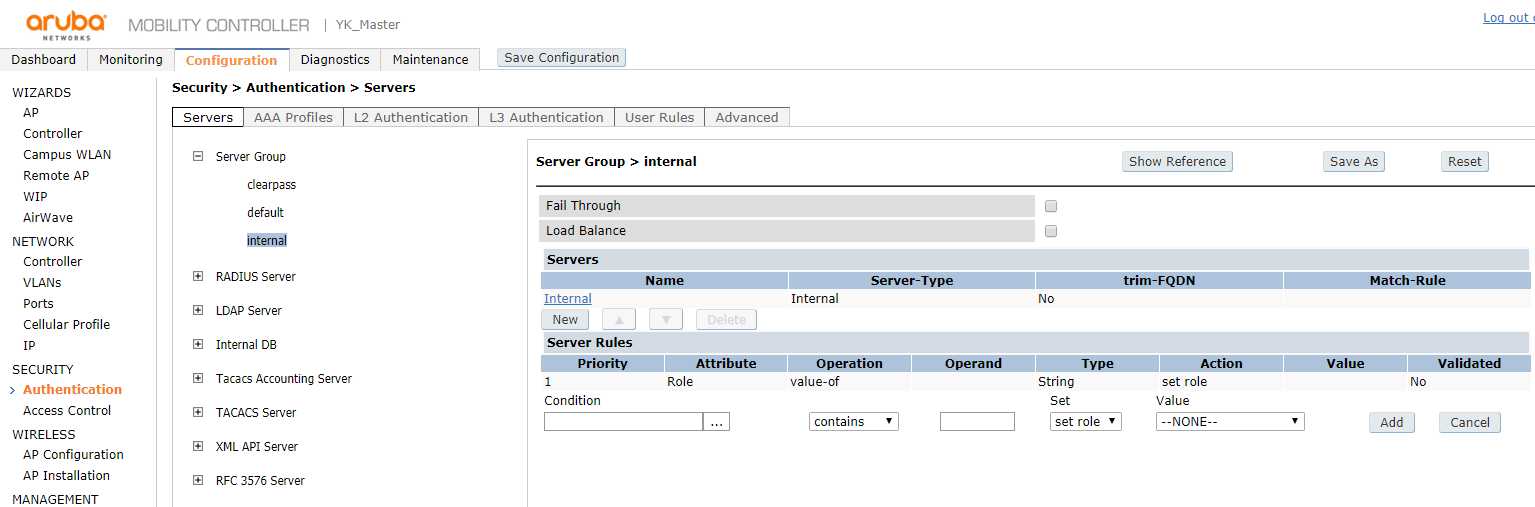

②采用WEB管理配置如下:

3.1.3.2 LDAP服务器

ArubaOS可以匹配LDAP服务器返回的属性值进行角色派生。

①用命令行配置如下:

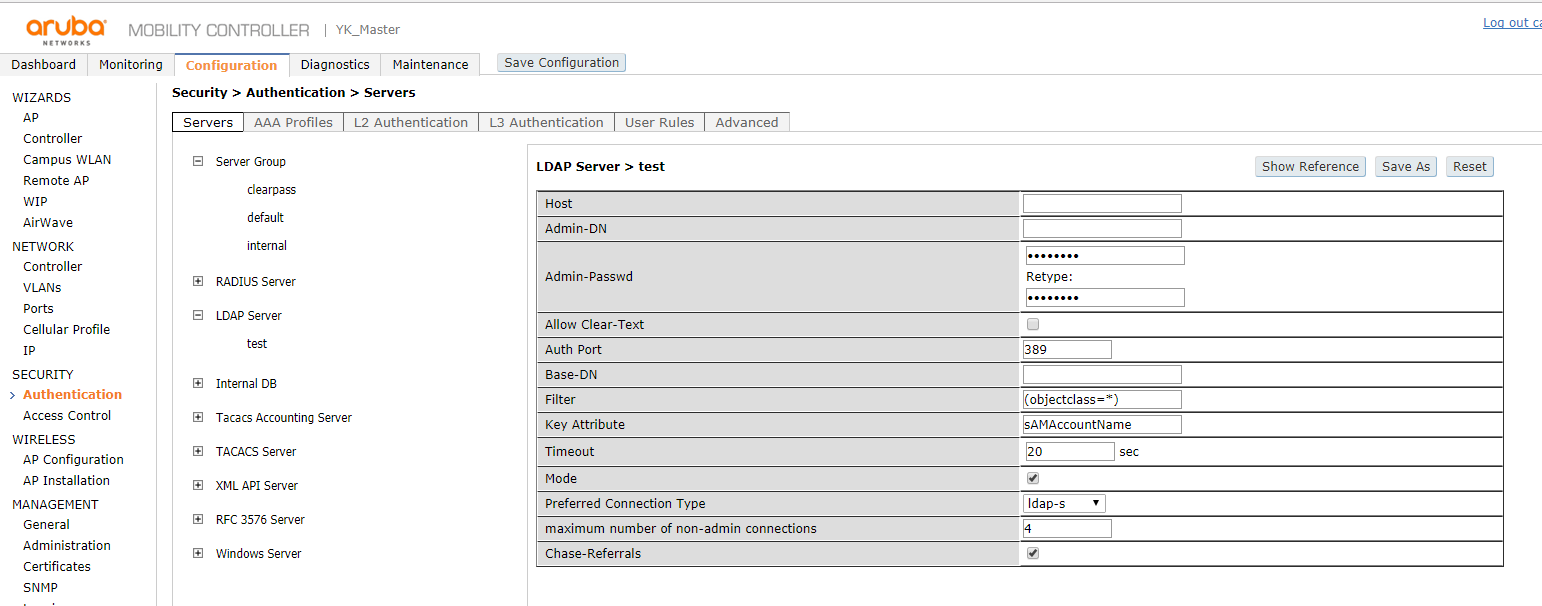

配置LDAP作为用户数据库

配置方式一:

(Aruba650) #configure terminal

(Aruba650) (config) #aaa authentication-server ldap ad

(Aruba650) (LDAP Server "ad") #host 192.168.2.254

(Aruba650) (LDAP Server "ad") #admin-dn cn=rui,cn=Users,dc=ruitest,dc=com

(Aruba650) (LDAP Server "ad") #admin-passwd 123456

(Aruba650) (LDAP Server "ad") #allow-cleartext

(Aruba650) (LDAP Server "ad") #base-dn cn=Users,dc=ruitest,dc=com

(Aruba650) (LDAP Server "ad") #preferred-conn-type clear-text

(Aruba650) (LDAP Server "ad") #exit

配置方式二:

aaa authentication-server ldap leeman-ad

host 172.23.1.52

admin-dn edpmgh@leemanpaper.com

admin-passwd mghamgh

base-dn DC=leemanpaper,DC=com

exit

配置方式三:

aaa authentication-server ldap "LKKAD"

host 10.80.0.103

admin-dn "SAUCEGROUP\flh"

admin-passwd 9eeae49699b16afd5fff093a5fd4fbf8d6e4bd38f7929694

allow-cleartext

base-dn "DC=saucegroup,DC=ad,DC=lkk,DC=com"

查询是否跟LADP建立让认证关系

(Aruba650) #aaa test-server pap ad rui 123456

Authentication Successful

查看LDAP返回的值

(Aruba650) # aaa query-user ad wang1

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: user

cn: wang1

sn: wang1

distinguishedName: CN=wang1,CN=Users,DC=ruitest,DC=com

instanceType: 4

whenCreated: 20120414110333.0Z

whenChanged: 20120414110404.0Z

displayName: wang1

uSNCreated: 368694

memberOf: CN=tech1,CN=Users,DC=ruitest,DC=com ##返回值中的用户组,AC可以根据返回值匹配来定义该用户所属的组

uSNChanged: 368706

name: wang1

objectGUID: n\240\203\277T\345\002K\235\202y\351\372\240<\376

userAccountControl: 66048

badPwdCount: 0

AC可以根据返回值匹配来定义该用户所属的组命令如下:

把认证服务器修改成外部的LDAP服务器

(Aruba650) #configure terminal

(Aruba650) (config) #aaa server-group web-server

(Aruba650) (Server Group "web-server") #no auth-server Internal

(Aruba650) (Server Group "web-server") #auth-server ad

(Aruba650) (Server Group "web-server") #set role condition memberOf equals CN=tech1,CN=Users,DC=ruitest,DC=com set-value web-1 ##返回组名为test1,匹配到role web-1

(Aruba650) (Server Group "web-server") #set role condition memberOf equals CN=tech2,CN=Users,DC=ruitest,DC=com set-value web-2

(Aruba650) (Server Group "web-server") #exit

②用WEB管理配置如下:

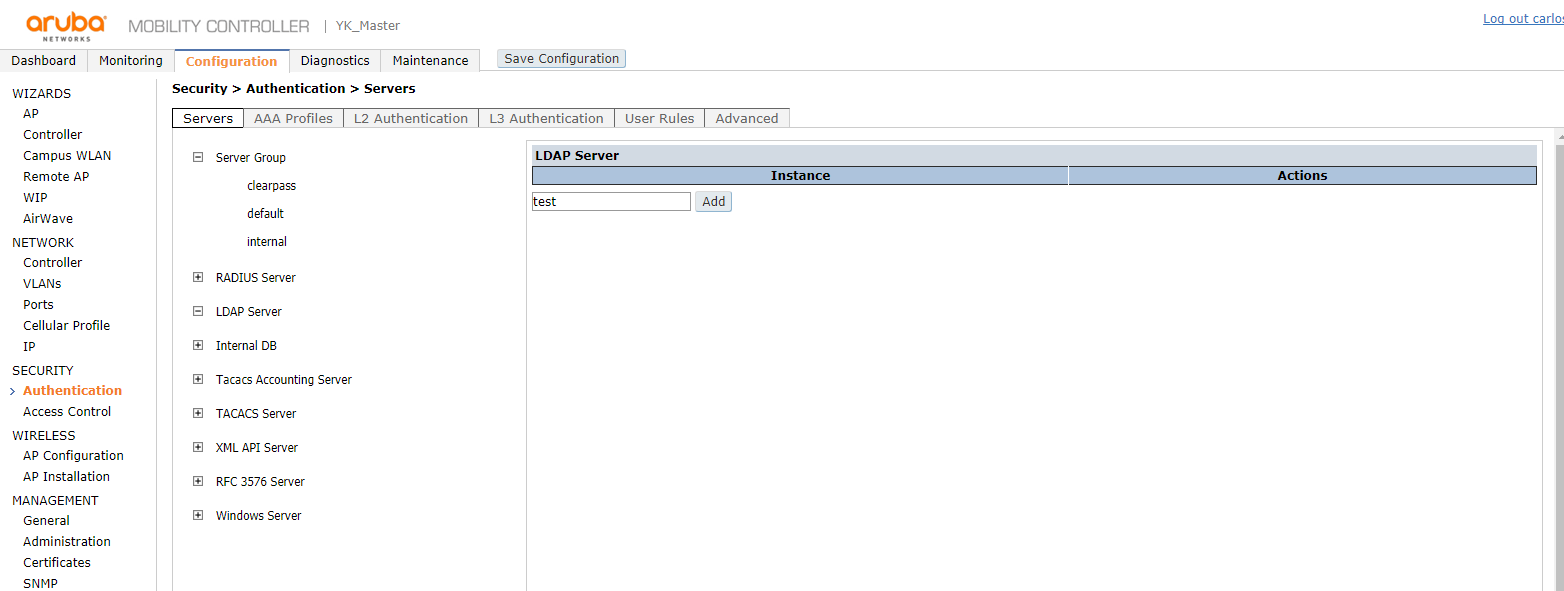

定义LDAP服务器:

进行连接测试:

3.1.3.3 Radius服务器

采用Radius服务器的话,可以根据Radius服务器返回的VSA(Vendor Specific Attributes)值进行角色派生,该角色优先级最高,为其派生角色后,用户的角色就不会先更改。

①用命令行配置如下:

配置Windows IAS服务器

(Aruba650) #configure terminal

(Aruba650) (config) #aaa authentication-server radius ias

(Aruba650) (RADIUS Server "ias") #host 172.18.2.254

(Aruba650) (RADIUS Server "ias") #key 123456

(Aruba650) (RADIUS Server "ias") #exit

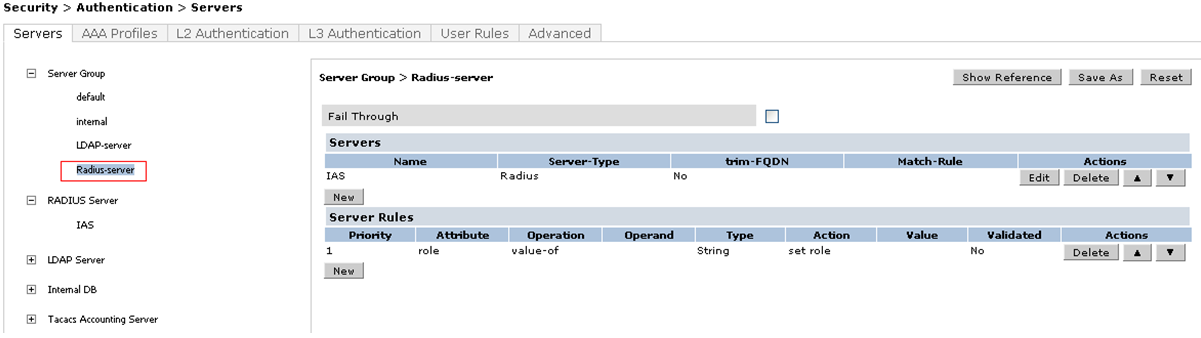

修改配置,定义认证服务器为外部服务器:

(Aruba650) (config) #aaa server-group dot1x-server

(Aruba650) (Server Group "dot1x-server") #auth-server ias

(Aruba650) (Server Group "dot1x-server") # set role condition role value-of

(Aruba650) (Server Group "dot1x-server") #exit

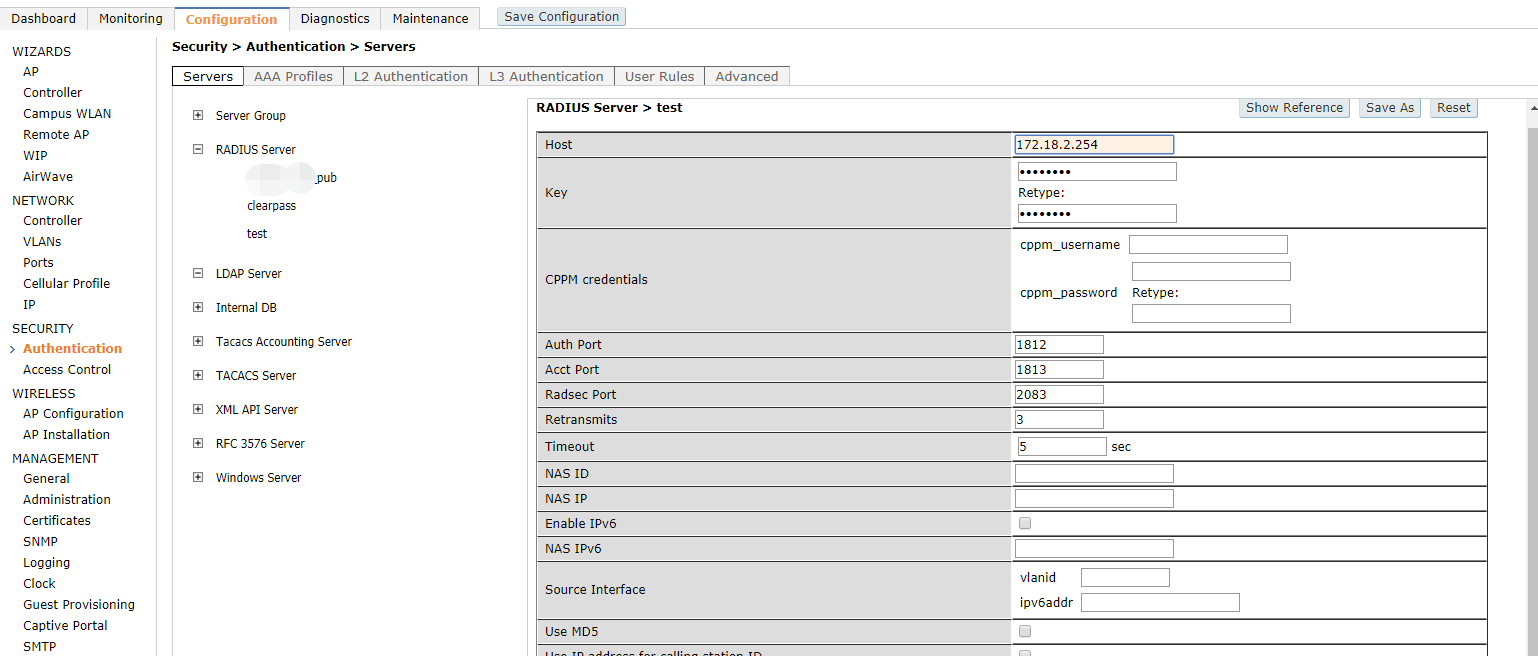

② 用WEB管理如下:

定义Radius

定义Radius服务器为认证服务器:

3.1.3.4 Default Roles默认角色派生

- 认证后派生的角色;

- 认证后,如果没有服务器派生角色,那么就会采用默认派生角色;

- 可以得到默认角色的认证有:802.1x, MAC,VPN。

①用命令配置默认派生角色:

(Aruba650) (config) #aaa profile YK_Guest_Web

(Aruba650) (AAA Profile "psk-profile") #mac-default-role role-1 ##MAC认证默认派生角色

(Aruba650) (AAA Profile "psk-profile") #dot1x-default-role role-1 ##802.1x认证默认派生角色

②用WEB管理配置如下:

自学Aruba5.1-Aruba 基于角色(role)的策略管理(重点)的更多相关文章

- asp.net中使用基于角色role的Forms验证

http://www.cnblogs.com/yao/archive/2006/06/24/434783.html asp.net中使用基于角色role的Forms验证,大致经过几下四步:1.配置系统 ...

- Jenkins配置基于角色的项目权限管理--转

本文将介绍如何配置jenkins,使其可以支持基于角色的项目权限管理. 由于jenkins默认的权限管理体系不支持用户组或角色的配置,因此需要安装第三发插件来支持角色的配置,本文将使用Role Str ...

- Jenkins配置基于角色的项目权限管理

转自: http://www.cnblogs.com/gao241/archive/2013/03/20/2971416.html, 版权归原作者. 本文将介绍如何配置jenkins,使其可以支持基于 ...

- jenkins配置基于角色的项目权限管理设置步骤

jenkins配置基于角色的项目权限管理设置步骤 本文链接:https://blog.csdn.net/russ44/article/details/52276222 由于jenkins默认的权限管理 ...

- MVC基于角色权限控制--用户管理

用户管理模块包括 新增用户.修改用户.展示用户列表.删除用户.用户角色分配.用户角色删除.用户权限分配 这里只介绍关于权限有关的 用户角色分配.用户角色删除.用户权限分配 新建控制器 UserInfo ...

- Jenkins基于角色的项目权限管理

参考博客:http://www.cnblogs.com/davidwang456/p/3701972.html 一.简介 由于jenkins默认的权限管理体系不支持用户组或角色的配置,因此需要安装第三 ...

- 自学Aruba5.1.1-基于时间的Role定义

点击返回:自学Aruba之路 自学Aruba5.1.1-基于时间的Role定义 可以配置一条rule是基于时间来做限制 具体配置时间(Time ranges)步骤如下: 1 建立一个绝对时间范围,命令 ...

- 自学Aruba5.2-Aruba安全认证-有PEFNG 许可证环境的角色策略管理

点击返回:自学Aruba之路 自学Aruba5.2-Aruba安全认证- 有PEFNG 许可证环境的角色策略管理 导入许可后,可以对Role进行配置: 1. 系统自带的Role的可以修改的属性: 2. ...

- Azure ARM (16) 基于角色的访问控制 (Role Based Access Control, RBAC) - 使用默认的Role

<Windows Azure Platform 系列文章目录> 今天上午刚刚和客户沟通过,趁热打铁写一篇Blog. 熟悉Microsoft Azure平台的读者都知道,在老的Classic ...

随机推荐

- Linux常用命令行

实时查看日志runtime.log最后100行 tail -f -n 100 runtime.log

- WordPress更新时提示无法连接到FTP服务器的解决方案

这几天在搭建主站的时候,更新wordpress时无法连接到FTP原因服务器 解决方法如下: 在WordPress目录下找到wp-config.php文件并编辑,在最后一行加上: define('FS_ ...

- Gitblit版本服务器环境部署记录

Gitblit介绍Gitblit 是一个纯 Java 库用来管理.查看和处理 Git 资料库.相当于 Git 的 Java 管理工具,支持linux系统.Git是分布式版本控制系统,它强调速度.数据一 ...

- Notes of Daily Scrum Meeting(12.22)

今天的团队任务总结如下: 团队成员 今日团队工作 陈少杰 进行网络连接的调试 王迪 优化搜索的算法 金鑫 准备前台的接口,查阅相关的资料 雷元勇 优化算法,对搜索进行测试 高孟烨 修改UI的接口,准备 ...

- 【个人项目总结】C#四则运算表达式生成程序

S1&2.个人项目时间估算 PSP表格如下: PSP2.1 Personal Software Process Stages Time(Before) Time(After) Planning ...

- shell脚本--文件测试

文件测试是指测试某一个文件或者目录是否存在 测试文件格式[ 操作符 目录或者文件 ] 注意左括号和操作符之间有一个空格,文件或者目录 与右边的括号之间也有一个空格. -d 测试是否为目录 -e ...

- Eclipse——Note

Eclipse中常用的快捷键 快捷键 功能

- Tomcat7解决java.lang.OutOfMemoryError: PermGen space

上述两参数,可根据实际情况,逐渐调大.

- Max length of title attribute in html

测了一下chrome是1024个utf-8字符. 具体可见: http://stackoverflow.com/questions/8516235/max-length-of-title-attrib ...

- 关于splice()方法,slice() 、split()方法讲解,reverse()方法、replace()方法

1.slice() 方法可从已有的数组中返回选定的元素. 语法 arrayObject.slice(start,end) 参数 描述 start 必需.规定从何处开始选取.如果是负数,那么它规定从数组 ...