“永恒之蓝”(Wannacry)蠕虫全球肆虐 安装补丁的方法

“永恒之蓝”利用0day漏洞 ,通过445端口(文件共享)在内网进行蠕虫式感染传播,没有安装安全软件或及时更新系统补丁的其他内网用户就极有可能被动感染,所以目前感染用户主要集中在企业、高校等内网环境下。感染该蠕虫病毒变种,系统重要资料文件就会被加密,并勒索高额的比特币赎金,折合人民币2000-50000元不等。

445端口:

查看445端口是否开放,根据端口开启情况决定是否关停server服务。

查看445端口开启的方法:

步骤1:单击“开始”->“运行”,输入“cmd”

步骤2:在cmd命令窗口中输入“netstat -an ”,查看445端口状态。 如果445端口处于“listening”,则执行“net stop server”暂时关停server服务。

解决方案

方法1:

从微软官网下载MS17-010补丁修复此缺陷,一劳永逸。补丁下载地址:https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

方法2:

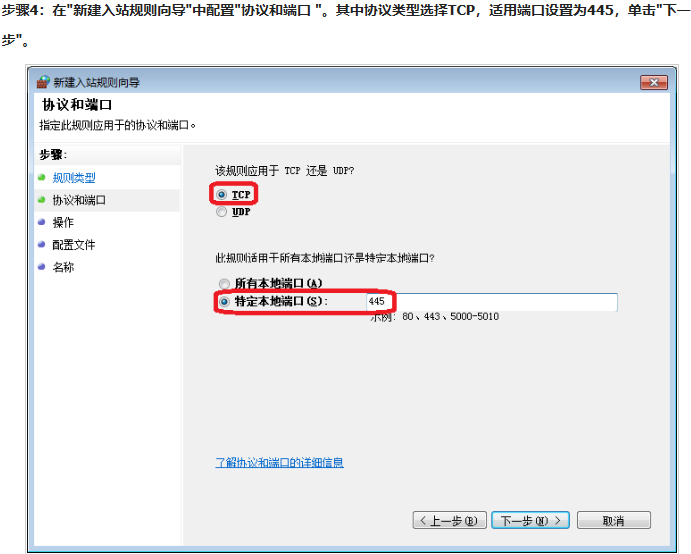

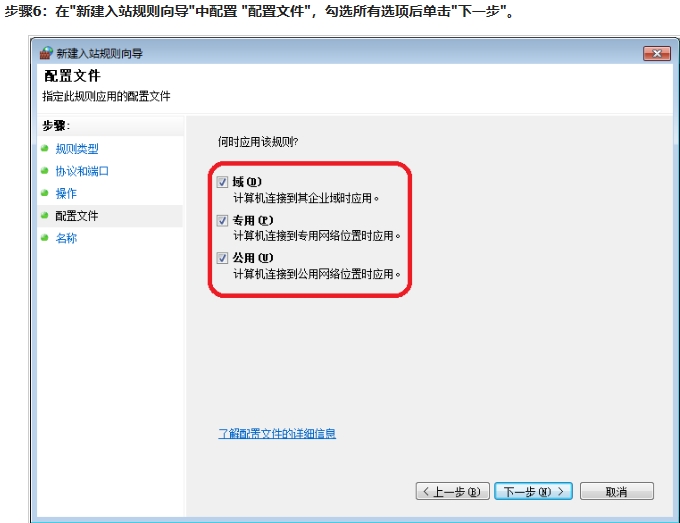

开启Windows系统防火墙,屏蔽445端口。

下文以Windows7系统为例,操作步骤如下:

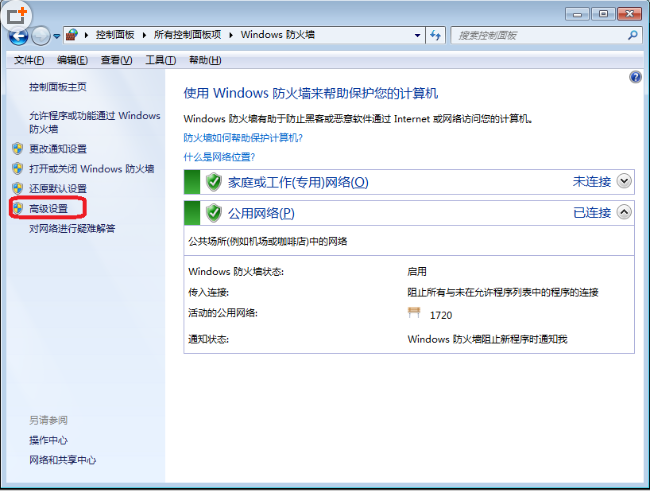

步骤1:打开"控制面板",单击"Windows"防火墙

步骤2:在弹出的对话框中单击"高级设置"。

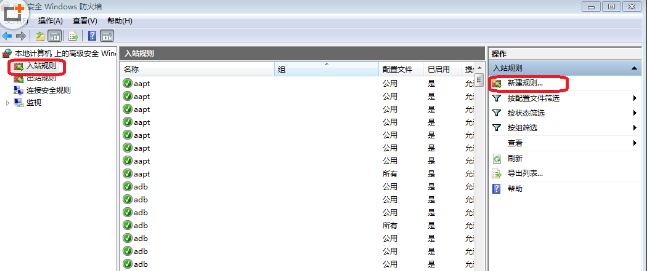

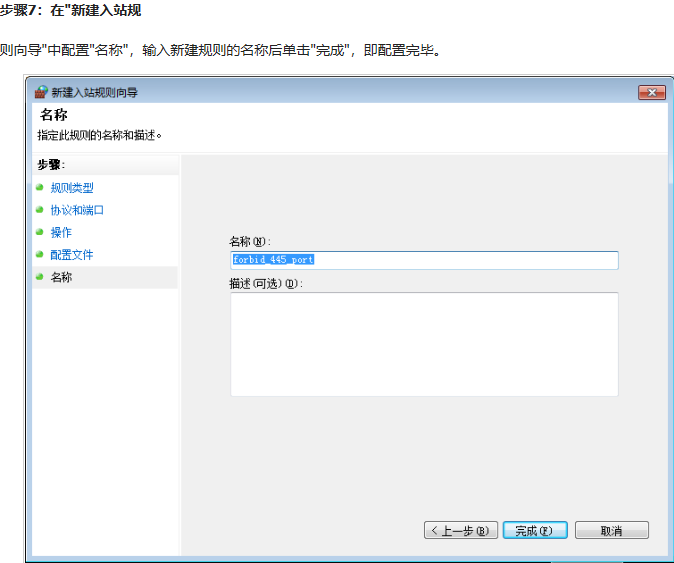

步骤3:在"高级安全 Windows 防火墙"界面中,分别单击"入站规则"->"新建规则..."。

方法3:关闭 SMBv1 服务

3.1 适用于运行 Windows 8.1 或 Windows Server 2012 R2 及更高版本的客户

对于客户端操作系统:

打开“控制面板”,单击“程序”,然后单击“打开或关闭 Windows 功能”。

在“Windows 功能”窗口中,清除“SMB 1.0/CIFS 文件共享支持”复选框,然后单击“确定”以关闭此窗口。

重启系统。

3.2 对于服务器操作系统:

打开“服务器管理器”,单击“管理”菜单,然后选择“删除角色和功能”。

在“功能”窗口中,清除“SMB 1.0/CIFS

文件共享支持”复选框,然后单击“确定”以关闭此窗口。

重启系统。

3.3适用于运行Windows 7、 Windows Server 2008 R2、 Windows Vista 和 Windows Server 2008,修改注册表

注册表路径︰ HKEY_LOCAL_MACHINE\\SYSTEM\\CurrentControlSet\\Services\\LanmanServer\\Parameters

新建项︰ SMB1,值0(DWORD)

重新启动计算机

关于影响的操作系统范围和对应的补丁号码详情请见:https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

“永恒之蓝”(Wannacry)蠕虫全球肆虐 安装补丁的方法的更多相关文章

- weblogic补丁下载与安装补丁的方法

文章目录1.根据漏洞报告下载补丁2.补丁包上传解压到Linux3.关于OPatch4.安装补丁4.1单个补丁安装4.2查看已安装的补丁4.3多个补丁安装4.4单个补丁回滚4.5多个补丁回滚4.6验证补 ...

- 永恒之蓝及WannaCry分析

以下部分是我的一次大作业,写了大概有一周,拿出来凑篇博客,如果有错误的地方,还请指正.粘贴过程中可能图片有错误. 1.环境搭建及简介 1.1 实验环境 Windows 7 (靶机) Parrot(攻击 ...

- 微软永恒之蓝ms17010补丁下载-wannacry

勒索病毒爆发:上百国家遭"感染",Windows勒索病毒恐怖蔓延!勒索病毒,掀起了全球上百个国家.数十亿用户对网络安全的恐慌,微软推出的永恒之蓝ms17010补丁下载专为勒索病毒专 ...

- 由"永恒之蓝"病毒而来的电脑科普知识

永恒之蓝病毒事件: 继英国医院被攻击,随后在刚刚过去的5月12日晚上20点左右肆虐中国高校的WannaCry勒索事件,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并 ...

- 由"永恒之蓝"病毒而来的电脑知识科普

永恒之蓝病毒事件: 继英国医院被攻击,随后在刚刚过去的5月12日晚上20点左右肆虐中国高校的WannaCry勒索事件,全国各地的高校学生纷纷反映,自己的电脑遭到病毒的攻击,文档被加密,壁纸遭到篡改,并 ...

- NSA永恒之蓝病毒,如何通过360工具修复?

简介: NSA武器库的公开被称为是网络世界"核弹危机",其中有十款影响Windows个人用户的黑客工具,包括永恒之蓝.永恒王者.永恒浪漫.永恒协作.翡翠纤维.古怪地鼠.爱斯基摩卷. ...

- 全球性WannaCry蠕虫勒索病毒感染前后应对措施

前言:针对WannaCrypt勒索病毒的讨论和技术文章是铺天盖地,大量的技术流派,安全厂家等纷纷献计献策,有安全厂家开发各种安全工具,对安全生态来说是一个好事,但对个人未必就是好事,我们国家很多用户是 ...

- “永恒之蓝"漏洞的紧急应对--毕业生必看

早上6点多起床了,第一次起这么早,昨天晚上12点多,看到了一则紧急通知,勒索软件通过微软"永恒之蓝"漏洞针对教育网进行了大规模的攻击,而且有很多同学中招.中招后的结果如下图所示. ...

- 关于NSA的EternalBlue(永恒之蓝) ms17-010漏洞利用

好久没有用这个日志了,最近WannaCry横行,媒体铺天盖地的报道,我这后知后觉的才想起来研究下WannaCry利用的这个原产于美帝的国家安全局发现的漏洞,发现漏洞不说,可以,自己偷偷 ...

随机推荐

- Vue(一)

一.es6语法:let和const es6新增了let命令,用来声明变量.它的用法类似于var,但是所声明的变量,只在let命令所在的代码块内有效. 上面代码在代码块之中,分别用let和var声明了两 ...

- SSM 框架 整合<SpringMVC+Spring+MyBatis>

一 框架的搭建1.建立一个maven项目 2.建立五个module(entity,dao,service,action,web-view) 3.给予它们之间的依赖关系 dao-->entity ...

- C++中 string 的用法大全

之所以抛弃char*的字符串而选用C++标准程序库中的string类,是因为他和前者比较起来,不必 担心内存是否足够.字符串长度等等,而且作为一个类出现,他集成的操作函数足以完成我们大多数情况下(甚至 ...

- Eureka的使用

一.项目配置文件:application.yml #------ eureka配置,默认不开启,如需使用rest负载模式需开启 start ------------- eureka: instance ...

- 为什么ssh 执行完命令以后 挂了, hang , stop respond

- SQL JOIN语法,以及JOIN where 和and区别,还有where和join效率问题。

语法 join 用于根据两个或多个表中的列之间的关系,从这些表中查询数据. Join 和 Key 有时为了得到完整的结果,我们需要从两个或更多的表中获取结果.我们就需要执行 join. 数据库中的表可 ...

- 【转】Win32程序中调用ActiveX控件

#include "stdafx.h" #include <iostream> #include <windows.h> #include <comd ...

- MySQL:视图

视图 一.视图的概述 1. 含义:是从数据库中一个或多个表中导出的虚拟表2. 作用:①简单化 ②安全性 ③逻辑数据独立性3. 注意:一个表可以由多个视图: 二.视图的创建 1. 总的语法形式 CREA ...

- django rest_framework 分页出现报错

1.出现: WARNINGS: ?: (rest_framework.W001) You have specified a default PAGE_SIZE pagination rest_fram ...

- find语法

语法 find path -option [ -print ] [ -exec -ok command ] {} \; 参数说明 : find 根据下列规则判断 path 和 expression,在 ...