harbor

一篇带你了解私有仓库 Harbor 的搭建

一、Harbor简介

虽然Docker官方提供了公共的镜像仓库,但是从安全和效率等方面考虑,部署我们私有环境内的Registry也是非常必要的。

Harbor是由VMware公司开源的企业级的Docker Registry管理项目,相比docker官方拥有更丰富的权限权利和完善的架构设计,适用大规模docker集群部署提供仓库服务。

它主要提供 Dcoker Registry 管理界面UI,可基于角色访问控制,镜像复制, AD/LDAP 集成,日志审核等功能,完全的支持中文。

二、Harbor 的主要功能

- 基于角色的访问控制

用户与Docker镜像仓库通过“项目”进行组织管理,一个用户可以对多个镜像仓库在同一命名空间(project)里有不同的权限。

- 基于镜像的复制策略

镜像可以在多个Registry实例中复制(可以将仓库中的镜像同步到远程的Harbor,类似于MySQL主从同步功能),尤其适合于负载均衡,高可用,混合云和多云的场景。

- 图形化用户界面

用户可以通过浏览器来浏览,检索当前Docker镜像仓库,管理项目和命名空间。

- 支持 AD/LDAP

Harbor可以集成企业内部已有的AD/LDAP,用于鉴权认证管理。

- 镜像删除和垃圾回收

Harbor支持在Web删除镜像,回收无用的镜像,释放磁盘空间。image可以被删除并且回收image占用的空间。

- 审计管理

所有针对镜像仓库的操作都可以被记录追溯,用于审计管理。

- RESTful API

RESTful API 提供给管理员对于Harbor更多的操控, 使得与其它管理软件集成变得更容易。

- 部署简单

提供在线和离线两种安装工具, 也可以安装到vSphere平台(OVA方式)虚拟设备。

Harbor 的所有组件都在 Docker 中部署,所以 Harbor 可使用 Docker Compose 快速部署。

注意: 由于 Harbor 是基于 Docker Registry V2 版本,所以 docker 版本必须 > = 1.10.0 docker-compose >= 1.6.0

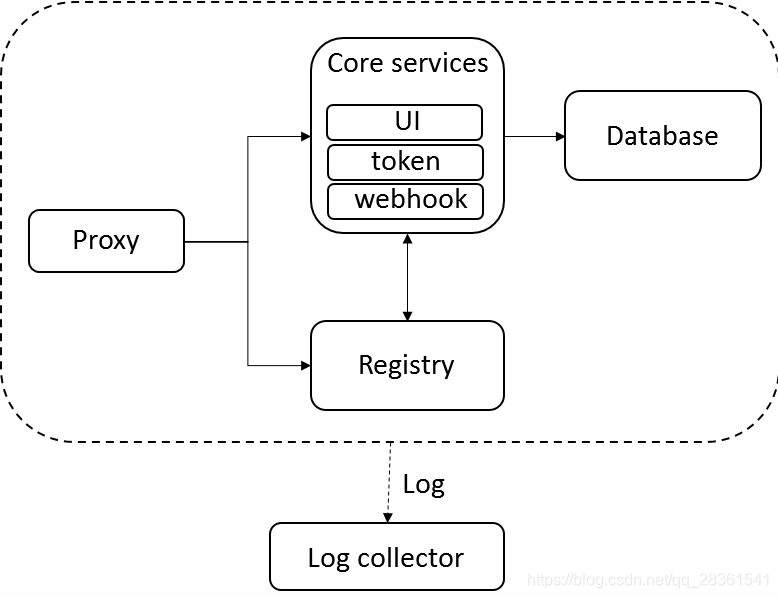

三、Harbor 架构组件

架构组件图:

1、Proxy:反向代理工具

2、Registry:负责存储docker镜像,处理上传/下载命令。对用户进行访问控制,它指向一个token服务,强制用户的每次docker pull/push请求都要携带一个合法的token,registry会通过公钥对token进行解密验证。

3、Core service:Harbor的核心功能:

- UI:图形界面

- Webhook:及时获取registry上image状态变化情况,在registry上配置 webhook,把状态变化传递给UI模块。

- Token服务:复杂根据用户权限给每个docker push/p/ull命令签发token。Docker客户端向registry服务发起的请求,如果不包含token,会被重定向到这里,获得token后再重新向registry进行请求。

4、Database:提供数据库服务,存储用户权限,审计日志,docker image分组信息等数据

5、Log collector:为了帮助监控harbor运行,复责收集其他组件的log,供日后进行分析

四、Harbor 部署

4.1、环境准备

两台虚拟机

harbor (harbor服务端,用于搭建私有仓库)

20.0.0.10 docker-ce、docker-compose(必须安装)、Harbo

client(客户端,用于远程访问私有仓库) 20.0.0.30 docker-ce

4.2、安装compose 和 harbor

|

1

2

3

4

5

|

-rw-r--r--. 1 root root 533765727 12月 1 18:58 harbor-offline-installer-v1.2.2.tgz将安装包解压缩-rw-r--r--. 1 root root 10867152 12月 1 19:02 docker-composetar zxvf harbor-offline-installer-v1.2.2.tgz -C /usr/local/cd /usr/local/harbor/ #可以查看到install.sh脚本 |

|

1

2

3

4

5

|

1 上传docker-compose到/root目录下2 3 将docker-compose移动到/usr/local/bin4 [root@server1 ~]# cp -p docker-compose /usr/local/bin/5 [root@server1 ~]# chmod +x /usr/local/bin/docker-compose |

|

1

2

3

4

5

|

对harbor配置文件进行修改vi harbor.cfghostname = 20.0.0.10 #本机ip地址//启动harbor,install.sh会直接调用docker-compose.yml,进行编排容器服务sh /usr/local/harbor/install.sh |

|

1

2

3

|

//到这里,harbor安装已经完成,可以查看Harbor启动的镜像和容器服务docker images #查看镜像docker ps -a #查看容器 |

|

1

2

3

4

|

也可用docker-compose ps查看容器状态,但是需要在/usr/local/harbor目录下执行[root@harbor harbor]# pwd/usr/local/harbor[root@harbor harbor]# docker-compose ps #可以看到安装了7个容器 |

4.3、harbor 图形化管理

在harbor.cfg文件里可以找到登录UI界面的默认用户、密码。

打开浏览器输入harbor的IP地址登录UI界面。用账户密码进行登录

添加用户

4.4、推送镜像

此时可使用 Docker 命令在本地通过 127.0.0.1 来登录和推送镜像。默认情况下,Register 服务器在端口 80 上侦听。

|

1

2

3

4

5

6

7

|

[root@node1 harbor]# docker login -u admin -p Harbor12345 http://127.0.0.1WARNING! Using --password via the CLI is insecure. Use --password-stdin.WARNING! Your password will be stored unencrypted in /root/.docker/config.json.Configure a credential helper to remove this warning. Seehttps://docs.docker.com/engine/reference/commandline/login/#credentials-storeLogin Succeeded |

|

1

2

3

4

5

6

7

8

9

10

11

|

[root@node1 harbor]# docker pull httpd #下载镜像给镜像打标签[root@node1 harbor]# docker tag httpd:latest 127.0.0.1/stf/httpd:v1[root@node1 harbor]# docker push 127.0.0.1/test/httpd:v1The push refers to repository [127.0.0.1/test/httpd]c74375f55aa8: Pushed 211b9be55a20: Pushed aa0b3e4b6d3b: Pushed 540171a10c83: Pushed f5600c6330da: Pushed v1: digest: sha256:4c7c70926e2f2e10a9f78b63f344c83ae97a22c7fefa96afed46c63e4e607c51 size: 1366 |

进入网页中查看镜像是否上传成功

4.5、尝试其他服务器登录Harbor仓库

上面都是本地操作,尝试在其他客户端尝试登录,会出现如下报错

|

1

2

|

[root@server3 ~]# docker login -u admin -p Harbor12345 http://20.0.0.10WARNING! Using --password via the CLI is insecure. Use --password-stdin.Error response from daemon: Get https://20.0.0.10/v2/: dial tcp 20.0.0.10:443: connect: connection refused |

解决方法

|

1

2

3

4

5

|

[root@server3 ~]# vi /usr/lib/systemd/system/docker.service ExecStart=/usr/bin/dockerd -H fd:// --insecure-registry 20.0.0.10 --containerd=/run/containerd/containerd.sock #添加服务器的ip[root@server3 ~]# systemctl daemon-reload [root@server3 ~]# systemctl restart docker |

重新登录,登录成功

|

1

2

3

4

5

6

|

[root@server3 ~]# docker login -u admin -p Harbor12345 http://20.0.0.10WARNING! Using --password via the CLI is insecure. Use --password-stdin.WARNING! Your password will be stored unencrypted in /root/.docker/config.json.Configure a credential helper to remove this warning. Seehttps://docs.docker.com/engine/reference/commandline/login/#credentials-storeLogin Succeeded |

下载镜像

|

1

2

3

4

|

[root@server3 ~]# docker pull tomcat对镜像进行打标签[root@server3 ~]# docker tag tomcat:latest 20.0.0.10/test/tomcat:v1[root@server3 ~]# docker push 20.0.0.10/test/tomcat:v1 #上传镜像 |

登录网页进行查看,镜像是否上传成功

4.6、harbor的关闭与开启

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

|

关闭(修改配置文件必须先关闭服务)[root@node1 harbor]# docker-compose down -vStopping harbor-jobservice ... doneStopping nginx ... doneStopping harbor-ui ... doneStopping harbor-adminserver ... doneStopping harbor-db ... doneStopping registry ... doneStopping harbor-log ... doneRemoving harbor-jobservice ... doneRemoving nginx ... doneRemoving harbor-ui ... doneRemoving harbor-adminserver ... doneRemoving harbor-db ... doneRemoving registry ... doneRemoving harbor-log ... doneRemoving network harbor_harbor查看容器的状态[root@node1 harbor]# docker ps -aCONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES再次开始harbor[root@node1 harbor]# docker-compose up -dCreating network "harbor_harbor" with the default driverCreating harbor-log ... doneCreating harbor-adminserver ... doneCreating registry ... doneCreating harbor-db ... doneCreating harbor-ui ... doneCreating nginx ... doneCreating harbor-jobservice ... done[root@node1 harbor]# 重新查看容器的状态[root@node1 harbor]# docker ps -aCONTAINER0e89e37ae455 vmware/harbor-jobservice:v1.2.2 "/harbor/harbor_jobs…" 37 seconds ago Up 35 seconds harbor-jobservice1ceaa3c7bdac vmware/nginx-photon:1.11.13 "nginx -g 'daemon of…" 37 seconds ago Up 35 seconds 0.0.0.0:80->80/tcp, 0.0.0.0:443->443/tcp, 0.0.0.0:4443->4443/tcp nginx6f70d6b9379b vmware/harbor-ui:v1.2.2 "/harbor/harbor_ui" 37 seconds ago Up 36 seconds harbor-ui348dc4a931e8 vmware/harbor-db:v1.2.2 "docker-entrypoint.s…" 38 seconds ago Up 36 seconds 3306/tcp harbor-db519de971e723 vmware/registry:2.6.2-photon "/entrypoint.sh serv…" 38 seconds ago Up 36 seconds 5000/tcp registry47b28cc9a461 vmware/harbor-adminserver:v1.2.2 "/harbor/harbor_admi…" 38 seconds ago Up 36 seconds harbor-adminserver65c16de60a34 vmware/harbor-log:v1.2.2 "/bin/sh -c 'crond &…" 38 seconds ago Up 37 seconds 127.0.0.1:1514->514/tcp harbor-log |

五、创建harbor用户

设为管理员

在项目中添加成员

5.1、用stf用户登录

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

|

先退出登录[root@node1 harbor]# docker logout 20.0.0.10Removing login credentials for 20.0.0.10用stf用户进行登录[root@node1 harbor]# docker login -u stf -p AAASSSddd123 20.0.0.10WARNING! Using --password via the CLI is insecure. Use --password-stdin.WARNING! Your password will be stored unencrypted in /root/.docker/config.json.Configure a credential helper to remove this warning. Seehttps://docs.docker.com/engine/reference/commandline/login/#credentials-storeLogin Succeeded从私有仓库中下载镜像文件[root@node1 harbor]# docker pull 20.0.0.10/test/tomcat:v1v1: Pulling from test/tomcat756975cb9c7e: Pull complete d77915b4e630: Pull complete 5f37a0a41b6b: Pull complete 96b2c1e36db5: Pull complete 27a2d52b526e: Pull complete a867dba77389: Pull complete 0939c055fb79: Pull complete 0b0694ce0ae2: Pull complete 81a5f8099e05: Pull complete c3d7917d545e: Pull complete Digest: sha256:4527a552568f7d706173d8065278cd1abaa7edce186a149a5a2de251e12e6c3cStatus: Downloaded newer image for 20.0.0.10/test/tomcat:v120.0.0.10/test/tomcat:v1拉取成功 |

5.2、移除Harbor 服务器同时保留镜像数据和数据库

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

|

[root@node1 harbor]# docker-compose down -vStopping harbor-jobservice ... doneStopping nginx ... doneStopping harbor-ui ... doneStopping harbor-db ... doneStopping registry ... doneStopping harbor-adminserver ... doneStopping harbor-log ... doneRemoving harbor-jobservice ... doneRemoving nginx ... doneRemoving harbor-ui ... doneRemoving harbor-db ... doneRemoving registry ... doneRemoving harbor-adminserver ... doneRemoving harbor-log ... doneRemoving network harbor_harbor如需重新部署,需要移除 Harbor 服务容器全部数据,持久数据,如镜像,数据库等在宿主机的/data/目录下,日志在宿主机的1 /var/log/Harbor/目录下。2 rm -rf /data/database/3 rm -rf /data/registry/ |

harbor的更多相关文章

- docker 私有镜像管理工具harbor 安装

因为各种原因,官方的离线安装包下载比较费事,经常不成功,所以通过分部安装解决问题 1. docker yum install libdevmapper* -y -H tcp://0.0.0.0:237 ...

- ubuntu 14.04 https 形式安装docker 私有库 harbor

起始目录/root,root 登陆后,直接在该目录进行下面的命令 下载harbor 预编译包 0.4.5 准备通过域名 reg.server.com 来访问镜像库所以需要在/etc/hosts 文件中 ...

- (三)Harbor使用OpenLDAP认证登陆

接上一篇<安装Harbor>,安装好之后,接下来我们使用OpenLDAP来进行Harbor web界面的登陆验证及权限分配! OpenLDAP: 使用OpenLDAP的都知道,这是一个集 ...

- (二)Harbor WEB的使用

接上一篇<安装Harbor>,安装好之后,接下来我们就进行Harbor web界面的操作吧! 转载请标明出处:http://www.cnblogs.com/huangjc/p/62704 ...

- (一)Harbor安装 -- 企业级Registry仓库

根据Harbor官方描述: Harbor是一个用于存储和分发Docker镜像的企业级Registry服务器,通过添加一些企业必需的功能特性,例如安全.标识和管理等,扩展了开源Docker Distri ...

- docker 镜像仓库 Harbor 部署 以及 跨数据复制

docker 镜像仓库 Harbor 部署 跨数据复制 Harbor 是 Vmwar 公司开源的 企业级的 Docker Registry 管理项目 它主要 提供 Dcoker Registry 管理 ...

- .NET遇上Docker - Harbor的安装与基本使用

Harbor是一个开源企业级Docker注册中心,可以用于搭建私有的Docker Image仓库.可以实现权限控制等. 安装Harbor 首先,需要安装Docker和Docker Compose,参考 ...

- 安装harbor私有镜像仓库

有朋友安装harbor的过程中遇到很多问题,为此写一篇最简单安装harbor的文档,希望能帮助所有刚开始接触harbor的新手.harbor的架构不做探究. 实验验环境:os --> cento ...

- 企业级Docker私有仓库之Harbor部署(http)

部署环境 Centos7.3 x64 docker-ce-17.06.0 docker-compose-1.15.0 Python-2.7.5(系统默认) Docker及Docker-compose安 ...

- 企业级docker仓库Harbor部署

1.安装环境下载离线安装包地址https://github.com/vmware/harbor/releases/yum install -y dockerpip install -i https:/ ...

随机推荐

- salesforce零基础学习(一百四十二)在Formula字段中如何通过Datetime字段显示Local Time(适配DST)

背景: 我们需求是显示Date Time类型的Time信息,比如我们想要在report中基于Hour Of Created Date进行分组,从而想要了解到一段时间内什么时间是数据创建的高峰期,不同的 ...

- Netty-快速入门

---------------------------------------------------- netty是什么? Netty is an asynchronous event-driven ...

- 第四章 对称加密算法--DES--AES--IDEA--PBE

10.1.DES 已破解,不再安全,基本没有企业在用了 是对称加密算法的基石,具有学习价值 密钥长度56(JDK).56/64(BC) 10.2.DESede(三重DES) 早于AES出现来替代DES ...

- 使用binlog+canal或binlake进行数据库的复制

前言在进行冷热分离的时候,需要将数据实时的复制在历史数据库中,我们使用的是binlog+canal的思想,将每次数据库数据的变更转换成消息发出来,然后再操作这些消息达到数据复制的在京东,实现同样功能的 ...

- 重拾 SSH:从基础到安全加固

安全外壳协议(Secure Shell Protocol,简称SSH)是一种加密的网络传输协议,属于应用层协议.OpenSSH 是最流行的 SSH 实现,它是大量操作系统的默认组件 OpenSSH 套 ...

- Centos7搭建mailx邮件应用

邮件发送原理图 邮件用户代理(MUA,Mail User Agent)邮件传送代理(MTA,Mail Transport Agent)邮件分发代理(MDA,Mail Deliver Agent) 邮件 ...

- 超详细,DeepSeep 接入PyCharm实现AI编程!(支持本地部署DeepSeek及官方DeepSeek接入),建议收藏!

在当今数字化时代,AI编程助手已成为提升开发效率的利器.DeepSeek作为一款强大的AI模型,凭借其出色的性能和开源免费的优势,成为许多开发者的首选.今天,就让我们一起探索如何将DeepSeek接入 ...

- 牛客题解 | 单组_spj判断数组之和

题目 题目链接 解题思路 后台有spj代码,能对同学们的输出数据进行校验,符合条件即可通过. 附赠 spj 代码 #include <iostream> #include <fstr ...

- C语言中函数有多个返回值的实现

在C中,正常情况下,我们只能从函数中返回一个值.但在有些情况下,我们需要从函数中返回多个值,此时使用数组或指针能够很好地完成这样的任务.这里是一个示例,这个程序使用一个整型数组作为参数,并将数组元素的 ...

- HTTP - [01] 简介

HTTP本身是不安全的,因为传输的数据未经加密,可能会被窃听或篡改.为了解决这个问题,引入了HTTPS,即在HTTP上加入SSL/TLS协议,为数据传输提供了加密和身份验证. 一.概述 HTTP( ...