黑客工具:Amass – 寻找子域

安装

所有信息都可以在 OWASP Amass 项目的 Github 页面上找到:https://github.com/OWASP/Amass。我们将一起完成安装过程,以便更快地部署。

转到发布页面并下载适用于您的系统的最新软件包和校验和文件,网址为:https://github.com/OWASP/Amass/releases/

My case:

checksum: download/v3.13.0/amass_checksums.txt

file: download/v3.13.0/amass_linux_amd64.zip

wget github.com/OWASP/Amass/releases/<checksum>

wget github.com/OWASP/Amass/releases/<file>

要检查我们下载的文件是否与校验和匹配,我们需要执行 shasum 命令。这将在您下载的文件上输出 OK 消息,指示这是有效的。

shasum -c amass_checksums.txt | grep amass_linux_amd64.zip

解压缩包,在本例中为 Zip 文件。

unzip amass_linux_amd64.zip

进入目录并运行 Amass 以检查安装。

./amass

配置 API 密钥:

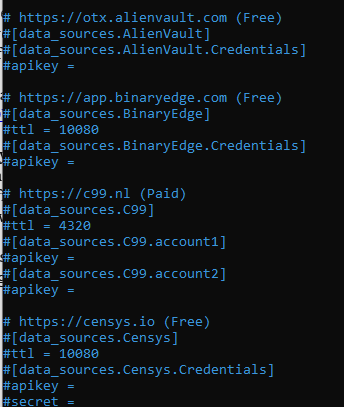

Amass 使用大量外部资源来获取您想要的信息。对于某些服务,这涉及使用 API 密钥。让我们使用一些 API 密钥配置 Amass,以便我们可以充分利用该工具。

首先,下载示例配置文件。这可以在 https://github.com/OWASP/Amass/blob/master/examples/config.ini 中找到

要使用 API 密钥,您需要在配置文件中的相应站点上注册(位于 [数据源] 部分),然后请求 API 密钥并将此密钥粘贴到配置文件中。有些服务是免费的,有些是付费计划。由您配置什么。

现在一切都设置好了,我们可以使用该工具了。要使用配置文件,必须使用参数 (-config)。

基础知识

Amas 有一组子命令,每个子命令都有自己的选项。我们将仔细研究它们,看看每个系列能做什么。

如果您已使用 API 密钥和其他选项配置了配置文件,则可以使用 (-config) 标志添加此文件。

用户指南中提供了完整的示例列表,网址为:https://github.com/OWASP/Amass/blob/master/doc/user_guide.md

Amass intel 模块

我们的第一个子命令是 Intel 命令,这个模块将专注于收集开源情报,非常适合查找根域和其他子域。要查看此部分中的所有选项,请运行 amass intel 命令。

一些有趣的是:

SSL 抓取:

我们可以使用 (-active) 标志从 SSL 证书中获取域名。这与 IP 范围相结合可以产生有趣的结果。

./amass intel -active -addr 8.8.8.8

查找 ASN nr:

自治系统编号是全球可用的唯一标识符,允许其自治系统与其他系统交换路由信息。如果我们找到这个数字,我们就可以提取更多信息。

./amas intel -org “google”

现在我们有了 ASN nr,我们可以寻找更多域。

./amass intel -active -asn 15169

设置默认超时:

Amass 在大型示波器上执行时可以运行很长时间。为了限制您的搜索时间,我们可以设置超时。此值以分钟为单位。

./amass intel -timeout 60 -d google.com

这些是 intel 子命令中可用的一些选项。您还可以将它们链接在一起并混合它们以获得尽可能多的结果。

Amass 枚举模块:

这个模块可能是 Amass 最常用的功能。Enum 将尝试从你提供的根域中查找子域。使用 ./amass enum 检查所有选项,或查看 https://github.com/OWASP/Amass/blob/master/doc/user_guide.md 中的用户指南

使用 enum 模块,我们可以进行被动和主动扫描。被动扫描要快得多,但不会验证找到的子域。使用 (-passive) 标志时,并非所有选项都可用。

./amass enum -passive -d owasp.org -src -config config.ini

在主动模式下使用 Amass 时,这将花费更长的时间,但会提供更准确的结果。这与一些参数调整相结合可以产生良好的结果。最基本的 enum 命令只需要一个 domain。我将提供配置文件和 -src 标志来显示 Amass 从哪里获取信息。

./amass enum -active -d owasp.org -src -config config.ini

词表:

您可以使用 (-aw) 标志提供自己的自定义单词列表以获得更好的结果。

./amass enum -aw <PATH> -d owasp.org

馈送根域名:

使用我们从 intel 模块收集的根域名列表,我们可以将这些域名以文件格式提供给 Amass,并使用 (-df) 标志。请记住,这些扫描可能需要很长时间。

./amass enum -df domains.txt

enum 模块中还有更多选项可供探索,请查看用户页面以获取更详细的示例。

Amass 可视化模块

大多数猎人不会使用此模块,因为它会生成域之间找到的链接的可视化,但很高兴快速向您展示。有不同的输出可用,其中之一是一个很好的交互式 HTML 页面,显示所有连接。有关更多选项,请运行 ./amass viz。

./amass viz -d3 -d owasp.org

Amass track 模块

组织会发生变化,每天都会添加新的域和子域。Amass 有一个很好的模块来跟踪这些更改并将其报告给您。当您使用 Amass 进行扫描时,它会将其存储到您的计算机上。当您稍后再次执行此扫描时,您可以发现新添加的资产。如果您要自动化此过程,这将非常强大。运行 ./amas track 查看选项。

./amass track -d owasp.org

Amass db 模块

db 模块基本上是您过去所做的所有扫描的日志。您可以检索以前的扫描并查看结果。下面是几个示例

所有扫描:

显示 Amass 完成的所有扫描的列表

./amass db -list

特定扫描结果:

当您想要查看上一次运行的特定扫描时,需要 (-show) 标志。

./amass db -show -d owasp.org

结论

Amass 可以发现许多隐藏的资产,这些资产会提供新的攻击媒介。新发现的域列表可用于将您的工作流程与其他工具链接起来。但为了确保您充分利用该工具,您需要配置尽可能多的 API 密钥。我希望您喜欢我们的文章,并祝您发现所有这些新的子域愉快。

转自:Hacker tools: Amass - hunting for subdomains | Intigriti

黑客工具:Amass – 寻找子域的更多相关文章

- 工具推荐:2016年最佳的15款Android黑客工具

黑客技术,曾被认为是专家的专有领域,但随着技术的崛起和移动安全领域的进步,黑客技术已经变得越来越普遍.随着人们越来越依赖于智能手机和其它的便携式设备来完成他们的日常活动,我们有必要了解一些Androi ...

- SharePoint安全 - 攻破SharePoint(黑客工具介绍)

博客地址 http://blog.csdn.net/foxdave SharePoint的安全性很高,这是我们潜意识里的第一印象,所以具体的安全性体现在哪并没仔细研究过.但是事实上确实没有绝对安全的东 ...

- 你所不知道的黑客工具之 EK 篇

EK(Exploit kits)是指一套利用恶意软件感染用户电脑发起攻击的黑客工具,时下最著名的有 Angler EK.Fiesta EK.Hanjuan EK.Nuclear EK.Neutrino ...

- CIA泄露资料分析(黑客工具&技术)—Windows篇

背景 近期,维基解密曝光了一系列据称来自美国中央情报局(CIA)网络攻击活动的秘密文件,代号为“Vault 7”,被泄露文件的第一部分名为“Year Zero”,共有8761个文件,包含7818个网页 ...

- PC-大概最全的黑客工具表了

纯真IP数据库查询程序 remote administrator (rar解密)ZiperelloV2.0 汉化版.zip (代理跳板)SkSockServer1.09.zip [ar ...

- BlackHat会议上将公布一款免费的汽车黑客工具

汽车,无可厚非是现代社会很重要的交通工具,但与此同时却也带来了诸多安全隐患,不管怎样,汽车安全都是我们不可忽视的一个重大问题. 即将免费分享该工具 近日一名法国研究者将发布一款检测汽车安全漏洞的工具, ...

- 火狐插件火狐黑客插件将Firefox变成黑客工具的七个插件

目前很多插件不支持 Firefox 3.5 哦1. Add N Edit Cookies 查看和修改本地的Cookie,Cookie欺骗必备. 下载:http://code.google.com/p/ ...

- BlackHat Arsenal USA 2018 ToolsWatch黑客工具库

原文链接:https://medium.com/hack-with-github/black-hat-arsenal-usa-2018-the-w0w-lineup-7de9b6d32796 Blac ...

- Kali系统中20个超好用黑客渗透工具,你知道几个?

1. Aircrack-ng Aircrack-ng是用来破解WEP/WAP/WPA 2无线密码最佳的黑客工具之一! 它通过接收网络的数据包来工作,并通过恢复的密码进行分析.它还拥有一个控制台接口.除 ...

- 低成本制作基于OpenWRT的渗透工具

不知道你听说过Hak5的产品没有,它们可是黑客以及渗透测试人员的最爱.其中,有很多的PoC黑客工具都曾在热门美剧<黑客军团>中出现过.Hak5的 PACKETSQUIRREL 上架已经有好 ...

随机推荐

- 并行化强化学习 —— 初探 —— 并行reinforce算法的尝试 (上篇:强化学习在多仿真环境下单步交互并行化设计的可行性)

强化学习由于难收敛所以训练周期较长,同时由于强化学习在训练过程中起训练数据一般都为实时生成的,因此在训练的同时算法还需要生成待训练的数据,强化学习算法的基本架构可以视作下图:(取自:深度学习中使用Te ...

- 中国超级计算机为什么不能为AI提供算力?

网上看到这样的帖子: https://www.zhihu.com/question/609008408/answer/3130831897 ============================== ...

- Ubuntu系统下python模块graphviz运行报错:graphviz.backend.execute.ExecutableNotFound: failed to execute PosixPath(‘dot‘)

代码中需要运行python模块graphviz,安装: pip install graphviz 运行后报错: graphviz.backend.execute.ExecutableNotFound: ...

- 增强用户体验:2个功能强大的.NET控制台应用帮助库

前言 对于.NET开发者而言,构建控制台应用程序时,如何提升用户交互的流畅性和满意度,是一个持续探索与优化的话题.今天大姚给大家分享2个功能强大的.NET控制台应用帮助库,希望可以帮助大家能够快速的构 ...

- Java基础之数值类型之间的转换

经常需要将一种数值类型转换为另一种数值类型.下图 给出了数值类型之间的合法 转换. 在图中有 6 个实心箭头,表示无信息丢失的转换:有 3 个虚箭头, 表示可能有精度 损失的转换. 例如,123 45 ...

- Binance 如何使用 Quickwit 构建 100PB 日志服务(Quickwit 博客)

三年前,我们开源了 Quickwit,一个面向大规模数据集的分布式搜索引擎.我们的目标很宏大:创建一种全新的全文搜索引擎,其成本效率比 Elasticsearch 高十倍,配置和管理显著更简单,并且能 ...

- .NET 7 + Vue 权限管理系统 小白快速上手

前言 今天给大家推荐一个超实用的开源项目<.NET 7 + Vue 权限管理系统 小白快速上手>,DncZeus的愿景就是做一个.NET 领域小白也能上手的简易.通用的后台权限管理模板系统 ...

- Python3将web服务和脚本做成开机自启

1.将bwService文件放到 /etc/init.d/下 bwService文件(类型是文件) #!/bin/bash # # This shell script takes care of st ...

- 在VS Code中使用Snippet Craft扩展提高编码效率

Snippet Craft 一个VS Code代码片段管理插件 功能 创建和插入代码片段 在编辑器区域右键菜单中点击插入Snippet,或在代码片段视图中点击条目,则会将代码片段插入到当前激活文档的光 ...

- 如何使用 Shebang

什么是 Shebang? 简单来说,就是你在脚本开头看到的这个: #!/usr/bin/bash Shebang(也称为 hash-bang.pound-bang 或者 bang)是一个作为脚本文件中 ...