CobaltStrike4.0——渗透神器

CobaltStrike4.0——渗透神器

Cobaltstrike简介

Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人称为CS,其拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等功能。分为服务端(teamserver)和客户端,服务端是一个,客户端可以有多个,团队可进行分布式协团操作。客户端可在windows上运行,服务端必须在Linux上,且两者都需Java环境。

环境搭建

CobaltStrike4.0 密码:cs66

客户端:win10(自己的主机)

服务端: ubuntu 20.04(国外vps服务器)

靶机:win7

首先购买一台国外的vps服务器作为服务端,这里推荐www.vulrt.com或者my.racknerd.com,当然你也可以用虚拟机,但记住一定要是Linux。

安装java环境

客户端windows的java环境配置可以看我前面的文章,这里就不再赘述,下面介绍服务端的配置

#进入根目录

cd /

#查看java是否安装

java -version

#安装java

apt install openjdk-14-jre-headless

检查是否安装成功,返回面的内容,说明已经成功了

root@vultr:/# java -version

openjdk version "14.0.2" 2020-07-14

OpenJDK Runtime Environment (build 14.0.2+12-Ubuntu-120.04)

OpenJDK 64-Bit Server VM (build 14.0.2+12-Ubuntu-120.04, mixed mode, sharing)

环境变量

#查看java的安装路径,这里提示我们在链接组java(提供/usr/bin/java)中只有一种选择,所以无需配置环境变量

root@vultr:/# update-alternatives --config java

There is only one alternative in link group java (providing /usr/bin/java): /usr/lib/jvm/java-14-openjdk-amd64/bin/java

Nothing to configure.

上传服务端到vps

将CobaltStrike4.0上传到vps服务端(方法很多,这里我介绍一种方式)

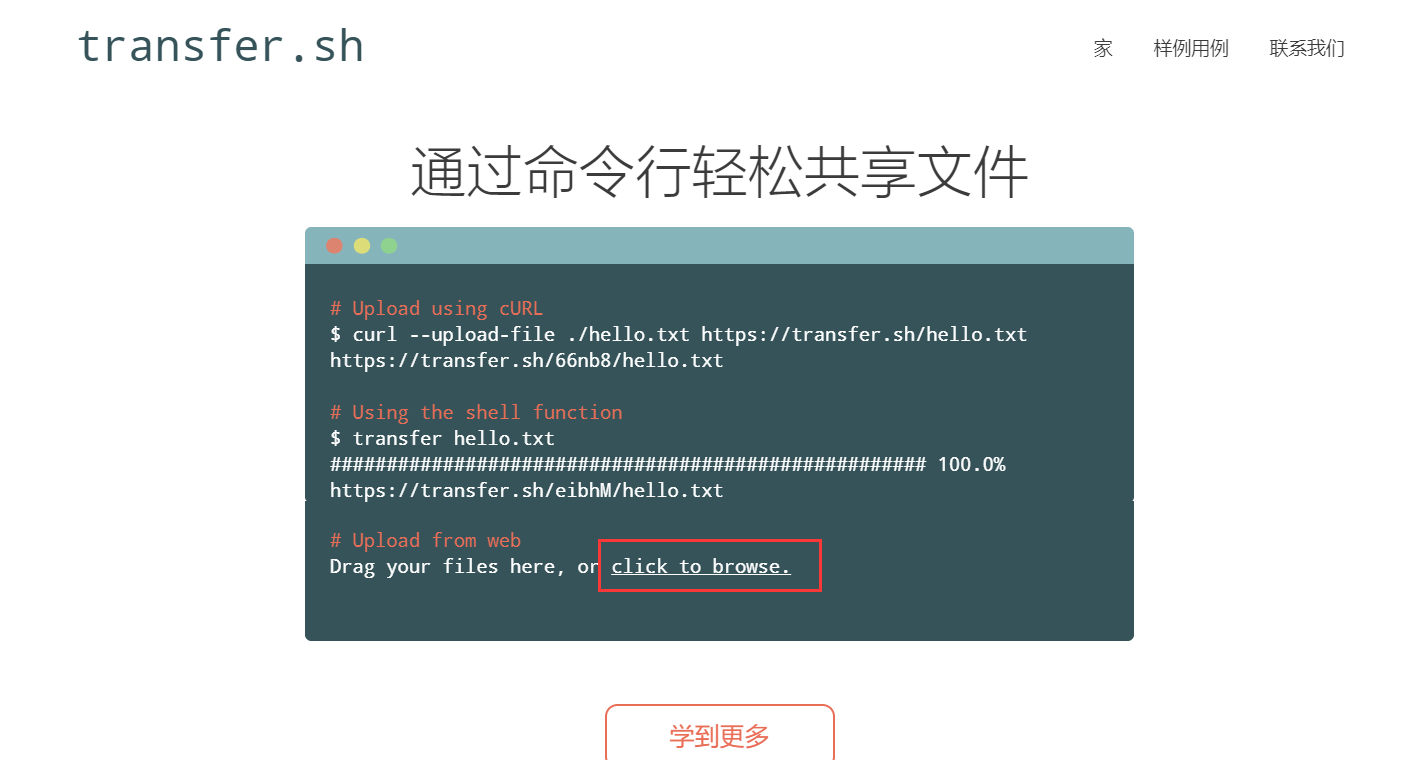

Transfer.sh:Linux VPS使用命令行快速的分享文件(Transfer.sh是一个可以让我们将Windows/Linux系统里的文件快速分享出去的平台,特别是Linux VPS,只需要一条命令就可以将文件快速分享出去,而且上传文件最大可达10GB,有效期14天。)

windows直接进入官网,点击click to browse就可以上传文件,之后会给我们一个文件分享链接。复制然后到vps,用wegt下载即可,比如:wget https://xx.com/xxxxx

上传后解压即可

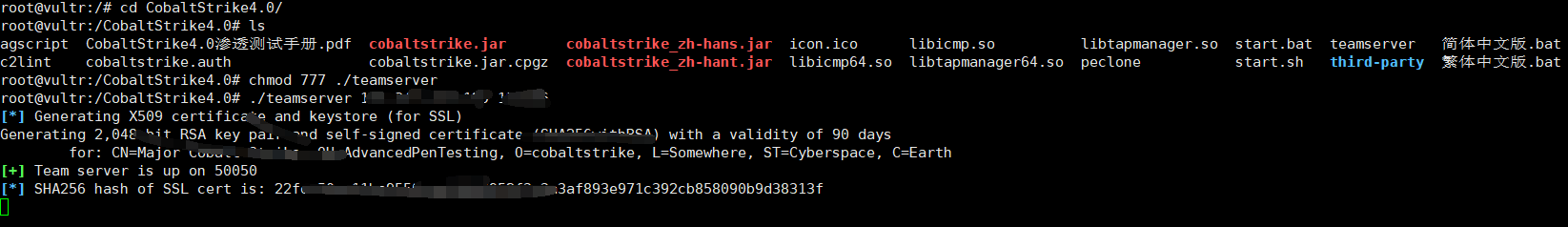

启动服务端

#给权限

chmod 777 ./teamserver

#启动服务端

./teamserver vps的ip 连接密码

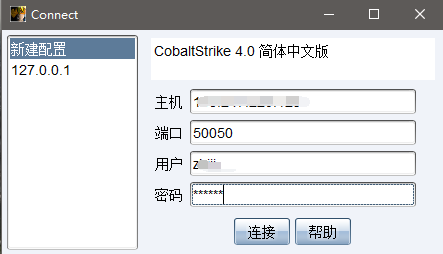

客户端连接

这里只需要将host修改为服务器端的ip地址,端口50050固定不变(端口确保开启),用户名可以随便起,密码必须写服务器端的密码。

如果出现连接被拒绝情况,请开启端口ufw allow 50050

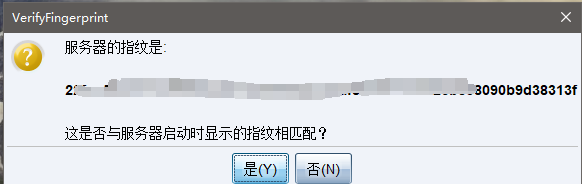

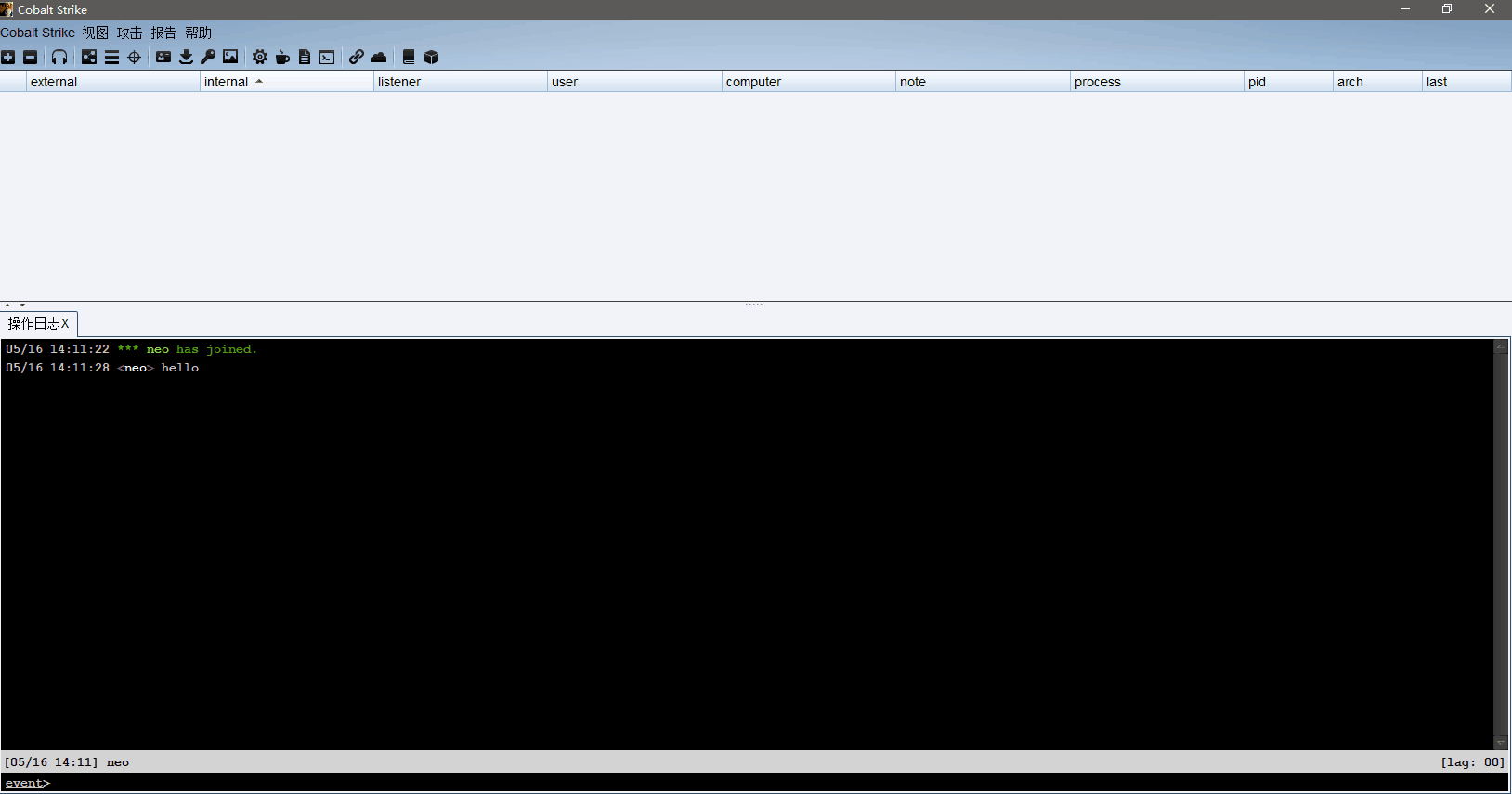

成功连接时出现一串数字和服务器端给的一样,说明用秘钥匹配,使客户端和服务器端之间进行连接,不经过第三者,直接点是就好

连接成功,环境搭建完毕。

成功上线后,我们可以使用 /names 查看当前所有用户,或者 /msg 用户名 对指定用户发送消息

另外在实战中为了避免溯源,还需要做一些处理来隐藏服务端vps真实ip,下面就不再赘述,可以自行百度。下篇文章将具体讲解木马上线方式以及msf联动。

CobaltStrike4.0——渗透神器的更多相关文章

- 【原创】渗透神器CoblatStrike实践(1)

渗透神器CoblatStrike实践(1) 前言 正常的渗透测试: 寻找漏洞,利用漏洞,拿到一定的权限 后渗透(CS为代表的): 提升权限,内网渗透,权限维持 工具地址(非官方取到后门多,建议 ...

- 【渗透神器系列】Fiddler (收藏)

发表于 2017-04-27 | 分类于 安全工具 | | 阅读次数 593 人世起起落落 左手边上演的华灯初上 右手边是繁华落幕的星点余光 本篇作为渗透神器系列第二篇,将介绍 ...

- 玩转渗透神器Kali:Kali Linux作为主系统使用的正确姿势TIPS

Kali Linux 前身是著名渗透测试系统BackTrack ,是一个基于 Debian 的 Linux 发行版,包含很多安全和取证方面的相关工具. 本文假设你在新装好的kali linux环境下… ...

- 后渗透神器Empire的简单使用

1.安装 1.1.系统环境: Debian系Linux:例如Ubuntu和Kali(本文使用Kali作为环境) 1.2.安装命令: 安装最后需要输入用户名.密码 wget https://raw.gi ...

- [工具]渗透神器CobaltStrike 3.1.2 K8去后门破解版 & Windows版TeamServer

CS简介 Cobalt Strike(简称CS)是全球黑客公认一款非常优秀的渗透测试神器,以metasploit为基础的GUI的框架式渗透工具,集成了传统远控功能(远程桌面VNC.键盘记录.CmdSh ...

- Kali Linux Web渗透测试手册(第二版) - 1.0 - 渗透测试环境搭建

一.配置KALI Linux和渗透测试环境 在这一章,我们将覆盖以下内容: 在Windows和Linux上安装VirtualBox 创建一个Kali Linux虚拟机 更新和升级Kali Linux ...

- 渗透神器CobaltStrike 3.1.2 去后门破解版 & Windows版TeamServer【转】

转自我八师傅博客 CS简介 Cobalt Strike(简称CS)是全球黑客公认一款非常优秀的渗透测试神器,以metasploit为基础的GUI的框架式渗透工具,集成了传统远控功能(远程桌面VNC.键 ...

- vulnhub靶场之AI-WEB1.0渗透记录

在本机电脑上自行搭建了一个练手的靶场,下面是记录渗透过程 目录 一.确认靶机ip 二.端口&目录扫描 三.查看敏感目录 四.sql注入 五.get shell 六.系统提权 确认靶机ip ka ...

- Burpsuite1.7.03网站渗透神器最新破解版

众所周知,Burp Suite是响当当的web应用程序渗透测试集成平台.从应用程序攻击表面的最初映射和分析, 到寻找和利用安全漏洞等过程,所有工具为支持整体测试程序而无缝地在一起工作. 平台中所有工具 ...

随机推荐

- layui 小细节知识点

1.layui-textarea 赋值总是居中 问题 需要 放在同一行 <textarea class="layui-textarea" style="text ...

- 暑假自学java第四天

今天学习了类 1,声明并实例化 :类名 对象名 = new 类名([参数1 ,参数2,....]):例:Car bus =new car (); 2,调用类的方法 :对象名.方法名(参 ...

- Python 类与对象 __init__()参数

创建类Person 1 class Person: 2 def __init__(self, name, age): 3 self.name = name 4 self.age = age 5 pas ...

- 职场人都该了解<荷花定律>

先看再点赞,给自己一点思考的时间,如果对自己有帮助,微信搜索[程序职场]关注这个执着的职场程序员.我有什么:职场规划指导,技能提升方法,讲不完的职场故事,个人成长经验. 荷花定律 ,听起来很新奇的一个 ...

- SQL关联子查询

SQL关联子查询执行顺序: 1.先取到主查询中的相关数据,一次取一行主查询的数据 2.然后传入子查询,进行子查询 3.最后做主查询where筛选,注意子查询的where条件同样需要加在主查询后 参考: ...

- 单片机与PLC的区别?

单片机顾名思义集成在一个芯片内的计算机系统,又叫单片微控制器,英文:mcu,具有计算机的全部功能.PLC是英文Programmable Logic Controller的简称,翻译过来就是可编程逻辑控 ...

- Java | 一个".java"源文件中是否可以包括多个类(不包括内部类)

第一种情况:(有public) 定义一个java源文件(Hello.java),里面只有一个类: public class Hello { public static void main(string ...

- 小白都能理解的TCP三次握手四次挥手

前言 TCP在学习网络知识的时候是经常的被问到知识点,也是程序员必学的知识点,今天小杨用最直白的表述带大家来认识认识,喜欢的朋友记得点点关注哈. 何为TCP 上点官方的话:是一种面向连接(连接导向)的 ...

- shell编程之循环语句for / while / until

shell编程之循环语句与函数 一.条件测试 二.循环语句 ① for循环语句结构(遍历) 示例1 示例2 ② while循环语句结构(迭代) 示例1 示例2 ③ until 循环语句结构 示例1 一 ...

- 00JAVA语法基础_四则运算 01

自动生成30道四则运算的数学题,当前只是简单符合出题,答题和判断的代码,还没做要求,所以现在只是能随机生成三十道100以内的加减法和九九乘法表的乘除法 package Sizeyunsuan; /** ...