SSRF服务器端请求伪造漏洞基础

0x00 思考

1、什么是SSRF漏洞?

2、SSRF漏洞的利用方式

3、SSRF漏洞绕过

4、SSRF漏洞加固

0x01 什么是SSRF漏洞

定义:

SSRF漏洞,中文全称为服务端请求伪造漏洞,是一种由攻击者构造一定的利用代码导致服务端发起漏洞利用请求的安全漏洞。一般情况下,SSRF攻击的应用是无法通过外网访问的,所以需要借助目标服务端进行发起,目标服务器可以链接内网和外网,攻击者便可以通过目标主机攻击内网应用。

漏洞成因:

由于业务需要,服务端程序需要从其他服务器应用中获取数据,例如获取图片、数据等,但是由于服务器没有对其请求的目标地址做过滤和限制,导致黑客可以利用此缺陷请求任意服务器资源,其中就包含隐匿在内网的应用。很多企业认为服务器在内网不会受到黑客攻击,便放任漏洞不管,不做补丁修复和版本升级,弱口令遍布内网。但是在SSRF漏洞面前这些漏洞都会成为黑客的“盘中餐”。

SSRF漏洞一般为HTTP/HTTPS方式出现,但类似TCP Connect方式也可以探测内网的IP活跃状态和端口的开放情况,但此类危害较小。

SSRF漏洞出现的位置:

服务器主动发起网络请求,例如HTTP/HTTPS/Socket

分享功能,通过URL分享网页内容,微博SSRF

图片加载、下载功能

邮件系统

api远程调用

只要是服务器可以主动发起网络请求便可能出现

SSRF漏洞的危害:

1. 对目标服务器所在的内网进行IP存活性扫描和端口扫描

2. 利用扫描的指纹信息判断开放的服务,从而对内网的主机进行攻击

3. 识别内网WEB应用指纹,判断应用类型进行攻击

4. 使用特定协议攻击应用(gopher、dict、file、FTP/SFTP等)

0x02 SSRF漏洞的利用方式

产生漏洞的函数

(1)file_get_contents()

(2)fsockopen()

(3)curl_exec()

file_get_contents函数:

1 <?php

2 if(isset($_POST['url']))

3 {

4 $content=file_get_contents($_POST['url']);

5 $filename='./images/'.rand().'.img';\

6 file_put_contents($filename,$content);

7 echo $_POST['url'];

8 $img="<img src=\"".$filename."\"/>";

9 }

10 echo $img;

11 ?>

以上代码是获取post参数url中的值地址,通过file_get_contents获取url中的图片内容,保存到image目录下,然后显示。

file_get_contents函数使用前需要将php.ini的allow_url_fopen设置为ON。

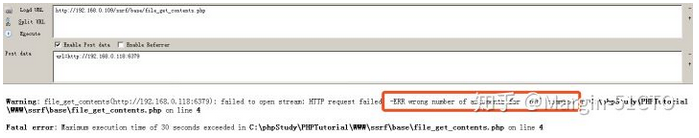

以上的漏洞代码是存在SSRF漏洞的,可以控制url参数,自定义任意的URL,包括内网的URL,例如现在验证内网192.168.0.118是否开启了6379端口,可以做以下访问

根据上图的报错信息可以看出开启了6379,接下来测试是否开启了8888端口

测试8888端口时,根据上图提示,显示错误信息,说明端口未开放。接下来测试80端口,看显示结果(因为109的80端口是开放的,所以测试下,看回显内容)

访问109的80端口并未报错,此时,查看图片内容(选中图片,点复制链接),如下图:

发现请求的80端口的数据被写入到了图片问题中,符合代码预期。除了可以探测端口,也可以做文件包含漏洞的利用,这里不再细说文件包含的知识。

fsockopen函数:

<?php

$host=$_GET['url'];

$port=$_GET['port'];

# fsockopen(主机名称,端口号码,错误号的接受变量,错误提示的接受变量,超时时间)

$fp = fsockopen($host, intval($port), $errno, $errstr, 30);

if (!$fp) {

echo "$errstr ($errno)<br />\n";

} else {

$out = "GET / HTTP/1.1\r\n";

$out .= "Host: $host\r\n";

$out .= "Connection: Close\r\n\r\n";

# fwrite() 函数将内容写入一个打开的文件中。

fwrite($fp, $out);

# 函数检测是否已到达文件末尾 ,文件末尾(EOF)

while (!feof($fp)) {

echo fgets($fp, 128);

}

fclose($fp);

}

?>

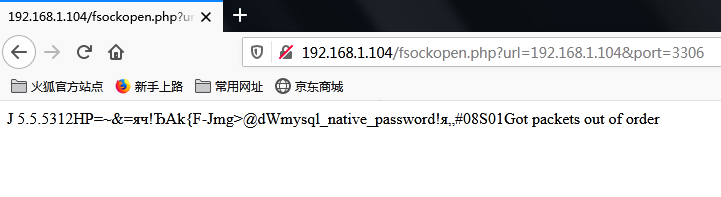

以上函数是接受url和port来制定socket访问的地址和端口,由于地址和端口用户可控,所以可以用来SSRF漏洞的利用。

例如可以做以下访问可以探测104的3306端口是否开放:

curl_exec函数

1 <?php

2 $url = $_GET['url'];

3 $curlobj = curl_init($url);

4 echo curl_exec($curlobj);

5 ?>

curl_exec函数是危害最大的函数,也是需要重点讲的函数。以上代码是获取参数url的值,使用curl进行访问。

curl_exec的使用需要3个条件:

1、PHP版本>=5.3

2、开启extension=php_curl.dll

3、--wite-curlwrappers(编译PHP时用,此时不需要,可忽略)

使用dict协议探测22端口(后面会讲dict协议)

0x03 SSRF绕过方式

在SSRF漏洞利用时,经常被pass,接下来讲一下常规的绕过方法。

(1)攻击本机

http://127.0.0.1:80

http://localhost:22

(2)利用@绕过

http://example.com@127.0.0.1

# 这里的example.com可以任意替换,

(3)利用短地址绕过

http://127.0.0.1可以变为http://suo.im/5UHEvD

# 转换地址you很多,可以采用http://tool.chinaz.com/tools/dwz.aspx

(4)特殊域名绕过

http://127.0.0.1.xip.io/

http://www.margin.com.127.0.0.1.xip.io/

(5)利用Enclosed alphanumerics

利用Enclosed alphanumerics

ⓔⓧⓐⓜⓟⓛⓔ.ⓒⓞⓜ >>> example.com

List:

① ② ③ ④ ⑤ ⑥ ⑦ ⑧ ⑨ ⑩ ⑪ ⑫ ⑬ ⑭ ⑮ ⑯ ⑰ ⑱ ⑲ ⑳

⑴ ⑵ ⑶ ⑷ ⑸ ⑹ ⑺ ⑻ ⑼ ⑽ ⑾ ⑿ ⒀ ⒁ ⒂ ⒃ ⒄ ⒅ ⒆ ⒇

⒈ ⒉ ⒊ ⒋ ⒌ ⒍ ⒎ ⒏ ⒐ ⒑ ⒒ ⒓ ⒔ ⒕ ⒖ ⒗ ⒘ ⒙ ⒚ ⒛

⒜ ⒝ ⒞ ⒟ ⒠ ⒡ ⒢ ⒣ ⒤ ⒥ ⒦ ⒧ ⒨ ⒩ ⒪ ⒫ ⒬ ⒭ ⒮ ⒯ ⒰ ⒱ ⒲ ⒳ ⒴ ⒵

Ⓐ Ⓑ Ⓒ Ⓓ Ⓔ Ⓕ Ⓖ Ⓗ Ⓘ Ⓙ Ⓚ Ⓛ Ⓝ Ⓞ Ⓟ Ⓠ Ⓡ Ⓢ Ⓣ Ⓤ Ⓥ Ⓦ Ⓧ Ⓨ Ⓩ

ⓐ ⓑ ⓒ ⓓ ⓔ ⓕ ⓖ ⓗ ⓘ ⓙ ⓚ ⓛ ⓜ ⓝ ⓞ ⓟ ⓠ ⓡ ⓢ ⓣ ⓤ ⓥ ⓦ ⓧ ⓨ ⓩ

⓪ ⓫ ⓬ ⓭ ⓮ ⓯ ⓰ ⓱ ⓲ ⓳ ⓴

⓵ ⓶ ⓷ ⓸ ⓹ ⓺ ⓻ ⓼ ⓽ ⓾ ⓿

(6)利用句号代替点绕过

127.0.0.1 变为127。0。0。1

(7)使用其他进制绕过,例如127.0.0.1

1、8进制格式:0177.0.0.1

2、16进制格式:0x7F.0.0.1

3、10进制整数格式:2130706433(转16进制,在转10进制)

4、16进制整数格式:0x7F000001

5、还有一种特殊的省略模式,例如127.0.0.1这个IP可以写成127.1

(8)特殊域名绕过(DNS解析)

http://127.0.0.1.xip.io/

# 会解析道本地的127.0.0.1

0x04 SSRF漏洞加固

1. 禁止302跳转,或者没跳转一次都进行校验目的地址是否为内网地址或合法地址。

2. 过滤返回信息,验证远程服务器对请求的返回结果,是否合法。

3. 禁用高危协议,例如:gopher、dict、ftp、file等,只允许http/https

4. 设置URL白名单或者限制内网IP

5. 限制请求的端口为http的常用端口,或者根据业务需要治开放远程调用服务的端口

6. catch错误信息,做统一错误信息,避免黑客通过错误信息判断端口对应的服务

SSRF服务器端请求伪造漏洞基础的更多相关文章

- SSRF服务器端请求伪造

SSRF漏洞原理 SSRF(Server-Side Request Forgery:服务器端请求伪造)是一种由恶意访问者构造形成由服务端发起请求的一个安全漏洞一般情况下,SSRF访问的目标是从外网无法 ...

- 5.SSRF服务器端请求伪造

SSRF(服务端请求伪造):是一种由攻击者构造形成由服务端发起请求的一个安全漏洞. 一般情况下,SSRF攻击的目标是从外网无法访问的内部系统.(正是因为它是由服务端发起的,所以它能够请求到与它相连而与 ...

- SSRF(服务端请求伪造)漏洞

目录 SSRF SSRF漏洞的挖掘 SSRF漏洞利用 SSRF漏洞防御 SSRF SSRF(Server-Side Request Forgery,服务器端请求伪造)漏洞,是一种由攻击者构造请求,由服 ...

- Weblogic服务端请求伪造漏洞(SSRF)和反射型跨站请求伪造漏洞(CSS)修复教程

一.服务端请求伪造漏洞 服务端请求伪造(Server-Side Request Forgery),是指Web服务提供从用户指定的URL读取数据并展示功能又未对用户输入的URL进行过滤,导致攻击者可借助 ...

- Pikachu-SSRF(服务器端请求伪造)

SSRF(Server-Side Request Forgery:服务器端请求伪造) 其形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能,但又没有对目标地址做严格过滤与限制 导致攻击者可 ...

- WordPress Cart66 Lite插件跨站请求伪造漏洞

漏洞名称: WordPress Cart66 Lite插件跨站请求伪造漏洞 CNNVD编号: CNNVD-201310-524 发布时间: 2013-10-23 更新时间: 2013-10-23 危害 ...

- WordPress Ultimate Auction插件跨站请求伪造漏洞

漏洞名称: WordPress Ultimate Auction插件跨站请求伪造漏洞 CNNVD编号: CNNVD-201306-396 发布时间: 2013-09-11 更新时间: 2013-09- ...

- WordPress Event Easy Calendar插件多个跨站请求伪造漏洞

漏洞名称: WordPress Event Easy Calendar插件多个跨站请求伪造漏洞 CNNVD编号: CNNVD-201309-083 发布时间: 2013-09-11 更新时间: 201 ...

- WordPress HMS Testimonials 多个跨站脚本漏洞和跨站请求伪造漏洞

漏洞名称: WordPress HMS Testimonials 多个跨站脚本漏洞和跨站请求伪造漏洞 CNNVD编号: CNNVD-201308-199 发布时间: 2013-08-22 更新时间: ...

随机推荐

- 09 - Vue3 UI Framework - Table 组件

接下来做个自定义的表格组件,即 table 组件 返回阅读列表点击 这里 需求分析 开始之前我们先做一个简单的需求分析 基于原生 table 标签的强语义 允许用户自定义表头.表体 可选是否具有边框 ...

- Vs code配置Go语言环境-Mac

背景:最近受朋友介绍,学习Go语言.那么开始吧,首先从配置环境开始. 电脑:Mac Air,Vs code已经安装 一.Go下载和安装 下载地址:https://golang.google.cn/dl ...

- 5款超实用的.NET性能分析工具

虽然.NET框架号称永远不会发生内存泄漏,原因是引入了内存回收机制.但在实际应用中,往往我们分配了对象但没有释放指向该对象的引用,导致对象永远无法释放.最常见的情况就是给对象添加了事件处理函数,但当不 ...

- Shell bash和sh区别

Shell 中文意思贝壳,寓意类似内核的壳.Shell是指一种应用程序,这个应用程序提供了一个界面,用户通过这个界面访问操作系统内核的服务.Shell 是一个用 C 语言编写的程序,它是用户使用 Li ...

- 最强最全面的大数据SQL经典面试题(由31位大佬共同协作完成)

本套SQL题的答案是由许多小伙伴共同贡献的,1+1的力量是远远大于2的,有不少题目都采用了非常巧妙的解法,也有不少题目有多种解法.本套大数据SQL题不仅题目丰富多样,答案更是精彩绝伦! 注:以下参考答 ...

- centos使用docker安装clickhouse

拉取镜像 docker pull yandex/clickhouse-server:20.3.12.112 启动 docker run -d --name=clickhouse-server -p 8 ...

- vue的一些细节

注意区别 //鼠标滚轮事件 @wheel = "demo"demo()注意执行顺序,用户滚动鼠标滚轮,触发事件执行demo()函数,函数执行完毕后,页面滚动条滚动所以,当demo( ...

- 【LeetCode】1182. Shortest Distance to Target Color 解题报告 (C++)

作者: 负雪明烛 id: fuxuemingzhu 个人博客:http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 字典+二分查找 日期 题目地址:https://lee ...

- Mysterious For(hdu4373)

Mysterious For Time Limit: 4000/2000 MS (Java/Others) Memory Limit: 65536/65536 K (Java/Others)To ...

- 【漏洞复现】ThinkAdmin v5和v6 未授权列目录任意文件读取(CVE-2020-25540)

ThinkAdmin v5和v6 未授权列目录/任意文件读取(CVE-2020-25540) 漏洞简介 ThinkAdmin是一套基于ThinkPHP框架的通用后台管理系统.ThinkAdmin v6 ...