*** stack smashing detected ***: ./server terminated

该类错误是修改了返回指针,一般是由于

1. 数组越界赋值。(数组没有边界检查)int a[8]; a[8],a[9],a[-1]。。都能正常编译,连接,运行时可能出错。

2.使用 strcpy等不安全(不带长度检测的函数),char a[1], char *b="aaa"; strcpy(a,b);

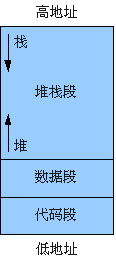

局部变量(函数内的变量)存在栈中,应为栈是先下(低地址)生长的,故 函数返回指针 要比局部变量的地址高,像类似的a[8]之类的就有机会访问到 函数返回指针了。

首先运行第一个程序:

#include “string.h”

void fun1(const char *str)

{

char buffer[5];

strcpy((char*)buffer, (char*)str);

}

int main()

{

fun1(”AAAAAAAAAAAAAAAAAAAAAAAAA”);

}

程序执行结果是“段错误”。用GDB调试,在从fun1函数返回时出现“Cannot access memory at address 0×41414145”的错误提示,这大致符合期望。但有一点搞不明白的是被改写的返回地址是’AAAA’,即应该是0×41414141才对,实际情况 怎么会多了4个字节 (0×41414145)?

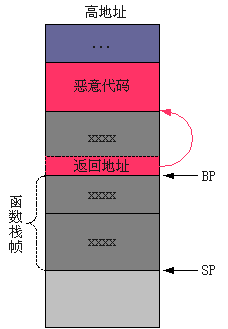

这个程序是由于返回地址无效导致错误,那么我就写一个有效的地址上去吧。运行第二个程序:

void fun1()

{

int i;

const char buffer[] = “111111111″;

for (i = 0; i < 20; i++)

*((int*)(buffer+i)) = (int)buffer;

}

int main()

{

fun1();

}

程序的返回地址被改写成“有效”的地址“buffer”,只是内容确实无效的指令“11111111”,结果程序的运行结果是:

*** stack smashing detected ***: ./a.out terminated

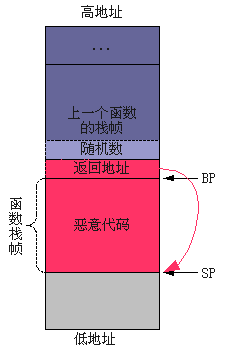

GCC的缓冲区溢出保护

通过查阅资料知道,GCC有一种针对缓冲区溢出的保护机制,可通过选项“-fno-stack-protector”来将其关闭。实验中出现的错误信息,就正好是检测到缓冲区溢出而导致的错误信息。见出错程序的汇编代码:

<fun1>:

push %ebp

mov %esp,%ebp

sub $0×28,%esp

mov %gs:0×14,%eax

mov %eax,-0×4(%ebp) ; 把%gs:0×14保存到-0×4(%ebp) 中

xor %eax,%eax

movl $0×31313131,-0xe(%ebp)

movl $0×31313131,-0xa(%ebp)

movw $0×31,-0×6(%ebp)

movl $0×0,-0×14(%ebp)

jmp 8048423 <fun1+0×3f>

lea -0xe(%ebp),%edx

mov -0×14(%ebp),%eax

add %eax,%edx

lea -0xe(%ebp),%eax

mov %eax,(%edx)

addl $0×1,-0×14(%ebp)

cmpl $0×13,-0×14(%ebp)

jle 8048412 <fun1+0×2e>

mov -0×4(%ebp),%eax

xor %gs:0×14,%eax ; 检查%gs:0×14与-0×4(%ebp)的值是否相同

je 804843a <fun1+0×56> ; 如果相同则退出函数

call 804831c <__stack_chk_fail@plt> ; 检测到缓冲区溢出,跳转到__stack_chk_fail@plt函数

leave

ret

<main>:

lea 0×4(%esp),%ecx

and $0xfffffff0,%esp

pushl -0×4(%ecx)

push %ebp

mov %esp,%ebp

push %ecx

sub $0×4,%esp ; 在栈上分配4字节空间。在进入函数之后,其地址相当于-0×4(%ebp)

add $0×4,%esp

pop %ecx

pop %ebp

lea -0×4(%ecx),%esp

从汇编代码看出,func2比func1只是多出了一条指令来为临时变量申请存储空间,这与其C代码相吻合;func3比func2却多出了一大片 代码,而其C代码的不同却只是临时数组的类型的不同而已。通过分析可知,这些多出的代码就是用来检查缓冲区溢出的。在调用函数之前,在栈上分配4字节的存 储空间。在进入函数之后,一个数(%gs:0×14)保存到这4字节空间中。在退出函数之前做一次检查,如果刚才保存的数被修改,那可以肯定是发生了缓冲 区溢出。

GS是附加段寄存器,我也没搞明白是干什么用的,更加不清楚%gs:0×14的值什么时候被确定。这种检测方法的思路很简单,就是在栈上放置一个随 机数,然后检查这个随机数有没有被改写。由于随机数放置在返回地址之前,聪明的黑客应该可以通过图3的方式植入恶意代码。但对黑客来说,这样有两个不便: (1)恶意代码需植入到当前函数的栈帧上,空间很小,很难植入攻击性强的代码;(2)由于主要是利用字符串拷贝来植入恶意恶意代码,而字符串拷贝是遇到 ’/0′才结束的,这样就要求恶意代码起始地址的低8位必须为全0,这样才可以刚好改写返回地址,而不会进入“雷区”(随机数)。在狭小的空间内,完成这 样的操作实在难于登天;如果可用空间很大的话,这两个问题其实也不难克服。

图3. 缓冲区溢出攻击

关于CPU和操作系统

我一直有个疑问:程序代码加载在代码段上,程序数据保存在数据段与堆栈段上,本来是河水不犯井水。缓冲区溢出只发生在数据段与堆栈段,只要规定这两 个段的内容可读写但不可执行,不就不需要担心缓冲区溢出攻击了吗?但事实上,许多程序为了提高效率,会在堆栈段上动态地生成可执行代码,比如Linux本 身就这样做,所以“数据段和堆栈段不可执行”这样的说法是错的。

Intel和AMD已经在一些CPU上加入了“防病毒”功能,这种CPU可区分哪些地址空间可以执行代码、而哪些地址空间不可以执行。

小结

通过实验,知道GCC有一定的保护机制,可防止缓冲区溢出攻击的发生。但这种方法有一定的局限性,所以仍有攻击的可能。我汇编很懒,有很多问题没有 完全搞明白。由于我很懒也没有毅力(我很痛恨自己的这种作风),不明白的地方留待“以后”研究。至于用Firefox浏览网页究竟会不会中毒的问题,应该 也还是会吧?

文章摘自:http://fujinbing.iteye.com/blog/1866682

*** stack smashing detected ***: ./server terminated的更多相关文章

- (转)Linux 下栈溢出问题分析解决 *** stack smashing detected *** XXXX terminated

Linux 下栈溢出问题分析解决 *** stack smashing detected *** XXXX terminated 1.利用gdb 或者valgrind 定位到具体的代码 最近在Linu ...

- stack smashing detected解决过程

在执行程序结束return 0 之后出现上图问题.主要原因是在程序中存在数组越界. 解决方法: 1. 查看定义的结构体内buffer大小,为4096字节 typedef struct { UINT32 ...

- stack smashing detect错误修正

运行./a.out程序时候出现如下: *** stack smashing detected ***: ./a.out terminated段错误 (核心已转储) 一般这个错误是由于堆栈错误,很可能是 ...

- ubuntu 14.04 ns2.35 ***buffer overflow detected **: ns terminated解决办法

1.按照如下教程安装 Install With Me !: How to Install NS-2.35 in Ubuntu-13.10 / 14.04 (in 4 easy steps) 2.运行一 ...

- **stack smashing detecting**

stack smashing aborted 堆 猛烈撞击 流失 我在使用数据时写了 tmp_row = row + pos[num1][[0]; tmp_col = col + pos[num1][ ...

- not syncing : corrupted stack end detected inside scheduler

自己在测试安装UBuntu的时候遇见了这个错误,not syncing : corrupted stack end detected inside scheduler解决办法 原因是低版本的VMwar ...

- vmware安装ubuntu ,一直处于end kernel panic - not syncing : corrupted stack end detected inside scheduler

vmware安装ubuntu ,一直处于end kernel panic - not syncing : corrupted stack end detected inside scheduler y ...

- Cocos2d-x stack corruption detected: aborted

adb logcat错误 :堆栈错误,,或者访问过界...通常不太好调试:: 但是以下两种情况最最常见: 1. ]; strcpy(aa,"abcdefghijk123457890" ...

- IAR调试cc2541串口遇到的Warning : Possible IDATA stack overflow detected

1. 遇到的错误如下,似乎是栈空间不够使用 2. 修改界面如下,增加IDATA的大小,不过最大似乎是0XFF.

随机推荐

- Darknet YOLOv3 on Jetson Nano

推荐比较好的博客:https://ai4sig.org/2019/06/jetson-nano-darknet-yolov3/ 用的AlexeyAB的版本,并且给出了yolov3和tiny的效果对比. ...

- React-Native 使用中的坑

android 1.键盘会在 ScrollView 之上----不知道是不是未给ScrollView 设置高度的问题 2.navigation的标题在android居中显示办法 navigationO ...

- 微信小程序生命周期、页面生命周期、组件生命周期

1. 生命周期 App(全局) 位置:项目根目录app.js文件 App({ onLaunch (options) { // console.log('小程序初始化') }, onShow(optio ...

- 2019-8-28-WPF-开发

title author date CreateTime categories WPF 开发 lindexi 2019-8-28 11:3:39 +0800 2018-2-13 17:23:3 +08 ...

- TCP建立连接的三次握手和释放连接的四次挥手

TCP建立连接时,为什么要进行三次握手? 举个打电话的例子: A : 你好我是A,你听得到我在说话吗 B : 听到了,我是B,你听到我在说话吗 A : 嗯,听到了 建立连接,开始聊天! 第一次握手 第 ...

- QMap的key也可以是一个结构体类吗?

QMap<usbsnvidpid, QVector<QString>> USBVIDPIDTIME; USBVIDPIDTIME.insert(m_vidpidsn, time ...

- day02 python流程控制 while循环 格式化输出 运算符 编码

day02 python 一.循环: while循环 while expression: while_suite 1.break 停止当前循环(如果多个循环嵌套, ...

- windows10自带的画图软件打出来的字是斜的,怎么解决?

因为字体中带@的字体,方向就是斜的,所以打字时不要用前面带@符号的字体. 用其他字体方向为正常的

- eclipse中server location为灰色,不能修改

当自己用eclipse写好了web项目后,也同时配置了服务器(tomcat6), 上面部署完毕后,直接访问http://localhost:8080 发现是 无法访问的,这是因为,Servers这里的 ...

- 思维+贪心——cf1042D

/* 首先考虑从后往前计算lis,显然0的在很多情况下的贡献要大于1 如果遇上0,那么lis++,如果遇上1,那么cnt1++,并且用cnt1更新lis 这样的贪心保证正确,因为从[i,j]这一段的l ...