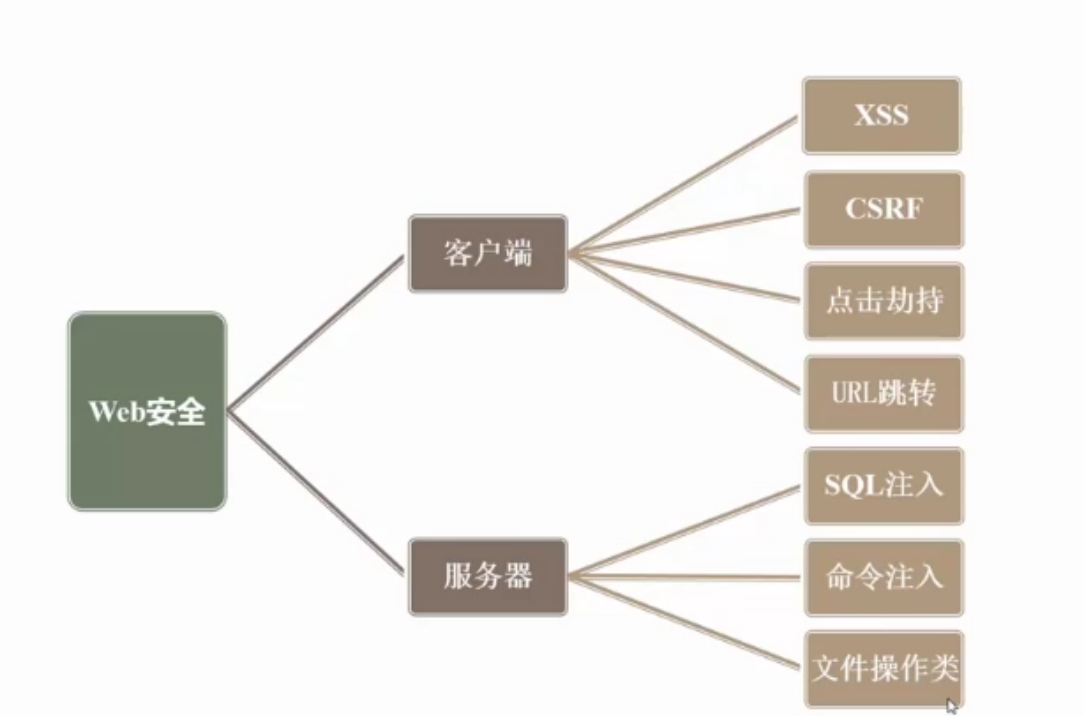

安全测试4_客户端的安全漏洞(XSS、CSRF、点击劫持、URL跳转)

那个fanh前面学习的都是基础,现在开始正式学习下安全的知识,这一章主要讲解客户端常见的安全漏洞。

看到这个不错,给大家记一下:

1.常见的安全事件:

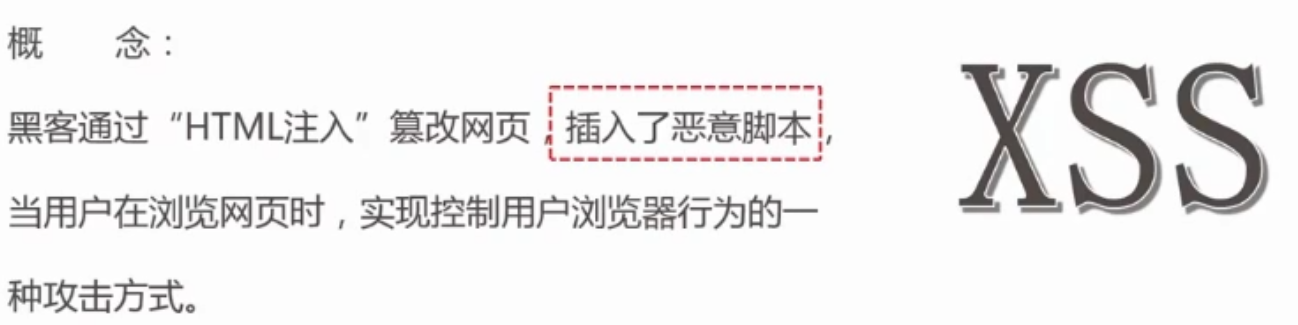

2.XSS(跨站脚本),英文全称:Cross Site Script

危害:盗取用户信息、钓鱼、制造蠕虫等。

XSS攻击的特点就是:尽一切办法在目标网站上执行非目标网站上原有的脚本.

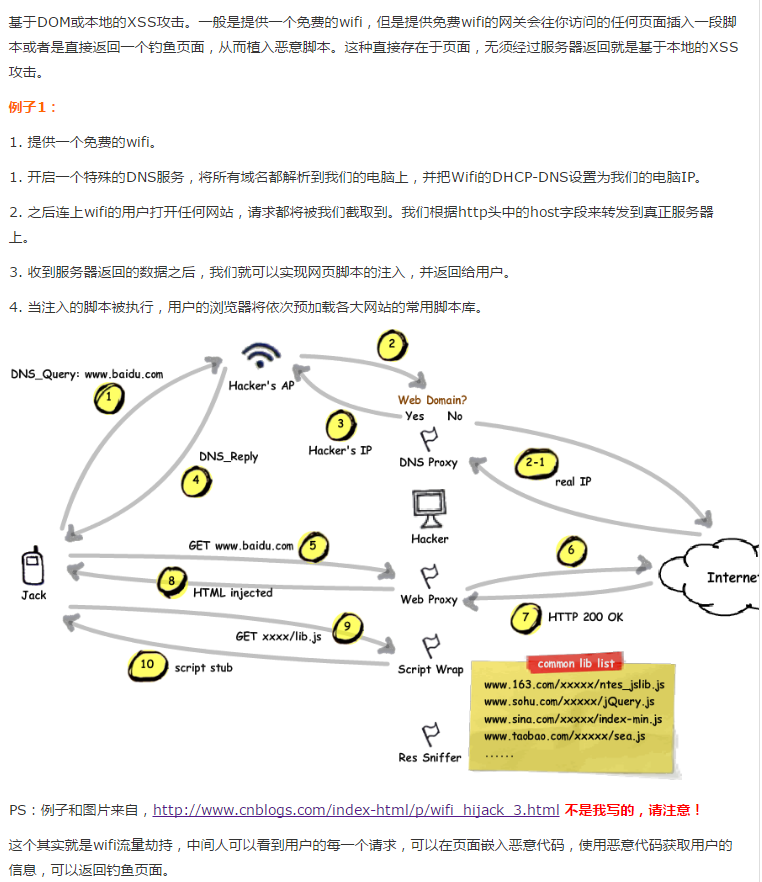

3.XSS分类:

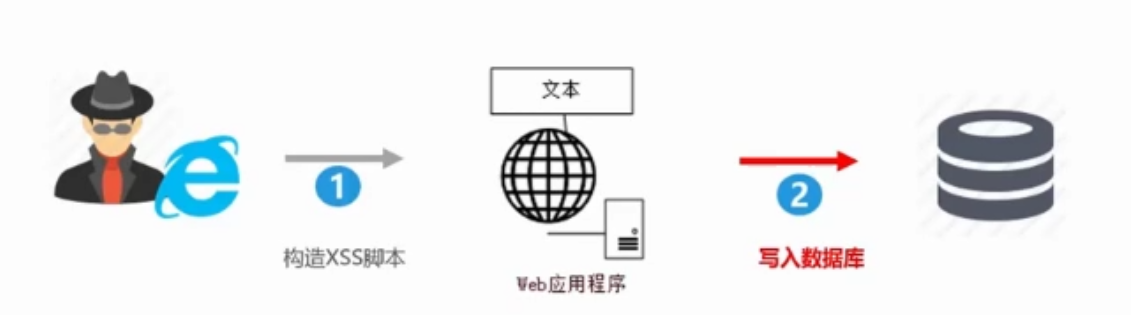

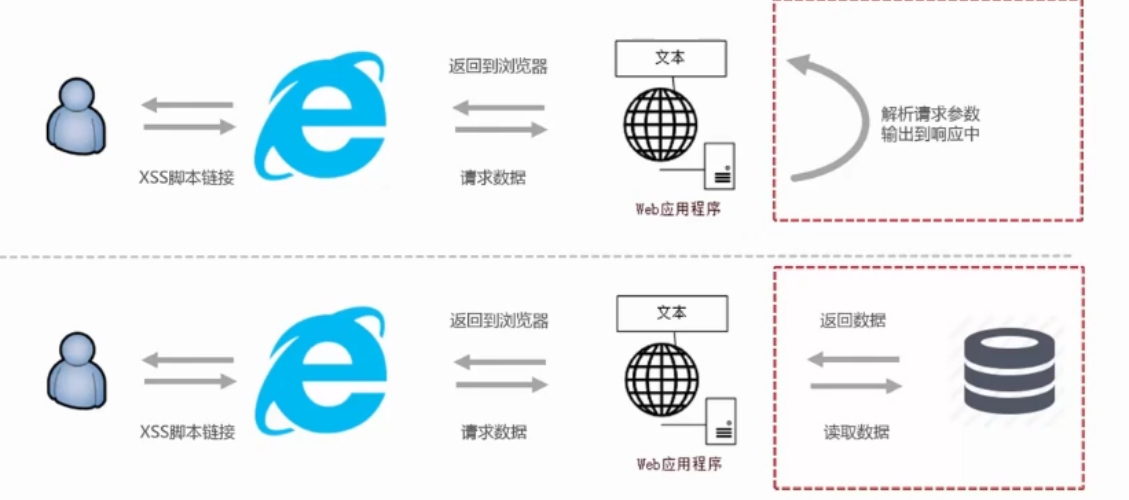

(1)存储型(黑客将XSS脚本存入数据库,用户访问时再返回给用户):

(2)反射型(黑客发生一个包含xss的url,用户点击后触发):

这两种对比:一个是xss存储在数据库返回给用户,另一个是直接url返回。

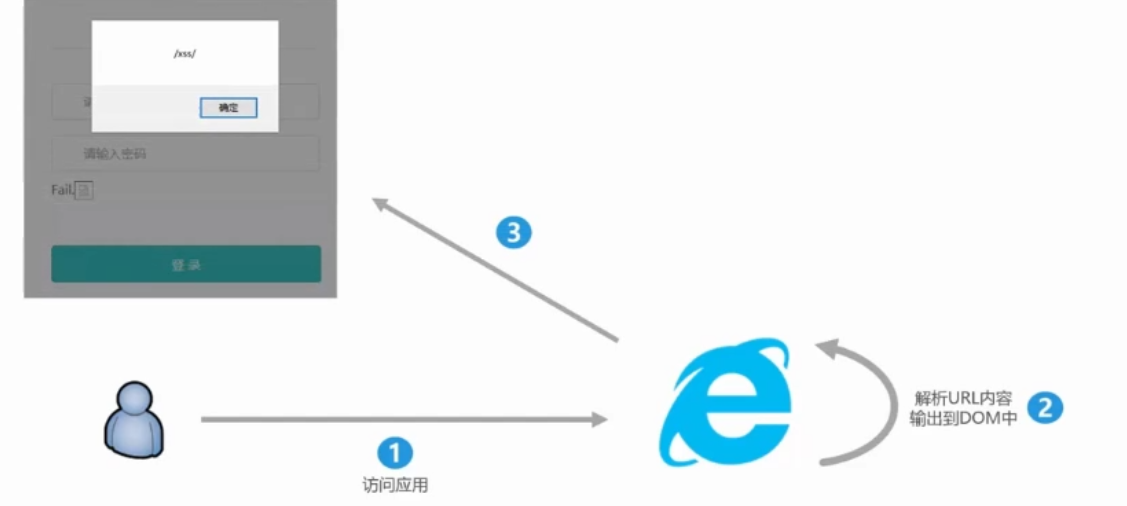

(3)DOM型(跟反射型类似,访问携带xss脚本的链接触发xss):

DOM型与反射型的区别:

反射型:通过后端web应用程序,将xss脚本写入响应页面中,浏览器渲染响应页面时才触发xss。

DOM型:通过前端JS将xss写入DOM中触发xss。

XSS总结:

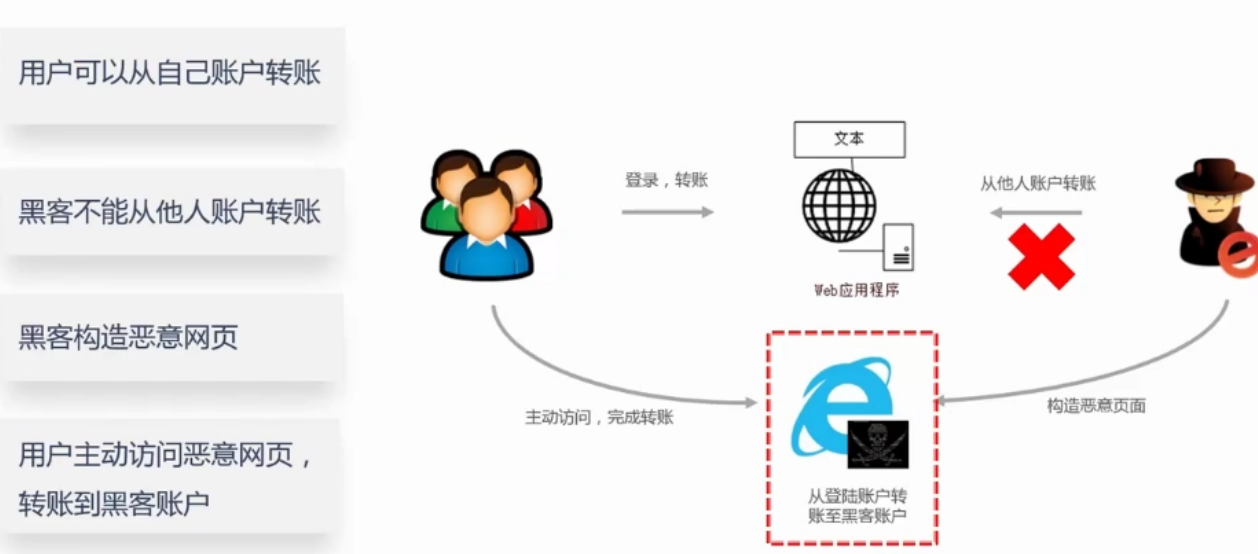

4.CSRF(跨站请求伪造),英文全称:Cross-site request forgery,危害:执行恶意操作(“被转账”、“被发垃圾评论”等)、制造蠕虫等

概念:利用用户已登录的身份,在用户毫不知情的情况下,以用户的名义完成非法操作。

过程如下:

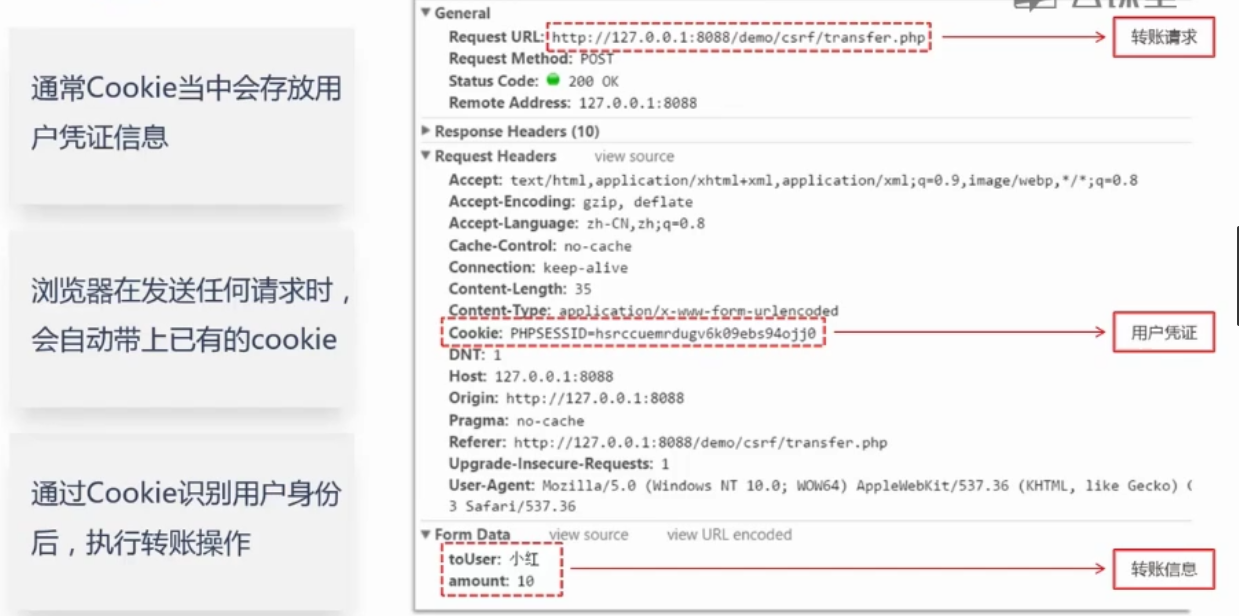

原理如下:这是正常用户转账的一个接口数据

用户打开上面页面后,黑客构造了一个恶意页面,这个恶意页面就是一个自动转账,只要用户点击了就会转账,因为有了上一个页面的cookie所以不用再认证了。

5.点击劫持(通过覆盖不可见的框架误导受害者点击而造成的攻击行为),又被称为“UI-覆盖攻击”。

特点:

- 隐蔽性较高

- 骗取用户操作

- 利用iframe或者其它标签的属性

实例:

我来讲解下整个事件的过程,首先黑客会给一张或者其它诱惑性的东西呈现给用户,诱惑用户点击,而这个诱惑图片的背后有一个iframe标签,然后将图片中的点击位置与iframe标签想要用户点击的的按钮与图片点击重叠,然后再将iframe标签的设置为隐藏即可。

可见度设置为0后

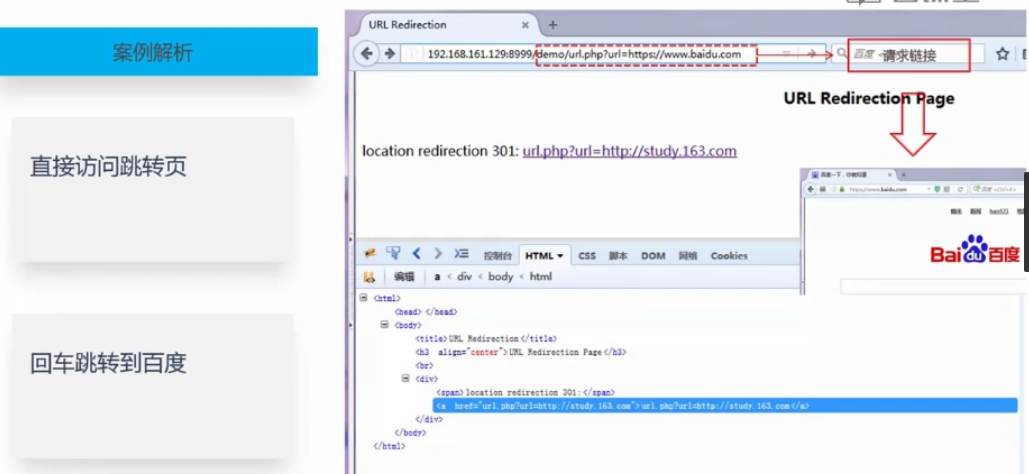

6.URL跳转漏洞(借助未验证的URL跳转,将应用程序引导到不安全的第三方区域,从而导致安全问题)

举个例子看下:

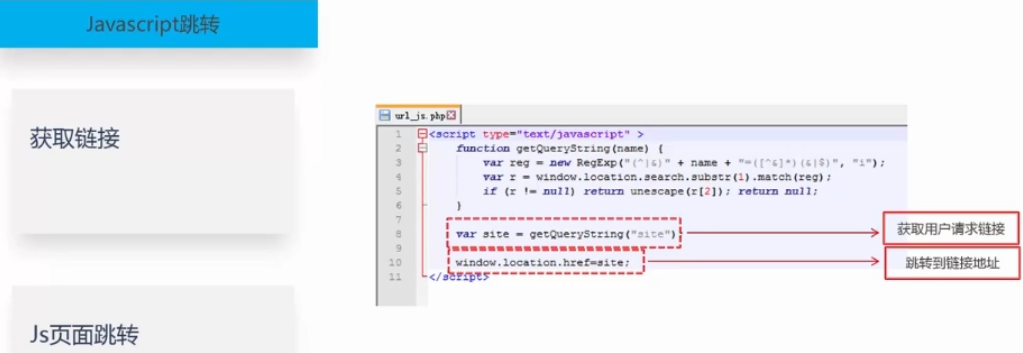

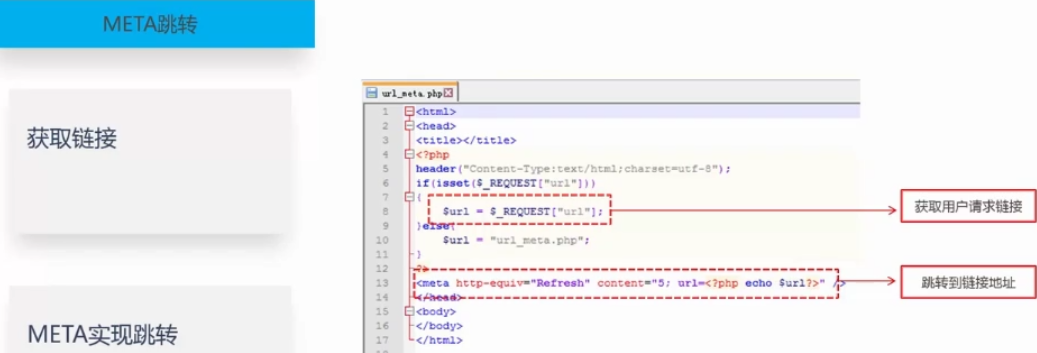

实习URL跳转方式如下:

- Header头跳转

- Javascript跳转

- META标签跳转

安全测试4_客户端的安全漏洞(XSS、CSRF、点击劫持、URL跳转)的更多相关文章

- 点击劫持漏洞之理解 python打造一个挖掘点击劫持漏洞的脚本

前言: 放假了,上个星期刚刚学习完点击劫持漏洞.没来的及写笔记,今天放学总结了一下 并写了一个检测点击劫持的脚本.点击劫持脚本说一下哈.= =原本是打算把网站源码 中的js也爬出来将一些防御的代码匹配 ...

- 【安全测试】Web应用安全之XSS跨站脚本攻击漏洞

前言 以前都只是在各类文档中见到过XSS,也进行过相关的学习,但是都是一知半解,过了一段时间就忘了. 前几天我们收到了了一份标题为<XX账号昵称参数中存在存储XSS漏洞>的报告文档,来源是 ...

- 跨站脚本漏洞(XSS)基础

什么是跨站脚本攻击XSS 跨站脚本(cross site script),为了避免与样式css混淆所以简称为XSS,是一种经常出现在web应用中的计算机安全漏洞,也是web中最主流的攻击方式. 什么是 ...

- ESA2GJK1DH1K基础篇: 阿里云物联网平台: 测试MQTT客户端接收云平台的数据

前言 有时候想想可能直接连接现成的感觉比较方便吧! 这种东西考验的是你底子是否够好,是否有很强的学习能力 因为咱就是看文档,理解文档.用文档. 测这节会感觉:这是啥呀...下一节更精彩,但是必须看这节 ...

- XSS/CSRF跨站攻击和防护方案

Xss(Cross Site Scripting 跨站脚本攻击)/CSRF(Cross-site request forgery 跨站请求伪造),它与著名的SQL注入攻击类似,都是利用了Web页面的编 ...

- url跳转漏洞(1)

转载 https://landgrey.me/open-redirect-bypass/ 0x00:漏洞场景 URL跳转漏洞的出现场景还是很杂的,出现漏洞的原因大概有以下5个: 1. 写代码时没有考虑 ...

- URL跳转漏洞

URL跳转原理: 由于越来越多的需要和其他第三方应用交互,以及在自身应用内部根据不同的逻辑将用户引向到不同的页面,譬如一个典型的登录接口就经常需要在认证成功之后将用户引导到登录之前的页面,整个过程中如 ...

- DedeCMS flink_add Getshell漏洞 管理员CSRF漏洞

DedeCMS flink_add Getshell漏洞 管理员CSRF漏洞 1.漏洞利用 由于tpl.php中的$action,$content,$filename变量没有初始化,从而能操纵这些变量 ...

- DedeCMS Xss+Csrf Getshell \dede\file_manage_control.php

目录 . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 对这个漏洞的利用方式进行简单的概括 . 这个漏洞的利用前提是需要登录到后台进行操作 ...

随机推荐

- Hbase Shell命令详解+API操作

HBase Shell 操作 3.1 基本操作1.进入 HBase 客户端命令行,在hbase-2.1.3目录下 bin/hbase shell 2.查看帮助命令 hbase(main):001:0& ...

- angularjs 外部调用controller中的方法

angular.element(document.querySelector('[ng-controller=mainCtrl]')).scope().viewGo('tab.VIPPay_Succe ...

- Delphi实现树型结构

unit Unit1; interface uses Windows, Messages, SysUtils, Variants, Classes, Graphics, Controls, Forms ...

- 在windows server上配置java jdk后,可能要些时间生效。

特别是程序调用java写的bat脚本时.

- Flask--异常处理

异常处理: abort(404)-捕获HTTP抛出的统一状态码 @app.errorhandler-捕获全局异常错误码,捕获异常错误 @app.route("/demo4") de ...

- 自动控制中常用的Matlab命令

部分分式展开:[r p k]=residue[num,den] 传递函数到状态空间:[A, B, C, D]=tf2ss(num, den) % 状态空间不唯一,Matlab给出其中一种 状态空间到 ...

- js 处理Json 时间带T 时间格式

对于后台传过来的json数据是带T时间格式的坑处理的一些做法总结 new Date(data[j].addtime).toISOString().replace(/T/g, ' ').replace( ...

- java中的自定义注解的使用

https://www.cnblogs.com/acm-bingzi/p/javaAnnotation.html

- Spring mvc Json 的正确返回姿势

我们经常都需要封装统一JSON格式 例如以下形式 { “data”:“输出的数据”, “code”:“响应代码”, “msg”:“响应信息” } /** * Created by linli on 2 ...

- C/C++基础----拷贝控制

拷贝控制操作,有5个特殊成员函数copy ctor,copy =opt,move ctor,move =opt,dtor 有哪些地方会用到 拷贝初始化 除了=定义变量时 参数传递和函数返回时 花括号列 ...