20155206 Exp8 WEB基础实践

20155206 Exp8 WEB基础实践

基础问题回答

(1)什么是表单

表单在网页中主要负责数据采集功能。

一个表单有三个基本组成部分:

表单标签:这里面包含了处理表单数据所用CGI程序的URL以及数据提交到服务器的方法。

表单域:包含了文本框、密码框、隐藏域、多行文本框、复选框、单选框、下拉选择框和文件上传框等。

表单按钮:包括提交按钮、复位按钮和一般按钮;用于将数据传送到服务器上的CGI脚本或者取消输入,还可以用表单按钮来控制其他定义了处理脚本的处理工作。

(2)浏览器可以解析运行什么语言。

支持HTML(超文本标记语言)、XML(可扩展标记语言)以及ASP、PHP、Script、JavaScript、VBScript、Perl、Python、Java、JSP等众多脚本语言

(3)WebServer支持哪些动态语言

目前动态语音有:asp、php、cgi、lisp、Perl、python,Smalltalk、Ruby等

实验感想与体会

本次实验是结合之前所学的网页编程的技术,还有对于网页攻击技术的基本了解,以及调用数据库,建立连接。了解基本的SQL注入的原理,感觉收获最大的是讲一些知识结合起来使用,之前学的都是零散的知识,很多都是碎片化的知识来的,正好这几天也是我们课程设计的时候,正好将这里所用的思想转换一下,希望可以在课设中确定一个好的结果。

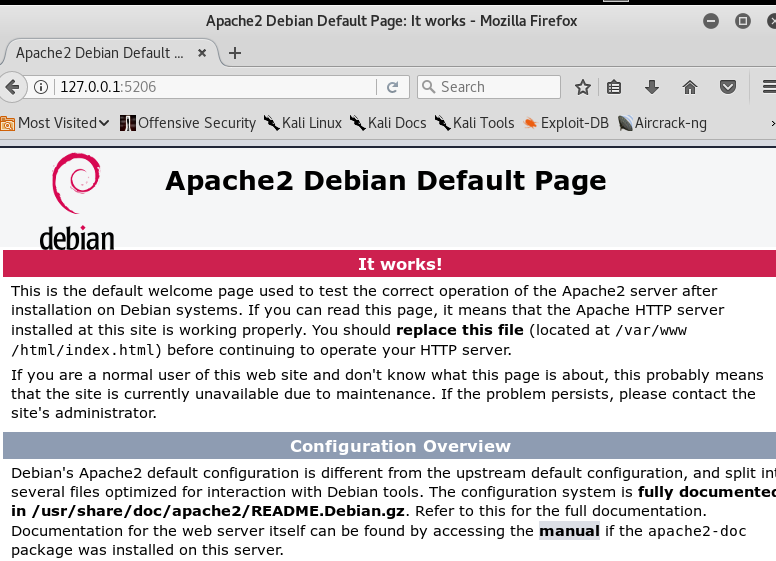

Apache环境配置

、先将端口号设置为自己学号(兴趣使然)输入命令vi /etc/apache2/ports.conf更改apache2的监听端口号,

、 再输入systemctl start apache2打开apache2。

、 输入netstat -aptn查看端口号,确认apache正确开启。

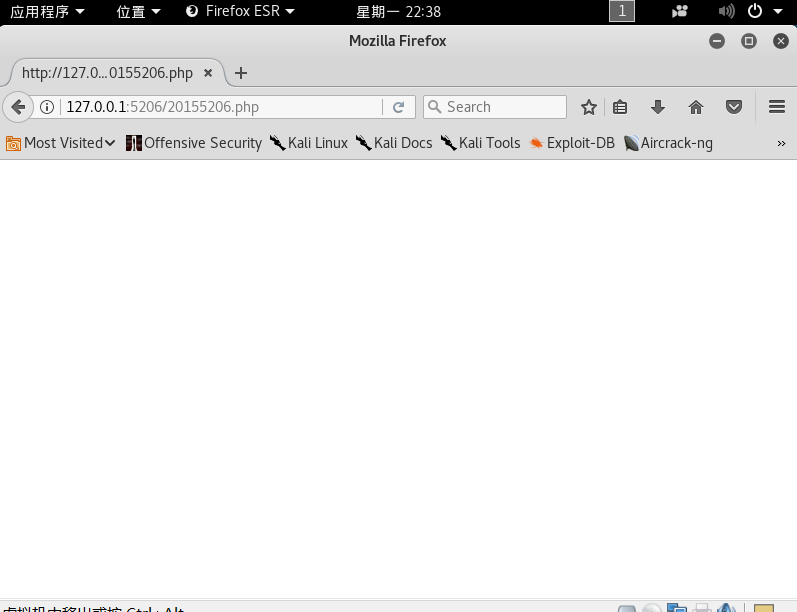

、 利用kali自带的浏览器访问127.0.0.1:5206(本机地址+你设置的监听的端口),可验证apache已经开启

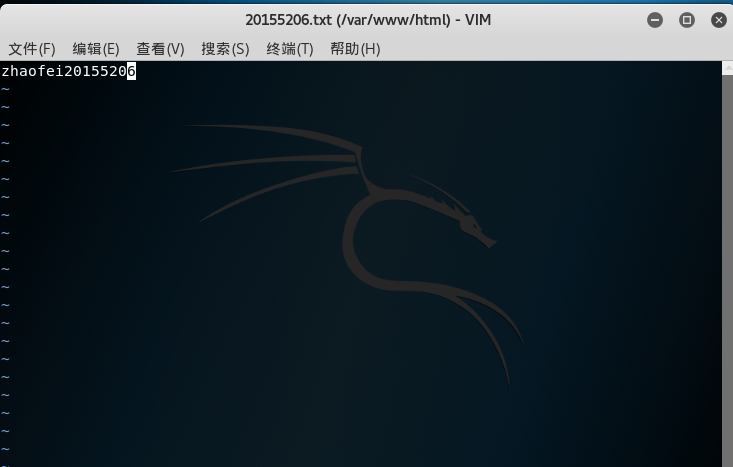

、 输入vi /var/www/html/20155210.txt新建一个txt文件,再输入一串字符

、 浏览器打开 127.0.0.1:5206/20155206.txt,可看到20155206.txt的内容。

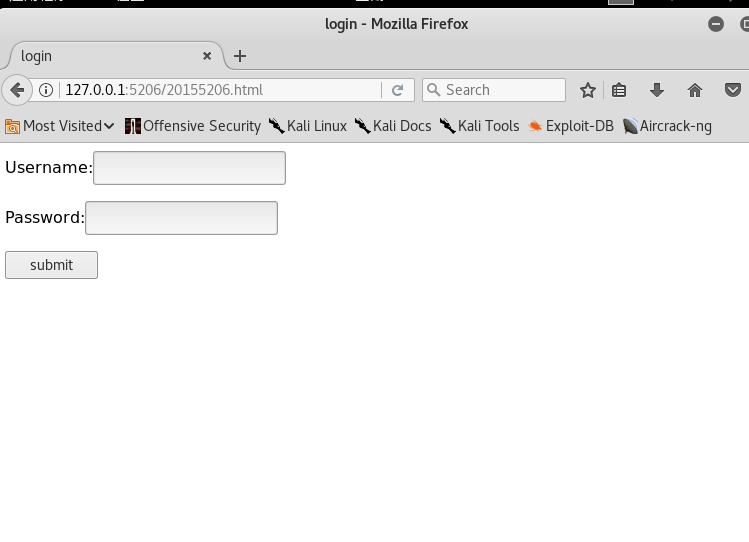

前端编程

、 使用vi /var/www/html/20155206.html建.html文件并输入代码

<html> <head> <title>login</title> </head> <body> <form name=“form” action="20155206.php" method="post"> Username:<input type="text" name="user"><p> Password:<input type="password" name="pw"><p> <input type="submit" value="submit"> </form> </body> </html>

、此时在firefox内打开127.0.0.1:5206/20155206.html

、 ok,我们已经有了一个简单的前端,现在需要再编写一个PHP

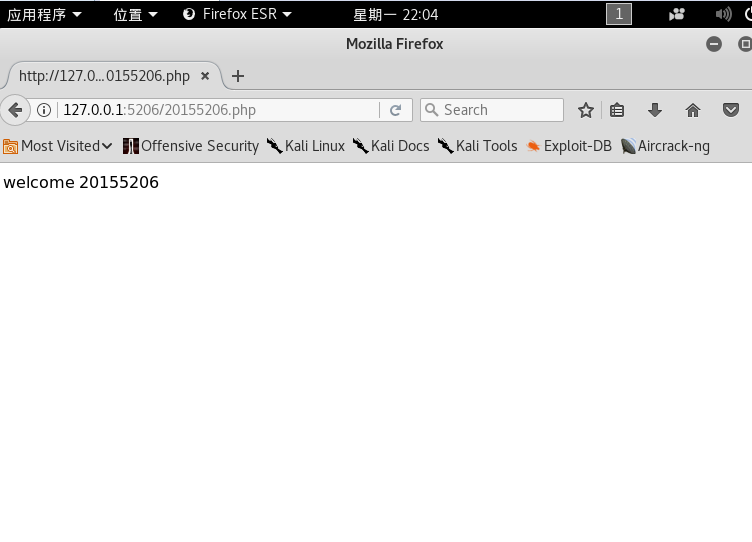

、 vi /var/www/html/20155210.php继续在这个目录建一个.php文件,并且输入代码

`<?php

$user=($_POST["user"]);

$psw=($_POST["pw"]);

echo "welcome ";

echo $user;

?>`

、 现在进20155206.html登录

、 没问题了!!!!!!

web前端javascript

、 对前端代码进行修改

<html> <head> <title>login</title> <meta charset="utf-8"/> <script language="javascript"> function check(form){ var Username =form.user.value; var pwd =form.pw.value; if((Username == "")||(pwd == ""))//如果用户名为空 { alert("用户名或密码不能为空"); return false; } if (pwd.length > 16 || pwd.length < 6) { alert("密码长度应该在 6 - 16 位"); return false; } form.submit(); } </script> </head> <body> <form name="form" method="post" action="20155206.php"> Username:<input type="text" name="user"><p> Password:<input type="password" name="pw"><p> <input type="button" value="submit" onclick="check(form)"> </form> </body> </html>

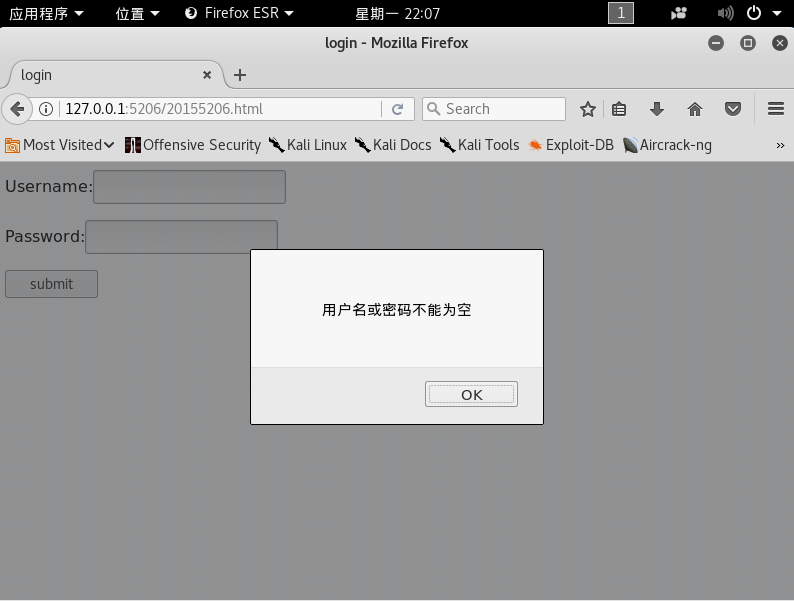

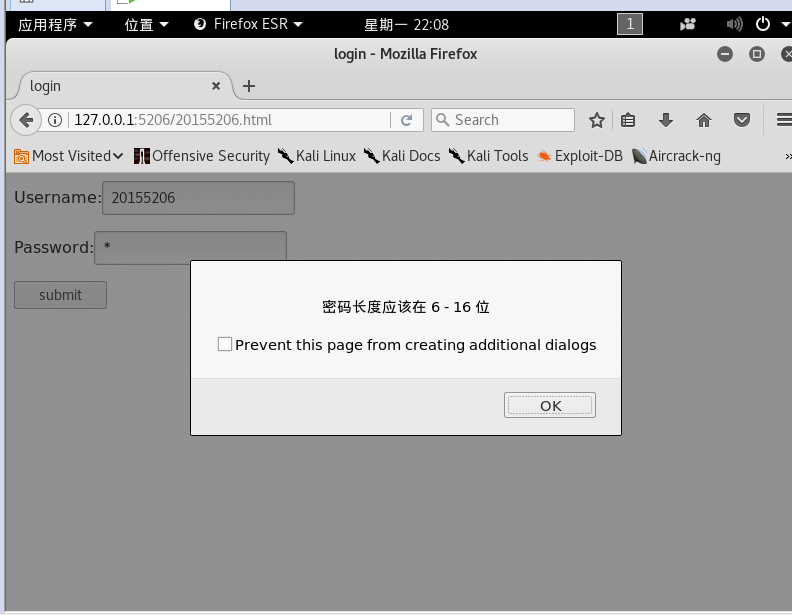

、 测试一哈新的前端

、 (1)什么都不输入

、 (2)输入1位口令

、 no problem

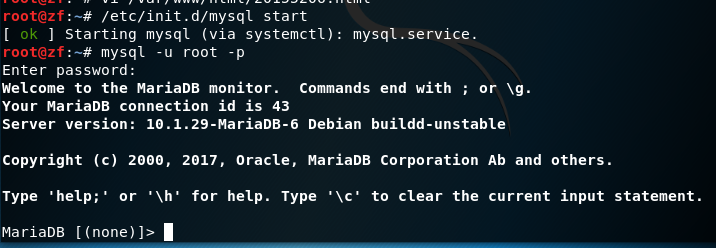

Web后端,MySQL基础

、/etc/init.d/mysql start启动mysql

、 输入mysql -u root -p,并根据提示输入密码,默认密码为p@ssw0rd进入MySQL

、 初始密码太麻烦,改一下

输入use mysql;,选择mysql数据库

输入select user, password, host from user;,mysql库中的user表中存储着用户名、密码与权限

输入UPDATE user SET password=PASSWORD("新密码") WHERE user='root';

输入flush privileges;,更新权限

输入quit退出

、想了一个简单的密码123456

、 重新输入mysql -u root –p,检测新密码能否成功使用,能成功登录即可。

、 创建一个数据库TestLogin:CREATE SCHEMA TestLogin;

、 输入use TestLogin选择所创建的数据库

、 创建一个数据库表

create tableusers(useridint not null comment '',usernamevarchar(45) null comment '',passwordvarchar(256) null comment '',enabledvarchar(5) null comment '', primary key (userid) comment '');

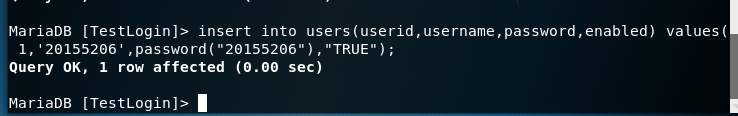

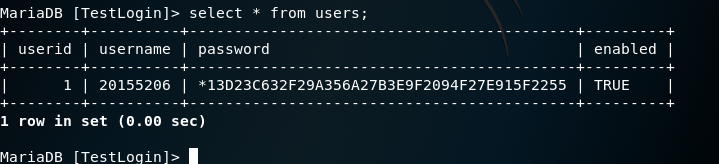

、 使用insert into users(userid,username,password,enabled) values( 1,'20155206',password("20155206"),"TRUE");添加信息

、 可以使用select * from users查询

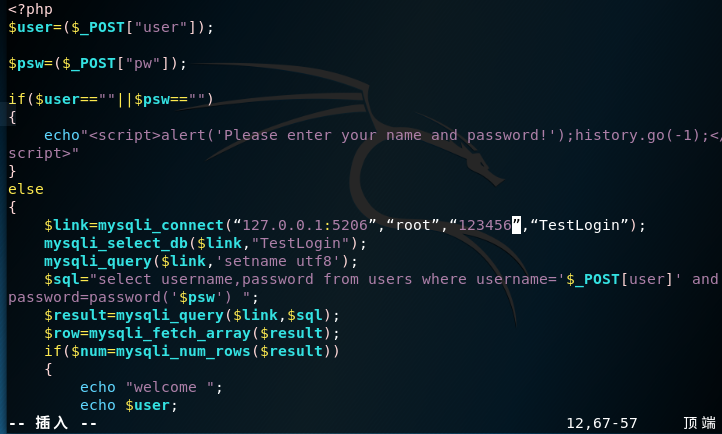

、 对20155206.php进行改编,连接数据库,首先改下php代码

`<?php

$user=($_POST["user"]);

$psw=($_POST["pw"]);

if($user==""||$psw=="")

{

echo""

}

else

{

$link=mysqli_connect(“127.0.0.1:5206”,“root”,“123456”,“TestLogin”);

mysqli_select_db($link,"TestLogin");

mysqli_query($link,'setname utf8');

$sql="select username,password from users where username='$_POST[user]' and password=password('$psw') ";

$result=mysqli_query($link,$sql);

$row=mysqli_fetch_array($result);

if($num=mysqli_num_rows($result))

{

echo "welcome ";

echo $user;

}

else

{

echo"";

}

}

?> 、 再次进入201155206.html登录,输入账号密码,全为20155206`

????很明显出问题了

、 根据同学建议,用windows做之后的实验

、 先把windows下该做的截图贴上来

、 上图是输对的截图

、 上图是输入数据库中没有的数据后出现的提示

最简单的SQL注入,XSS攻击测试

SQL注入

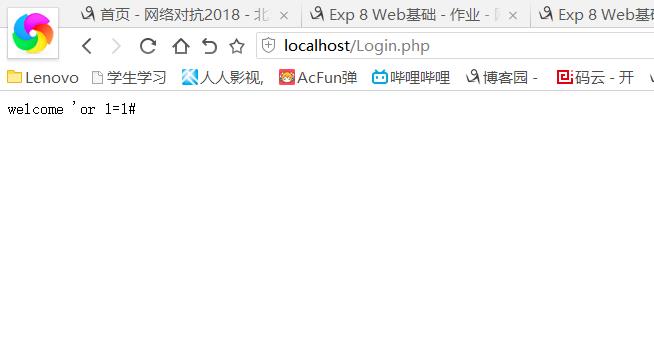

、 后台语句:SELECT username,password FROM users WHERE username='' and password=('')要被变为select username,password from users where username='' or 1=1#' and password=(''),在用户名框中输入'or 1=1#,密码随便,可以看到登陆成功

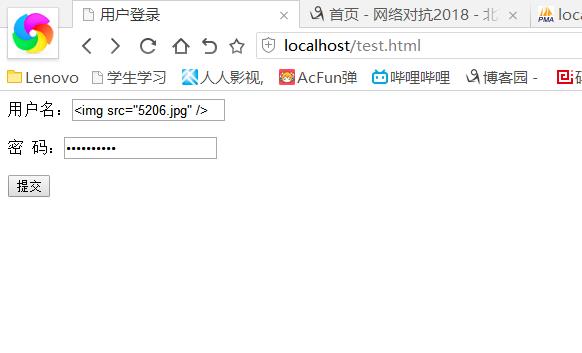

xss攻击

、原理:攻击者利用网站漏洞(通常这些漏洞是指网站后台处理程序没有很好的对用户输入进行过滤),输入可以显示在页面上的、对其他用户造成影响的HTML代码;由于受害者浏览器对目标服务器的信任,当其访问目标服务器上被注入恶意脚本的页面后,这段恶意脚本可以顺利执行,实现获取用户cookie并可以利用用户身份进行非法操作的目的。

、 在用户名输入框中输入<img src="5226gakki.jpg"/>读取图片,图片和网页代码在同一文件夹下

20155206 Exp8 WEB基础实践的更多相关文章

- 20155326《网路对抗》Exp8 WEB基础实践

20155326<网路对抗>Exp8 WEB基础实践 实践内容 (1).Web前端HTML(0.5分) 能正常安装.启停Apache.理解HTML,理解表单,理解GET与POST方法,编写 ...

- 20145236《网络对抗》Exp8 WEB基础实践

20145236<网路对抗>Exp8 WEB基础实践 一.基础问题回答 什么是表单 表单在网页中主要负责数据采集功能 一个表单有三个基本组成部分: 表单标签 表单域:包含了文本框.密码框. ...

- 20155210 Exp8 WEB基础实践

Exp8 WEB基础实践 Apache环境配置 apache是kali下的web服务器,通过访问ip地址+端口号+文件名称可以打开对应的网页. 输入命令vi /etc/apache2/ports.co ...

- 20155216 Exp8 WEB基础实践

Exp8 WEB基础实践 实践内容 Apache环境配置 apache是kali下的web服务器,通过访问 ip地址+端口号+文件名称 打开对应的网页. 输入命令 vi /etc/apache2/po ...

- 20155223 Exp8 WEB基础实践

20155223 Exp8 WEB基础实践 基础问题回答 什么是表单? 表单是一个包含表单元素的区域. 表单元素是允许用户在表单中(比如:文本域.下拉列表.单选框.复选框等等)输入信息的元素. 表单使 ...

- 20155331《网路对抗》Exp8 WEB基础实践

20155331<网路对抗>Exp8 WEB基础实践 基础问题回答 什么是表单 表单在网页中主要负责数据采集功能.一个表单有三个基本组成部分: 表单标签,这里面包含了处理表单数据所用CGI ...

- 《网路对抗》Exp8 WEB基础实践

20155336<网路对抗>Exp8 WEB基础实践 一.基础问题回答 1.什么是表单 表单是一个包含表单元素的区域,表单元素是允许用户在表单中(比如:文本域.下拉列表.单选框.复选框等等 ...

- 20145226夏艺华 网络对抗技术EXP8 WEB基础实践

20145226夏艺华 网络对抗技术EXP8 WEB基础实践 实验问题回答 1.什么是表单? 表单在网页中主要负责数据采集功能.一个表单有三个基本组成部分: 表单标签:这里面包含了处理表单数据所用CG ...

- 2017-2018-2 20155309南皓芯 Exp8 WEB基础实践

基础问题回答 (1)什么是表单 表单在网页中主要负责数据采集功能.一个表单有三个基本组成部分: 表单标签:这里面包含了处理表单数据所用CGI程序的URL以及数据提交到服务器的方法. 表单域:包含了文本 ...

随机推荐

- 让你的app体验更丝滑的11种方法!冲击手机应用榜单Top3指日可待

欢迎大家前往腾讯云+社区,获取更多腾讯海量技术实践干货哦~ 本文由WeTest质量开放平台团队发表于云+社区专栏 一款app除了要有令人惊叹的功能和令人发指交互之外,在性能上也应该追求丝滑的要求,这样 ...

- 7.打开文件、文件读写操作、with方式、文件常用函数

打开文件: 在python3中,打开文件的函数是: open(file, mode='r', buffering=None, encoding=None, errors=None, newline=N ...

- 机器学习实战(Machine Learning in Action)学习笔记————03.决策树原理、源码解析及测试

机器学习实战(Machine Learning in Action)学习笔记————03.决策树原理.源码解析及测试 关键字:决策树.python.源码解析.测试作者:米仓山下时间:2018-10-2 ...

- CSS 小结笔记之图标字体(IconFont)

本篇主要介绍一种非常好用的图标大法——图标字体(IconFont). 什么是图标字体?顾名思义,它是一种字体,只不过这个字体显示的并不是具体的文字之类的,而是各种图标. 网站上经常会用到各种图标,之前 ...

- python subprocess pipe 实时输出日志

* test11.py import time print "1" time.sleep(2) print "1" time.sleep(2) print &q ...

- 实战演示疑惑 mysql insert到底加什么锁

innodb的事务隔离级别是可重复读级别且innodb_locks_unsafe_for_binlog禁用,也就是说允许next-key lock 实验来自网上. ( 如果你没有演示出来,请check ...

- Window10 Linux子系统挂载磁盘

默认情况下, Linux子系统将当前winodws磁盘的盘全部挂载到/mnt/<disk_label>, 但一些新增的盘就需要手动做下了.. 官方参考文档 挂载磁盘 -- DrvFs 挂载 ...

- Docker 使用入门,创建一个Nginx服务器

运行环境: MAC Docker 版本: Docker version 17.12.0-ce, build c97c6d6 一.启动Nginx 服务器 启动Nginx 服务器,并进入模拟终端 dock ...

- 不使用 vue-cli 与 vue 模版,使用 Vue2.x + webpack4.x 从零开始一步步搭建项目框架

说明 这是我根据慕课网上的一个课程 Vue+Webpack打造todo应用 过程一步步搭下来的框架,去掉了业务相关的逻辑. 项目最终的效果包括了引入vue框架:使用CSS预处理器:使用babel:引用 ...

- [工具]StarUML

前些日子整理文档,需要补充程序结构流程图,一直没有想到怎么样能够清晰直观描述清楚现在的解决方法,直到我知道了 UML 语言.最早对于 UML 的了解也只是停留在一本书上,他们开发使用 UML 分解任务 ...