Keystone集成LDAP

转自 http://wsfdl.com/openstack/2016/01/13/Keystone%E9%9B%86%E6%88%90LDAP.html

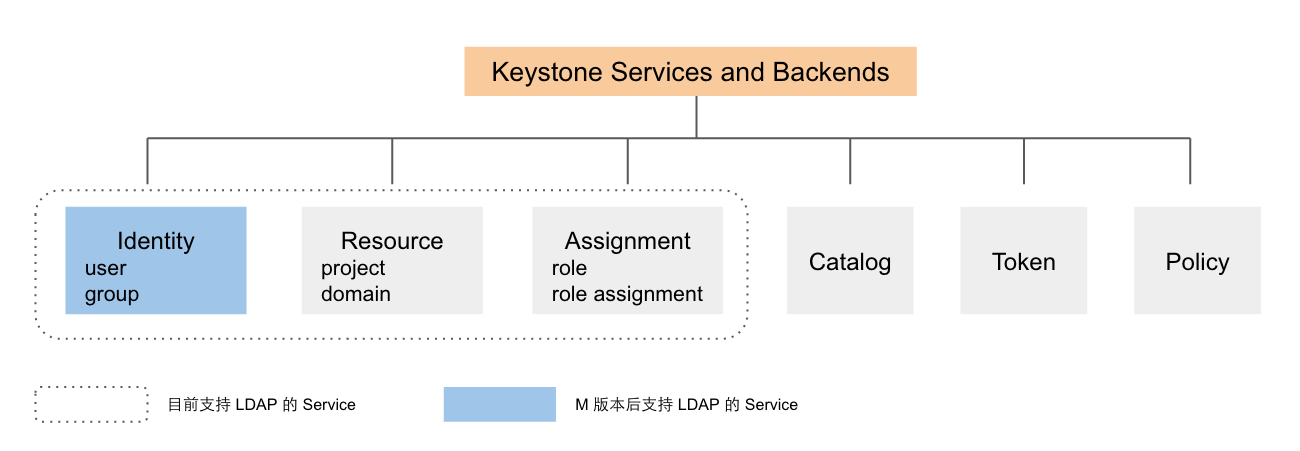

得益于 Keystone 优良的架构,它允许 Service 适配多种 Backend。Keystone 目前有 Identity, Resource, Assigment, Token, Policy, Catatlog 等 service,在 K 版本中,Identity, Resource, Assigment 都支持 LDAP 作为其 Backend,但是因为 Resource 和 Assigment 中的某些属性在 LDAP 并不能很好的支持,因此从 M 版本后,只有 Idendity 支持 LDAP 作为 Backend。本文的例子也仅将 Identity 的数据存储在 LDAP 中,其它 Services 的数据依旧存储在 SQL 里。

- Identity: User and Group

- Resource: Project and Domain

- Assigment: Role and Role Assigment

基本配置如下:

- Linux: Ubuntu 14.04 LTS

- OpenStack: Kilo

- LDAP: slapd 2.4.31

LDAP 的 DN(Distinguished Names) 默认由主机域名生成,本地的 DNS 设置如下:

root@ubuntu:~# cat /etc/hosts

10.10.1.100 keystone.com

127.0.0.1 localhost

Install LDAP

sudo apt-get install slapd ldap-utils

安装完成后可通过以下命令和步骤完成 LDAP 的基本配置:

sudo dpkg-reconfigure slapd

* Omit OpenLDAP server configuration? No

* DNS domain name? keystone.com

* Organization name? admin

* Administrator password? YourPassword

* Use the password you configured during installation, or choose another one

Database backend to use? HDB

* Remove the database when slapd is purged? No

* Move old database? Yes

* Allow LDAPv2 protocol? No

Configure LDAP

由于 LDAP 的用户属性和 Keystone 默认的用户属性有所差异,所以 LDAP 需生成与 Keystone 中的 User 和 Group 相匹配的对象,可通过以下脚本(add_user_group.ldif)添加该对象,并生成 demo 和 admin 两个用户。

# Users

dn: ou=users,dc=keystone,dc=com

ou: users

objectClass: organizationalUnit

# Group

dn: ou=groups,dc=keystone,dc=com

objectClass: organizationalUnit

ou: groups

# demo user

dn: cn=demo,ou=users,dc=keystone,dc=com

cn: demo

displayName: demo

givenName: demo

mail: demo@example.com

objectClass: inetOrgPerson

objectClass: top

sn: demo

uid: demo

userPassword: 123456

# admin user

dn: cn=admin,ou=users,dc=keystone,dc=com

cn: admin

displayName: admin

givenName: admin

mail: admin@example.com

objectClass: inetOrgPerson

objectClass: top

sn: admin

uid: admin

userPassword: 123456

由以下命令把上述配置文件内容更新至 LDAP:

ldapadd -x -W -D "cn=admin,dc=example,dc=com" -f add_user_group.ldif

Keystone 的配置文件如下:

[identity]

driver = keystone.identity.backends.ldap.Identity

[assignment]

driver = keystone.assignment.backends.sql.Assignment

[ldap]

# LDAP 服务器地址,tree_dn 目录下管理员的账号和密码等

url = ldap://keystone.com

query_scope = sub

user = "cn=admin,dc=keystone,dc=com"

password = 123456

tree_dn = "dc=keystone,dc=com"

# 以下配置定义 Keystone 和 LDAP 二者的属性的 mapping 关系。

user_tree_dn = "ou=users,dc=keystone,dc=com"

user_objectclass = inetOrgPerson

user_id_attribute = cn

user_name_attribute = cn

user_mail_attribute = mail

user_pass_attribute = userPassword

user_enabled_attribute = enabled

group_tree_dn = "ou=groups,dc=keystone,dc=com"

group_objectclass = groupOfUniqueNames

group_id_attribute = cn

group_name_attribute = cn

group_member_attribute = uniquemember

group_desc_attribute = description

user_allow_create = true

user_allow_update = true

user_allow_delete = true

group_allow_create = true

group_allow_update = true

group_allow_delete = true

Test

用 admin_token 创建 project 和 role,并赋予 demo 和 admin 用户在 project 中的 role 后,即可使用该用户获得 scope token 访问 Keystone 的 API。

root@ubuntu:~# openstack user list

+--------------------+--------------------+

| ID | Name |

+--------------------+--------------------+

| demo | demo |

| admin | admin |

+--------------------+--------------------+

root@ubuntu:~# openstack user show demo

+-----------+------------------+

| Field | Value |

+-----------+------------------+

| domain_id | default |

| email | demo@example.com |

| id | demo |

| name | demo |

+-----------+------------------+

root@ubuntu:~# openstack user create hello --password 123456

+-----------+----------------------------------+

| Field | Value |

+-----------+----------------------------------+

| domain_id | default |

| enabled | True |

| id | hello |

| name | hello |

+-----------+----------------------------------+

root@ubuntu:~# openstack project create test_project

+-------------+----------------------------------+

| Field | Value |

+-------------+----------------------------------+

| description | |

| domain_id | default |

| enabled | True |

| id | cbdf05b17cf54587b3b58a11f49252e7 |

| name | test_project |

+-------------+----------------------------------+Keystone集成LDAP的更多相关文章

- hive、impala集成ldap

1.概要 1.1 环境信息 hadoop:cdh5.10 os:centos6.7 user:root hive.impala已集成sentry 1.2 访问控制权限 这里通过使用openldap来控 ...

- ldap配置系列二:jenkins集成ldap

ldap配置系列二:jenkins集成ldap jenkins简介 jenkins是一个独立的.开放源码的自动化服务器,它可以用于自动化与构建.测试.交付或部署软件相关的各种任务. jenkins官方 ...

- ldap配置系列三:grafana集成ldap

ldap配置系列三:grafana集成ldap grafana的简介 grafana是一个类似kibana的东西,是对来自各种数据源的数据进行实时展示的平台,拥有这牛逼的外观.给一个官方的demo体验 ...

- Mongodb集成LDAP授权

一.环境简介 Mongodb enterprise v4.0.16 OpenLDAP v2.4.44 二.Mongodb集成LDAP的授权过程 客户端指定某种外部验证方式链接Mongodb: Mong ...

- Xpack集成LDAP

支持两种配置方式: The ldap realm supports two modes of operation, a user search mode and a mode with specifi ...

- Mantis集成 LDAP 认证

mantis的用户认证函数Authentication中相关有 $g_login_method MD5 LDAP PLAIN CRYPT CRYPT_FULL_SALT BASIC_AUTH Some ...

- CAS与LDAP集成

参考文献: CAS集成ldap:https://wiki.jasig.org/display/CASUM/LDAP CAS集成restful api:https://wiki.jasig.org/di ...

- LDAP落地实战(四):Jenkins集成OpenLDAP认证

前几篇分文章分别介绍了OpenLDAP的部署管理和维护以及svn.git的接入,今天我们再下一城接入jenkins. 前情提要:LDAP系列文章 LDAP落地实战(一):OpenLDAP部署及管理维护 ...

- LDAP落地实战(三):GitLab集成OpenLDAP认证

上一篇文章介绍了svn集成OpenLDAP认证,版本控制除了svn外,git目前也被越来越多的开发者所喜爱,本文将介绍GitLab如何集成openldap实现账号认证 GitLab集成OpenLDAP ...

随机推荐

- ehcarts之toolbox,工具栏

toolbox 工具栏.内置有导出图片,数据视图,动态类型切换,数据区域缩放,重置五个工具. feature各工具配置项.具体显示功能 1.saveAsImage 保存为图片. 2.restore 还 ...

- 在执行save操作时候出现的诡异!

情景:有一份excel数据需要导入到数据库中,想了想就写了一个导入excel的小功能. .............................准备使用时候,就开搞了,擦! 什么鬼??? 全程无报错 ...

- Objective-c 单例模式

用GCD写Objective-c的单例模式和C#有比较大的区别 声明h文件 #import <Foundation/Foundation.h> @interface me : NSObje ...

- distinct与NULL在count的注意事项

select * from errorinfo ) from errorinfo select distinct info from errorinfo select count(distinct i ...

- Java里的CompareAndSet(CAS)

; if (compareAndSet(current, next)) return next; } } 首先可以看到他是通过一 ...

- 斯坦福大学Andrew Ng - 机器学习笔记(2) -- 逻辑回归 & 正则化

大概用了一个月,Andrew Ng老师的机器学习视频断断续续看完了,以下是个人学习笔记,入门级别,权当总结.笔记难免有遗漏和误解,欢迎讨论. 鸣谢:中国海洋大学黄海广博士提供课程视频和个人笔记,在此深 ...

- hadoop学习第四天-Writable和WritableComparable序列化接口的使用&&MapReduce中传递javaBean的简单例子

一. 为什么javaBean要继承Writable和WritableComparable接口? 1. 如果一个javaBean想要作为MapReduce的key或者value,就一定要实现序列化,因为 ...

- BGP Basic Knowledge

声明: 这篇文章是对网上的这几篇博客的摘录,仅供我自己以后看的时候方便,且不需要再看太多的内容, 如果大家对BGP不是很了解,建议看原博客或者直接看RFC BGP只支持基于目的地址的路由,即路 ...

- Hibernate_HelloWord

Hibernate操作步骤 1.新建项目 2.加jar包 3.写XML配置文件hibernate.cfg.xml 4.写log4j.properties日志文件 5.在MySql数据库中建studen ...

- Java生成json

JSON(JavaScript Object Notation):一种轻量级的数据交换格式: Be JSON:在线JSON校验格式化工具 www.bejson.com 需求:编写代码生成如下的json ...