20145314郑凯杰《网络对抗技术》PE文件病毒捆绑(插入捆绑)的实现

20145314郑凯杰《网络对抗技术》PE文件病毒捆绑(插入捆绑)的实现

一、本节摘要

- 简介:每个应用程序内部都有一定的空间(因为文件对齐余留的00字段)可以被利用,这样就可以保证被插入的程序“原封不动”,显然更具有迷惑性和欺骗性。先对windows可执行文件PE结构进行分析,接下来可以实现用Ollydbg对PE文件进行恶意代码注入。

- 目标:

- 用汇编语言编写一个简单的对话框,并将其写入PE文件的预留字段中

- 将入口地址的语句修改为跳转语句。

- 跳转执行完对话框后再实现语句回溯,跳回原本的正常程序,不影响正常程序执行。

- 工作环境:

- Windows 7

- 最终成果:已全部实现目标,但OllyDbg无法导出修改后的EXE程序。

二、实现过程

实现最最毒辣的一种方法,为了保证我们文件捆绑之后注入的隐蔽性。就是要保证文件修改前后的大小一样。因此选择PE文件注入的方法。下面用OllyDbg进行简单的注入,并在其后实现病毒的注入:

打开OllyDbg调试器。装入我们的目标程序,游戏的EXE。

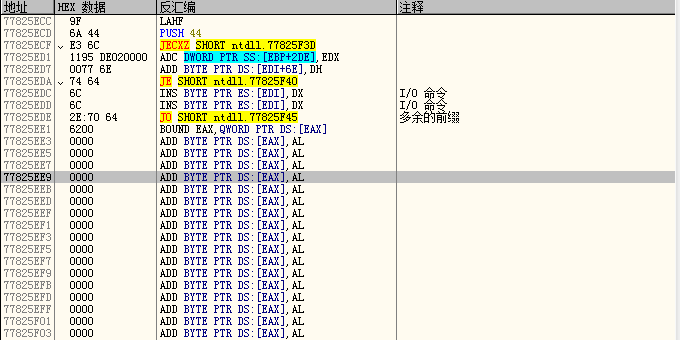

根据我们上面的PE知识准备,可以知道,每个PE文件在其末尾都会有一波空白的代码部分。拉动滚动条,找到最后:

这个部分就是空白部分。

首先我们实现一下简单的例子,比如说注入一个对话框。

先写上内容。

选中一波空白部分,右键编辑,输入我们需要的字段zkj5314haha

点击ctrl+A 重新分析一下代码

发现红色的就是刚添加的部分。

接下来需要我们编写一波汇编代码,实现上面这个字段的使用

PUSH 0 ; BUTTONS =

PUSH XXXXX ; CAPTION = 标题文字,定位到刚才的第一个字符串

PUSH XXXXX ; MESSAGE = 信息文字,定位到第二个字符串

PUSH 0 ; ICON = 按钮

CALL MessageBoxA; 用 MessageBoxA 跑起上面的所有代码

按行输入汇编后,就出现了这一波代码。如果你现在保存它并运行它,你将看不到任何的效果,为什么呢?因为这段代码并没有被调用。

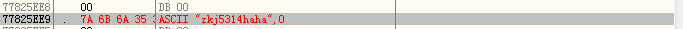

接下来记住 77625F00 这个是我们开始执行程序代码的地方。

右击PUSH 0 转到 EIP

选择几行代码复制,

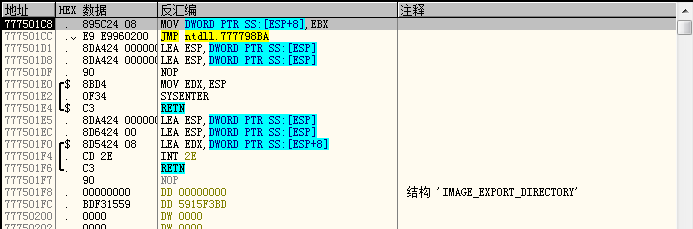

777501C8 . 895C24 08 MOV DWORD PTR SS:[ESP+8],EBX

777501CC . E9 E9960200 JMP ntdll.777798BA

777501D1 . 8DA424 000000>LEA ESP,DWORD PTR SS:[ESP]

777501D8 . 8DA424 000000>LEA ESP,DWORD PTR SS:[ESP]

777501DF . 90 NOP

选择第一条,输入JMP 刚才的地址。使程序在刚进来时就可以跳转到我们的恶意代码部分

会发现刚才的那一部分都被覆盖了,这时候我们就应该把覆盖的这一部分代码给补到最后的恶意代码上。

还得记录下跳转回去的地址777501CC,这个值需要加在我们补充完代码之后。使程序在跳转完成后还可以回到原点正常执行。

因此,在补充完代码之后,加上JMP 777501CC

接下来就可以run程序。

成功出现弹窗。

弹窗取消后,程序会等很久才打开,应该是OllyDbg的问题,运行起来特别慢,最后也没办法导出修改后的exe文件。很是痛苦。不过已经实现了PE文件的病毒化,入口地址的修改和跳转。

20145314郑凯杰《网络对抗技术》PE文件病毒捆绑(插入捆绑)的实现的更多相关文章

- 20145314郑凯杰《网络对抗技术》恶意DLL注入进程(进程捆绑)的实现

20145314郑凯杰<网络对抗技术>恶意DLL注入进程(进程捆绑)的实现 一.本节摘要 简介:在这部分里,要实现将恶意后门悄无声息地与进程进行捆绑,通过和已运行的进程进行捆绑,达到附着攻 ...

- 20145314郑凯杰《网络对抗技术》实验9 web安全基础实践

20145314郑凯杰<网络对抗技术>实验9 web安全基础实践 一.实验准备 1.0 实验目标和内容 Web前端HTML.能正常安装.启停Apache.理解HTML,理解表单,理解GET ...

- 20145314郑凯杰《网络对抗技术》实验8 WEB基础实践

20145314郑凯杰<网络对抗技术>实验8 WEB基础实践 一.实验准备 1.0 实验目标和内容 Web前端HTML.能正常安装.启停Apache.理解HTML,理解表单,理解GET与P ...

- 20145314郑凯杰《网络对抗技术》实验5 MSF基础应用

20145314郑凯杰<网络对抗技术>实验5 MSF基础应用 1.0 MS08_067安全漏洞 1.1 实验目标 了解掌握metasploit平台的一些基本操作,能学会利用已知信息完成简单 ...

- 20145314郑凯杰《网络对抗技术》可选实验 shellcode注入与Return-to-libc攻击实验

20145314郑凯杰<网络对抗技术>可选实验 shellcode注入与Return-to-libc攻击实验 1.0 实践内容 Return-to-libc攻击是一种特殊的缓冲区溢出攻击, ...

- 20145314郑凯杰《网络对抗技术》实验1 逆向及Bof基础实践

20145314郑凯杰<网络对抗技术>实验1 逆向及Bof基础实践 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数 ...

- 20145314郑凯杰 《Java程序设计》第10周学习总结

20145314郑凯杰 <Java程序设计>第10周学习总结 代码托管: 学习内容总结 网络编程 会打手机吗? 第一个问题:会打手机吗?很多人可能说肯定会啊,不就是按按电话号码,拨打电话嘛 ...

- 20145314郑凯杰 《Java程序设计》实验五 实验报告

20145314郑凯杰 <Java程序设计>实验五 实验报告 实验搭档王亦徐:http://www.cnblogs.com/1152wyx/p/5471524.html 实验要求 完成实验 ...

- 20145314郑凯杰 《Java程序设计》课程总结

20145314郑凯杰 <Java程序设计>课程总结 每周读书笔记链接汇总 ①寒假预习--"helloworld" ②第一周读书笔记 ③第二周读书笔记 ④第三周读书笔记 ...

随机推荐

- SQL Fundamentals || Single-Row Functions || 字符函数 character functions

SQL Fundamentals || Oracle SQL语言 SQL Fundamentals: Using Single-Row Functions to Customize Output使 ...

- Hdu1010Tempter of the Bone 深搜+剪枝

题意:输入x,y,t.以及一个x行y列的地图,起点‘S’终点‘D’地板‘.’墙壁‘X’:判断能否从S正好走t步到D. 题解:dfs,奇偶性减枝,剩余步数剪枝. ps:帮室友Debug的题:打错了两个字 ...

- traceroute 排查 nginx 反向代理 配置

[root@b ~]# traceroute www.test.comtraceroute to www.test.com (134.175.58.66), 30 hops max, 60 byte ...

- GP服务中无Tasks

发布GP服务,之后执行GP服务时,发现无Tasks,如下图所示 正常情况应该如下图 问题原因在于,arcmap与server版本不一致~~ (10.4.1arcmap 与 10.2.2 server) ...

- Excel-字符串连接

使用函数concatenate()将多个字符连接起来

- 小希的迷宫---hdu1272

http://acm.hdu.edu.cn/showproblem.php?pid=1272 #include<stdio.h> #include<string.h> #inc ...

- Netty 使用经验总结(一)

1: Netty 4的线程模型转变 在Netty 3的时候,upstream是在IO线程里执行的,而downstream是在业务线程里执行的.比如netty从网络读取一个包传递给你的handler的时 ...

- IDA 7.0在Mojava更新后打不开的问题

Mac升级到mojava后,ida 7.0打不开了. 上述是两种典型的窗口,不过不论是出现什么样的弹窗,如果是在升级之后出现的,都要试一下下面的解决办法.因为IDA7.0版本流出的比较多,虽然这个已经 ...

- [LeetCode] 243. Shortest Word Distance_Easy

Given a list of words and two words word1 and word2, return the shortest distance between these two ...

- jxl(Java Excel API) 使用方法 【1】

// 构建Workbook对象, 只读Workbook对象 // 直接从本地文档创建Workbook // 从输入流创建Workbook Workbook workbook = nul ...