青少年CTF-Crypto(新手版本2.0,无factor1)

凯撒大帝的征讨之路

题目:

lnixoa{1x2azz7w8axyva7y1z2320vxy6v97v9a}

知识点:凯撒加密

我的题解:

import base64

#shift得出移位多少,移位后的字母-移位前的字母

def caesar_decrypt(ciphertext, shift=ord('l')-ord('q')):

str_list = list(ciphertext)

i = 0

while i < len(ciphertext):

if str_list[i].isalpha():

a = "A" if str_list[i].isupper() else "a"

str_list[i] = chr((ord(str_list[i]) - ord(a) - shift) % 26 + ord(a))

i += 1

return ''.join(str_list)

str='lnixoa{1x2azz7w8axyva7y1z2320vxy6v97v9a}'

#放入需要解密的凯撒加密过的flag kstr = caesar_decrypt(str)

print("凯撒解密后的字符串:", kstr)

#qsnctf{1c2fee7b8fcdaf7d1e2320acd6a97a9f}

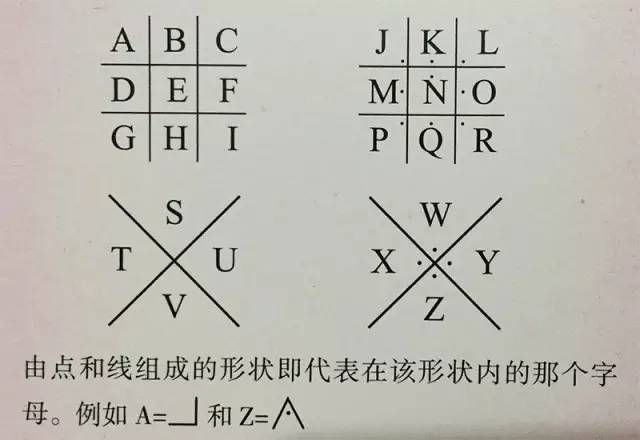

PigPig

题目:

知识点:猪圈密码

我的题解:

解个方程

题目:

欢迎来到青少年CTF,领取你的题目,进行解答吧!这是一道数学题!!

p = 285938619572571413831422228101124163683

q = 105729283011633484980933962485160648857

e = 65537

d = ?

知识点:大素数分解中求d

我的题解:

import gmpy2

from Crypto.Util.number import *

import math p = 285938619572571413831422228101124163683

q = 105729283011633484980933962485160648857

e = 65537 n = p*q

phi = (p-1) * (q-1)

d = gmpy2.invert(e,phi)

print(d)

#5844184015344558481149339489808793528798898400213145852462349005651020126577

ez_log

题目:

from Crypto.Util.number import *

from random import *

flag=b'key{xxxxxxx}'

m=bytes_to_long(flag)

p=3006156660704242356836102321001016782090189571028526298055526061772989406357037170723984497344618257575827271367883545096587962708266010793826346841303043716776726799898939374985320242033037

g=3

c=pow(g,m,p)

print(f'c=',c) c=2558016376919340744861283143131342116530097815936201928079539498968035304172458942066482394126279568644520885275321026125136755531717057526144375105028343943707485572136532741715583512444233

我的题解:

c = g^m mod p

g很小,m作为flag处于次方的位置

可以用sage

from Crypto.Util.number import *

import gmpy2

c=2558016376919340744861283143131342116530097815936201928079539498968035304172458942066482394126279568644520885275321026125136755531717057526144375105028343943707485572136532741715583512444233

p=3006156660704242356836102321001016782090189571028526298055526061772989406357037170723984497344618257575827271367883545096587962708266010793826346841303043716776726799898939374985320242033037

e=3

flag = discrete_log(Mod(c,p),Mod(g,p))

print(long_to_bytes(flag))

#b'key{f73ra1}'

ezrsa

题目:

from Crypto.Util.number import *

flag = b'qsnctf{xxx-xxxx-xxxx-xxxx-xxxxxxxxx}'

m = bytes_to_long(flag)

p = getPrime(512)

q = getPrime(512)

r = getPrime(512)

n = p * q * r

leak = p * q

e = 0x10001

c = pow(m, e, n)

print(f'c = {c}')

print(f'n = {n}')

print(f'leak = {leak}')

# c = 173595148273920891298949441727054328036798235134009407863895058729356993814829340513336567479145746034781201823694596731886346933549577879568197521436900228804336056005940048086898794965549472641334237175801757569154295743915744875800647234151498117718087319013271748204766997008772782882813572814296213516343420236873651060868227487925491016675461540894535563805130406391144077296854410932791530755245514034242725719196949258860635915202993968073392778882692892

# n = 1396260492498511956349135417172451037537784979103780135274615061278987700332528182553755818089525730969834188061440258058608031560916760566772742776224528590152873339613356858551518007022519033843622680128062108378429621960808412913676262141139805667510615660359775475558729686515755127570976326233255349428771437052206564497930971797497510539724340471032433502724390526210100979700467607197448780324427953582222885828678441579349835574787605145514115368144031247

# leak = 152254254502019783796170793516692965417859793325424454902983763285830332059600151137162944897787532369961875766745853731769162511788354655291037150251085942093411304833287510644995339391240164033052417935316876168953838783742499485868268986832640692657031861629721225482114382472324320636566226653243762620647

我的题解:

n分解出q、p、r,但是多因子解码不可信。

可以得出单个r,进行r的简单RSA计算

from Crypto.Util.number import *

import gmpy2

c = 173595148273920891298949441727054328036798235134009407863895058729356993814829340513336567479145746034781201823694596731886346933549577879568197521436900228804336056005940048086898794965549472641334237175801757569154295743915744875800647234151498117718087319013271748204766997008772782882813572814296213516343420236873651060868227487925491016675461540894535563805130406391144077296854410932791530755245514034242725719196949258860635915202993968073392778882692892

n = 1396260492498511956349135417172451037537784979103780135274615061278987700332528182553755818089525730969834188061440258058608031560916760566772742776224528590152873339613356858551518007022519033843622680128062108378429621960808412913676262141139805667510615660359775475558729686515755127570976326233255349428771437052206564497930971797497510539724340471032433502724390526210100979700467607197448780324427953582222885828678441579349835574787605145514115368144031247

leak = 152254254502019783796170793516692965417859793325424454902983763285830332059600151137162944897787532369961875766745853731769162511788354655291037150251085942093411304833287510644995339391240164033052417935316876168953838783742499485868268986832640692657031861629721225482114382472324320636566226653243762620647

e = 0x10001

r = n // leak

r=9170584408726584113673965972648240491689635118606416619099032606248549219208315227501144611402976054161705877934617690915635968224924300539749199425819801 phr = r - 1

d = gmpy2.invert(e,phr)

m = pow(c,d,r)

print(long_to_bytes(m))

#qsnctf{12ff81e0-7646-4a96-a7eb-6a509ec01c9e}

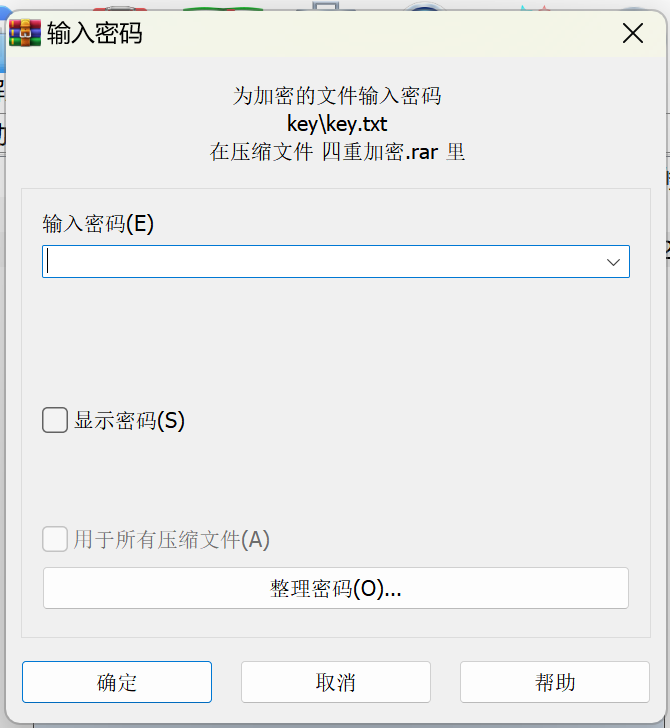

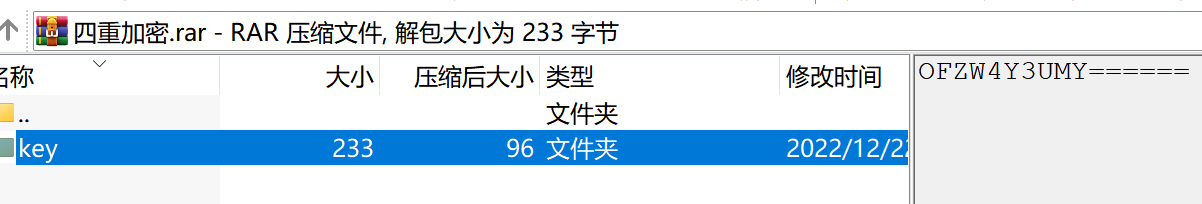

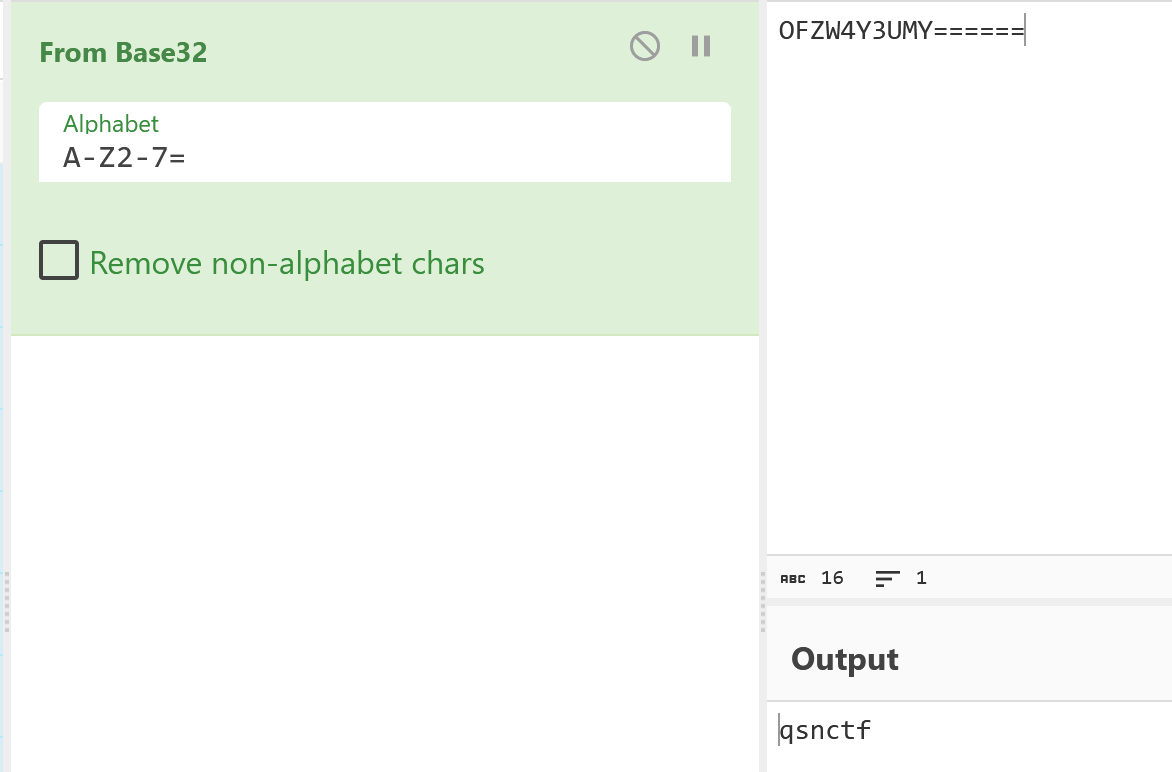

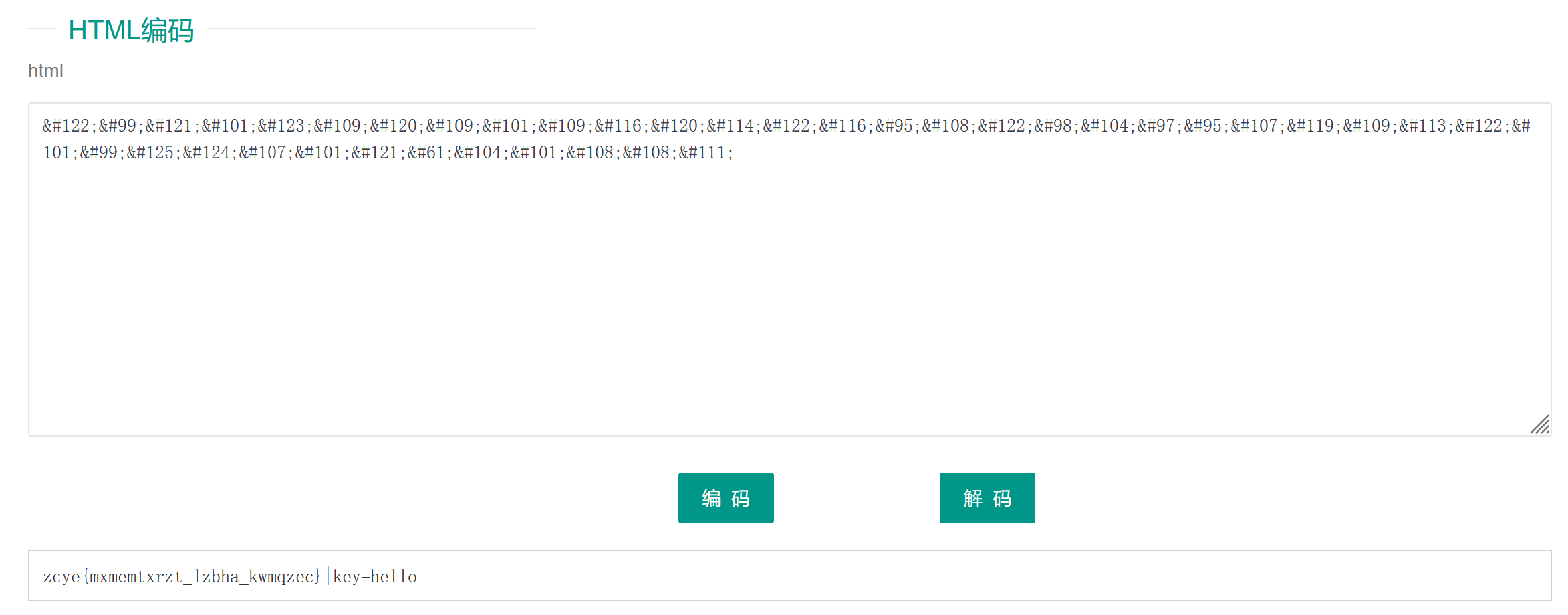

四重加密

题目:

我的题解:

需要找出密码,在边上有

CyberChef解码

打开后出现编码

zcye{mxmemtxrzt_lzbha_kwmqzec}|key=hello

HTNL解码:http://www.hiencode.com/html_en.html

zcye{mxmemtxrzt_lzbha_kwmqzec}|key=hello

然后进行维吉尼亚解密,我用了随波逐流

synt{yqitbfqnoixsxwpwpifoqv}

最后进行rot13解码

flag{ldvgosdabvkfkjcjcvsbdi}

(我最后两次解密使用了随波逐流暴力破解,嘻嘻#^.^#)

青少年CTF-Crypto(新手版本2.0,无factor1)的更多相关文章

- 发行说明 - Kafka - 版本1.0.0

发行说明 - Kafka - 版本1.0.0 以下是Kafka 1.0.0发行版中解决的JIRA问题的摘要.有关该版本的完整文档,入门指南以及有关该项目的信息,请参阅Kafka项目网站. 有关升级的注 ...

- DispatcherServlet和ContextLoaderListener,还有spring+servlet3.0 无web.xml启动问题

上篇提到: 关于spring +springmvc中两个spring应用上下文(DispatcherServlet和ContextLoaderListener)的问题,挺让人迷糊的. 他们都是加载Be ...

- U盘读不出+卷标丢失+像读卡器+大小0+无媒体

U盘读不出+卷标丢失+像读卡器+大小0+无媒体 标题有点怪,原因是我不都不知道该怎样概括这个鸟问题,所以尽可能列出一些主要现象,希望有需要的童鞋搜到.但比标题更怪的是问题本身,且听我道来: 陪伴我若干 ...

- C# 语言规范_版本5.0 (第0章 目录)

C# 语言规范 版本5.0 注意 © 1999-2012 Microsoft Corporation.保留所有权利. Microsoft.Windows.Visual Basic.Visual C# ...

- 关于Visio Studio 2012使用Nuget获取Sqlite驱动包报错:“System.Data.SQLite.EF6”的架构版本与 NuGet 的版本 2.0.30625.9003 不兼容

背景 笔者的VS2012版本比较老旧,是几年以前下载的.平时添加三方包和驱动包都是手动添加.后来了解到有Nuget这个工具,如获至宝.可是在使用过程中却出了不少问题. 最初,笔者尝试使用Nuget添加 ...

- Dream------Hbase--0.94版本和0.98/1.X版本api变动

Dream------Hbase--0.94版本和0.98/1.X版本api变动 网上好多说getQualifier.getValue.getRow被..Array代替了,其实并不是的. 1. Int ...

- MIUI7,Android版本5.0.2,一个程序发送自定义广播,另一个程序没有接收到

对照<第一行代码——Android>进行学习,第五章中说到广播包的相关知识,前面获取广播等程序例程都可以跑的通,但是在5.3.2节中,程序A发送自定义广播,并接收自定义广播,同时程序B也接 ...

- 使用ffmepg的lib库调试,debug版本下调试无问题,但release版本会出现跑飞的现象

如题(“使用ffmepg的lib库调试,debug版本下调试无问题,但release版本会出现跑飞的现象”). 今天使用ffmpeg进行宿放和颜色格式转换,很简单的代码,却折腾了我一天,这里说来就气啊 ...

- #npm install# MSBUILD : error MSB4132: 无法识别工具版本“2.0”。可用的工具版本为 "4.0"。

0.问题描述 Windows 10 最近使用npm install安装项目依赖包,当自动执行至node-gyp rebuild时报错: C:\Users\dsl\Desktop\Pros\ant-de ...

- 使用版本 1.0.0 的 Azure ARM SDK for Java 创建虚拟机时报错

问题描述 我们可以通过使用 Azure ARM SDK 来管理 Azure 上的资源,因此我们也可以通过 SDK 来创建 ARM 类型的虚拟机,当我们使用 1.0.0 版本的 Azure SDK fo ...

随机推荐

- echarts在左下角添加单位

配置单位 option = { xAxis: { type: 'category', data: ['Mon', 'Tue', 'Wed', 'Thu', 'Fri', 'Sat', 'Sun'], ...

- 深度学习应用篇-计算机视觉-目标检测[4]:综述、边界框bounding box、锚框(Anchor box)、交并比、非极大值抑制NMS、SoftNMS

深度学习应用篇-计算机视觉-目标检测[4]:综述.边界框bounding box.锚框(Anchor box).交并比.非极大值抑制NMS.SoftNMS 1.目标检测综述 对计算机而言,能够&quo ...

- Metasploit 生成带SSL加密载荷

1.下载证书.Impersonate_SSL模块,下载指定网站的证书. msf6> use auxiliary/gather/impersonate_ssl msf6 auxiliary(gat ...

- Asp .Net Core 系列:Asp .Net Core 配置 System.Text.Json

目录 简介 Asp .Net Core 如何配置 System.Text.Json 所有配置 全局配置 对比 Newtonsoft.Json 无实体类型下操作 Json 自定义转换器 处理 Dynam ...

- npm查看插件所有版本命令

npm view webpack versions npm view webpack versions

- libuv计时器

目录 1.uv_timer_t - 计时器句柄 2.API 2.1.uv_timer_init 2.2.uv_timer_start 2.3.uv_timer_stop 2.4.uv_timer_ag ...

- STM32CubeMX教程30 USB_DEVICE - MSC外设_读卡器

1.准备材料 正点原子stm32f407探索者开发板V2.4 STM32CubeMX软件(Version 6.10.0) keil µVision5 IDE(MDK-Arm) ST-LINK/V2驱动 ...

- 神经网络优化篇:详解测试时的 Batch Norm(Batch Norm at test time)

Batch归一化将的数据以mini-batch的形式逐一处理,但在测试时,可能需要对每个样本逐一处理,来看一下怎样调整的网络来做到这一点. 回想一下,在训练时,这些就是用来执行Batch归一化的等式. ...

- 内存泄漏定位工具之 mtrace(二)

1 前言 mtrace(memory trace),是 GNU Glibc 自带的内存问题检测工具,它可以用来协助定位内存泄露问题.它的实现源码在glibc源码的malloc目录下,其基本设计原理为设 ...

- 安装DNS服务

实验介绍: DNS的作用 DNS中文名为域名系统 它能实现域名与IP地址的互相转换 域名的命名 www.cnblogs.com 其中.com是网站是顶级域名,.cnblogs是博客园是二级域名,www ...