acme.sh 免费泛解析证书生成

环境准备

本篇文章使用的 ACME 客户端是基于 Docker 容器使用的,所以需要准备 Docker 运行环境。本文使用的是 CentOS 7.x 与 Docker CE - 19.03.13,且已经安装了 Docker Compose 工具。

我已经参考官方的 GitHub 文章编写了 acme.sh 需要的 Docker Compose 文件,标准模版如下:

version: "3"

services:

acme.sh:

image: neilpang/acme.sh:latest

container_name: acme.sh

command: daemon

volumes:

- "<ACME 证书文件的生成目录>:/acme.sh"

- "/var/run/docker.sock:/var/run/docker.sock"

environment:

- Ali_Key=<填写阿里云的 Access Key>

- Ali_Secret=<填写阿里云的 Access Secret>

- DEPLOY_DOCKER_CONTAINER_LABEL=__nginx__

- DEPLOY_DOCKER_CONTAINER_RELOAD_CMD="nginx -s reload -c /etc/nginx/nginx.conf"

restart: always

networks:

- internal-network

networks:

internal-network:

external: true

参数配置

针对 ACME 的默认参数,我们只需要提供 DNS 服务商的 API 访问密钥即可,acme.sh 会自动对我们的域名进行配置验证,我这里以阿里云的为例,其他受支持的 DNS 服务商可以前往 Github 文档 查看。

除开环境变量的配置参数以外,针对 Acme 的证书文件生成目录也需要单独进行配置,这块可以用于

具体使用

拉取镜像

执行一下命令拉取 acme.sh 的 Docker 镜像。

docker pull neilpang/acme.sh:latest

运行容器

docker-compose up -d

生成证书

由于已经在环境变量配置了阿里云的参数,所以现在只需要指定域名即可生成对应的证书,域名验证等一系列步骤都交由 acme.sh 自动完成。

进入到 acme.sh 的容器,执行生成命令。

acme.sh --issue --dns dns_ali -d example.com -d www.example.com

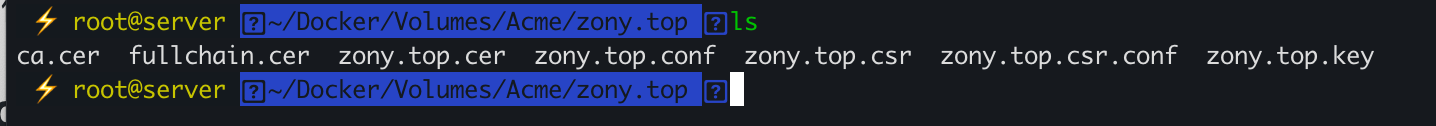

等待验证成功以后,就会在 acme.sh 文件夹生成对应的证书文件。

[Tue Mar 16 07:07:44 UTC 2021] Using CA: https://acme-v02.api.letsencrypt.org/directory

[Tue Mar 16 07:07:45 UTC 2021] Create account key ok.

[Tue Mar 16 07:07:45 UTC 2021] Registering account: https://acme-v02.api.letsencrypt.org/directory

[Tue Mar 16 07:07:46 UTC 2021] Registered

[Tue Mar 16 07:07:46 UTC 2021] ACCOUNT_THUMBPRINT='账号信息'

[Tue Mar 16 07:07:46 UTC 2021] Creating domain key

[Tue Mar 16 07:07:47 UTC 2021] The domain key is here: /acme.sh/example.com/example.com.key

[Tue Mar 16 07:07:47 UTC 2021] Multi domain='DNS:example.com,DNS:www.example.com'

[Tue Mar 16 07:07:47 UTC 2021] Getting domain auth token for each domain

[Tue Mar 16 07:07:49 UTC 2021] Getting webroot for domain='example.com'

[Tue Mar 16 07:07:49 UTC 2021] Getting webroot for domain='www.example.com'

[Tue Mar 16 07:07:49 UTC 2021] Adding txt value: eJ2UJrvi_lAMmY0D-BFrM4WNvDXkICUR0BSJ3EXyBtw for domain: _acme-challenge.example.com

[Tue Mar 16 07:07:51 UTC 2021] The txt record is added: Success.

[Tue Mar 16 07:07:51 UTC 2021] Adding txt value: u_T1kks2iNU1E_1bAtE8zpz-e81uTISws8o_ZL8YE40 for domain: _acme-challenge.www.example.com

[Tue Mar 16 07:07:53 UTC 2021] The txt record is added: Success.

[Tue Mar 16 07:07:53 UTC 2021] Let's check each DNS record now. Sleep 20 seconds first.

[Tue Mar 16 07:08:14 UTC 2021] You can use '--dnssleep' to disable public dns checks.

[Tue Mar 16 07:08:14 UTC 2021] See: https://github.com/acmesh-official/acme.sh/wiki/dnscheck

[Tue Mar 16 07:08:14 UTC 2021] Checking example.com for _acme-challenge.example.com

[Tue Mar 16 07:08:16 UTC 2021] Domain example.com '_acme-challenge.example.com' success.

[Tue Mar 16 07:08:16 UTC 2021] Checking www.example.com for _acme-challenge.www.example.com

[Tue Mar 16 07:08:17 UTC 2021] Domain www.example.com '_acme-challenge.www.example.com' success.

[Tue Mar 16 07:08:17 UTC 2021] All success, let's return

[Tue Mar 16 07:08:17 UTC 2021] Verifying: example.com

[Tue Mar 16 07:08:21 UTC 2021] Success

[Tue Mar 16 07:08:21 UTC 2021] Verifying: www.example.com

[Tue Mar 16 07:08:25 UTC 2021] Success

[Tue Mar 16 07:08:25 UTC 2021] Removing DNS records.

[Tue Mar 16 07:08:25 UTC 2021] Removing txt: eJ2UJrvi_lAMmY0D-BFrM4WNvDXkICUR0BSJ3EXyBtw for domain: _acme-challenge.example.com

[Tue Mar 16 07:08:27 UTC 2021] Removed: Success

[Tue Mar 16 07:08:27 UTC 2021] Removing txt: u_T1kks2iNU1E_1bAtE8zpz-e81uTISws8o_ZL8YE40 for domain: _acme-challenge.www.example.com

[Tue Mar 16 07:08:30 UTC 2021] Removed: Success

[Tue Mar 16 07:08:30 UTC 2021] Verify finished, start to sign.

[Tue Mar 16 07:08:30 UTC 2021] Lets finalize the order.

[Tue Mar 16 07:08:30 UTC 2021] Le_OrderFinalize='https://acme-v02.api.letsencrypt.org/acme/finalize/123456'

[Tue Mar 16 07:08:31 UTC 2021] Downloading cert.

[Tue Mar 16 07:08:31 UTC 2021] Le_LinkCert='https://acme-v02.api.letsencrypt.org/acme/cert/123456123456'

[Tue Mar 16 07:08:32 UTC 2021] Cert success.

-----BEGIN CERTIFICATE-----

你的证书文件信息。

-----END CERTIFICATE-----

[Tue Mar 16 07:08:32 UTC 2021] Your cert is in /acme.sh/example.com/example.com.cer

[Tue Mar 16 07:08:32 UTC 2021] Your cert key is in /acme.sh/example.com/example.com.key

[Tue Mar 16 07:08:32 UTC 2021] The intermediate CA cert is in /acme.sh/example.com/ca.cer

[Tue Mar 16 07:08:32 UTC 2021] And the full chain certs is there: /acme.sh/example.com/fullchain.cer

acme.sh 免费泛解析证书生成的更多相关文章

- Let's Encrypt免费泛域名证书申请

一. 下载acme.sh,以下四条命令任选一条即可 curl https://get.acme.sh | shwget -O - https://get.acme.sh | sh curl https ...

- CentOS 7配置Let’s Encrypt支持免费泛域名证书

Let’s Encrypt从2018年开始支持泛域名证书,有效期3个月,目前仅支持acme方式申请,暂不支持certbot. 1.安装acme.sh curl https://get.acme.sh ...

- let's encrypt部署免费泛域名证书

环境说明 [root@localhost ~]# cat /etc/redhat-release CentOS Linux release 7.5.1804 (Core) [root@localhos ...

- 永久免费泛域名证书: letsencrypt

项目地址: https://github.com/Neilpang/acme.sh

- Linux下使用acme.sh 配置https 免费证书

acme.sh 简单来说acme.sh 实现了 acme 协议, 可以从 let‘s encrypt 生成免费的证书.acme.sh 有以下特点:一个纯粹用Shell(Unix shell)语言编写的 ...

- centos7利用acme.sh获取Let's Encrypt的永久免费ssl证书并配置网站域名https访问

acme.sh介绍:https://github.com/Neilpang/acme.sh/wiki/%E8%AF%B4%E6%98%8E github:https://github.com/Neil ...

- HTTPS之acme.sh申请证书

1.关于let's encrypt和acme.sh的简介 1.1 let's encrypt Let's Encrypt是一个于2015年三季度推出的数字证书认证机构,旨在以自动化流程消除手动创建和安 ...

- Letsencrypt.org CA免费证书生成

Letsencrypt.org CA免费证书使用 Let's 支持多中客户端,这里使用acme.sh客户端配置免费证书. acme.sh优点: github官方地址 纯用Shell(Unix外壳)语言 ...

- 使用 acme.sh 签发续签 Let‘s Encrypt 证书 泛域名证书

1. 安装 acme.sh 安装很简单, 一个命令: curl https://get.acme.sh | sh 并创建 一个 bash 的 alias, 方便你的使用 alias acme.sh=~ ...

- 使用acme.sh快速生成SSL证书

起因 早上收到了一封来自MySSL EE <noreply@notify.myssl.com>的邮件提示证书即将过期, 少于7天,但是acme.sh应该是60天自动renew的.于是查看下 ...

随机推荐

- Linux 文本处理三剑客应用

Linux 系统中文本处理有多种不同的方式,系统为我们提供了三个实用命令,来实现对行列的依次处理功能,grep命令文本过滤工具,cut列提取工具,sed文本编辑工具,以及awk文本报告生成工具,利用这 ...

- Java多线程-JUC-1(八)

前面把线程相关的生命周期.关键字.线程池(ThreadPool).ThreadLocal.CAS.锁和AQS都讲完了,现在就剩下怎么来用多线程了.而要想用好多线程,其实是可以取一些巧的,比如JUC(好 ...

- uni-app接口请求封装

首先根目录下新建文件夹取名随意,这里我取名common(意为:常见的.共有的) 然后新建request.js文件,贴入以下代码 let server_url = ''; //请求根路径(服务器地址) ...

- Laravel使用es

1.es是什么呢? ElasticSearch是一个基于Lucene的搜索服务器.它提供了一个分布式多用户能力的全文搜索引擎,基于RESTful web接口.Elasticsearch是用Java开发 ...

- Oracle查询存在外键约束但未创建对应索引的情况

1.Oracle提供的脚本 2.网络搜索到的脚本 3.改为可以指定用户的脚本 4.测试脚本使用 1.Oracle提供的脚本 如果要求管控严格,可以考虑使用Oracle官方提供的脚本. Script t ...

- [转载自jayant97] 详解Zephyr设备树(DeviceTree)与驱动模型

原文链接:详解Zephyr设备树(DeviceTree)与驱动模型 1. 前言 Nordic最新的开发包NCS(nRF Connect SDK)相对于原来的nRF5 SDK来说,最大的更新莫过于采 ...

- [Java][Spring]spring profile与maven profile多环境管理

spring profile 与 maven profile 多环境管理 spring profile Spring profile是Spring提供的多环境管理方案. 如下图: 每种环境都对应一个y ...

- CORS就是跨域吗?

首先,跨域的域是什么? 跨域的英文是:Cross-Origin. Origin 中文含义为:起源,源头,出生地. 在跨域中,"域"指的是一个 Web 资源(比如网页.脚本.图片等) ...

- ARP(Address Resolution Protocol) Packet

Address Resolution Protocol The Address Resolution Protocol (ARP) is a communication protocol used f ...

- 基于keras的卷积神经网络(CNN)

1 前言 本文以MNIST手写数字分类为例,讲解使用一维卷积和二维卷积实现 CNN 模型.关于 MNIST 数据集的说明,见使用TensorFlow实现MNIST数据集分类.实验中主要用到 Conv1 ...