APP逆向案例---x会app

步骤一

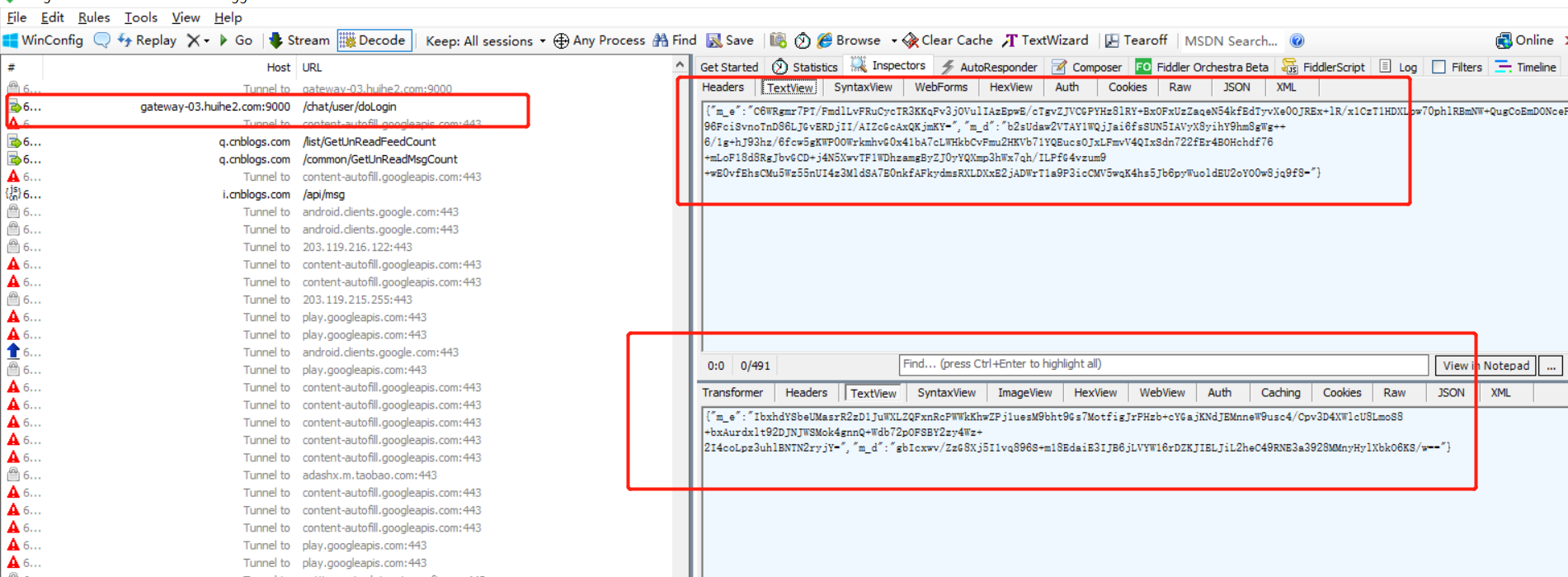

抓个包

其中m_d,m_e为加密参数

步骤二(已经看了是360加固我们脱壳一下)

# Author: hluwa <hluwa888@gmail.com>

# HomePage: https://github.com/hluwa

# CreatedTime: 2020/1/7 20:57

import hashlib

import os

import random

import sys

try:

from shutil import get_terminal_size as get_terminal_size

except:

try:

from backports.shutil_get_terminal_size import get_terminal_size as get_terminal_size

except:

pass

import click

import frida

import logging

import traceback

logging.basicConfig(level=logging.INFO,

format="%(asctime)s %(levelname)s %(message)s",

datefmt='%m-%d/%H:%M:%S')

banner = """

----------------------------------------------------------------------------------------

____________ ___________ ___ ______ _______ _______

| ___| ___ \_ _| _ \/ _ \ | _ \ ___\ \ / / _ \

| |_ | |_/ / | | | | | / /_\ \______| | | | |__ \ V /| | | |_ _ _ __ ___ _ __

| _| | / | | | | | | _ |______| | | | __| / \| | | | | | | '_ ` _ \| '_ \

| | | |\ \ _| |_| |/ /| | | | | |/ /| |___/ /^\ \ |/ /| |_| | | | | | | |_) |

\_| \_| \_|\___/|___/ \_| |_/ |___/ \____/\/ \/___/ \__,_|_| |_| |_| .__/

| |

|_|

https://github.com/hluwa/FRIDA-DEXDump

----------------------------------------------------------------------------------------

"""

md5 = lambda bs: hashlib.md5(bs).hexdigest()

def show_banner():

try:

if get_terminal_size().columns >= len(banner.splitlines()[1]):

for line in banner.splitlines():

click.secho(line, fg=random.choice(['bright_red', 'bright_green', 'bright_blue', 'cyan', 'magenta']))

except:

pass

def get_all_process(device, pkgname):

return [process for process in device.enumerate_processes() if pkgname in process.name]

def search(api):

"""

"""

matches = api.scandex()

for info in matches:

click.secho("[DEXDump] Found: DexAddr={}, DexSize={}"

.format(info['addr'], hex(info['size'])), fg='green')

return matches

def dump(pkg_name, api, mds=None):

"""

"""

if mds is None:

mds = []

matches = api.scandex()

for info in matches:

try:

bs = api.memorydump(info['addr'], info['size'])

md = md5(bs)

if md in mds:

click.secho("[DEXDump]: Skip duplicate dex {}<{}>".format(info['addr'], md), fg="blue")

continue

mds.append(md)

if not os.path.exists("./" + pkg_name + "/"):

os.mkdir("./" + pkg_name + "/")

if bs[:4] != b"dex\n":

bs = b"dex\n035\x00" + bs[8:]

with open(pkg_name + "/" + info['addr'] + ".dex", 'wb') as out:

out.write(bs)

click.secho("[DEXDump]: DexSize={}, DexMd5={}, SavePath={}/{}/{}.dex"

.format(hex(info['size']), md, os.getcwd(), pkg_name, info['addr']), fg='green')

except Exception as e:

click.secho("[Except] - {}: {}".format(e, info), bg='yellow')

def stop_other(pid, processes):

try:

for process in processes:

if process.pid == pid:

os.system("adb shell \"su -c 'kill -18 {}'\"".format(process.pid))

else:

os.system("adb shell \"su -c 'kill -19 {}'\"".format(process.pid))

except:

pass

def choose(pid=None, pkg=None, spawn=False, device=None):

if pid is None and pkg is None:

target = device.get_frontmost_application()

return target.pid, target.identifier

for process in device.enumerate_processes():

if (pid and process.pid == pid) or (pkg and process.name == pkg):

if not spawn:

return process.pid, process.name

else:

pkg = process.name

break

if pkg and spawn and device:

pid = device.spawn(pkg)

device.resume(pid)

return pid, pkg

raise Exception("Cannot found <{}> process".format(pid))

if __name__ == "__main__":

show_banner()

try:

device = frida.get_usb_device()

except:

device = frida.get_remote_device()

if not device:

click.secho("[Except] - Unable to connect to device.", bg='red')

exit()

pid = -1

pname = ""

try:

pid, pname = choose(device=device)

except Exception as e:

click.secho("[Except] - Unable to inject into process: {} in \n{}".format(e, traceback.format_tb(

sys.exc_info()[2])[-1]), bg='red')

exit()

print(pname)

processes = get_all_process(device, pname)

mds = []

for process in processes:

logging.info("[DEXDump]: found target [{}] {}".format(process.pid, process.name))

stop_other(process.pid, processes)

session = device.attach(process.pid)

path = os.path.dirname(sys.argv[0])

path = path if path else "."

script = session.create_script(open(path + "/agent.js").read())

script.load()

dump(pname, script.exports, mds=mds)

script.unload()

session.detach()

exit()

步骤三(脱壳文件太多了我们合并一下dex)

#!/usr/bin/env python

# -*- coding: utf-8 -*-

# @Time : 2020/11/11 14:04

# @Author : ywy

import os, sys

path = r'C:\Users\xxx\Desktop\appHOOK\com.zuiai.hh'# 文件夹目录

files = os.listdir(path) # 得到文件夹下的所有文件名称

out_path =r'C:\Users\xxx\Desktop\appHOOK\22222' #输出文件夹

s = []

for file in files: # 遍历文件夹

if file.find("dex") > 0: ## 查找dex 文件

sh = f'jadx -j 1 -r -d {out_path} {path}\\{file}'

print(sh)

os.system(sh)

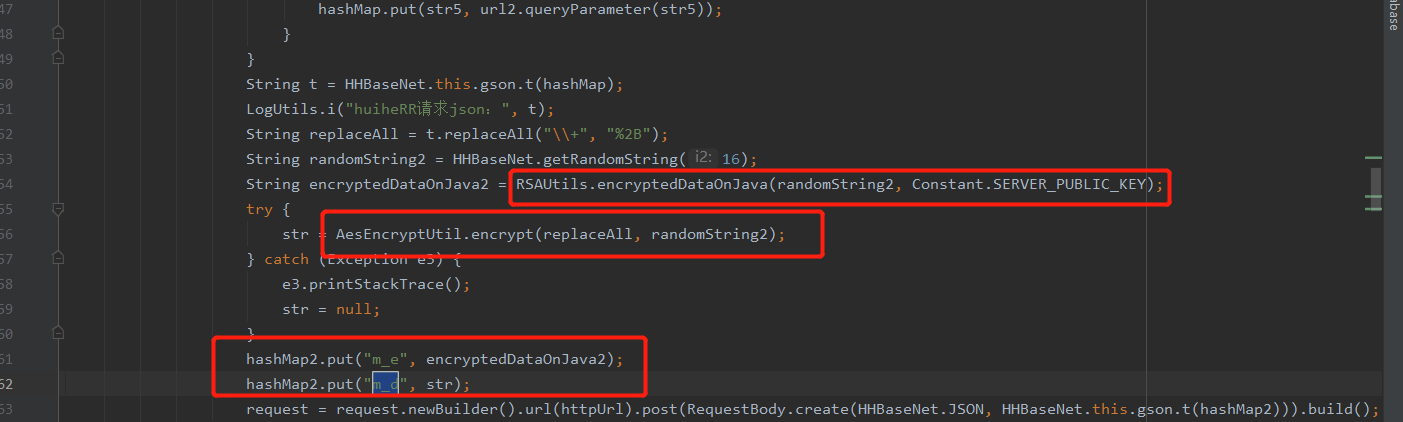

步骤四(找hook方法)

步骤五(开始hook)

1.py

# -*- coding: utf-8 -*-

import logging

import frida

import sys

#adb shell dumpsys window w |findstr \/ |findstr name= 查看运行包名的

logging.basicConfig(level=logging.DEBUG)

def on_message(message, data):

if message['type'] == 'send':

print("[*] {0}".format(message['payload']))

else:

print(message)

with open('hook.js', 'r', encoding='utf-8') as f:

sta = ''.join(f.readlines())

rdev = frida.get_remote_device()

session = rdev.attach("com.zuiai.hh") #app包名

print(session)

script = session.create_script(sta)

print(script)

def show(message,data):

print(message)

script.on("message",show)

# 加载脚本

script.load()

sys.stdin.read()

'''GET

/client/v5/account/user/password

15757876283

args2 FAzA4mfzBH6zJxt6ZS32zJBDyrxSEn6G'''

hook.js

Java.perform(function () {

var AA = Java.use("com.yuyh.library.nets.encryption.RSAUtils");

AA.encryptedDataOnJava.overload('java.lang.String', 'java.lang.String').implementation = function (args1, args2, args3, args4, args5, args6) {

console.log(args1)

console.log(args2)

var args = this.encryptedDataOnJava(args1,args2)

console.log("RSA-加出参--", args)

return args

}

AA.decryptDataOnJava.overload('java.lang.String', 'java.lang.String').implementation = function (args1, args2, args3, args4, args5, args6) {

console.log(args1)

console.log(args2)

var args = this.decryptDataOnJava(args1,args2)

console.log("RSA-解出参--", args)

return args

}

var BB = Java.use("com.yuyh.library.nets.encryption.AesEncryptUtil");

BB.encrypt.overload('java.lang.String', 'java.lang.String').implementation = function (args1, args2, args3, args4, args5, args6) {

console.log(args1)

console.log(args2)

var args = this.encrypt(args1,args2)

console.log("AES-加出参--", args)

return args

}

BB.decrypt.overload('java.lang.String', 'java.lang.String').implementation = function (args1, args2, args3, args4, args5, args6) {

console.log(args1)

console.log(args2)

var args = this.decrypt(args1,args2)

console.log("AES-解出参--", args)

return args

}

});

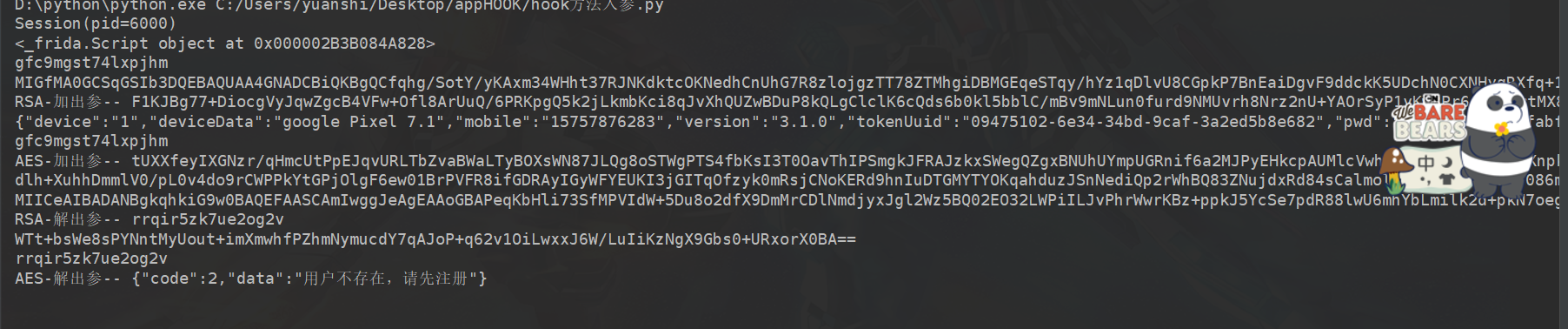

步骤六(运行看看效果)

步骤七(整理人家请求逻辑,python模拟)

这一步就没必要写了,很简单了,主要是给大家瞧瞧hook

APP逆向案例---x会app的更多相关文章

- 作业2——英语学习APP的案例分析

英语学习APP的案例分析 很多同学有误解,软件工程课是否就是理论课?或者是几个牛人拼命写代码,其他人打酱油的课?要不然就是学习一个程序语言,搞一个职业培训的课?都不对,软件工程有理论,有实践,更重要的 ...

- 一文了解安卓APP逆向分析与保护机制

"知物由学"是网易云易盾打造的一个品牌栏目,词语出自汉·王充<论衡·实知>.人,能力有高下之分,学习才知道事物的道理,而后才有智慧,不去求问就不会知道."知物 ...

- 第2次作业——APP的案例分析

APP的案例分析 网易有道词典APP,使用这个软件有三年之久.唯独最爱的一点就是我每天都能听到不一样的英文歌看到创作歌手的来历,当然偶尔也会有其他国家的歌.起初使用这个软件的目的是用来查单词,每天积累 ...

- 初探Android逆向:通过游戏APP破解引发的安全思考

如今移动互联网已经完全融入到我们的生活中,各类APP也是层出不穷,因此对于安卓APP安全的研究也尤为重要.本文通过对一款安卓APP的破解实例,来引出对于APP安全的探讨.(本人纯小白,初次接触安卓逆向 ...

- django配置*app*登录案例*orm简用

1.静态文件的配置和使用 1.静态文件的配置和使用 没有css样式: 添加样式 结果: <html lang="en"> <head> <meta c ...

- [转帖]APP逆向神器之Frida【Android初级篇】

APP逆向神器之Frida[Android初级篇] https://juejin.im/post/5d25a543e51d455d6d5358ab 说到逆向APP,很多人首先想到的都是反编译,但是单看 ...

- 【iOS开发-68】APP下载案例:利用tableView自带的cell布局+缓存池cell复用时注意button状态的检查

(1)效果 (2)源码与资源下载 http://pan.baidu.com/s/1pJLo2PP (3)总结 --核心是利用UITableView里面自带的cell来制作样式同样的cell. 与之对应 ...

- 免费开发者证书真机调试App ID失效问题:"Unable to add App ID because the '10' App ID limit in '7' days has been exceeded."解决方案(5月5号)

免费开发者证书真机调试App ID失效问题:"Unable to add App ID because the '10' App ID limit in '7' days has been ...

- 简单5步说清App软件在线开发、App制作多少钱?

开发制作一款App,所有人都会首先关心开发一款App多少钱这个问题.从网上的信息来看,花费个几十万是很正常的事情,甚至有人说要花上百万才能制作出一款App.那么App软件的开发制作到底和什么有关?怎么 ...

随机推荐

- [翻译自官方]什么是RDB和AOF? 一文了解Redis持久化!

概述 本文提供Redis持久化技术说明, 建议所有Redis用户阅读. 如果您想更深入了解Redis持久性原理机制和底层持久性保证, 请参考文章 揭秘Redis持久化: http://antire ...

- 第9.5节 Python的readlines读取文件内容及其参数hint使用分析

一. 语法 readlines(hint=-1) readlines函数用于从文件或流中一次性读取多行数据,返回数据存入一个列表中. 参数hint释义: 这个参数在readlines的官方文档说明是用 ...

- PyQt(Python+Qt)学习随笔:QScrollArea滚动区域的scrollAreaWidgetContents、widget及setWidget等相关概念解释

老猿Python博文目录 专栏:使用PyQt开发图形界面Python应用 老猿Python博客地址 在Designer中设计将一个lable放到滚动区域上,使用PyUIC生成代码后,可以看到除了QSc ...

- PyQt(Python+Qt)学习随笔:QTreeWidgetItem项是否禁用disable、隐藏isHidden和允许选中isSelected

老猿Python博文目录 专栏:使用PyQt开发图形界面Python应用 老猿Python博客地址 树型部件QTreeWidget的项QTreeWidgetItem对象具有是否禁用disable.是否 ...

- PyQt学习随笔:Model/View中TableView视图数据项编辑结果及视图数据项的访问

按照<PyQt学习随笔:Model/View中设置视图数据项可编辑的方法>的方法支持视图数据可编辑后,编辑后的数据无需主动保存,PyQt会自动将界面变更的数据保存到对应的Model存储中, ...

- 在iframe中获取另一个iframe中的元素

$(top.parent.iframeId).contents().find("#selector") //iframeId为iframe的id名称

- 算法—— n个骰子的点数

把n个骰子扔在地上,所有骰子朝上一面的点数之和为s.输入n,打印出s的所有可能的值出现的概率. 你需要用一个浮点数数组返回答案,其中第 i 个元素代表这 n 个骰子所能掷出的点数集合中第 i 小的那个 ...

- 安卓11配置谷歌FCM推送报错

2020-12-11 11:57:50.872 15404-15464/com.sp.notify E/FirebaseInstanceId: Failed to get FIS auth token ...

- react项目中对dom元素样式修改的另一种方法以及将组件插入到node节点中

在项目中,以前如果遇到对dom元素的操作都是直接获取dom元素,比如说: 但是如果修改的样式比较多的话,不如直接"切换"dom元素,如下例子: 这样会节省一些性能.因为操作dom的 ...

- 初始Node

node是什么? 一句话: 服务器 什么是服务器: 一句话: 客户端访问 并且能够响应 为什么: 一句话: 执行效率高 #安装 #控制台 切换磁盘: e: 改变目录: cd 目录 cd.. ...