CTF-BugKu-杂项-1-20

2020.09.14

今天又是奥力给的一天,我的鼻炎啥时候能好啊……真是难受的一,影响学习和生活今天复习一遍杂项,应该挺快,毕竟这东西难就难在脑洞,做过一遍就全知道了,ok,let‘s go

做题

第一题 签到题

https://ctf.bugku.com/challenges#签到题

- 扫码关注既得。flag{BugKu-Sec-pwn!}

第二题 这是一张单纯的照片

https://ctf.bugku.com/challenges#这是一张单纯的图片

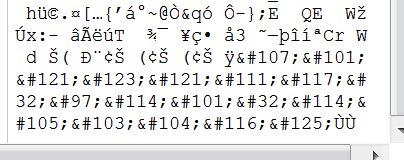

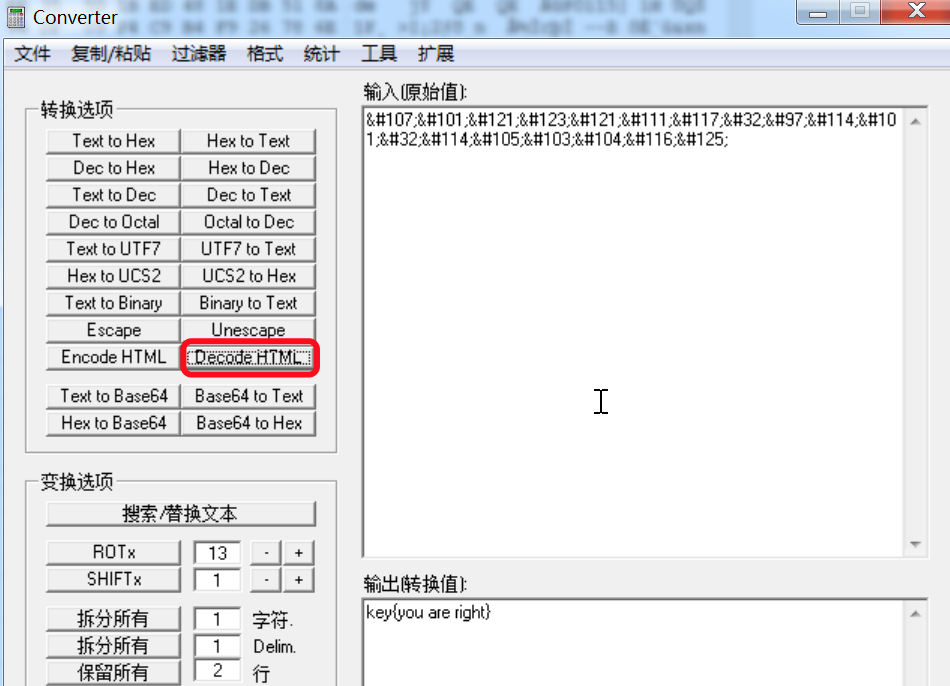

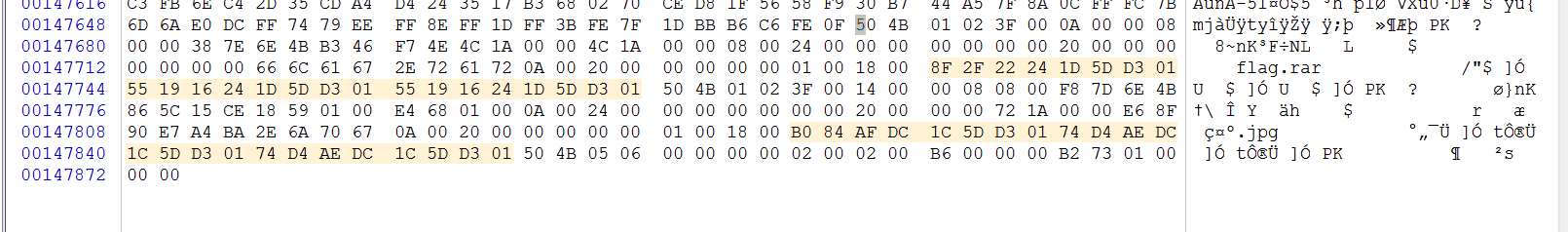

- winhex打开,最后发现异常

- 昨天说过这是一种Html编码,转码之后即可得答案

key{you are right}

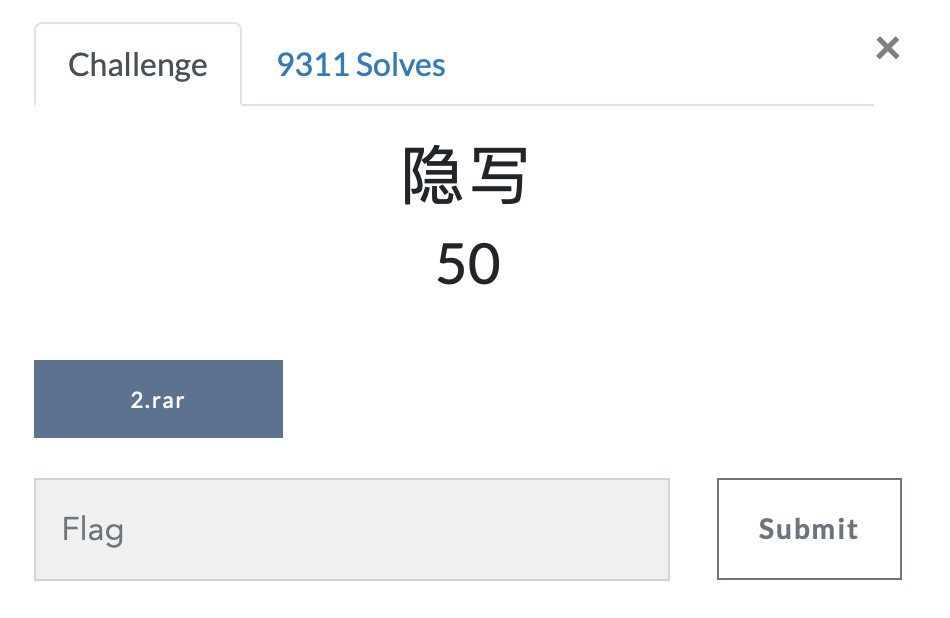

第三题 隐写

https://ctf.bugku.com/challenges#隐写

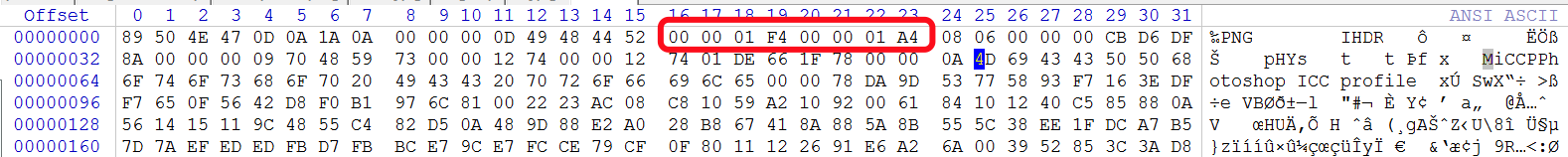

- 是一张尺寸是500x420的png图片,这种情况考虑把尺寸调成正方形看看

- 调整方法是:winhex打开,第16-23位负责图片大小,前四位负责宽,后四位负责高,修改即可

- 修改完打开既得答案

BUGKU{a1e5aSA}

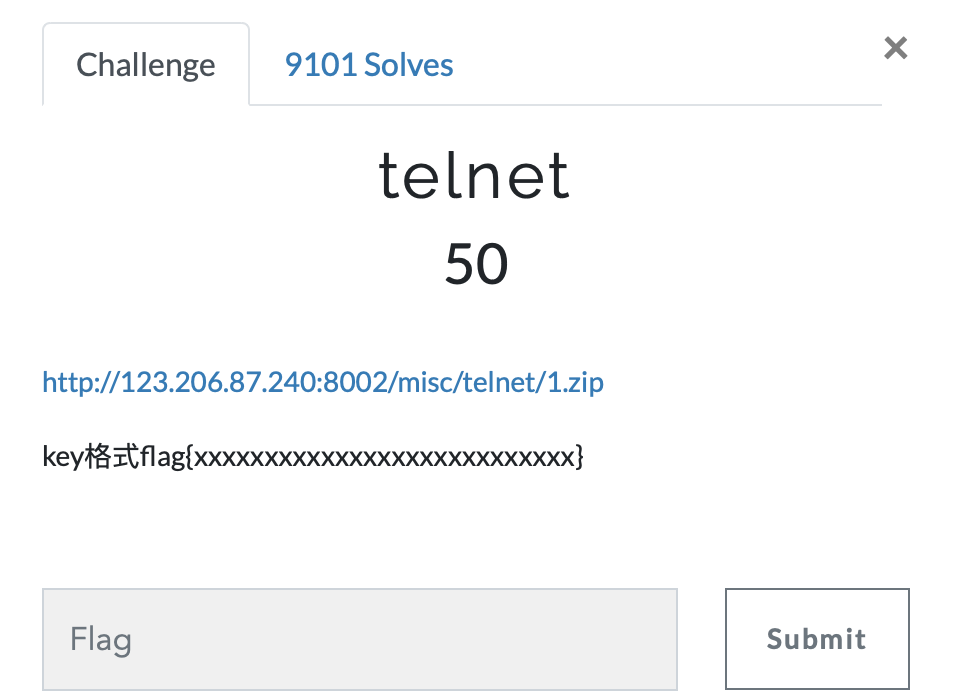

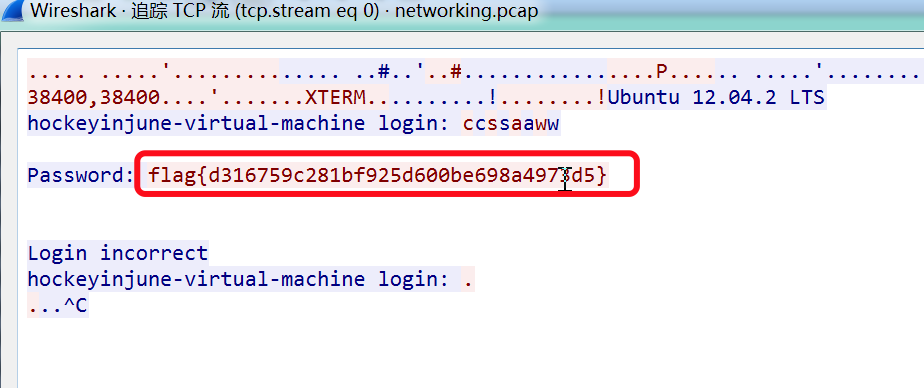

第四题 telnet

https://ctf.bugku.com/challenges#telnet

- 解压得

networking.pcap文件,Wireshark打开 - 追踪TCP流

- 得到答案

flag{d316759c281bf925d600be698a4973d5}

第五题 眼见非实

https://ctf.bugku.com/challenges#眼见非实(ISCCCTF)

- 下载得到名为zip的无后缀名文件,winhex打开,确实有zip文件头,修改为zip后缀尝试

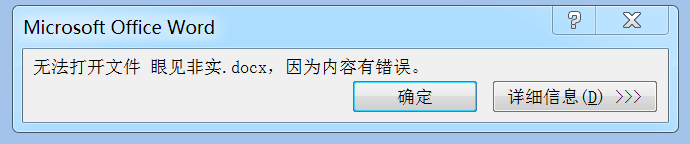

- 解压得到一个doc文件,但是不能正常打开

- 怀疑是因为版本问题,于是修改doc文件后缀为zip,解压后用vscode打开,在文件下找到flag

flag{F1@g}

换个wps应该是可以正常打开,但是doc文件都是打包成zip格式发布的,所以,doc文件都可以进行解压,这里直接解压查看。

第六题 啊哒

https://ctf.bugku.com/challenges#啊哒

- 打开如下

- 尺寸是826x672,不是正方形,先考虑修改尺寸变成正方形

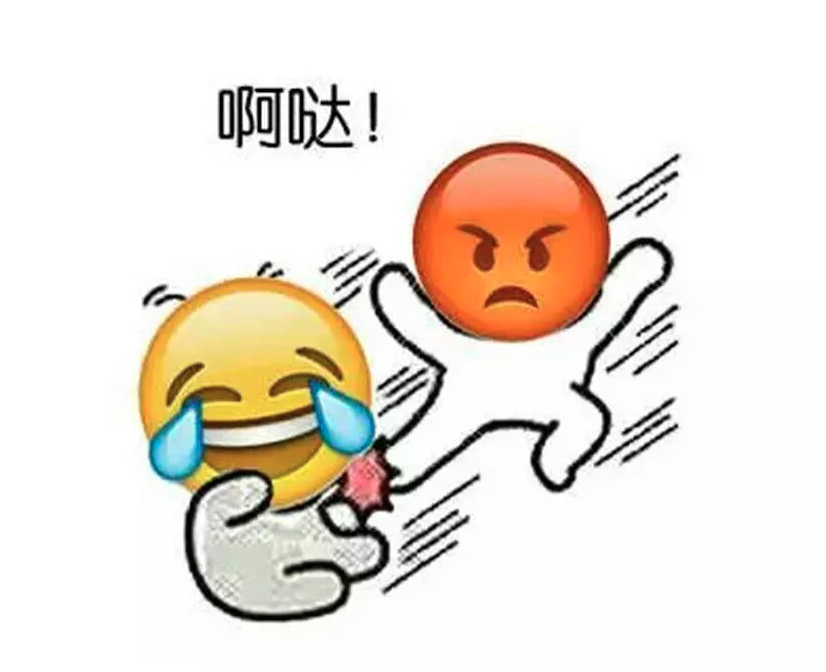

- winhex打开,本来想修改尺寸,在末尾发现敏感信息,原来是文件叠加

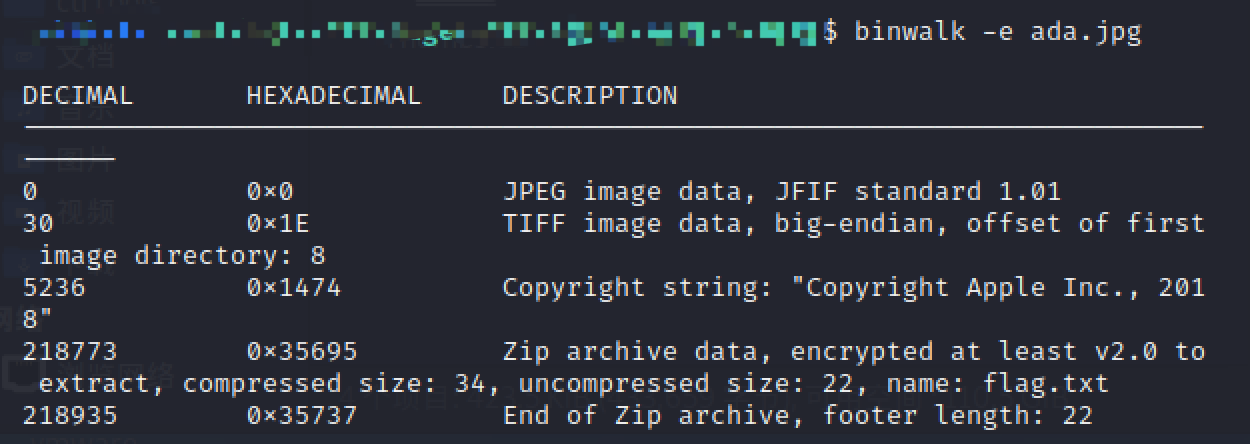

- 用binwalk分解文件

binwalk -e ada.jpg

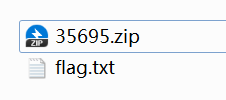

- 分解得到两个文件,压缩文件有密码,flag.txt没内容

- 考虑找压缩文件是不是伪加密,或者找解压密码

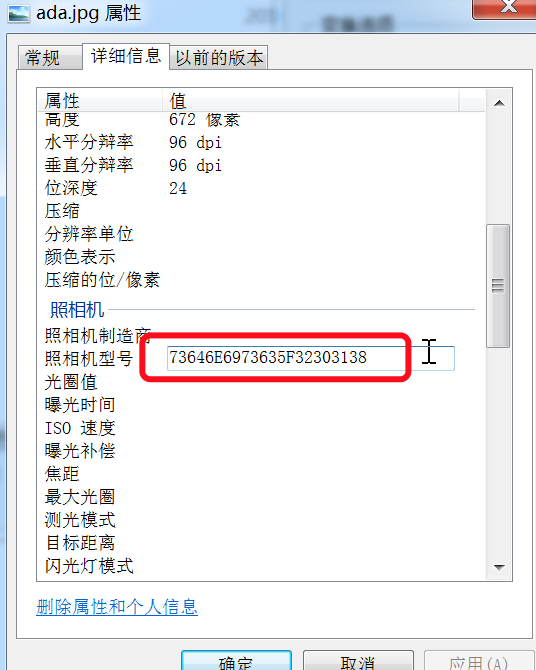

- 在ada.jpg文件详情里,发现一串数据,疑似解压密码,看着像十六进制,于是进行转码,得到

sdnisc_2018,竟然不是乱码,八成就是密码了,经测试确实是密码

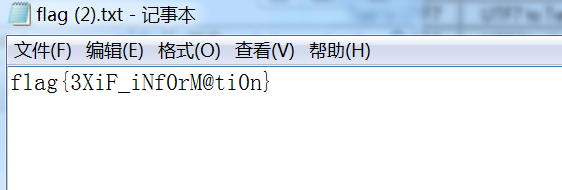

- 输入密码解压得flag

flag{3XiF_iNf0rM@ti0n}

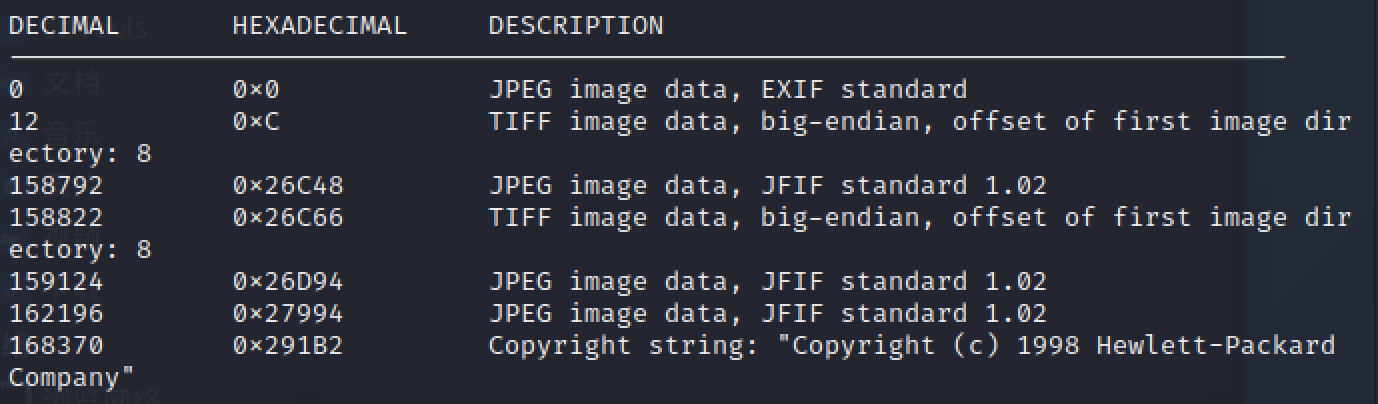

第七题 又一张图片,还单纯吗

https://ctf.bugku.com/challenges#又一张图片,还单纯吗

- 这回先看winhex,拉了一遍没发现什么异常,看起来像是一整正儿八经的jpg

- 不是正方形,修改尺寸看看。修改方法比png麻烦一点,好像没有固定的位置,我是在winhex中直接搜现在的尺寸,找到对应的地方修改,但是没什么发现

- 可能是文件叠加?binwalk发现好几个图片,用

binwalk -e没有分离出来,不知道为啥,只能手动分离

- 手动分离

dd if=2.jpg of=res skip=158792 bs=1

- 识别图中文字……得flag

falg{NSCTF_e6532a34928a3d1dadd0b049d5a3cc57}

第八题 猜

https://ctf.bugku.com/challenges#猜

- 百度识图,刘亦菲,构造flag

key{liuyifei}

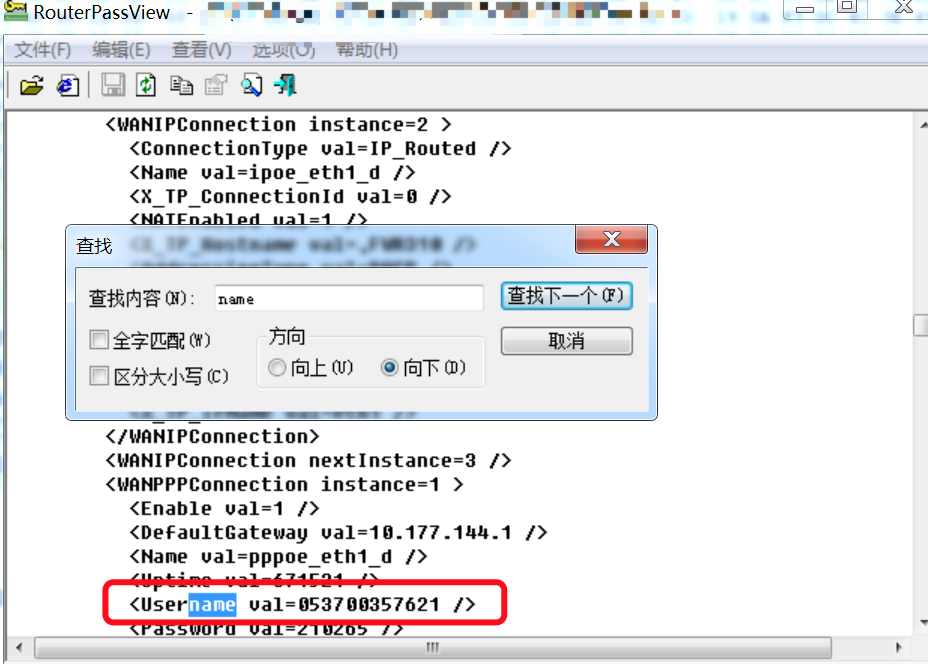

第九题 宽带信息泄漏

https://ctf.bugku.com/challenges#宽带信息泄露

- conf.bin文件,加上题目信息,推测这是一个路由器配置文件,因此用专门的工具RoutePassView进行查看,搜索name,找到答案

flag{053700357621}

第十题 隐写2

https://ctf.bugku.com/challenges#隐写2

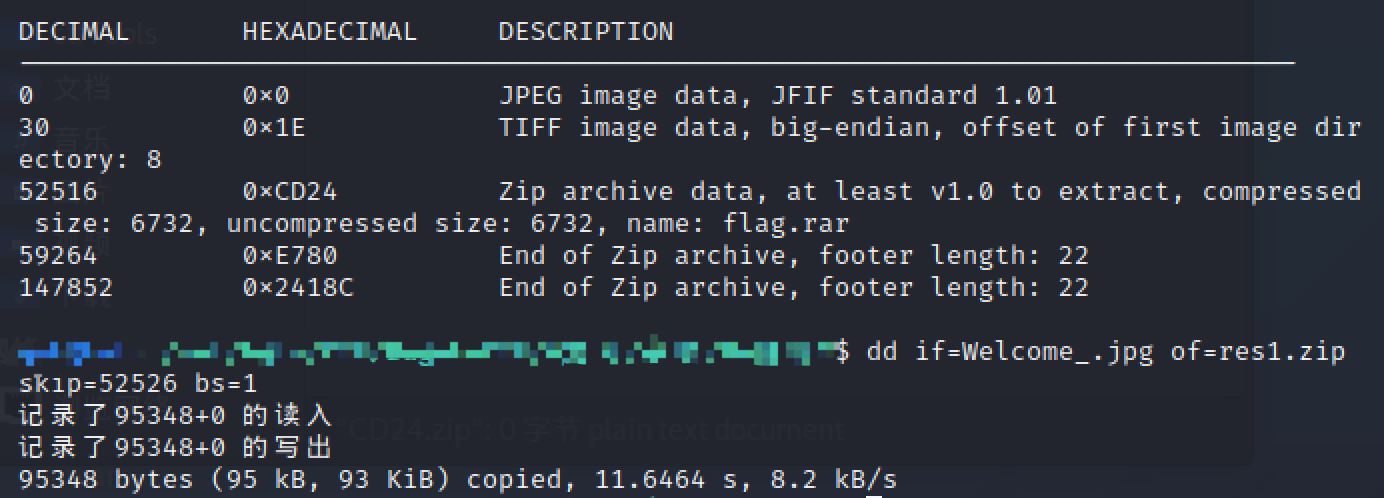

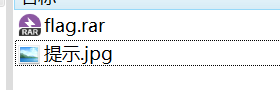

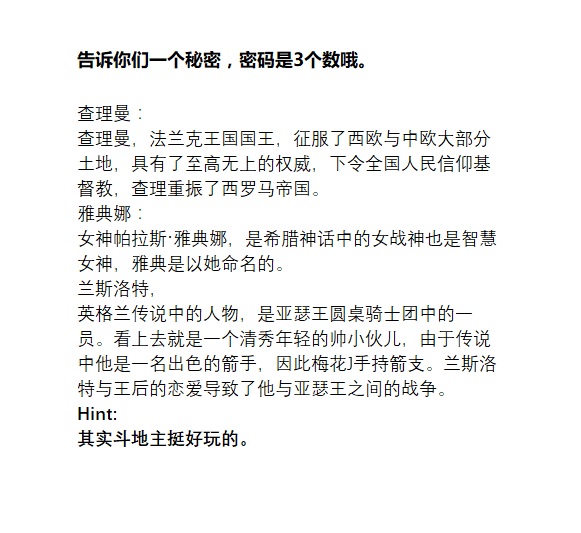

- 这是一个非常奥力给的表情包,不给他废话,直接winhex,末尾发现PK,文件叠加,binwalk分解。自动分解出错,手动分解

- 分解得到一个压缩包,解压得到俩文件

- 图片提示了解压密码是三个数,并且还有三个人物故事,

- 查看最初文件详情,发现一点好像没什么用的有用信息

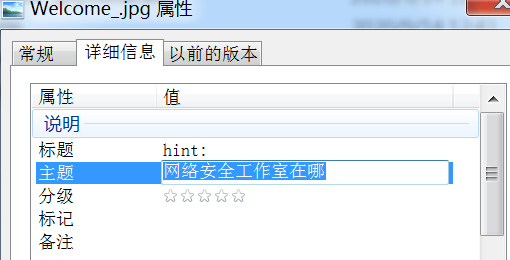

- 我发现最初的图片和提示图片的大小都是581x533,但是好像没什么卵用,提示图片给的三个人物是斗地主里边的KJQ,图片给的提示信息跟最开始给的提示信息也没啥关联吧,网络安全工作室在哪?其实斗地主挺好玩的,三位数字。后来我才知道,原来是KJQ对应的键盘上的数字,871,???神仙脑洞

CTF-BugKu-杂项-1-20的更多相关文章

- Bugku CTF练习题---杂项---隐写3

Bugku CTF练习题---杂项---隐写3 flag:flag{He1l0_d4_ba1} 解题步骤: 1.观察题目,下载附件 2.打开图片,发现是一张大白,仔细观察一下总感觉少了点东西,这张图好 ...

- bugku 杂项 流量分析(cnss)

bugku 杂项 流量分析(cnss) 此题较为简单 wireshark 追踪第一行tcp流信息 得到如下 GET /stat.htm?id=2724999&r=http%3A%2F%2Fsp ...

- http://ctf.bugku.com/challenges#Mountain%20climbing:bugku--Mountain-Climbing

分析这道题,爽,能够结合IDA和ollydbg分析代码,美滋滋.但如果以后能直接根据汇编容易地看懂逻辑那就更好了. 参考链接: https://blog.csdn.net/cossack9989/ ...

- Bugku杂项(1—28)

1.签到题 只要关注公众号就可以得到 flag---开胃菜 2.这是一张单纯的图片 用Winhex打开,会发现最下面有一行编码: key{you are right} 是一串HTML编码,解密下就行了 ...

- 01 CTF MISC 杂项 知识梳理

1.隐写术( steganograhy ) 将信息隐藏到信息载体,不让计划的接收者之外的人获取信息.近几年来,隐写术领域已经成为了信息安全的焦点.因为每个Web站点都依赖多媒体,如音频.视频和图像.隐 ...

- Bugku 杂项 眼见非实

把文件放进Kali中可以看到这是一个zip文件,解压后得到一个docx,继续翻 (在windows中是打不开的 在word/document.xml中可以找到flag

- Bugku 杂项 啊哒

有趣的表情包来源:第七届山东省大学生网络安全技能大赛 下载下来安装包后可以得到一张图片,010发现jpg后面还夹带着一些东西,用binwalk提取后得到一个压缩包,但是需要密码. 我卡在这里了,尝试了 ...

- http://ctf.bugku.com/challenges#love:bugku--love

做了一道逆向题目,主要关联到base64编码的知识点.下面做一分析. 题目如下: 通过测试,可知它没有加壳.尝试使用IDA进行分析. 1.IDA分析文件 打开文件后,按[shift+F12 ...

- http://ctf.bugku.com/challenges#%E9%80%86%E5%90%91%E5%85%A5%E9%97%A8:bugku--逆向入门

文件是: 分析挺简单,主要是data urls知识点. 首先使用peid检测是否加壳,发现它居然是jpg文件.使用notepad++查看,结果如下. 嗯,百度一下子,知道了data ...

- http://ctf.bugku.com/challenges#Timer(%E9%98%BF%E9%87%8CCTF):Bugku——Timer(阿里CTF)

做了第一个android apk逆向题,很多工具啥的还没用过,再接再厉. 找到方法发现这个apk支持的SDK API是15-17,于是就下载了API 16并制作了模拟器,但发现还是运行不起来, ...

随机推荐

- vue element Admin - 修改浏览器标签名 + 添加tagView标签 +固定导航头部 + 添加侧边栏Logo

1 .修改浏览器标签名称: 修改浏览器标签名称在文件:\src\settings.js image.png 2 .修改固定头部Header和侧边栏 Logo: image.png 1)侧边栏文 ...

- 防止多次引入js文件导致的重复注册点击事件

前端代码中的js文件如果是动态引入的或者是某个事件操作进行注册的,那么重复的引入js文件或者多次触发注册事件会导致事件多次进行注册,造成不必要的麻烦,所以需要在每次注册之前将先前的事件进行取消,下面以 ...

- IDEA使用教程(上)

一.介绍 IDEA全称IntelliJ IDEA,是java语言开发的集成环境.idea提倡的是智能编码,目的是减少程序员的工作,其特色功能有智能的选取.丰富的导航模式.历史记录功能等,最突出的功能 ...

- windows服务器下,mysql运行一段时间之后忽然无法连接,但是mysql服务启动正常

出现这种情况以前都是重启服务器可以解决,但是治标不治本,一段时间之后仍然会出现此问题. 此问题不是mysql应用程序的问题而是windows server system 的配置问题.因此需要修改win ...

- node.js 模拟自动发送邮件验证码

node.js 模拟自动发送邮件验证码 引言 正文 1. QQ邮箱设置 2. 安装nodemailer 3.配置信息 4.综合 5.讲解 结束语 引言 先点赞,再看博客,顺手可以点个关注. 微信公众号 ...

- Burp Suite 爆破high级别的DVWA

Step1:调整 DVWA 为 high 级别,然后点击进入 Brute Force . Step2:输入正确的账号,和一个假的密码,使用BP进行拦包. Step3:Ctrl+i 将拦到的包发送到 I ...

- web渗透测试之sqlmap拿到数据库信息

通过扫描我们发现目标网站存在sql注入漏洞,我们访问该里面后发现该网站里面有个表格提交参数.确实存在没有过滤 使用sqlmap扫描发现漏洞的确存在,这里是布尔盲注 查看当前数据库名 查看表名得到以下信 ...

- ent orm笔记1---快速尝鲜

前几天看到消息Facebook孵化的ORM ent转为正式项目,出去好奇,简单体验了一下,使用上自己感觉比GORM好用,于是打算把官方的文档进行整理,也算是学习一下如何使用. 安装 ent orm 需 ...

- 不同SEO对长尾关键词的不同做法

http://www.wocaoseo.com/thread-122-1-1.html 长尾关键词指的是除目标关键词能带来搜索流量的关键词称之长尾关键词,它为一般由几个词语或短语组成,而且随 ...

- 【原创】探索容器底层知识之Namespace

一.先谈谈进程 在正式介绍Namespace之前,先介绍下进程,因为容器本质上是进程,但是在介绍进程之前,先理清下“程序”和“进程”的关系,这是IT从业人员在日常工作中经常碰到的两个词汇,举个通俗点的 ...

- Bugku CTF练习题---杂项---隐写3