PHP弱类型漏洞学习

简介

PHP在使用双等号(==)判断的时候,不会严格检验传入的变量类型,同时在执行过程中可以将变量自由地进行转换类型。由于弱数据类型的特点,在使用双等号和一些函数时,会造成一定的安全隐患

eg:

<?php

var_dump("admin"==0); //true

var_dump("1admin"==1); //true

var_dump("admin1"==1); //false

var_dump("admin1"==0); //true

var_dump("0e123456"=="0e4456789"); //true

?>

== 在进行比较的时候,会先将字符串类型转化成相同,再比较

=== 在进行比较的时候,会先判断两种字符串的类型是否相等,再比较

Hash比较缺陷

研发人员在对比Hash2字符串的时候常常用到等于、不等于(!=)进行比较。如果Hash值以0e开头,后面都是数字,当与数字进行比较时,就会被解析成0x10n,会被判与0相等,攻击者可以绕过某些系统逻辑

PHP在处理哈希字符串时,会利用”!=”或”==”来对哈希值进行比较,它把每一个以”0E”开头的哈希值都解释为0,所以如果两个不同的密码经过哈希以后,其哈希值都是以”0E”开头的,那么PHP将会认为他们相同,都是0。

攻击者可以利用这一漏洞,通过输入一个经过哈希后以”0E”开头的字符串,即会被PHP解释为0,如果数据库中存在这种哈希值以”0E”开头的密码的话,他就可以以这个用户的身份登录进去,尽管并没有真正的密码。

<?php

var_dump("0e123456789012345678901234567890"==="0"); //false

var_dump("0e123456789012345678901234567890"=="0"); //true

?>

加密后为0E的字符

QNKCDZO

0e830400451993494058024219903391 s878926199a

0e545993274517709034328855841020 s155964671a

0e342768416822451524974117254469 s214587387a

0e848240448830537924465865611904 s214587387a

0e848240448830537924465865611904 s878926199a

0e545993274517709034328855841020 s1091221200a

0e940624217856561557816327384675 s1885207154a

0e509367213418206700842008763514 s1502113478a

0e861580163291561247404381396064 s1885207154a

0e509367213418206700842008763514 s1836677006a

0e481036490867661113260034900752 s155964671a

0e342768416822451524974117254469 s1184209335a

0e072485820392773389523109082030 s1665632922a

0e731198061491163073197128363787 s1502113478a

0e861580163291561247404381396064 s1836677006a

0e481036490867661113260034900752 s1091221200a

0e940624217856561557816327384675 s155964671a

0e342768416822451524974117254469 s1502113478a

0e861580163291561247404381396064 s155964671a

0e342768416822451524974117254469 s1665632922a

0e731198061491163073197128363787 s155964671a

0e342768416822451524974117254469

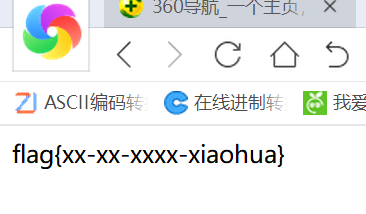

CTF例题

<?php

$pass=$_GET['password'];

$password='0e342768416822451524974117254469'; if (md5($pass)==$password) {

echo "flag{xx-xx-xxxx-xiaohua}";

}else{

echo "error";

} ?>

payload:

http://127.0.0.1/index.php?password=s1885207154a

预防方案 :

PHP5.6以上使用hash_equals()函数比较Hash值,可以避免对比恶意绕过

低于5.6可用可以实现的函数解决

参考学习:https://www.freebuf.com/news/67007.html

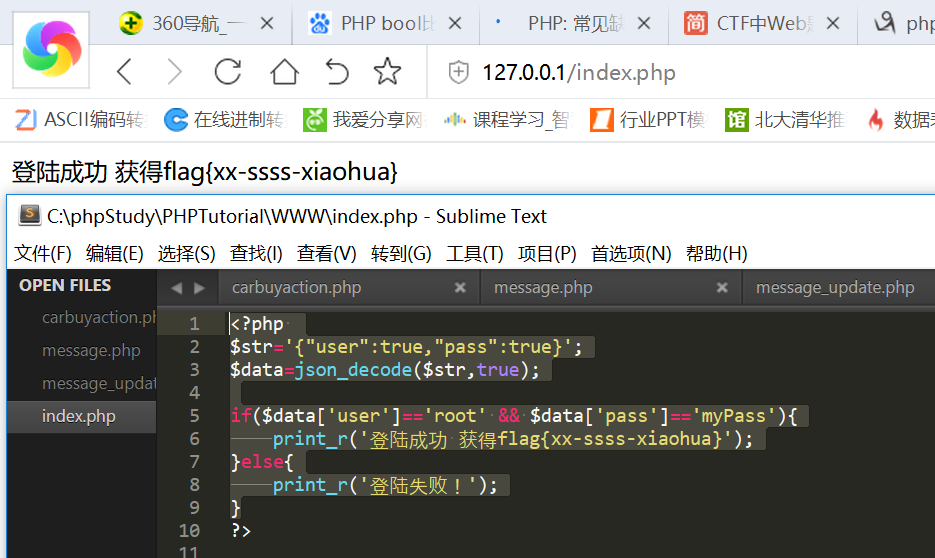

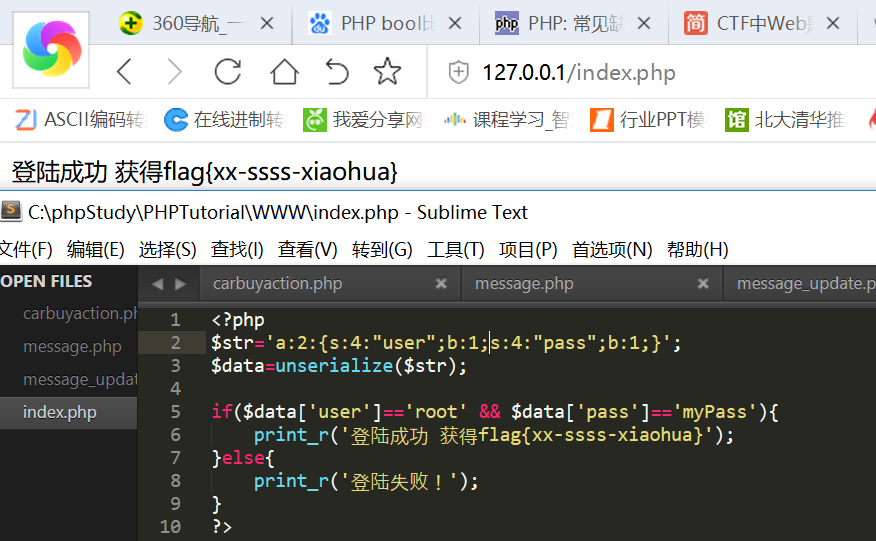

bool比较缺陷

在使用json_decode()函数或使用unserialize()函数时,部分结构被解释成bool类型,也会造成缺陷。

json_decode漏洞代码:

<?php

$str='{"user":true,"pass":true}';

$data=json_decode($str,true); if($data['user']=='root' && $data['pass']=='myPass'){

print_r('登陆成功 获得flag{xx-ssss-xiaohua}');

}else{

print_r('登陆失败!');

}

unserialize漏洞代码:

<?php

$str='a:2:{s:4:"user";b:1;s:4:"pass";b:1;}';

$data=unserialize($str); if($data['user']=='root' && $data['pass']=='myPass'){

print_r('登陆成功 获得flag{xx-ssss-xiaohua}');

}else{

print_r('登陆失败!');

}

?>

避免bool比较可以使用三个等号作比较即可。

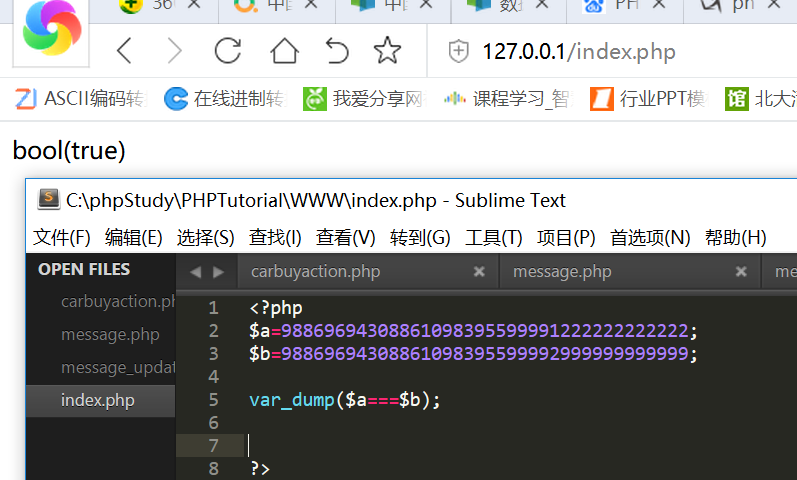

数字转换比较缺陷

当赋值给PHP变量的整型超过PHP的最大值PHP_INT_MAX时,PHP将无法计算出正确的结果,攻击者可能会利用其跳过某些校验逻辑,如密码校验、账号充值校验等

<?php

$a=98869694308861098395599991222222222222;

$b=98869694308861098395599992999999999999; var_dump($a===$b); ?>

再实际的业务逻辑中,一定要对最大值进行限制,避免数据越界而导致错误的执行结果。

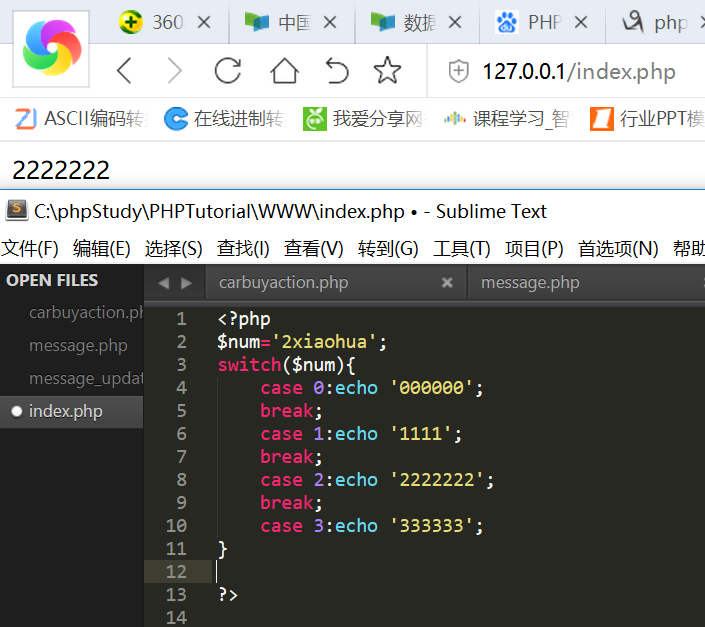

switch比较缺陷

当再switch中使用case判断数字时,switch会将其中的参数转换为int类型进行计算

<?php

$num='2xiaohua';

switch($num){

case 0:echo '000000';

break;

case 1:echo '1111';

break;

case 2:echo '2222222';

break;

case 3:echo '333333';

} ?>

最终输出2222

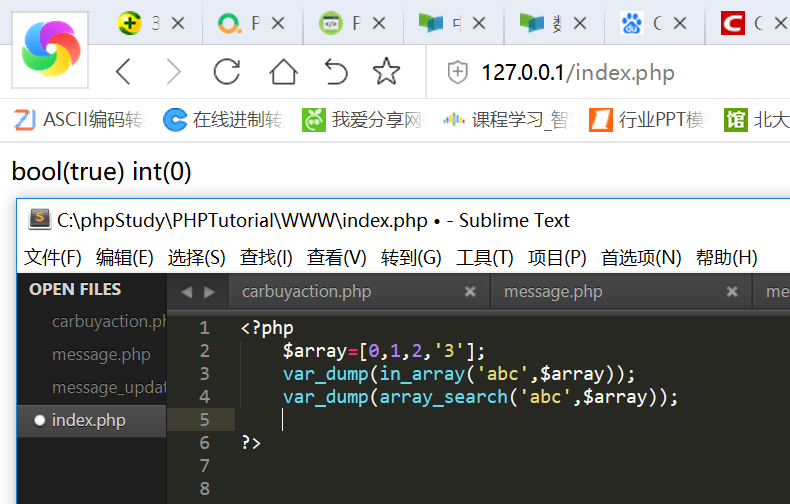

数组比较缺陷

当使用in_array()或array_search()函数时,如果$strict参数吗有设置为true,则in_array()或array_search()将使用松散来判断$needle是否存在$haystack中

bool in_array ( mixed $needle , array $haystack [, bool $strict = FALSE ] )//strict默认为false

miixed array_search( mixed $needle , array $haystack [, bool $strict = FALSE ] )//strict默认为false

漏洞代码:

<?php

$array=[0,1,2,'3'];

var_dump(in_array('abc',$array));

var_dump(array_search('abc',$array)); ?>

2222

参考学习:《php安全之道》

PHP弱类型漏洞学习的更多相关文章

- CTF中常见的 PHP 弱类型漏洞总结

作者:ZERO 所属团队:Arctic Shell 参考资料: http://archimesan.me/2017/12/21/php%E5%BC%B1%E7%B1%BB%E5%9E%8B%E6 ...

- 攻防世界-Web-lottery(.git泄露、php源码审计、弱类型利用)

扫描目录,发现.git泄露: 提取.git泄露的源码,得到许多文件: 网站这里: 这就要审计一下代码,找找漏洞了. 经过一番审计,猜数字对应的函数在api.php中: 我们要绕过这个$win_numb ...

- PHP弱类型:WordPress Cookie伪造

1 PHP弱类型 PHP是弱类型语言,所以变量会因为使用场景的不同自动进行类型转换.PHP中用 == 以及 != 进行相等判断时,会自动进行类型转换,用 === 以及 !== 进行判断时不会自动转换类 ...

- PHP弱类型语法的实现

PHP弱类型语法的实现 前言 借鉴了 TIPI, 对 php 源码进行学习 欢迎大家给予意见, 互相沟通学习 弱类型语法实现方式 (弱变量容器 zval) 所有变量用同一结构表示, 既表示变量值, 也 ...

- XSS漏洞学习笔记

XSS漏洞学习 简介 xss漏洞,英文名为cross site scripting. xss最大的特点就是能注入恶意的代码到用户浏览器的网页上,从而达到劫持用户会话的目的. 说白了就是想尽办法让你加载 ...

- PHP代码审计笔记--弱类型存在的安全问题

0x01 前言 PHP 是一门弱类型语言,不必向 PHP 声明该变量的数据类型,PHP 会根据变量的值,自动把变量转换为正确的数据类型. 弱类型比较,是一个比较蛋疼的问题,如左侧为字符串,右侧为一个整 ...

- PHP反序列漏洞学习

0x00 序列化和反序列化 在PHP中,序列化和反序列化对应的函数分别为serialize()和unserialize(). 序列化:serialize()将对象转换为字符串以便存储传输的一种方式. ...

- php 弱类型总结

0x01 前言 最近CTF比赛,不止一次的出了php弱类型的题目,借此想总结一下关于php弱类型以及绕过方式 0x02 知识介绍 php中有两种比较的符号 == 与 === <?php $a = ...

- [代码审计]php弱类型总结

0x01 前言 php是世界上最好的语言,所以php自身的安全问题也是web安全的一个方面.由于其自身弱类型语言的特性以及内置函数对于传入参数的松散处理,所以会带来很多的问题,这里将进行简要介绍. 弱 ...

随机推荐

- vscode配置python调试仍然直接输出

工作目录不能放在python的安装目录下

- Prometheus入门教程(三):Grafana 图表配置快速入门

文章首发于[陈树义]公众号,点击跳转到原文:https://mp.weixin.qq.com/s/sA0nYevO8yz6QLRz03qJSw 前面我们使用 Prometheus + Grafana ...

- Vue中监听 键盘事件及修饰符

键盘事件: keyCode 实际值 48到57 0 - 9 65到90 a - z ( A-Z ) 112到135 F1 - F24 8 ...

- MapReduce工作原理详解

文章概览: 1.MapReduce简介 2.MapReduce有哪些角色?各自的作用是什么? 3.MapReduce程序执行流程 4.MapReduce工作原理 5.MapReduce中Shuffle ...

- 如何分析、排查、解决Redis变慢问题?

关于如何分析.排查.解决Redis变慢问题,根据实践总结了一些清单如下: 1.使用复杂度过高的命令(例如SORT/SUION/ZUNIONSTORE/KEYS),或一次查询全量数据(例如LRANGE ...

- 签到功能,用 MySQL 还是 Redis ?

现在的网站和app开发中,签到是一个很常见的功能,如微博签到送积分,签到排行榜. 如移动app ,签到送流量等活动. 用户签到是提高用户粘性的有效手段,用的好能事半功倍! 下面我们从技术方面看看常 ...

- php 计算2点之间的距离

//获取该点周围的4个点 $distance = 1;//范围(单位千米) $lat = 113.873643; $lng = 22.573969; define('EARTH_RADIUS', 63 ...

- JAVA学习线路:day14-网络编程

心得: 我是一名正在自学的java的即将毕业的大学生 总结笔记是为了让自己更好的理解和加深印象.可能不是那么美观,自己可以看懂就好 所有的文档和源代码都开源在GitHub: https://githu ...

- FloodFill算法详解及应用

啥是 FloodFill 算法呢,最直接的一个应用就是「颜色填充」,就是 Windows 绘画本中那个小油漆桶的标志,可以把一块被圈起来的区域全部染色. 这种算法思想还在许多其他地方有应用.比如说扫雷 ...

- K8s之实践Pod深入理解

K8s之实践Pod深入理解 1.同一pod下的nginx+php+mysql nginx+php+mysql.yaml文件 --- apiVersion: v1 kind: Secret meta ...