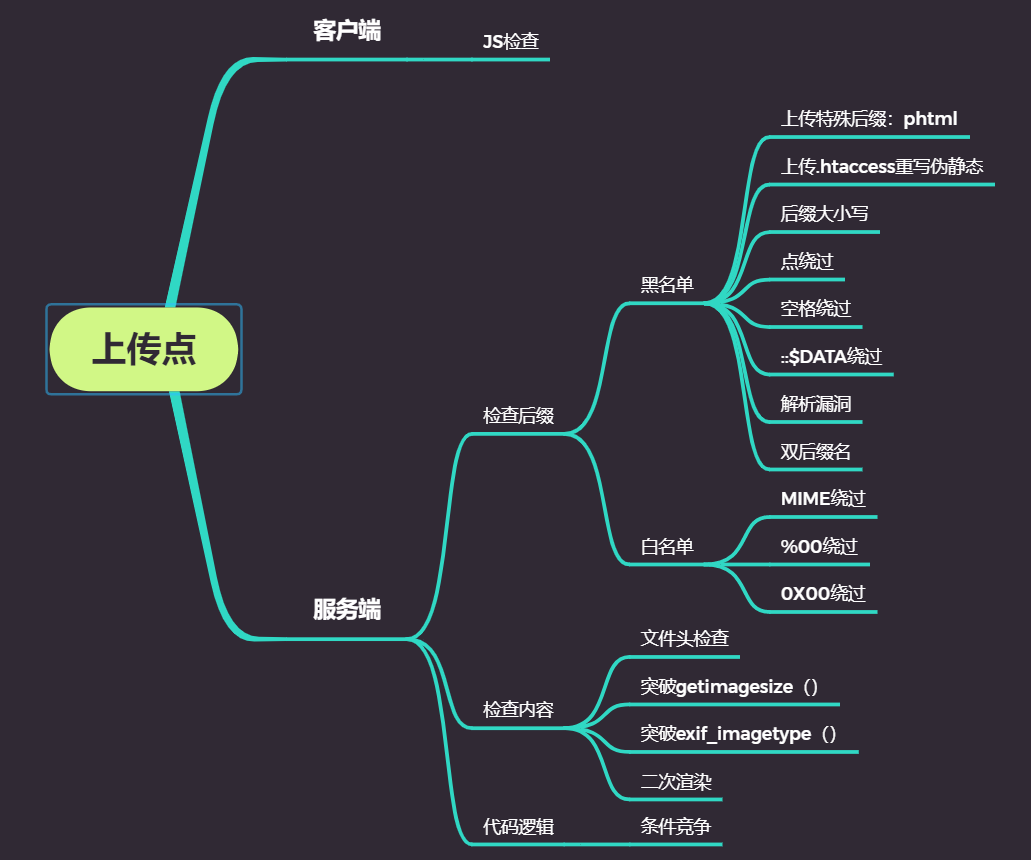

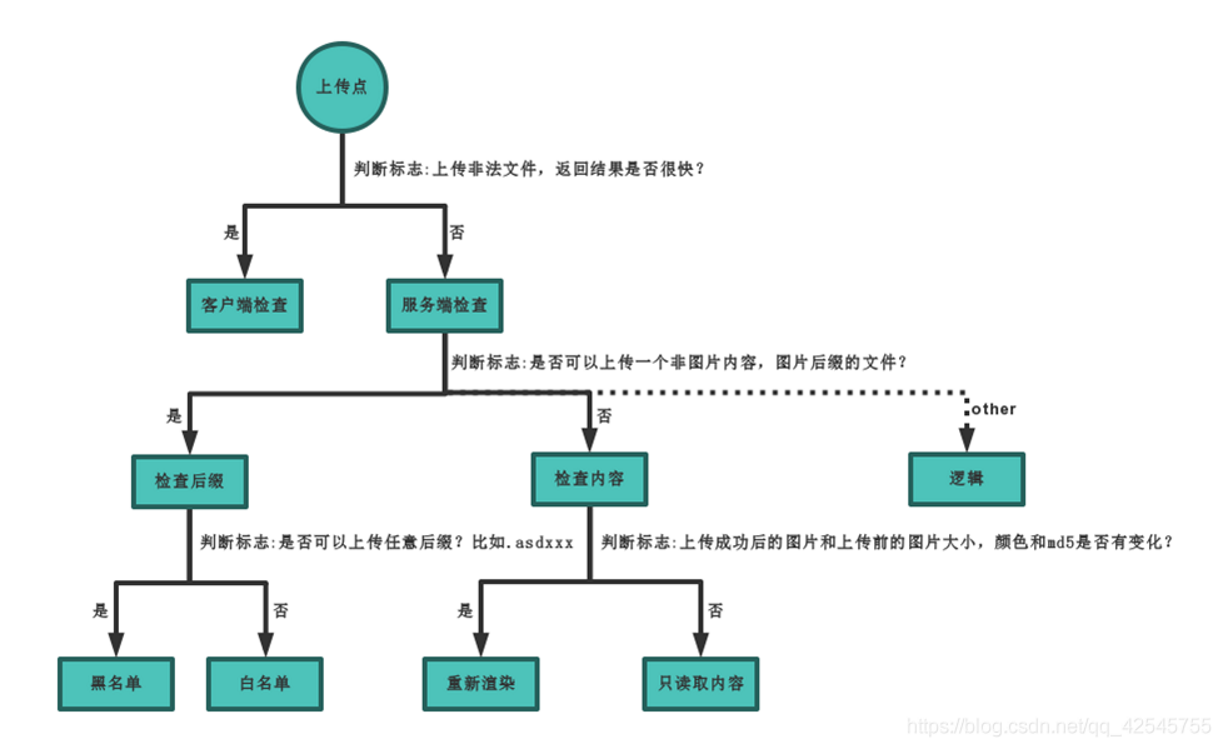

upload-labs 1-21关通关记录

0x01:

检查源代码,发现JS前端验证,关闭JS即可连接,或者手动添加.php,或者上传1.jpg,再抓包修改为php

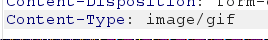

0X02:

if (($_FILES['upload_file']['type'] == 'image/jpeg') || ($_FILES['upload_file']['type'] == 'image/png') || ($_FILES['upload_file']['type'] == 'image/gif'))

仅存在判断connect-type,抓包修改为image/jpeg,image/png,image/gif,BP抓包,可上传

0X03:

查看源码,尝试用php3,phtml绕过

0X04:

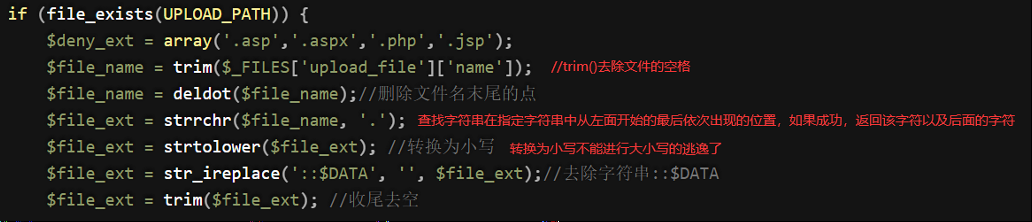

黑名单验证:(包含了所有的黑名单文件)

$deny_ext = array(".php",".php5",".php4",".php3",".php2",".php1",".html",".htm",".phtml",".pht",".pHp",".pHp5",".pHp4",".pHp3",".pHp2",".pHp1",".Html",".Htm",".pHtml",".jsp",".jspa",".jspx",".jsw",".jsv",".jspf",".jtml",".jSp",".jSpx",".jSpa",".jSw",".jSv",".jSpf",".jHtml",".asp",".aspx",".asa",".asax",".ascx",".ashx",".asmx",".cer",".aSp",".aSpx",".aSa",".aSax",".aScx",".aShx",".aSmx",".cEr",".sWf",".swf",".ini");

.htaccess文件,全称为Hypertext(超文本入口),提供了针对目录改编配置的方法,在一个特定的文档中放置一个包含一个或者多个指令的文件,以作用于此目录及其所有子目录。作为用户,所能使用的命令受限制,管理员可以通过Apache的AllowOverride来设置

0上传.htaccess文件,写入SetHandler application/x-httpd-php,所有文件解析为PHP

然后上传<?php phpinfo(); ?> 可以解析

0x05:

逻辑绕过和第十关一样 加上一个空格

0x06:

$file_name = strtolower($file_ext) //转换为小写

源码没有大小写,转为为2.PhP,可以上传

0x07:

没有$file_ext = trim($file_ext) 没有首尾去空

0x08:

没有进行.处理,利用windows特性,会自动去除后缀的.,后缀加.进行绕过

0X09:

没有进行::DATA绕过,可在后缀名加::DATA绕过

::DATA会把这之后的数据当成文

件流处理,且不会检查后缀名,保持之前的::DATA之前的文件名

$file_ext = str_ireplace('::DATA','',file_ext); 上传成功出现403页面,不能正常解析

0x0A:

先进行去除最后的.操作,再进行首位去空操作

修改文件名为info.php. . 经过处理后称为upload_path/info.php.

0X0B:

$fire_name = str_ireplace("deny_")(deny_ext,"",$file_name) 把带有黑名单中的后缀变为空

例子:

echo str_ireplace("world","shanghai","world world!")

hello shanghai

上传.pphphp

循环过滤还是递归过滤

接下来为白名单绕过

0X0C:

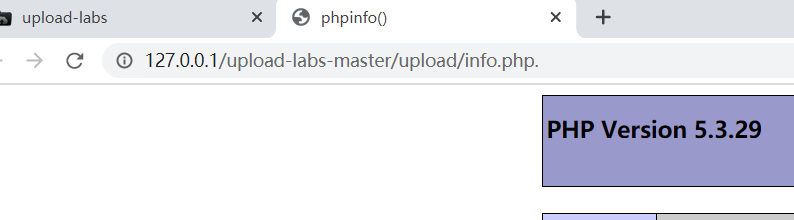

00绕过。。。文件系统读到0X00时,会认为文件已经结束。利用00截断就是利用程序员在写程序时对文件的上传路径过滤不严格,产生0X00,%00上传截断。

因为php的底层基于C语言开发的,c语言的截断就是%00截断

抓包将info.php.jpg后面的一个.换为0x00,在上传时,当系统文件读到0x00时,会认为文件已经结束。从而将info.php.jpg的内容写入到evil.php中,从而达到攻击的目的。

0X0D:

GET型和POST型

0X0E,OXOF:

getimagesize() 函数将测定任何 GIF,JPG,PNG,SWF,SWC,PSD,TIFF,BMP,IFF,JP2,JPX,JB2,JPC,XBM 或 WBMP 图像文件的大小并返回图像的尺寸以及文件类型和一个可以用于普通 HTML 文件中 IMG 标记中的 height/width 文本字符串。 如果不能访问 filename 指定的图像或者其不是有效的图像,getimagesize() 将返回 FALSE 并产生一条 E_WARNING 级的错误。

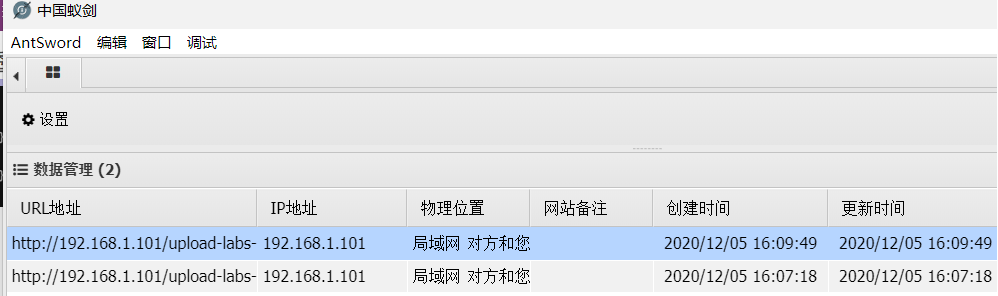

0XA1:

图片马

0XA2:

。。。图片渲染 winhex可改

0XA3:

条件竞争

0XA4:

图片马

0XA5:

空格

0XA6:

数组

explode() 函数把字符串打散为数组,end() 函数将数组内部指针指向最后一个元素,并返回该元素的值(如果成功),这里是取post参数数组中的最后一个文件名。reset() 函数将内部指针指向数

组中的第一个元素,并输出。

可控点是save_name:

传空/字符串

则取上传文件名

如果上传conn19.php.jpg,会遇到explode分割为数组:

$file[0]=conn19,$file[1]=php $file[2]=jpg

$ext=jpg可以过白名单

但是reset($file)=conn19.$file[3-1]=jpg就是图片了

所以这里应该用到save_name,而且要传数组(传字符串就和空一样效果)

传数组

save_name[3]=conn19.php

save_name[5]=jpg

$ext=jpg过白名单

reset($file)=conn19.php $file[1]=null

就成功上传conn19.php.(多出个点但是windows自动去掉了没影响)

还可以尝试

1=conn19

2=php

3=jpg

或者Pass19的00截断

0=conn19.php(0x00)

1=jpg

注:没有详细说明的靶场会在渗透测试体系化学习笔记会补充

upload-labs 1-21关通关记录的更多相关文章

- SUCTF 2019 Upload labs 2 踩坑记录

SUCTF 2019 Upload labs 2 踩坑记录 题目地址 : https://github.com/team-su/SUCTF-2019/tree/master/Web/Upload La ...

- 靶场练习-Sqli-labs通关记录(1-4关)

0x00 实验环境 本地:Win 10 靶场:sqli-labs(共65关,每日一关) 0x02 通关记录 简介:一天一关! (1)第一关: 简单的 ...

- upload-labs通关记录

upload-labs通关记录 一句话木马解读 一般的解题步骤 或者可以直接用字典爆破一下 https://github.com/TheKingOfDuck/fuzzDicts/blob/master ...

- 靶场练习-Sqli-labs通关记录(盲注)

0x00 实验环境 本地:Win 10 靶场:sqli-labs(共65关,每日一关) 0x02 通关记录 简介:一天一关! (5)第五关: 由于此处与前四关有明显的差别,故在此我 ...

- Upload - Labs (下)

Pass - 11: 1.查看源代码,发现进行了一次对后缀名替换成空格,因此考虑双写绕过, 2.上传成功, 关键代码: $is_upload = false; $msg = null; if (iss ...

- SQL Labs刷题补坑记录(less1-less30)

补坑加1,这几天快速刷一下sqllabs 来巩固下sql注入基础吧,也算是把很久以前没刷的过一遍,do it! 第一部分: LESS1: 直接报错,有回显的注入, http://localhost/s ...

- 网络安全实验室 注入关通关writeup

URL:http://hackinglab.cn 注入关 [1] 最简单的SQL注入username = admin' or ''='password随便什么都可以直接可以登录 [2] 熟悉注入环境 ...

- mysql5.7.21安装要点记录

下载的是Zip解压缩版,Windows系统,因为很久没有在Windows上安装过,这次安装发现了几处和以前安装不一样的地方,特记录如下,供大家参考 MySQL配置文件位置 bin目录下的mysql_c ...

- Upload - Labs (上)

Pass - 01: 1.尝试上传一个php文件:aaa.php,发现只允许上传某些图片类型,用bp抓包,发现http请求都没通过burp就弹出了不允许上传的提示框,这表明验证点在前端,而不在服务端 ...

随机推荐

- 题解-[SDOI2017]数字表格

题解-[SDOI2017]数字表格 前置知识: 莫比乌斯反演</> [SDOI2017]数字表格 \(T\) 组测试数据,\(f_i\) 表示 \(\texttt{Fibonacci}\) ...

- HDU3306 Another kind of Fibonacci

本篇题解用于作者本人对于矩阵乘法的印象加深,也欢迎大家的阅读. 题目大意 众所周知,斐波那契数列为 \(f(0)=1\) , \(f(1)=1\) ,\(f(n)=f(n-1)+f(n-2)~(n&g ...

- MySQL技术内幕InnoDB存储引擎(二)——InnoDB存储引擎

1.概述 是一个高性能.高可用.高扩展的存储引擎. 2.InnoDB体系架构 InnoDB存储引擎主要由内存池和后台线程构成. 其中,内存池由许多个内存块组成,作用如下: 维护所有进程和线程需要访问的 ...

- mp4文件导致迅雷监视下载问题

原因:没有为mp4设置响应的mime Type,默认就是附件的形式. 应该为其设置mime type类型 video/mp4 <staticContent> <mimeMap fi ...

- 三、Jmeter发送请求

Jmeter的使用例子,发送一个get请求 1.打开Jmeter,选中Test Plan右键 选择 "添加"--"线程(用户)"--"线程组" ...

- 用rundeck启动tomcat报错

报错如下Neither the JAVA_HOME nor the JRE_HOME environment variable is defined09:28:50 At least one of t ...

- IDEA中flink程序报错找不到类

Idea中运行flink程序,报错找不到类,其中pom文件中一项依赖为: <dependency> <groupId>org.apache.flink</groupId& ...

- Typora + 七牛云图床快速配置,告别手动上传图片!

大家好,我是zeroing,本文将介绍关于 Typora 软件如何配置七牛云图床,实现图片即插即用,可以先看一下最终效果! 可以看到图片借助 Typora 软件自动将本地存储转化为第三方图片网络链接 ...

- 解决Yii ActiveForm监听submit触发2次submit

今天用yii框架的ActiveForm需要一个奇怪的问题,点击表单提交时会触发两次submit 产生问题的原因: form挂了2次submit事件,一次是yii activeform自带的,一次是我写 ...

- mysql 查询出来的内容无法显示全部

前几天在做查询的时候,由于使用了字段拼接,所以查出来的其中一列,数据很长,但是每次显示一定的长度后,后面的就无法显示 原因是因为mysql设置查询出来的长度,好像默认是1024,因为我使用的是yii2 ...