php firebase/php-jwt token验证

一:JWT介绍:全称JSON Web Token,基于JSON的开放标准((RFC 7519) ,以token的方式代替传统的Cookie-Session模式,用于各服务器、客户端传递信息签名验证。

二:JWT优点:

1:服务端不需要保存传统会话信息,没有跨域传输问题,减小服务器开销。

2:jwt构成简单,占用很少的字节,便于传输。

3:json格式通用,不同语言之间都可以使用。

三:JWT组成

1:jwt由三部分组成:

头部(header)

载荷(payload) 包含一些定义信息和自定义信息

签证(signature)

2:具体构成:

header:

{

"typ": "JWT", //声明类型为jwt

"alg": "HS256" //声明签名算法为SHA256

}

载荷(payload)

{

"iss": "http://www.helloweba.net",

"aud": "http://www.helloweba.net",

"iat": 1525317601,

"nbf": 1525318201,

"exp": 1525318201,

"data": {

"userid": 1,

"username": "李小龙"

}

}

载荷包括两部分:标准声明和其他声明。

标准声明:JWT标准规定的声明,但不是必须填写的;

标准声明字段:

接收该JWT的一方

iss: jwt签发者

sub: jwt所面向的用户

aud: 接收jwt的一方

exp: jwt的过期时间,过期时间必须要大于签发时间

nbf: 定义在什么时间之前,某个时间点后才能访问

iat: jwt的签发时间

jti: jwt的唯一身份标识,主要用来作为一次性token。

其他声明:自己定义的字段,因为这部分是可以解开的,建议不要加入敏感信息,这里的data就是我自己定义的声明

最终是这样的:

三部分分别以逗号隔开

四:使用:PHP有很多jwt包,包括比如:lcobucci/jwt,我这里使用firebase。可以从 git地址 下载

1:把代码拉取下来

composer require firebase/php-jwt

2:服务端签发Token

?php

use \Firebase\JWT\JWT; //导入JWT

class MainController extends Controller

{ //签发Token

public function lssue()

{

$key = '344'; //key

$time = time(); //当前时间

$token = [

'iss' => 'http://www.helloweba.net', //签发者 可选

'aud' => 'http://www.helloweba.net', //接收该JWT的一方,可选

'iat' => $time, //签发时间

'nbf' => $time , //(Not Before):某个时间点后才能访问,比如设置time+30,表示当前时间30秒后才能使用

'exp' => $time+7200, //过期时间,这里设置2个小时

'data' => [ //自定义信息,不要定义敏感信息

'userid' => 1,

'username' => '李小龙'

]

];

echo JWT::encode($token, $key); //输出Token

}

}

————————————————

3:解析Token,为了演示,这里直接写

<?php

use \Firebase\JWT\JWT; //导入JWT

class MainController extends Controller

{ public function verification()

{

$key = '344'; //key要和签发的时候一样 $jwt = "eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJodHRwOlwvXC93d3cuaGVsbG93ZWJhLm5ldCIsImF1ZCI6Imh0dHA6XC9cL3d3dy5oZWxsb3dlYmEubmV0IiwiaWF0IjoxNTI1MzQwMzE3LCJuYmYiOjE1MjUzNDAzMTcsImV4cCI6MTUyNTM0NzUxNywiZGF0YSI6eyJ1c2VyaWQiOjEsInVzZXJuYW1lIjoiXHU2NzRlXHU1YzBmXHU5Zjk5In19.Ukd7trwYMoQmahOAtvNynSA511mseA2ihejoZs7dxt0"; //签发的Token

try {

JWT::$leeway = 60;//当前时间减去60,把时间留点余地

$decoded = JWT::decode($jwt, $key, ['HS256']); //HS256方式,这里要和签发的时候对应

$arr = (array)$decoded;

print_r($arr);

} catch(\Firebase\JWT\SignatureInvalidException $e) { //签名不正确

echo $e->getMessage();

}catch(\Firebase\JWT\BeforeValidException $e) { // 签名在某个时间点之后才能用

echo $e->getMessage();

}catch(\Firebase\JWT\ExpiredException $e) { // token过期

echo $e->getMessage();

}catch(Exception $e) { //其他错误

echo $e->getMessage();

}

//Firebase定义了多个 throw new,我们可以捕获多个catch来定义问题,catch加入自己的业务,比如token过期可以用当前Token刷新一个新Token

}

}

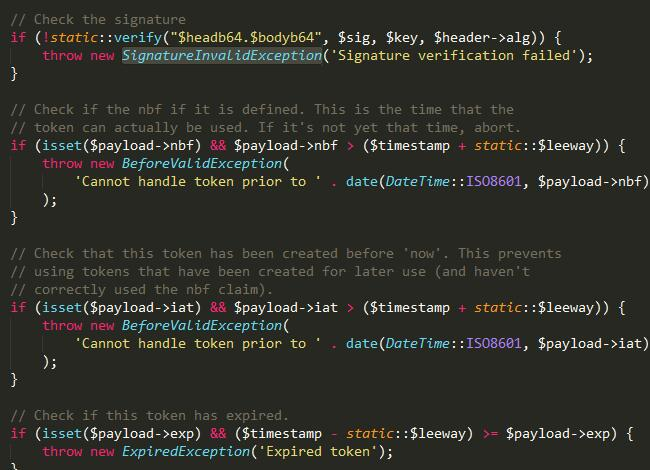

在src目录下的JWT.php中的方法 decode中,可以看到作者是通过多个 自定义 throw new 抛出异常的

所以我们可以根据不同的throw new设置多个catch来捕获。

输出的数据:

Array

(

[iss] => http://www.helloweba.net

[aud] => http://www.helloweba.net

[iat] => 1525340317

[nbf] => 1525340317

[exp] => 1525347517

[data] => stdClass Object

(

[userid] => 1

[username] => 李小龙

) )

五:模拟实战

1:方案:客户端通过用户名密码登录以后,服务端返回给客户端两个token:access_token和refresh_token。

access_token:请求接口的token

refresh_token:刷新access_token

举个例子:比如access_token设置2个小时过期,refresh_token设置7天过期,2小时候后,access_token过期,但是refresh_token还在7天以内,那么客户端通过refresh_token来服务端刷新,服务端重新生成一个access_token;如果refresh_token也超过了7天,那么客户端需要重新登录获取access_token和refresh_token。

为了区分两个token,我们在载荷(payload)加一个字段 scopes :作用域。

access_token中设置:scopes:role_access

refresh_token中设置:scopes:role_refresh

有些人是用一个token,要么设置很长时间过期;要么设置几个小时过期,如果过期,用过期的token去换取新的token,这种其实是有问题的,有些人说token有两个时间,一个是过期时间,一个是刷新时间,只要在刷新时间内就可以换取新token。假如别人拿到了你这token,如果也在过期时间之内,不是同样可以刷新token?除非两个token都拿到,相对来说第二种更安全。

直接上代码:

<?php

use \Firebase\JWT\JWT; //导入JWT

class MainController extends Controller

{ public function authorizations()

{

$key = 'ffdsfsd@4_45'; //key

$time = time(); //当前时间 //公用信息

$token = [

'iss' => 'http://www.helloweba.net', //签发者 可选

'iat' => $time, //签发时间

'data' => [ //自定义信息,不要定义敏感信息

'userid' => 1,

]

]; $access_token = $token;

$access_token['scopes'] = 'role_access'; //token标识,请求接口的token

$access_token['exp'] = $time+7200; //access_token过期时间,这里设置2个小时 $refresh_token = $token;

$refresh_token['scopes'] = 'role_refresh'; //token标识,刷新access_token

$refresh_token['exp'] = $time+(86400 * 30); //access_token过期时间,这里设置30天 $jsonList = [

'access_token'=>JWT::encode($access_token,$key),

'refresh_token'=>JWT::encode($refresh_token,$key),

'token_type'=>'bearer' //token_type:表示令牌类型,该值大小写不敏感,这里用bearer

];

Header("HTTP/1.1 201 Created");

echo json_encode($jsonList); //返回给客户端token信息

}

}

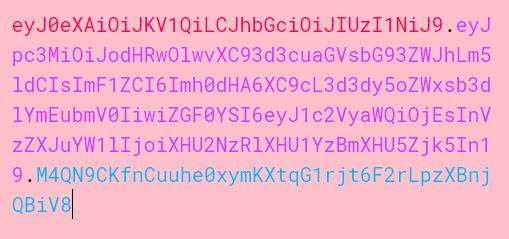

看起来输出是这样的:

{

"access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJodHRwOlwvXC93d3cuaGVsbG93ZWJhLm5ldCIsImlhdCI6MTUyNTQxNzg5NywiZGF0YSI6eyJ1c2VyaWQiOjF9LCJzY29wZXMiOiJyb2xlX2FjY2VzcyIsImV4cCI6MTUyNTQyNTA5N30.Nxp1yutwt8Fxj5XEzes4j-X4tCBQwE0htEV3Msm2D8s",

"refresh_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpc3MiOiJodHRwOlwvXC93d3cuaGVsbG93ZWJhLm5ldCIsImlhdCI6MTUyNTQxNzg5NywiZGF0YSI6eyJ1c2VyaWQiOjF9LCJzY29wZXMiOiJyb2xlX3JlZnJlc2giLCJleHAiOjE1MjgwMDk4OTd9.YY8Lid3nk3bnV-ZnAYneKJxGiaD73waqTpC3bHz3wsY",

"token_type": "bearer"

}

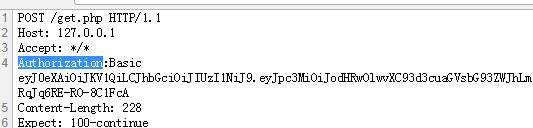

http头部响应是这样的:两个token客户端保存,一个用来取接口,一个用来刷新接口。

客户端请求的时候在http头部携带 Authorization: bearer token,注意bearer后面有个空格,我们用PHP模拟一下

请求信息是这样的,PHP获取Authorization信息判断。

这个只是一种思路,大家可以按照自己的思路去弄,这种思路服务端不用保存token,但如果涉及到token的注销就必须保存,比如token没过期,但是要注销token,这时候可以上redis。

最后请务必使用HTTPS

php firebase/php-jwt token验证的更多相关文章

- koa2+redis+jwt token验证,简单注册登录

首先新建文件夹命名koa-server,npm init,相关包的安装就不说了,这是我的package.json 新建index.js文件,编码如下,config全局配置不用管,redis是一个简单的 ...

- jwt Token验证与解析

网上似乎没有相关代码 贴上一段Token的解析认证 [TestMethod] public void TestMethod1() { string Token = "eyJhbGciOiJI ...

- 基于jwt的token验证

一.什么是JWT Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519). 该token被设计为紧凑且安全的,特别适用于分布 ...

- 【JWT】JWT+HA256加密 Token验证

目录 Token验证 传统的Token验证 JWT+HA256验证 回到顶部 Token验证 最近了解下基于 Token 的身份验证,跟大伙分享下.很多大型网站也都在用,比如 Facebook,Twi ...

- Django restframework之Token验证的缺陷及jwt的简单使用

一.主要缺陷: 1.Token验证是放在一张表中,即authtoken_token中,key没有失效时间,永久有效,一旦泄露,后果不可想象,安全性极差. 2.不利于分布式部署或多个系统使用一套验证,a ...

- Spring Cloud OAuth2.0 微服务中配置 Jwt Token 签名/验证

关于 Jwt Token 的签名与安全性前面已经做了几篇介绍,在 IdentityServer4 中定义了 Jwt Token 与 Reference Token 两种验证方式(https://www ...

- webapi中使用token验证(JWT验证)

本文介绍如何在webapi中使用JWT验证 准备 安装JWT安装包 System.IdentityModel.Tokens.Jwt 你的前端api登录请求的方法,参考 axios.get(" ...

- Asp.Net Core 3.1 学习3、Web Api 中基于JWT的token验证及Swagger使用

1.初始JWT 1.1.JWT原理 JWT(JSON Web Token)是目前最流行的跨域身份验证解决方案,他的优势就在于服务器不用存token便于分布式开发,给APP提供数据用于前后端分离的项目. ...

- 【Azure Developer】如何验证 Azure AD的JWT Token (JSON Web 令牌)?

问题描述 使用微软Azure AD,对授权进行管理.通过所注册应用的OAuth API(https://login.chinacloudapi.cn/{TENANT ID}/oauth2/v2.0/t ...

- springmvc跨域+token验证(app后台框架搭建二)

这是app后台框架搭建的第二课,主要针对app应用是跨域的运用,讲解怎么配置跨域服务:其次讲解怎么进行token验证,通过拦截器设置token验证和把token设置到http报文中.主要有如下: ...

随机推荐

- Mac上VMWare Fusion配置多台cent os

一.创建虚拟机(准备工作) 1.使用VMWare Fusion 创建第一台虚拟机 2.选择操作系统(本次使用的是使用cent os 6.5 64bit 系统) 3.选择磁盘大小(楼主mac上的磁盘大小 ...

- PHP抓取远程图片到本地保存(如何把错误信息用text文件写入)

最近在工作中需要开发了一个用户素材功能,里面需要将网上的各种图片素材进行本地化存储.于是在网上找了一些相关资料,并根据自身开发需要,整理了一下主要的逻辑代码. /** * PHP将网页上的图片攫取到本 ...

- English-such as, for example, include and contain

such as 后接动词,通常用动名词,有时也可用动词原形 for example 后接动词,用动名词 include vt. 包含,包括 后接动词,用动名词 英英: If one thing inc ...

- 【Angular】No component factory found for ×××.

报错现象: 用modal打开某个组件页面时报错 报错:No component factory found for UpdateAuthWindowComponent. Did you add it ...

- 105、TensorFlow的变量(一)

import tensorflow as tf mammal = tf.Variable("Elephant", tf.string) ignition = tf.Variable ...

- Java学习之多态---类成员变化

类成员 一.成员变量 编译时:变量(f)所属类(Fu)中是否有成员变量,有:编译成功,没有:编译失败 运行时:变量(f)所属类(Fu)中是否有成员变量,运行该类(Fu)中的成员变量 class Fu ...

- 【题解】LCIS

题目描述 给定两个整数序列,写一个程序求它们的最长上升公共子序列. 输入格式 每个序列用两行表示,第一行是长度L,第二行是该序列. 输出格式 在第一行,输出该LCIS的长度.第二行,输出该LCIS. ...

- Pycharm2019版官方版本激活码,无需破解

AHD9079DKZ-eyJsaWNlbnNlSWQiOiJBSEQ5MDc5REtaIiwibGljZW5zZWVOYW1lIjoiSmV0IEdyb3VwcyIsImFzc2lnbmVlTmFtZ ...

- 54.Counting Bits( 计算1的个数)

Level: Medium 题目描述: Given a non negative integer number num. For every numbers i in the range 0 ≤ ...

- SpringBoot整合Druid,密码加密

1.application.yml配置 spring: datasource: url: jdbc:mysql://127.0.0.1:3306/jby?serverTimezone=UTC& ...